Instrukcje: Badanie ryzyka

Ochrona tożsamości Microsoft Entra zapewnia organizacjom raportowanie, których mogą używać do badania zagrożeń związanych z tożsamością w swoim środowisku. Raporty te obejmują ryzykownych użytkowników, ryzykowne logowania, ryzykowne tożsamości obciążeń i wykrycia ryzyka. Badanie zdarzeń jest kluczem do lepszego zrozumienia i zidentyfikowania słabych punktów w strategii zabezpieczeń. Wszystkie te raporty umożliwiają pobieranie zdarzeń w programie . Format CSV lub integracja z innymi rozwiązaniami zabezpieczeń, takimi jak dedykowane narzędzie do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) do dalszej analizy. Organizacje mogą również korzystać z integracji usługi Microsoft Defender i interfejsu API programu Microsoft Graph w celu agregowania danych z innymi źródłami.

Nawigowanie po raportach

Raporty o podwyższonym ryzyku znajdują się w centrum administracyjnym firmy Microsoft w obszarze Ochrona tożsamości>. Możesz przejść bezpośrednio do raportów lub wyświetlić podsumowanie ważnych szczegółowych informacji w widoku pulpitu nawigacyjnego i przejść do odpowiednich raportów z tego miejsca.

Każdy raport jest uruchamiany z listą wszystkich wykryć dla okresu wyświetlanego w górnej części raportu. Administratorzy mogą opcjonalnie filtrować i dodawać lub usuwać kolumny na podstawie ich preferencji. Administratorzy mogą pobrać dane w pliku . CSV lub . Format JSON do dalszego przetwarzania.

Gdy administratorzy wybierają jeden lub wiele wpisów, opcje potwierdzenia lub odrzucenia ryzyka pojawiają się w górnej części raportu. Wybranie pojedynczego zdarzenia o podwyższonym ryzyku powoduje otwarcie okienka z bardziej szczegółowymi informacjami, aby ułatwić badanie.

Raport ryzykownych użytkowników

Raport ryzykownych użytkowników obejmuje wszystkich użytkowników, których konta są obecnie lub zostały uznane za zagrożone naruszeniem. Ryzykowni użytkownicy powinni być badani i korygowani, aby zapobiec nieautoryzowanemu dostępowi do zasobów. Zalecamy rozpoczęcie od użytkowników wysokiego ryzyka ze względu na duże zaufanie do naruszenia zabezpieczeń. Dowiedz się więcej o tym, co oznaczają poziomy

Dlaczego użytkownik stwarza zagrożenie?

Użytkownik staje się ryzykownym użytkownikiem, gdy:

- Mają co najmniej jedno ryzykowne logowania.

- Na swoim koncie wykryto co najmniej jedno ryzyko , takie jak wyciek poświadczeń.

Jak badać ryzykownych użytkowników?

Aby wyświetlić i zbadać ryzykownych użytkowników, przejdź do raportu Ryzykowni użytkownicy i użyj filtrów do zarządzania wynikami. W górnej części strony jest dostępna opcja dodawania innych kolumn, takich jak poziom ryzyka, stan i szczegóły ryzyka.

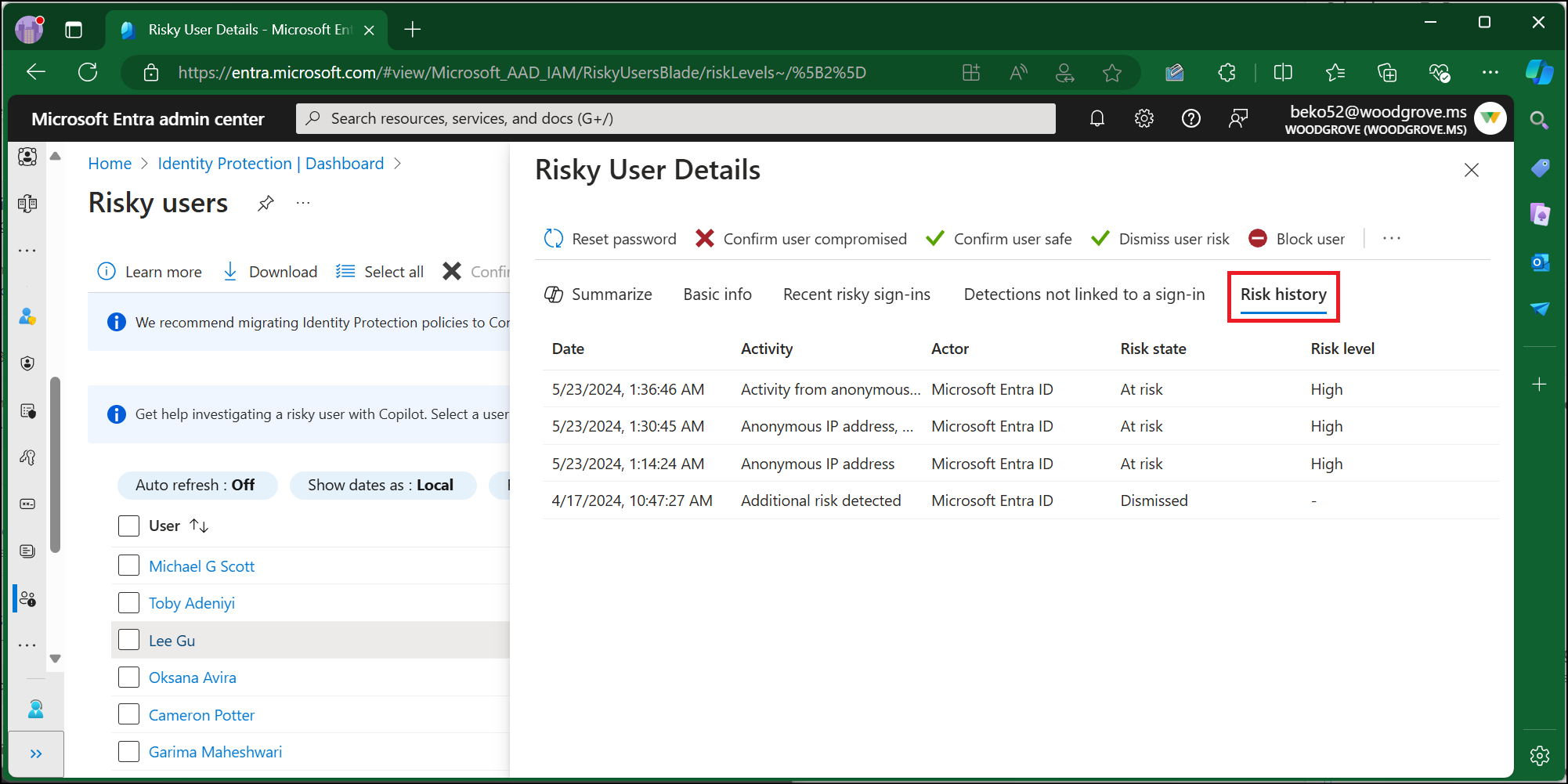

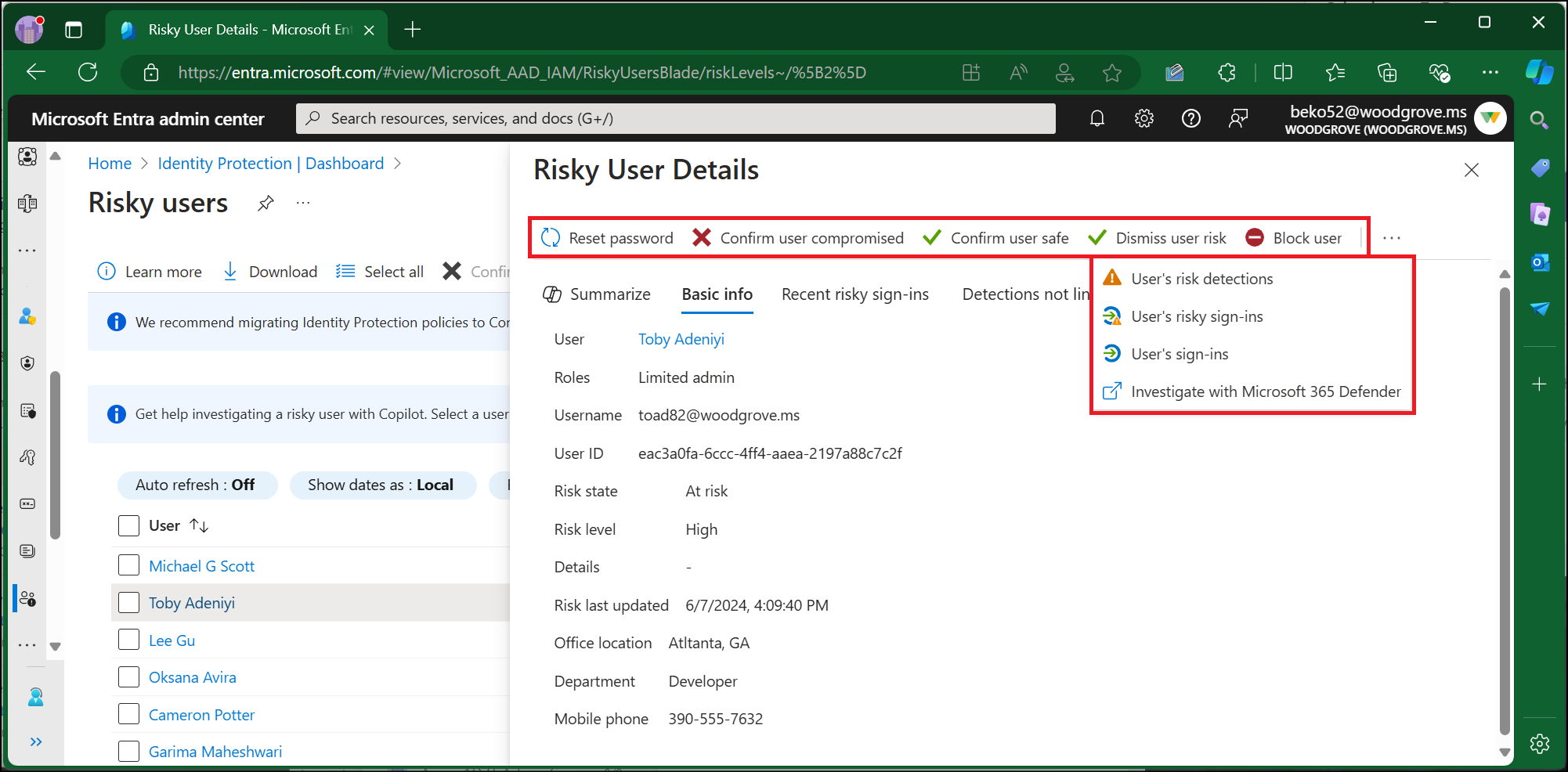

Gdy administratorzy wybiorą pojedynczego użytkownika, zostanie wyświetlone okienko Szczegóły ryzykownego użytkownika. Szczegółowe informacje o ryzykownych użytkownikach zawierają takie informacje jak: identyfikator użytkownika, lokalizacja biura, ostatnie ryzykowne logowanie, wykrycia, które nie są połączone z logowaniem i historią ryzyka. Na karcie Historia ryzyka są wyświetlane zdarzenia, które doprowadziły do zmiany ryzyka użytkownika w ciągu ostatnich 90 dni. Ta lista zawiera wykrycia ryzyka, które zwiększyły ryzyko użytkownika. Może również obejmować akcje korygowania użytkowników lub administratorów, które obniżyły ryzyko użytkownika; na przykład użytkownik resetujący swoje hasło lub administrator odrzucający ryzyko.

Jeśli masz rozwiązanie Copilot for Security, masz dostęp do podsumowania w języku naturalnym, w tym: dlaczego poziom ryzyka użytkownika został podwyższony, wskazówki dotyczące ograniczania ryzyka i reagowania oraz linki do innych przydatnych elementów lub dokumentacji.

Dzięki informacjom dostarczonym przez raport Ryzykowni użytkownicy administratorzy mogą wyświetlać następujące informacje:

- Ryzyko związane z użytkownikiem, które zostało skorygowane, odrzucone lub nadal jest zagrożone i wymaga badania

- Szczegółowe informacje o wykrywaniu

- Ryzykowne logowania skojarzone z danym użytkownikiem

- Historia ryzyka

Podjęcie akcji na poziomie użytkownika ma zastosowanie do wszystkich wykryć aktualnie skojarzonych z tym użytkownikiem. Administratorzy mogą podejmować działania na użytkownikach i zdecydować się na:

- Resetowanie hasła — ta akcja odwołuje bieżące sesje użytkownika.

- Potwierdź naruszenie zabezpieczeń użytkownika — ta akcja jest wykonywana na prawdziwie dodatnim. Usługa ID Protection ustawia ryzyko użytkownika na wysoki i dodaje nowe wykrywanie, administrator potwierdził naruszenie bezpieczeństwa użytkownika. Użytkownik jest uważany za ryzykowny do momentu podjęcia kroków korygowania.

- Potwierdzanie bezpieczeństwa użytkownika — ta akcja jest wykonywana w wyniku fałszywie dodatniego. Spowoduje to usunięcie ryzyka i wykryć na tym użytkowniku oraz umieszczenie go w trybie uczenia w celu ponownego zapoznania się z właściwościami użycia. Ta opcja może służyć do oznaczania wyników fałszywie dodatnich.

- Odrzucanie ryzyka związanego z użytkownikiem — ta akcja jest podejmowana w przypadku łagodnego pozytywnego ryzyka związanego z użytkownikiem. Wykryte przez nas ryzyko użytkownika jest prawdziwe, ale nie złośliwe, takie jak te ze znanego testu penetracyjnego. Podobni użytkownicy powinni nadal oceniać ryzyko w przyszłości.

- Blokuj użytkownika — ta akcja uniemożliwia użytkownikowi logowanie się, jeśli osoba atakująca ma dostęp do hasła lub możliwości wykonania uwierzytelniania wieloskładnikowego.

- Badanie za pomocą usługi Microsoft 365 Defender — ta akcja powoduje, że administratorzy są w portalu usługi Microsoft Defender, aby umożliwić administratorowi dalsze badanie.

Raport dotyczący ryzykownych logowań

Raport ryzykownych logowań zawiera dane z możliwością filtrowania do ostatnich 30 dni (jeden miesiąc). Usługa ID Protection ocenia ryzyko dla wszystkich przepływów uwierzytelniania— zarówno interakcyjnych, jak i nieinterakcyjnych. Raport Ryzykowne logowania przedstawia logowania interakcyjne i nieinterakcyjne. Aby zmodyfikować ten widok, użyj filtru "typ logowania".

Dzięki informacjom dostarczonym przez raport Ryzykowne logowania administratorzy mogą wyświetlać:

- Logowania, które są zagrożone, potwierdzone naruszone, potwierdzone bezpieczne, odrzucone lub skorygowane.

- Poziomy ryzyka w czasie rzeczywistym i agregowane skojarzone z próbami logowania.

- Wyzwalane typy wykrywania

- Zastosowane zasady dostępu warunkowego

- Szczegóły uwierzytelniania wieloskładnikowego

- Informacje o urządzeniu

- Application information (Informacje o aplikacji)

- Informacje o lokalizacji

Administratorzy mogą podejmować działania w przypadku ryzykownych zdarzeń logowania i zdecydować się na:

- Potwierdź naruszenie zabezpieczeń logowania — ta akcja potwierdza, że logowanie jest prawdziwie dodatnie. Logowanie jest uznawane za ryzykowne do momentu podjęcia kroków korygowania.

- Potwierdź bezpieczne logowanie — ta akcja potwierdza, że logowanie jest fałszywie dodatnie. Podobne logowania nie powinny być traktowane jako ryzykowne w przyszłości.

- Odrzuć ryzyko logowania — ta akcja jest używana dla łagodnego prawdziwie dodatniego wyniku. Wykryte ryzyko logowania jest prawdziwe, ale nie złośliwe, takie jak te ze znanego testu penetracyjnego lub znane działanie wygenerowane przez zatwierdzoną aplikację. Podobne logowania powinny nadal być oceniane pod kątem ryzyka w przyszłości.

Aby dowiedzieć się więcej o tym, kiedy należy wykonać każdą z tych akcji, zobacz Jak firma Microsoft korzysta z moich opinii dotyczących ryzyka

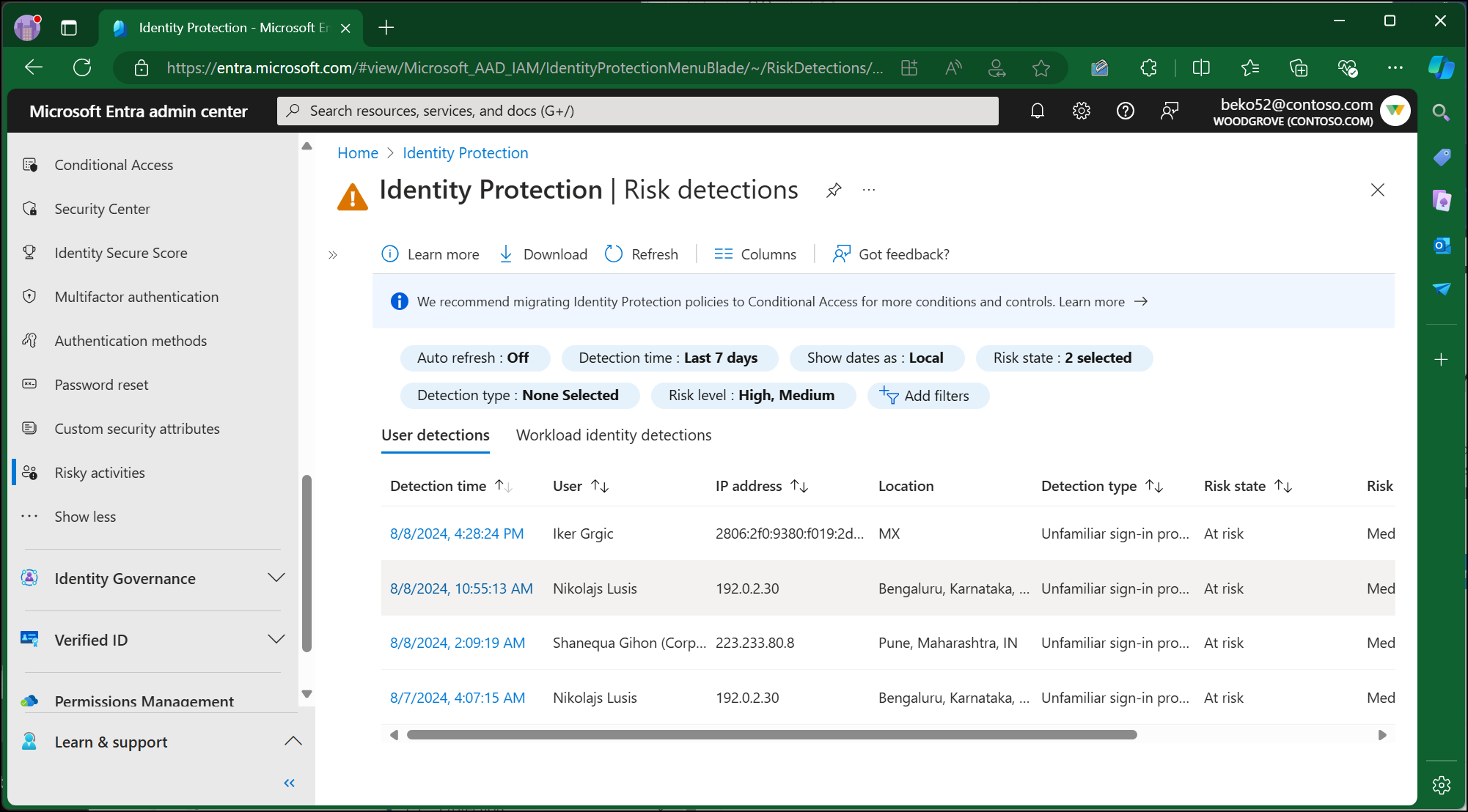

Raport dotyczący wykrywania ryzyka

Raport Wykrywanie ryzyka zawiera dane z możliwością filtrowania do ostatnich 90 dni (trzy miesiące).

Korzystając z informacji dostarczonych przez raport Wykrywanie ryzyka, administratorzy mogą znaleźć:

- Informacje o każdym wykryciu ryzyka

- Typ ataku oparty na strukturze MITRE ATT&CK

- Inne czynniki ryzyka wyzwalane w tym samym czasie

- Lokalizacja próby logowania

- Połącz się z bardziej szczegółowymi informacjami z Microsoft Defender dla Chmury Apps.

Administratorzy mogą następnie wrócić do raportu o ryzyku lub logowaniu użytkownika w celu podjęcia działań na podstawie zebranych informacji.

Uwaga

Nasz system może wykryć, że zdarzenie ryzyka, które przyczyniło się do oceny ryzyka użytkownika, było wynikiem fałszywie dodatnim lub że ryzyko użytkownika zostało skorygowane za pomocą wymuszania zasad, takich jak ukończenie monitu uwierzytelniania wieloskładnikowego lub bezpieczne zmianę hasła. W związku z tym nasz system odrzuci stan ryzyka, a szczegóły ryzyka "Bezpieczeństwo logowania potwierdzone przez sztuczną inteligencję" będą wyświetlane i nie będą już przyczyniać się do ryzyka użytkownika.

Klasyfikacja początkowa

Podczas uruchamiania początkowej klasyfikacji zalecamy wykonanie następujących akcji:

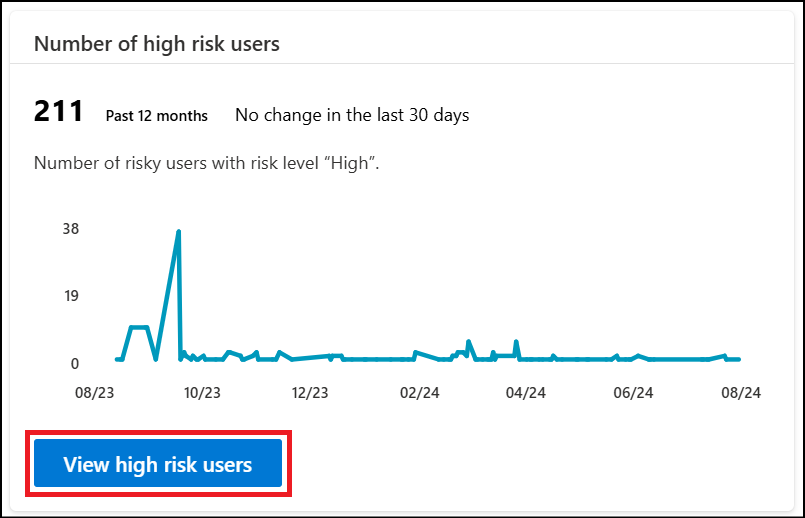

- Przejrzyj pulpit nawigacyjny ochrony identyfikatorów, aby zwizualizować liczbę ataków, liczbę użytkowników wysokiego ryzyka i inne ważne metryki na podstawie wykryć w danym środowisku.

- Zapoznaj się ze skoroszytem Analizy wpływu, aby zrozumieć scenariusze, w których ryzyko jest widoczne w danym środowisku, a zasady dostępu oparte na ryzyku powinny być włączone do zarządzania użytkownikami wysokiego ryzyka i logowaniami.

- Dodaj firmowe sieci VPN i zakresy adresów IP do nazwanych lokalizacji, aby zmniejszyć liczbę wyników fałszywie dodatnich.

- Rozważ utworzenie znanej bazy danych podróżnych na potrzeby zaktualizowanego raportowania podróży w organizacji i użycie jej do działań związanych z podróżami.

- Przejrzyj dzienniki, aby zidentyfikować podobne działania o tych samych cechach. To działanie może wskazywać na bardziej naruszone konta.

- Jeśli istnieją typowe cechy, takie jak adres IP, lokalizacja geograficzna, powodzenie/niepowodzenie itp., rozważ zablokowanie ich przy użyciu zasad dostępu warunkowego.

- Sprawdź, które zasoby mogą zostać naruszone, w tym potencjalne pobieranie danych lub modyfikacje administracyjne.

- Włączanie zasad samodzielnego korygowania za pomocą dostępu warunkowego

- Sprawdź, czy użytkownik wykonał inne ryzykowne działania, takie jak pobieranie dużej ilości plików z nowej lokalizacji. To zachowanie jest silnym wskazaniem możliwego naruszenia.

Jeśli podejrzewasz, że osoba atakująca może personifikować użytkownika, należy wymagać od użytkownika zresetowania hasła i wykonania uwierzytelniania wieloskładnikowego lub zablokowania użytkownika i odwołania wszystkich tokenów odświeżania i dostępu.

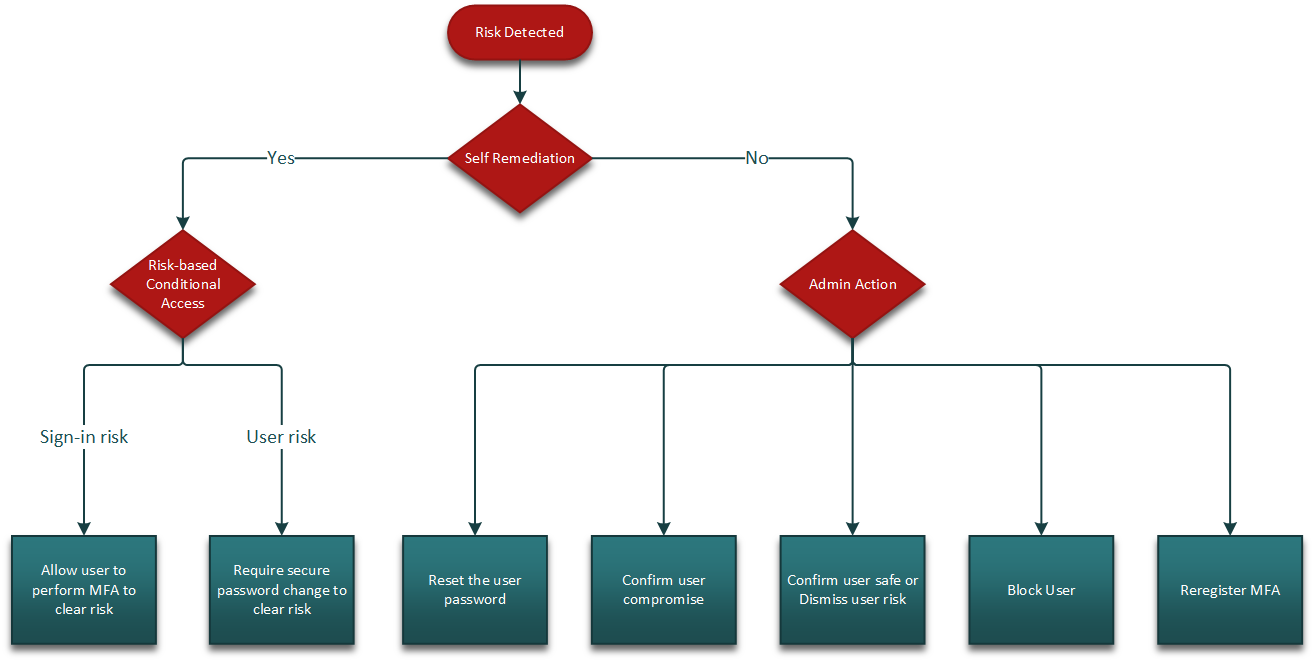

Struktura badania i korygowania ryzyka

Organizacje mogą użyć następującej struktury, aby rozpocząć badanie wszelkich podejrzanych działań. Zalecanym pierwszym krokiem jest samodzielne korygowanie, jeśli jest to opcja. Samoobsługowe korygowanie może odbywać się za pośrednictwem samoobsługowego resetowania hasła lub przepływu korygowania zasad dostępu warunkowego opartego na ryzyku.

Jeśli samodzielne korygowanie nie jest opcją, administrator musi skorygować ryzyko. Korygowanie odbywa się przez wywołanie resetowania hasła, które wymaga ponownego rejestrowania użytkowników w usłudze MFA, blokowania użytkownika lub odwoływania sesji użytkowników w zależności od scenariusza. Poniższy wykres blokowy przedstawia zalecany przepływ po wykryciu ryzyka:

Po osiągnięciu ryzyka może być konieczne przeprowadzenie większej liczby badań w celu oznaczenia ryzyka jako bezpiecznego, naruszonego lub jego odrzucenia. Aby dojść do pewnego wniosku, może być konieczne: rozmowa z użytkownikiem, o których mowa, przejrzenie dzienników logowania, przejrzenie dzienników inspekcji lub wykonywanie zapytań dotyczących dzienników ryzyka w usłudze Log Analytics. Poniżej przedstawiono zalecane akcje w tej fazie badania:

- Sprawdź dzienniki i sprawdź, czy działanie jest normalne dla danego użytkownika.

- Zapoznaj się z wcześniejszymi działaniami użytkownika, w tym następującymi właściwościami, aby sprawdzić, czy są normalne dla danego użytkownika.

- Aplikacja

- Urządzenie — czy urządzenie jest zarejestrowane, czy zgodne?

- Lokalizacja — czy użytkownik podróżuje do innej lokalizacji lub uzyskuje dostęp do urządzeń z wielu lokalizacji?

- Adres IP

- Ciąg agenta użytkownika

- Jeśli masz dostęp do innych narzędzi zabezpieczeń, takich jak Microsoft Sentinel, sprawdź odpowiednie alerty, które mogą wskazywać na większy problem.

- Organizacje z dostępem do usługi Microsoft 365 Defender mogą śledzić zdarzenie ryzyka użytkownika za pośrednictwem innych powiązanych alertów, zdarzeń i łańcucha MITRE ATT&CK.

- Aby przejść z raportu Ryzykowni użytkownicy, wybierz użytkownika w raporcie Ryzykowni użytkownicy i wybierz wielokropek (...) na pasku narzędzi, a następnie wybierz pozycję Zbadaj przy użyciu usługi Microsoft 365 Defender.

- Zapoznaj się z wcześniejszymi działaniami użytkownika, w tym następującymi właściwościami, aby sprawdzić, czy są normalne dla danego użytkownika.

- Skontaktuj się z użytkownikiem, aby potwierdzić, czy rozpoznaje logowanie; należy jednak wziąć pod uwagę metody, takie jak poczta e-mail lub usługa Teams, mogą zostać naruszone.

- Upewnij się, że masz takie informacje jak:

- Sygnatura czasowa

- Aplikacja

- Urządzenie

- Lokalizacja

- Adres IP

- Upewnij się, że masz takie informacje jak:

- W zależności od wyników badania oznacz użytkownika lub logowanie w postaci potwierdzonego naruszenia zabezpieczeń, potwierdzonego bezpieczeństwa lub odrzucenia ryzyka.

- Skonfiguruj zasady dostępu warunkowego opartego na ryzyku, aby zapobiec podobnym atakom lub rozwiązać wszelkie luki w zakresie.

Badanie określonych wykryć

Microsoft Entra threat intelligence

Aby zbadać wykrywanie ryzyka analizy zagrożeń firmy Microsoft, wykonaj następujące kroki na podstawie informacji podanych w polu "dodatkowe informacje" okienka Szczegóły wykrywania ryzyka:

- Logowanie pochodzi z podejrzanego adresu IP:

- Sprawdź, czy adres IP pokazuje podejrzane zachowanie w danym środowisku.

- Czy adres IP generuje dużą liczbę błędów dla użytkownika lub zestawu użytkowników w katalogu?

- Czy ruch adresu IP pochodzi z nieoczekiwanego protokołu lub aplikacji, na przykład starszych protokołów programu Exchange?

- Jeśli adres IP odpowiada dostawcy usług w chmurze, wyklucz, że nie ma legalnych aplikacji dla przedsiębiorstw działających z tego samego adresu IP.

- To konto było ofiarą ataku sprayu haseł:

- Sprawdź, czy żaden inny użytkownik w katalogu nie jest obiektem docelowym tego samego ataku.

- Czy inni użytkownicy mają logowania z podobnymi nietypowymi wzorcami widocznymi w wykrytym logowaniu w tym samym przedziale czasu? Ataki sprayowe na hasła mogą wyświetlać nietypowe wzorce w:

- Ciąg agenta użytkownika

- Aplikacja

- Protokół

- Zakresy adresów IP/numerów ASN

- Czas i częstotliwość logowania

- To wykrywanie zostało wyzwolone przez regułę czasu rzeczywistego:

- Sprawdź, czy żaden inny użytkownik w katalogu nie jest obiektem docelowym tego samego ataku. Te informacje można znaleźć przy użyciu numeru TI_RI_#### przypisanego do reguły.

- Reguły czasu rzeczywistego chronią przed nowymi atakami zidentyfikowanym przez analizę zagrożeń firmy Microsoft. Jeśli wielu użytkowników w katalogu było obiektami docelowymi tego samego ataku, zbadaj nietypowe wzorce w innych atrybutach logowania.

Badanie nietypowych wykryć podróży

- Jeśli możesz potwierdzić, że działanie nie zostało wykonane przez uprawnionego użytkownika:

- Zalecana akcja: oznacz logowanie jako naruszone i wywołaj resetowanie hasła, jeśli nie zostało jeszcze wykonane przez samodzielne korygowanie. Blokuj użytkownika, jeśli osoba atakująca ma dostęp do resetowania hasła lub wykonaj uwierzytelnianie wieloskładnikowe i zresetuj hasło.

- Jeśli użytkownik jest znany z używania adresu IP w zakresie swoich obowiązków:

- Zalecana akcja: Potwierdź logowanie jako bezpieczne.

- Jeśli możesz potwierdzić, że użytkownik niedawno udał się do miejsca docelowego wymienionego w alercie:

- Zalecana akcja: Potwierdź logowanie jako bezpieczne.

- Jeśli możesz potwierdzić, że zakres adresów IP pochodzi z zaakceptowanej przez sankcje sieci VPN.

- Zalecana akcja: Potwierdź logowanie jako bezpieczne i dodaj zakres adresów IP sieci VPN do nazwanych lokalizacji w usłudze Microsoft Entra ID i Microsoft Defender dla Chmury Apps.

Badanie nietypowych tokenów i wykrywania anomalii wystawcy tokenu

- Jeśli możesz potwierdzić, że działanie nie zostało wykonane przez uprawnionego użytkownika przy użyciu kombinacji alertu o podwyższonym ryzyku, lokalizacji, aplikacji, adresu IP, agenta użytkownika lub innych właściwości, które są nieoczekiwane dla użytkownika:

- Zalecana akcja: oznacz logowanie jako naruszone i wywołaj resetowanie hasła, jeśli nie zostało jeszcze wykonane przez samodzielne korygowanie. Blokuj użytkownika, jeśli osoba atakująca ma dostęp do resetowania hasła lub wykonania.

- Zalecana akcja: Skonfiguruj oparte na ryzyku zasady dostępu warunkowego, aby wymagać resetowania hasła, wykonywania uwierzytelniania wieloskładnikowego lub blokowania dostępu dla wszystkich logowania wysokiego ryzyka.

- Jeśli możesz potwierdzić, że lokalizacja, aplikacja, adres IP, agent użytkownika lub inne właściwości są oczekiwane dla użytkownika i nie ma innych oznak naruszenia:

- Zalecana akcja: umożliwia użytkownikowi samodzielne korygowanie przy użyciu zasad dostępu warunkowego opartego na ryzyku lub potwierdzenie logowania przez administratora jako bezpieczne.

- Aby dokładniej zbadać wykrywanie oparte na tokenach, zobacz wpis w blogu Taktyka tokenu: Jak zapobiegać, wykrywać i reagować na kradzież tokenu w chmurze podręcznik badania kradzieży tokenu.

Badanie podejrzanych wykryć przeglądarki

- Przeglądarka nie jest często używana przez użytkownika lub działanie w przeglądarce nie jest zgodne z normalnym zachowaniem użytkowników.

- Zalecana akcja: Potwierdź logowanie jako naruszone i wywołaj resetowanie hasła, jeśli nie zostało jeszcze wykonane przez samodzielne korygowanie. Blokuj użytkownika, jeśli osoba atakująca ma dostęp do resetowania hasła lub wykonywania uwierzytelniania wieloskładnikowego.

- Zalecana akcja: Skonfiguruj oparte na ryzyku zasady dostępu warunkowego, aby wymagać resetowania hasła, wykonywania uwierzytelniania wieloskładnikowego lub blokowania dostępu dla wszystkich logowania wysokiego ryzyka.

Badanie wykrywania złośliwych adresów IP

- Jeśli możesz potwierdzić, że działanie nie zostało wykonane przez uprawnionego użytkownika:

- Zalecana akcja: Potwierdź logowanie jako naruszone i wywołaj resetowanie hasła, jeśli nie zostało jeszcze wykonane przez samodzielne korygowanie. Blokuj użytkownika, jeśli osoba atakująca ma dostęp do resetowania hasła lub wykonaj uwierzytelnianie wieloskładnikowe i zresetuj hasło i odwołaj wszystkie tokeny.

- Zalecana akcja: Skonfiguruj oparte na ryzyku zasady dostępu warunkowego, aby wymagać resetowania hasła lub wykonywania uwierzytelniania wieloskładnikowego dla wszystkich logowania wysokiego ryzyka.

- Jeśli użytkownik jest znany z używania adresu IP w zakresie swoich obowiązków:

- Zalecana akcja: Potwierdź logowanie jako bezpieczne.

Badanie wykrywania sprayu haseł

- Jeśli możesz potwierdzić, że działanie nie zostało wykonane przez uprawnionego użytkownika:

- Zalecana akcja: oznacz logowanie jako naruszone i wywołaj resetowanie hasła, jeśli nie zostało jeszcze wykonane przez samodzielne korygowanie. Blokuj użytkownika, jeśli osoba atakująca ma dostęp do resetowania hasła lub wykonaj uwierzytelnianie wieloskładnikowe i zresetuj hasło i odwołaj wszystkie tokeny.

- Jeśli użytkownik jest znany z używania adresu IP w zakresie swoich obowiązków:

- Zalecana akcja: Potwierdź bezpieczne logowanie.

- Jeśli możesz potwierdzić, że konto nie zostało naruszone i nie widzisz żadnych wskaźników ataku siłowego ani sprayu haseł na koncie.

- Zalecana akcja: umożliwia użytkownikowi samodzielne korygowanie przy użyciu zasad dostępu warunkowego opartego na ryzyku lub potwierdzenie logowania przez administratora jako bezpieczne.

Aby dowiedzieć się więcej na temat wykrywania ryzyka sprayu haseł, zobacz artykuł Badanie sprayu haseł.

Badanie wykrytych poświadczeń wycieku

- Jeśli wykrycie wykryło wyciek poświadczeń dla użytkownika:

- Zalecana akcja: Potwierdź użytkownika jako naruszone i wywołaj resetowanie hasła, jeśli nie zostało jeszcze wykonane przez samodzielne korygowanie. Blokuj użytkownika, jeśli osoba atakująca ma dostęp do resetowania hasła lub wykonaj uwierzytelnianie wieloskładnikowe i zresetuj hasło i odwołaj wszystkie tokeny.