Compreender as permissões de compartilhamento do NAS nos Arquivos NetApp do Azure

O Azure NetApp Files fornece várias maneiras de proteger seus dados NAS. Um aspecto dessa segurança são as permissões. No NAS, as permissões podem ser divididas em duas categorias:

- As permissões de acesso de compartilhamento limitam quem pode montar um volume NAS. Os controles NFS compartilham permissões de acesso via endereço IP ou nome do host. O SMB controla isso por meio de listas de controle de acesso (ACLs) de usuários e grupos.

- As permissões de acesso a arquivos limitam o que os usuários e grupos podem fazer depois que um volume NAS é montado. As permissões de acesso a arquivos são aplicadas a arquivos e pastas individuais.

As permissões do Azure NetApp Files dependem dos padrões NAS, simplificando o processo de volumes NAS de segurança para administradores e usuários finais com métodos familiares.

Observação

Se permissões conflitantes estiverem listadas em compartilhamento e arquivos, a permissão mais restritiva será aplicada. Por exemplo, se um usuário tiver acesso somente leitura no nível de compartilhamento e controle total no nível de arquivo, o usuário receberá acesso de leitura em todos os níveis.

Permissões de acesso de compartilhamento

O ponto de entrada inicial a ser protegido em um ambiente NAS é o acesso ao próprio compartilhamento. Na maioria dos casos, o acesso deve ser restrito apenas aos usuários e grupos que precisam acessar o compartilhamento. Com permissões de acesso de compartilhamento, você pode bloquear quem pode até mesmo montar o compartilhamento em primeiro lugar.

Como as permissões mais restritivas substituem outras permissões e um compartilhamento é o principal ponto de entrada para o volume (com o menor número de controles de acesso), as permissões de compartilhamento devem obedecer a uma lógica de funil, em que o compartilhamento permite mais acesso do que os arquivos e pastas subjacentes. A lógica do funil executa controles mais granulares e restritivos.

Políticas de exportação de NFS

Os volumes nos Arquivos NetApp do Azure são compartilhados com clientes NFS exportando um caminho acessível a um cliente ou conjunto de clientes. Tanto o NFSv3 quanto o NFSv4.x usam o mesmo método para limitar o acesso a um compartilhamento NFS nos Arquivos NetApp do Azure: políticas de exportação.

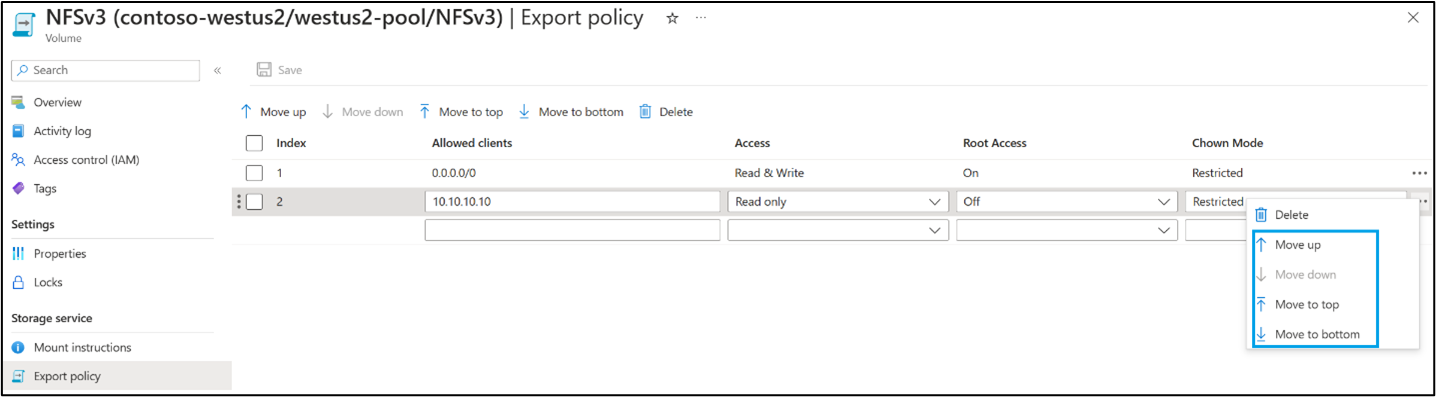

Uma política de exportação é um contêiner para um conjunto de regras de acesso listadas na ordem de acesso desejada. Essas regras controlam o acesso a compartilhamentos NFS usando endereços IP ou sub-redes do cliente. Se um cliente não estiver listado em uma regra de política de exportação — permitindo ou negando acesso explicitamente —, esse cliente não poderá montar a exportação NFS. Como as regras são lidas em ordem sequencial, se uma regra de política mais restritiva for aplicada a um cliente (por exemplo, por meio de uma sub-rede), ela será lida e aplicada primeiro. As regras de política subsequentes que permitem mais acesso são ignoradas. Este diagrama mostra um cliente que tem um IP de 10.10.10.10 obtendo acesso somente leitura a um volume porque a sub-rede 0.0.0.0/0 (cada cliente em cada sub-rede) está definida como somente leitura e está listada primeiro na política.

Opções de regra de política de exportação disponíveis nos Arquivos NetApp do Azure

Ao criar um volume do Azure NetApp Files, há várias opções configuráveis para controle de acesso a volumes NFS.

- Índice: especifica a ordem em que uma regra de política de exportação é avaliada. Se um cliente se enquadrar em várias regras na política, a primeira regra aplicável se aplicará ao cliente e as regras subsequentes serão ignoradas.

- Clientes permitidos: especifica a quais clientes uma regra se aplica. Esse valor pode ser um endereço IP do cliente, uma lista separada por vírgulas de endereços IP ou uma sub-rede que inclua vários clientes. Os valores de nome de host e netgroup não têm suporte nos Arquivos do Azure NetApp.

- Acesso: especifica o nível de acesso permitido a usuários não root. Para volumes NFS sem Kerberos habilitado, as opções são: Somente leitura, Leitura e gravação ou Sem acesso. Para volumes com Kerberos habilitado, as opções são: Kerberos 5, Kerberos 5i ou Kerberos 5p.

- Acesso raiz: especifica como o usuário raiz é tratado nas exportações NFS para um determinado cliente. Se definido como "Ativado", a raiz será raiz. Se definido como "Desativado", a raiz será esmagada para o ID de usuário anônimo 65534.

- Modo chown: Controla quais usuários podem executar comandos Change Ownership na exportação (chown). Se definido como "Restrito", somente o usuário root pode executar chown. Se definido como "Irrestrito", qualquer usuário com as permissões de arquivo/pasta adequadas pode executar comandos chown.

Regra de política padrão nos Arquivos NetApp do Azure

Ao criar um novo volume, uma regra de política padrão é criada. A política padrão impede um cenário em que um volume é criado sem regras de política, o que restringiria o acesso de qualquer cliente que tentasse acessar a exportação. Se não há regras, não há acesso.

A regra padrão tem os seguintes valores:

- Índice = 1

- Clientes permitidos = 0.0.0.0/0 (todos os clientes com acesso permitido)

- Acesso = Leitura e gravação

- Acesso raiz = Ativado

- Modo Chown = Restrito

Esses valores podem ser alterados na criação do volume ou após a criação do volume.

Exportar regras de política com o NFS Kerberos habilitado nos Arquivos do Azure NetApp

O NFS Kerberos só pode ser habilitado em volumes usando o NFSv4.1 nos Arquivos do Azure NetApp. O Kerberos fornece segurança adicional oferecendo diferentes modos de criptografia para montagens NFS, dependendo do tipo Kerberos em uso.

Quando o Kerberos está habilitado, os valores das regras de diretiva de exportação são alterados para permitir a especificação de qual modo Kerberos deve ser permitido. Vários modos de segurança Kerberos podem ser habilitados na mesma regra se você precisar acessar mais de um.

Esses modos de segurança incluem:

- Kerberos 5: Somente a autenticação inicial é criptografada.

- Kerberos 5i: Autenticação de usuário mais verificação de integridade.

- Kerberos 5p: Autenticação do usuário, verificação de integridade e privacidade. Todos os pacotes são criptografados.

Somente clientes habilitados para Kerberos podem acessar volumes com regras de exportação especificando Kerberos; nenhum AUTH_SYS acesso é permitido quando o Kerberos está habilitado.

Esmagamento de raízes

Há alguns cenários em que você deseja restringir o acesso raiz a um volume do Azure NetApp Files. Como o root tem acesso irrestrito a qualquer coisa em um volume NFS – mesmo quando nega explicitamente o acesso ao root usando bits de modo ou ACLs – a única maneira de limitar o acesso root é dizer ao servidor NFS que o root de um cliente específico não é mais root.

Em regras de política de exportação, selecione "Acesso raiz: desativado" para eliminar o root para um ID de usuário anônimo não raiz de 65534. Isso significa que a raiz nos clientes especificados agora é o ID do usuário 65534 (normalmente nfsnobody em clientes NFS) e tem acesso a arquivos e pastas com base nos bits de ACLs/modo especificados para esse usuário. Para bits de modo, as permissões de acesso geralmente se enquadram nos direitos de acesso "Todos". Além disso, os arquivos gravados como "root" de clientes afetados pelas regras de squash raiz criam arquivos e pastas como o nfsnobody:65534 usuário. Se você precisar que o root seja root, defina "Acesso root" como "Ativado".

Para saber mais sobre como gerenciar políticas de exportação, consulte Configurar políticas de exportação para volumes NFS ou de protocolo duplo.

Ordenação de regras de política de exportação

A ordem das regras de política de exportação determina como elas são aplicadas. A primeira regra na lista que se aplica a um cliente NFS é a regra usada para esse cliente. Ao usar intervalos/sub-redes CIDR para regras de política de exportação, um cliente NFS nesse intervalo pode receber acesso indesejado devido ao intervalo no qual está incluído.

Considere o seguinte exemplo:

- A primeira regra no índice inclui todos os clientes em todas as sub-redes por meio da regra de política padrão usando 0.0.0.0/0 como a entrada Clientes permitidos. Essa regra permite o acesso "Read & Write" a todos os clientes para esse volume do Azure NetApp Files NFSv3.

- A segunda regra no índice lista explicitamente o cliente NFS 10.10.10.10 e é configurada para limitar o acesso a "Somente leitura", sem acesso raiz (a raiz é esmagada).

Do jeito que está, o cliente 10.10.10.10 recebe acesso devido à primeira regra da lista. A próxima regra nunca é avaliada para restrições de acesso, portanto, 10.10.10.10 obter acesso de leitura e gravação mesmo que "Somente leitura" seja desejado. Raiz também é raiz, em vez de ser esmagada.

Para corrigir isso e definir o acesso ao nível desejado, as regras podem ser reordenadas para colocar a regra de acesso de cliente desejada acima de qualquer regra de sub-rede/CIDR. Você pode reordenar as regras de política de exportação no portal do Azure arrastando as regras ou usando os comandos Mover no ... menu na linha para cada regra de política de exportação.

Observação

Você pode usar a CLI do Azure NetApp Files ou a API REST somente para adicionar ou remover regras de política de exportação.

Compartilhamentos SMB

Os compartilhamentos SMB permitem que os usuários finais possam acessar volumes SMB ou de protocolo duplo nos Arquivos NetApp do Azure. Os controles de acesso para compartilhamentos SMB são limitados no plano de controle Arquivos NetApp do Azure apenas a opções de segurança SMB, como enumeração baseada em acesso e funcionalidade de compartilhamento não navegável. Essas opções de segurança são configuradas durante a criação do volume com a funcionalidade Editar volume .

As ACLs de permissão no nível de compartilhamento são gerenciadas por meio de um console do MMC do Windows, e não por meio dos Arquivos NetApp do Azure.

Propriedades de compartilhamento relacionadas à segurança

O Azure NetApp Files oferece várias propriedades de compartilhamento para aprimorar a segurança para administradores.

Enumeração baseada em acesso

A enumeração baseada em acesso é um recurso de volume SMB do Azure NetApp Files que limita a enumeração de arquivos e pastas (ou seja, listar o conteúdo) no SMB somente para usuários com acesso permitido no compartilhamento. Por exemplo, se um usuário não tiver acesso para ler um arquivo ou pasta em um compartilhamento com enumeração baseada em acesso habilitada, o arquivo ou pasta não aparecerá nas listagens de diretório. No exemplo a seguir, um usuário (smbuser) não tem acesso para ler uma pasta chamada "ABE" em um volume SMB do Azure NetApp Files. Só contosoadmin tem acesso.

No exemplo abaixo, a enumeração baseada em acesso está desabilitada, portanto, o usuário tem acesso ao ABE diretório do SMBVolume.

No próximo exemplo, a enumeração baseada em acesso está habilitada, portanto, o diretório de SMBVolume não é exibido para o ABE usuário.

As permissões também se estendem a arquivos individuais. No exemplo abaixo, a enumeração baseada em acesso é desabilitada e ABE-file exibida para o usuário.

Com a enumeração baseada em acesso habilitada, ABE-file não é exibida para o usuário.

Ações não navegáveis

O recurso de compartilhamentos não navegáveis nos Arquivos NetApp do Azure limita os clientes de procurar um compartilhamento SMB ocultando o compartilhamento do modo de exibição no Windows Explorer ou ao listar compartilhamentos no "modo de exibição de rede". Somente os usuários finais que conhecem os caminhos absolutos para o compartilhamento podem encontrá-lo.

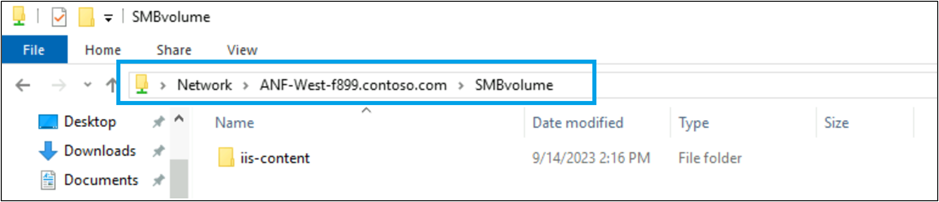

Na imagem a seguir, a propriedade de compartilhamento não navegável não está habilitada para SMBVolume, portanto, o volume é exibido na listagem do servidor de arquivos (usando \\servername).

Com compartilhamentos não navegáveis habilitados nos SMBVolume Arquivos do Azure NetApp, o mesmo modo de exibição do servidor de arquivos exclui SMBVolume.

Na próxima imagem, o compartilhamento SMBVolume tem compartilhamentos não navegáveis habilitados nos Arquivos do Azure NetApp. Quando isso está habilitado, essa é a exibição do nível superior do servidor de arquivos.

Mesmo que o volume na listagem não possa ser visto, ele permanecerá acessível se o usuário souber o caminho do arquivo.

Criptografia SMB3

A criptografia SMB3 é um recurso de volume SMB do Azure NetApp Files que impõe a criptografia por fio para clientes SMB para maior segurança em ambientes NAS. A imagem a seguir mostra uma captura de tela do tráfego de rede quando a criptografia SMB está desabilitada. Informações confidenciais — como nomes de arquivos e identificadores de arquivos — estão visíveis.

Quando a criptografia SMB está habilitada, os pacotes são marcados como criptografados e nenhuma informação confidencial pode ser vista. Em vez disso, ele é mostrado como "Dados SMB3 criptografados".

ACLs de compartilhamento SMB

Os compartilhamentos SMB podem controlar o acesso a quem pode montar e acessar um compartilhamento, bem como controlar os níveis de acesso a usuários e grupos em um domínio do Active Directory. O primeiro nível de permissões que são avaliadas são listas de controle de acesso de compartilhamento (ACLs).

As permissões de compartilhamento SMB são mais básicas do que as permissões de arquivo: elas só aplicam leitura, alteração ou controle total. As permissões de compartilhamento podem ser substituídas por permissões de arquivo e as permissões de arquivo podem ser substituídas por permissões de compartilhamento; a permissão mais restritiva é a cumprida. Por exemplo, se o grupo "Todos" tiver controle total sobre o compartilhamento (o comportamento padrão) e usuários específicos tiverem acesso somente leitura a uma pasta por meio de uma ACL em nível de arquivo, o acesso de leitura será aplicado a esses usuários. Todos os outros usuários não listados explicitamente na ACL têm controle total

Por outro lado, se a permissão de compartilhamento estiver definida como "Leitura" para um usuário específico, mas a permissão em nível de arquivo estiver definida como controle total para esse usuário, o acesso de "Leitura" será imposto.

Em ambientes NAS de protocolo duplo, as ACLs de compartilhamento SMB só se aplicam a usuários SMB. Os clientes NFS aproveitam políticas e regras de exportação para regras de acesso de compartilhamento. Como tal, o controle de permissões no nível de arquivo e pasta é preferido em relação às ACLs de nível de compartilhamento, especialmente para volumes NAS dual=protocol.

Para saber como configurar ACLs, consulte Gerenciar ACLs de compartilhamento SMB em Arquivos NetApp do Azure.