Segurança de rede para o Azure Data Explorer

Os clusters do Azure Data Explorer foram projetados para serem acessíveis usando URLs públicas. Qualquer pessoa com identidade válida em um cluster pode acessá-la de qualquer local. Como uma organização, proteger dados pode ser uma de suas maiores prioridades. Dessa forma, talvez seja interessante limitar e proteger o acesso ao cluster ou até mesmo permitir apenas o acesso ao cluster por meio de sua rede virtual privada. Você pode usar uma das seguintes opções para atingir essa meta:

- Ponto de extremidade privado (recomendado)

- Injeção de VNet (rede virtual)

É altamente recomendável usar pontos de extremidade privados para proteger o acesso de rede ao cluster. Essa opção tem muitas vantagens quando comparada à injeção de rede virtual e resulta em uma sobrecarga de manutenção menor, incluindo um processo de implantação mais simples e sendo mais robusta para alterações de rede virtual.

A seção a seguir explica como proteger seu cluster com pontos de extremidade privados e injeção de rede virtual.

Ponto de extremidade privado

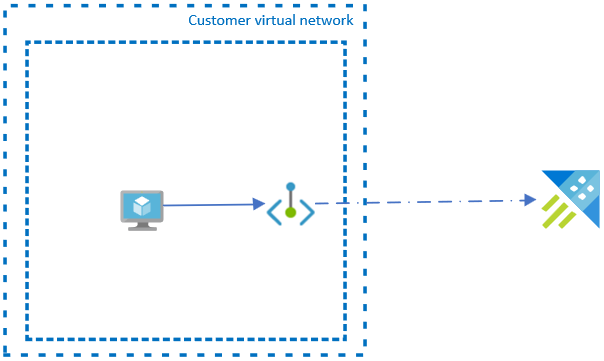

Um ponto de extremidade privado é um adaptador de rede que usa endereços IP privados de sua rede virtual. Esse adaptador de rede conecta você de maneira privada e segura a um cluster da plataforma do Link Privado do Azure. Ao habilitar um ponto de extremidade privado, você está trazendo o serviço para sua rede virtual.

Para implantar o cluster com êxito em um ponto de extremidade privado, você só precisa de um conjunto de endereços IP privados.

Observação

Não há suporte para pontos de extremidade privados em clusters injetados em uma rede virtual.

Injeção da rede virtual

Aviso

A injeção de rede virtual será desativada para o Azure Data Explorer em 1º de fevereiro de 2025. Para obter mais informações sobre a substituição, consulte Substituição da injeção de rede virtual do Azure Data Explorer.

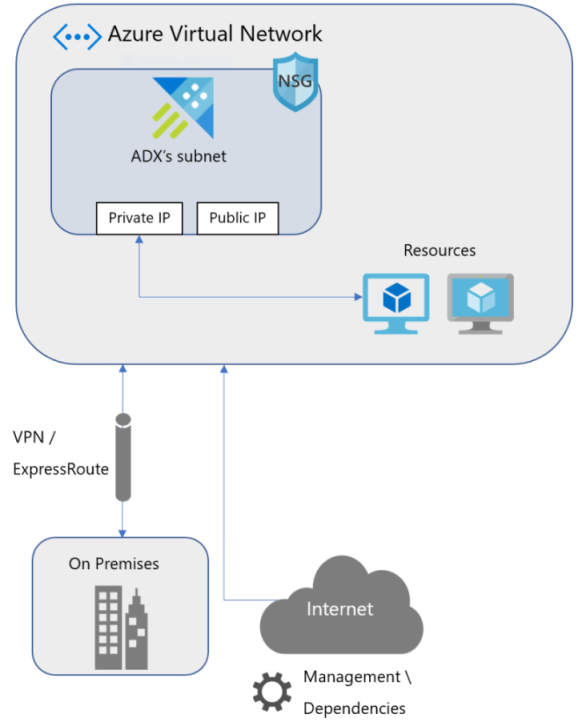

A injeção de rede virtual permite implantar diretamente seu cluster em uma rede virtual. O cluster pode ser acessado de maneira privada de dentro da rede virtual e por meio de um gateway de VPN ou do Azure ExpressRoute de redes locais. A injeção de um cluster em uma rede virtual permite que você gerencie todo o tráfego dele. Isso inclui o tráfego para acessar o cluster e todas as exportações ou ingestão de dados dele. Além disso, você é responsável por permitir que a Microsoft acesse o cluster para gerenciamento e monitoramento de integridade.

Para injetar com êxito seu cluster em uma rede virtual, você precisa configurar sua rede virtual para atender aos seguintes requisitos:

- Você precisa delegar a sub-rede a Microsoft.Kusto/clusters para habilitar o serviço e definir as pré-condições dele para implantação na forma de políticas de intenção de rede

- A sub-rede precisa ser bem dimensionada para dar suporte ao crescimento futuro do uso do cluster

- Dois endereços IP públicos são necessários para gerenciar o cluster e garantir que ele esteja íntegro

- Opcionalmente, se você estiver usando um dispositivo de firewall adicional para proteger sua rede, precisará permitir que seu cluster se conecte a um conjunto de FQDNs (Nomes de Domínio Totalmente Qualificados) para tráfego de saída

Ponto de extremidade privado vs. injeção de rede virtual

A injeção de rede virtual pode levar a uma alta sobrecarga de manutenção, como resultado de detalhes de implementação, como a manutenção de listas de FQDN em firewalls ou a implantação de endereços IP públicos em um ambiente restrito. Portanto, recomendamos o uso de um ponto de extremidade privado para se conectar ao seu cluster.

A tabela a seguir mostra como os recursos relacionados à segurança de rede podem ser implementados com base em um cluster injetado em uma rede virtual ou protegido usando um ponto de extremidade privado.

| Recurso | Ponto de extremidade privado | Injeção da rede virtual |

|---|---|---|

| Filtragem de endereço IP de entrada | Gerenciar o acesso público | Criar uma regra de grupo de segurança de rede de entrada |

| Acesso transitivo a outros serviços (Armazenamento, Hubs de Eventos etc.) | Criar um ponto de extremidade privado gerenciado | Criar um ponto de extremidade privado ao recurso |

| Restringir o acesso de saída | Usar Políticas de texto explicativo ou AllowedFQDNList | Usar um dispositivo virtual para o tráfego de saída de filtro da sub-rede |