Implantar o cluster do Azure Data Explorer na sua Rede Virtual

Aviso

A injeção de rede virtual será desativada para o Azure Data Explorer até 1º de fevereiro de 2025. Para obter mais informações sobre a depreciação, veja Suspensão da Injeção de Rede Virtual para Azure Data Explorer.

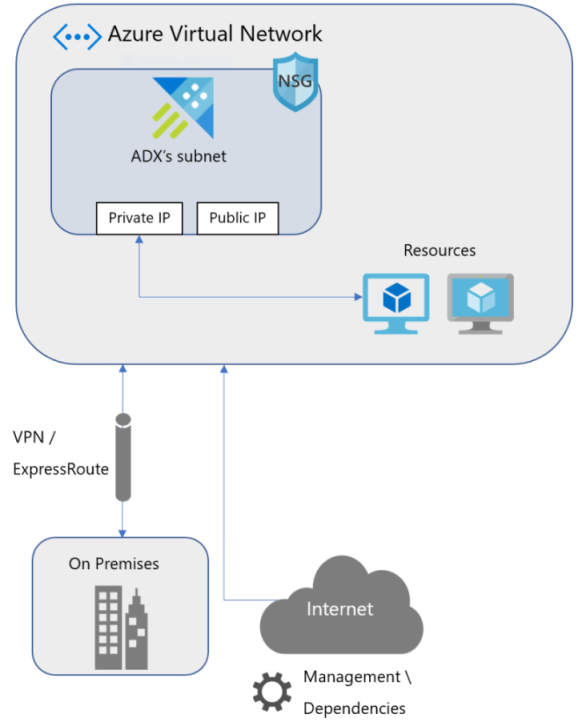

Este artigo explica os recursos que estão presentes quando ao implantar um cluster do Azure Data Explorer em uma Rede Virtual do Microsoft Azure. Essas informações ajudarão você a implantar um cluster em uma sub-rede em sua Rede Virtual (VNet). Para obter mais informações sobre Redes Virtuais do Microsoft Azure, veja O que é uma Rede Virtual do Microsoft Azure?

O Azure Data Explorer dá suporte à implantação de um cluster em uma sub-rede na sua VNet (rede virtual). Essa nova funcionalidade permite a você:

- Impor regras de NSG (grupo de segurança de rede) no seu tráfego de cluster do Azure Data Explorer.

- Conectar a rede local para a sub-rede do cluster do Azure Data Explorer.

- Proteger suas fontes de conexão de dados (Hubs de Eventos e a Grade de Eventos) com pontos de extremidade de serviço.

Aceda ao cluster do Azure Data Explorer na sua rede virtual

Você pode acessar o cluster do Azure Data Explorer usando os seguintes endereços IP para cada serviço (serviços de gerenciamento de dados e mecanismo):

- IP privado: usado para acessar o cluster dentro da rede virtual.

- IP público: usado para acessar o cluster de fora da rede virtual para gerenciamento e monitoramento e como endereço de origem para conexões de saída iniciadas no cluster.

Importante

As regras NSG padrão bloqueiam o acesso a endereços IP públicos fora da rede virtual. Para acessar um ponto de extremidade público, você deve adicionar uma exceção para seus endereços IP públicos no NSG.

Os seguintes registros DNS são criados para acessar o serviço:

[clustername].[geo-region].kusto.windows.net(mecanismo)ingest-[clustername].[geo-region].kusto.windows.net(gerenciamento de dados) são mapeados para o IP público para cada serviço.private-[clustername].[geo-region].kusto.windows.net(mecanismo)ingest-private-[clustername].[geo-region].kusto.windows.net\private-ingest-[clustername].[geo-region].kusto.windows.net(gerenciamento de dados) são mapeados para o IP privado para cada serviço.

Planeje o tamanho da sub-rede na sua rede virtual

O tamanho da sub-rede usada para hospedar um cluster do Azure Data Explorer não pode ser alterado depois que a sub-rede é implantada. Na sua rede virtual, o Azure Data Explorer utiliza um endereço IP privado para cada VM e dois endereços IP privados para os equilibradores de carga internos (motor e gestão de dados). A rede do Azure também usa cinco endereços IP para cada sub-rede. O Azure Data Explorer provisiona duas VMs para o serviço de gerenciamento de dados. As VMs do serviço de mecanismo são provisionadas por capacidade de escala de configuração do usuário.

O número total de endereços IP:

| Usar | Número de endereços |

|---|---|

| Serviço de mecanismo | 1 por instância |

| Serviço de gerenciamento de dados | 2 |

| Balanceadores de carga internos | 2 |

| Endereços reservados do Azure | 5 |

| Total | #engine_instances + 9 |

Importante

- Certifique-se de planejar o tamanho da sub-rede antes de implantar o Azure Data Explorer. Depois de implantado, o tamanho da sub-rede não pode ser alterado.

- Certifique-se de não implementar quaisquer outros recursos ou serviços do Azure na sub-rede onde planeia implementar o Azure Data Explorer. Isso impedirá que o Azure Data Explorer seja iniciado ao retomar de um estado suspenso.

Pontos de extremidade de serviço para conexão com o Azure Data Explorer

O Azure Service Endpoints permite-lhe proteger os seus recursos multi-inquilinos do Azure na sua rede virtual. A implantação do cluster em sua sub-rede permite que você configure conexões de dados com os Hubs de Eventos ou a Grade de Eventos ao restringir os recursos subjacentes para a sub-rede do Azure Data Explorer.

Pontos de extremidade privados

Os Pontos de Extremidade Privado permitem acesso privado aos recursos do Azure (como hub de armazenamento/evento/Data Lake Gen 2) e usam IP privado da sua Rede Virtual, trazendo efetivamente o recurso para a sua rede virtual. Crie um ponto de extremidade privado para recursos utilizados por ligações de dados, como hub de eventos e armazenamento, e tabelas externas, como Armazenamento, Data Lake Gen 2 e Banco de Dados SQL do Microsoft Azure da sua rede virtual para aceder aos recursos subjacentes de forma privada.

Observação

A configuração do ponto de extremidade privado requer a configuração do DNS, nós damos suporte apenas à configuração da zona de DNS privado do Azure. Não há suporte para um servidor DNS personalizado.

Configurar regras do grupo de segurança de rede

NSGs oferece a capacidade de controlar o acesso à rede dentro de uma rede virtual. Você deve configurar NSGs para que seu cluster do Azure Data Explorer funcione em sua rede virtual.

Configurar regras do Grupo de Segurança de Rede usando a delegação de sub-rede

A delegação de sub-rede é o método padrão para configurar regras do Grupo de Segurança de Rede para clusters do Azure Data Explorer implantados em uma sub-rede na sua rede virtual. Ao usar a delegação de sub-rede, você precisa delegar a sub-rede a Microsoft.Kusto/clusters antes de criar o cluster na sub-rede.

Ao habilitar a delegação de sub-rede na sub-rede do cluster, você permite que o serviço defina as próprias pré-condições para implantação na forma de Políticas de Intenção de Rede. Ao criar o cluster na sub-rede, as configurações do NSG mencionadas nas seções a seguir são criadas automaticamente para você.

Aviso

A alteração da configuração de delegação de sub-rede por fim interromperá a operação normal do cluster. Por exemplo, depois de parar o cluster, talvez você não consiga iniciá-lo, executar comandos de gerenciamento ou aplicar o monitoramento de integridade no cluster.

Configurar regras do grupo de segurança de rede manualmente

Como alternativa, você pode configurar manualmente seu NSG. Por padrão, implantar um cluster em uma rede virtual impõe a delegação de sub-rede para que "Microsoft.Kusto/clusters" seja configurado. Recusar esse requisito é possível usando o painel Versão prévia do recurso.

Aviso

A configuração manual de regras NSG para seu cluster não é trivial e exige que você monitore constantemente este artigo para ver se há alterações. É altamente recomendável usar a delegação de sub-rede para o cluster ou, se preferir, considerar o uso de uma solução baseada em Ponto de extremidade privado.

Configuração de entrada do NSG

| Usar | De | Para | Protocolo |

|---|---|---|---|

| Gerenciamento | Endereços de gerenciamento do Azure Data Explorer/AzureDataExplorerManagement(ServiceTag) | YourAzureDataExplorerSubnet:443 | TCP |

| Monitoramento da integridade | Endereços de monitoramento de integridade do Azure Data Explorer | YourAzureDataExplorerSubnet:443 | TCP |

| Comunicação interna do Azure Data Explorer | YourAzureDataExplorerSubnet: todas as portas | YourAzureDataExplorerSubnet: todas as portas | Tudo |

| Permitir a entrada do Azure Load Balancer (investigação de integridade) | AzureLoadBalancer | YourAzureDataExplorerSubnet:80,443 | TCP |

Configuração de entrada do NSG

| Usar | De | Para | Protocolo |

|---|---|---|---|

| Dependência no Armazenamento do Microsoft Azure | YourAzureDataExplorerSubnet | Storage:443 | TCP |

| Dependência em Azure Data Lake | YourAzureDataExplorerSubnet | AzureDataLake:443 | TCP |

| Ingestão de Hubs de Eventos e monitoramento de serviço | YourAzureDataExplorerSubnet | EventHub:443,5671 | TCP |

| Publicar métricas | YourAzureDataExplorerSubnet | AzureMonitor:443 | TCP |

| Active Directory (se aplicável) | YourAzureDataExplorerSubnet | AzureActiveDirectory:443 | TCP |

| Dependência do KeyVault | YourAzureDataExplorerSubnet | AzureKeyVault:443 | TCP |

| Autoridade de certificação | YourAzureDataExplorerSubnet | Internet:80 | TCP |

| Comunicação interna | YourAzureDataExplorerSubnet | Sub-rede do Azure Data Explorer: todas as portas | Tudo |

Portas que são usadas para plug-ins sql\_request e http\_request |

YourAzureDataExplorerSubnet | Internet:Custom | TCP |

As seções a seguir listam os endereços IP relevantes para gerenciamento e monitoramento de integridade.

Observação

Você poderá ignorar as listas a seguir se sua sub-rede for delegada ao Microsoft.Kusto/clusters conforme descrito em Configurar regras do Grupo de Segurança de Rede usando a delegação de sub-rede. Nesse cenário, os endereços IP podem não estar atualizados, mas serão atualizados automaticamente quando as regras de NSG necessárias forem atribuídas ao cluster.

Endereços IP de gerenciamento do Azure Data Explorer

Observação

Para implantações futuras, use a marca de serviço AzureDataExplorer

| Region | Endereços |

|---|---|

| Austrália Central | 20.37.26.134 |

| Austrália Central 2 | 20.39.99.177 |

| Leste da Austrália | 40.82.217.84 |

| Sudeste da Austrália | 20.40.161.39 |

| Brazil South | 191.233.25.183 |

| Sudeste do Brasil | 191.232.16.14 |

| Canadá Central | 40.82.188.208 |

| Leste do Canadá | 40.80.255.12 |

| Índia Central | 40.81.249.251, 104.211.98.159 |

| Centro dos EUA | 40.67.188.68 |

| EUA Central EUAP | 40.89.56.69 |

| Leste da China 2 | 139.217.184.92 |

| Norte da China 2 | 139.217.60.6 |

| Leste da Ásia | 20.189.74.103 |

| Leste dos EUA | 52.224.146.56 |

| Leste dos EUA 2 | 52.232.230.201 |

| Leste dos EUA 2 EUAP | 52.253.226.110 |

| França Central | 40.66.57.91 |

| Sul da França | 40.82.236.24 |

| Centro-Oeste da Alemanha | 51.116.98.150 |

| Leste do Japão | 20.43.89.90 |

| Oeste do Japão | 40.81.184.86 |

| Coreia Central | 40.82.156.149 |

| Sul da Coreia | 40.80.234.9 |

| Centro-Norte dos EUA | 40.81.43.47 |

| Norte da Europa | 52.142.91.221 |

| Leste da Noruega | 51.120.49.100 |

| Oeste da Noruega | 51.120.133.5 |

| Polônia Central | 20.215.208.177 |

| Norte da África do Sul | 102.133.129.138 |

| Oeste da África do Sul | 102.133.0.97 |

| Centro-Sul dos Estados Unidos | 20.45.3.60 |

| Sudeste Asiático | 40.119.203.252 |

| Sul da Índia | 40.81.72.110, 104.211.224.189 |

| Norte da Suíça | 20.203.198.33 |

| Oeste da Suíça | 51.107.98.201 |

| EAU Central | 20.37.82.194 |

| Norte dos EAU | 20.46.146.7 |

| Sul do Reino Unido | 40.81.154.254 |

| Oeste do Reino Unido | 40.81.122.39 |

| USDoD Central | 52.182.33.66 |

| Leste do USDoD | 52.181.33.69 |

| Gov. EUA – Arizona | 52.244.33.193 |

| USGov Texas | 52.243.157.34 |

| USGov Virginia | 52.227.228.88 |

| Centro-Oeste dos EUA | 52.159.55.120 |

| Europa Ocidental | 51.145.176.215 |

| Índia Ocidental | 40.81.88.112 |

| Oeste dos EUA | 13.64.38.225 |

| Oeste dos EUA 2 | 40.90.219.23 |

| Oeste dos EUA 3 | 20.40.24.116 |

Endereços de monitoramento de integridade

| Region | Endereços |

|---|---|

| Austrália Central | 52.163.244.128, 20.36.43.207, 20.36.44.186, 20.36.45.105, 20.36.45.34, 20.36.44.177, 20.36.45.33, 20.36.45.9 |

| Austrália Central 2 | 52.163.244.128 |

| Leste da Austrália | 52.163.244.128, 13.70.72.44, 52.187.248.59, 52.156.177.51, 52.237.211.110, 52.237.213.135, 104.210.70.186, 104.210.88.184, 13.75.183.192, 52.147.30.27, 13.72.245.57 |

| Sudeste da Austrália | 52.163.244.128, 13.77.50.98, 52.189.213.18, 52.243.76.73, 52.189.194.173, 13.77.43.81, 52.189.213.33, 52.189.216.81, 52.189.233.66, 52.189.212.69, 52.189.248.147 |

| Brazil South | 23.101.115.123, 191.233.203.34, 191.232.48.69, 191.232.169.24, 191.232.52.16, 191.239.251.52, 191.237.252.188, 191.234.162.82, 191.232.49.124, 191.232.55.149, 191.232.49.236 |

| Canadá Central | 23.101.115.123, 52.228.121.143, 52.228.121.146, 52.228.121.147, 52.228.121.149, 52.228.121.150, 52.228.121.151, 20.39.136.152, 20.39.136.155, 20.39.136.180, 20.39.136.185, 20.39.136.187, 20.39.136.193, 52.228.121.152, 52.228.121.153, 52.228.121.31, 52.228.118.139, 20.48.136.29, 52.228.119.222, 52.228.121.123 |

| Leste do Canadá | 23.101.115.123, 40.86.225.89, 40.86.226.148, 40.86.227.81, 40.86.225.159, 40.86.226.43, 40.86.227.75, 40.86.231.40, 40.86.225.81 |

| Índia Central | 52.163.244.128, 52.172.204.196, 52.172.218.144, 52.172.198.236, 52.172.187.93, 52.172.213.78, 52.172.202.195, 52.172.210.146 |

| Centro dos EUA | 23.101.115.123, 13.89.172.11, 40.78.130.218, 40.78.131.170, 40.122.52.191, 40.122.27.37, 40.113.224.199, 40.122.118.225, 40.122.116.133, 40.122.126.193, 40.122.104.60 |

| EUA Central EUAP | 23.101.115.123 |

| Leste da China 2 | 40.73.96.39 |

| Norte da China 2 | 40.73.33.105 |

| Leste da Ásia | 52.163.244.128, 13.75.34.175, 168.63.220.81, 207.46.136.220, 168.63.210.90, 23.101.15.21, 23.101.7.253, 207.46.136.152, 65.52.180.140, 23.101.13.231, 23.101.3.51 |

| Leste dos EUA | 52.249.253.174, 52.149.248.192, 52.226.98.175, 52.226.98.216, 52.149.184.133, 52.226.99.54, 52.226.99.58, 52.226.99.65, 52.186.38.56, 40.88.16.66, 40.88.23.108, 52.224.135.234, 52.151.240.130, 52.226.99.68, 52.226.99.110, 52.226.99.115, 52.226.99.127, 52.226.99.153, 52.226.99.207, 52.226.100.84, 52.226.100.121, 52.226.100.138, 52.226.100.176, 52.226.101.50, 52.226.101.81, 52.191.99.133, 52.226.96.208, 52.226.101.102, 52.147.211.11, 52.147.211.97, 52.147.211.226, 20.49.104.10 |

| Leste dos EUA 2 | 104.46.110.170, 40.70.147.14, 40.84.38.74, 52.247.116.27, 52.247.117.99, 52.177.182.76, 52.247.117.144, 52.247.116.99, 52.247.67.200, 52.247.119.96, 52.247.70.70 |

| Leste dos EUA 2 EUAP | 104.46.110.170 |

| França Central | 40.127.194.147, 40.79.130.130, 40.89.166.214, 40.89.172.87, 20.188.45.116, 40.89.133.143, 40.89.148.203, 20.188.44.60, 20.188.45.105, 20.188.44.152, 20.188.43.156 |

| Sul da França | 40.127.194.147 |

| Leste do Japão | 52.163.244.128, 40.79.195.2, 40.115.138.201, 104.46.217.37, 40.115.140.98, 40.115.141.134, 40.115.142.61, 40.115.137.9, 40.115.137.124, 40.115.140.218, 40.115.137.189 |

| Oeste do Japão | 52.163.244.128, 40.74.100.129, 40.74.85.64, 40.74.126.115, 40.74.125.67, 40.74.128.17, 40.74.127.201, 40.74.128.130, 23.100.108.106, 40.74.128.122, 40.74.128.53 |

| Coreia Central | 52.163.244.128, 52.231.77.58, 52.231.73.183, 52.231.71.204, 52.231.66.104, 52.231.77.171, 52.231.69.238, 52.231.78.172, 52.231.69.251 |

| Sul da Coreia | 52.163.244.128, 52.231.200.180, 52.231.200.181, 52.231.200.182, 52.231.200.183, 52.231.153.175, 52.231.164.160, 52.231.195.85, 52.231.195.86, 52.231.195.129, 52.231.200.179, 52.231.146.96 |

| Centro-Norte dos EUA | 23.101.115.123 |

| Norte da Europa | 40.127.194.147, 40.85.74.227, 40.115.100.46, 40.115.100.121, 40.115.105.188, 40.115.103.43, 40.115.109.52, 40.112.77.214, 40.115.99.5 |

| Norte da África do Sul | 52.163.244.128 |

| Oeste da África do Sul | 52.163.244.128 |

| Centro-Sul dos Estados Unidos | 104.215.116.88, 13.65.241.130, 40.74.240.52, 40.74.249.17, 40.74.244.211, 40.74.244.204, 40.84.214.51, 52.171.57.210, 13.65.159.231 |

| Sul da Índia | 52.163.244.128 |

| Sudeste Asiático | 52.163.244.128, 20.44.192.205, 20.44.193.4, 20.44.193.56, 20.44.193.98, 20.44.193.147, 20.44.193.175, 20.44.194.249, 20.44.196.82, 20.44.196.95, 20.44.196.104, 20.44.196.115, 20.44.197.158, 20.195.36.24, 20.195.36.25, 20.195.36.27, 20.195.36.37, 20.195.36.39, 20.195.36.40, 20.195.36.41, 20.195.36.42, 20.195.36.43, 20.195.36.44, 20.195.36.45, 20.195.36.46, 20.44.197.160, 20.44.197.162, 20.44.197.219, 20.195.58.80, 20.195.58.185, 20.195.59.60, 20.43.132.128 |

| Norte da Suíça | 51.107.58.160, 51.107.87.163, 51.107.87.173, 51.107.83.216, 51.107.68.81, 51.107.87.174, 51.107.87.170, 51.107.87.164, 51.107.87.186, 51.107.87.171 |

| Sul do Reino Unido | 40.127.194.147, 51.11.174.122, 51.11.173.237, 51.11.174.192, 51.11.174.206, 51.11.175.74, 51.11.175.129, 20.49.216.23, 20.49.216.160, 20.49.217.16, 20.49.217.92, 20.49.217.127, 20.49.217.151, 20.49.166.84, 20.49.166.178, 20.49.166.237, 20.49.167.84, 20.49.232.77, 20.49.232.113, 20.49.232.121, 20.49.232.130, 20.49.232.140, 20.49.232.169, 20.49.165.24, 20.49.232.240, 20.49.217.152, 20.49.217.164, 20.49.217.181, 51.145.125.189, 51.145.126.43, 51.145.126.48, 51.104.28.64 |

| Oeste do Reino Unido | 40.127.194.147, 51.140.245.89, 51.140.246.238, 51.140.248.127, 51.141.48.137, 51.140.250.127, 51.140.231.20, 51.141.48.238, 51.140.243.38 |

| USDoD Central | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| Leste do USDoD | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| Gov. EUA – Arizona | 52.244.204.5, 52.244.204.137, 52.244.204.158, 52.244.204.184, 52.244.204.225, 52.244.205.3, 52.244.50.212, 52.244.55.231, 52.244.205.91, 52.244.205.238, 52.244.201.244, 52.244.201.250, 52.244.200.92, 52.244.206.12, 52.244.206.58, 52.244.206.69, 52.244.206.83, 52.244.207.78, 52.244.203.11, 52.244.203.159, 52.244.203.238, 52.244.200.31, 52.244.202.155, 52.244.206.225, 52.244.218.1, 52.244.218.34, 52.244.218.38, 52.244.218.47, 52.244.202.7, 52.244.203.6, 52.127.2.97 |

| USGov Texas | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USGov Virginia | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| Centro-Oeste dos EUA | 23.101.115.123, 13.71.194.194, 13.78.151.73, 13.77.204.92, 13.78.144.31, 13.78.139.92, 13.77.206.206, 13.78.140.98, 13.78.145.207, 52.161.88.172, 13.77.200.169 |

| Europa Ocidental | 213.199.136.176, 51.124.88.159, 20.50.253.190, 20.50.254.255, 52.143.5.71, 20.50.255.137, 20.50.255.176, 52.143.5.148, 20.50.255.211, 20.54.216.1, 20.54.216.113, 20.54.216.236, 20.54.216.244, 20.54.217.89, 20.54.217.102, 20.54.217.162, 20.50.255.109, 20.54.217.184, 20.54.217.197, 20.54.218.36, 20.54.218.66, 51.124.139.38, 20.54.218.71, 20.54.218.104, 52.143.0.117, 20.54.218.240, 20.54.219.47, 20.54.219.75, 20.76.10.82, 20.76.10.95, 20.76.10.139, 20.50.2.13 |

| Índia Ocidental | 52.163.244.128 |

| Oeste dos EUA | 13.88.13.50, 40.80.156.205, 40.80.152.218, 104.42.156.123, 104.42.216.21, 40.78.63.47, 40.80.156.103, 40.78.62.97, 40.80.153.6 |

| Oeste dos EUA 2 | 52.183.35.124, 40.64.73.23, 40.64.73.121, 40.64.75.111, 40.64.75.125, 40.64.75.227, 40.64.76.236, 40.64.76.240, 40.64.76.242, 40.64.77.87, 40.64.77.111, 40.64.77.122, 40.64.77.131, 40.91.83.189, 52.250.74.132, 52.250.76.69, 52.250.76.130, 52.250.76.137, 52.250.76.145, 52.250.76.146, 52.250.76.153, 52.250.76.177, 52.250.76.180, 52.250.76.191, 52.250.76.192, 40.64.77.143, 40.64.77.159, 40.64.77.195, 20.64.184.243, 20.64.184.249, 20.64.185.9, 20.42.128.97 |

Configuração do ExpressRoute

Use o ExpressRoute para conectar a rede local à rede virtual do Azure. Uma configuração comum é anunciar a rota padrão (0.0.0.0/0) por meio da sessão do BGP (Border Gateway Protocol). Isso força o tráfego proveniente da rede virtual a ser encaminhada para a rede local do cliente que pode descartar o tráfego, causando a interrupção dos fluxos de saída. Para superar esse padrão, a UDR (rota definida pelo usuário) (0.0.0.0/0) pode ser configurada e o próximo salto será Internet. Como o UDR tem precedência sobre o BGP, o tráfego será destinado à Internet.

Protegendo o tráfego de saída com um firewall

Se você quiser proteger o tráfego de saída usando o Firewall do Azure ou qualquer dispositivo virtual para limitar os nomes de domínio, os seguintes Nomes de Domínio Totalmente Qualificados (FQDN) devem ser permitidos no firewall.

prod.warmpath.msftcloudes.com:443

gcs.prod.monitoring.core.windows.net:443

production.diagnostics.monitoring.core.windows.net:443

graph.windows.net:443

graph.microsoft.com:443

*.login.microsoft.com :443

*.update.microsoft.com:443

login.live.com:443

wdcp.microsoft.com:443

login.microsoftonline.com:443

azureprofilerfrontdoor.cloudapp.net:443

*.core.windows.net:443

*.servicebus.windows.net:443,5671

shoebox2.metrics.nsatc.net:443

prod-dsts.dsts.core.windows.net:443

*.vault.azure.net

ocsp.msocsp.com:80

*.windowsupdate.com:80

ocsp.digicert.com:80

go.microsoft.com:80

dmd.metaservices.microsoft.com:80

www.msftconnecttest.com:80

crl.microsoft.com:80

www.microsoft.com:80

adl.windows.com:80

crl3.digicert.com:80

Observação

Para restringir o acesso a dependências com um curinga (*), use a API descrita em Como descobrir dependências automaticamente.

Se você estiver usando o Firewall do Azure, adicione Regra de Rede com as seguintes propriedades:

Protocolo: TCP Tipo de origem: endereço IP Origem: * Marcas de serviço: AzureMonitor Portas de destino: 443

Configurar a tabela de rotas

Você precisa configurar a tabela de rotas da sub-rede do cluster com a Internet de próximo salto para evitar problemas de rotas assimétricas.

Configurar a tabela de rotas usando a delegação de sub-rede

É recomendável usar a delegação de sub-rede para configurar a tabela de rotas para a implantação do cluster, da mesma forma como ela foi feita para regras NSG. Ao habilitar a delegação de sub-rede na sub-rede do cluster, você permite que o serviço configure e atualize a tabela de rotas para você.

Configurar a tabela de rotas manualmente

Como alternativa, você pode configurar manualmente a tabela de rotas. Por padrão, implantar um cluster em uma rede virtual impõe a delegação de sub-rede para que "Microsoft.Kusto/clusters" seja configurado. Recusar esse requisito é possível usando o painel Versão prévia do recurso.

Aviso

A configuração manual da tabela de rotas para seu cluster não é trivial e exige que você monitore constantemente este artigo para ver se há alterações. É altamente recomendável usar a delegação de sub-rede para o cluster ou, se preferir, considerar o uso de uma solução baseada em Ponto de extremidade privado.

Para configurar manualmente a tabela de rotas, você deve defini-la na sub-rede. Você precisa adicionar os endereços de gerenciamento e monitoramento de integridade com a Internet de próximo salto.

Por exemplo, para a região Oeste dos EUA, o UDRs a seguir deve ser definido:

| Nome | Prefixo de Endereço | Próximo salto |

|---|---|---|

| ADX_Management | 13.64.38.225/32 | Internet |

| ADX_Monitoring | 23.99.5.162/32 | Internet |

| ADX_Monitoring_1 | 40.80.156.205/32 | Internet |

| ADX_Monitoring_2 | 40.80.152.218/32 | Internet |

| ADX_Monitoring_3 | 104.42.156.123/32 | Internet |

| ADX_Monitoring_4 | 104.42.216.21/32 | Internet |

| ADX_Monitoring_5 | 40.78.63.47/32 | Internet |

| ADX_Monitoring_6 | 40.80.156.103/32 | Internet |

| ADX_Monitoring_7 | 40.78.62.97/32 | Internet |

| ADX_Monitoring_8 | 40.80.153.6/32 | Internet |

Como descobrir dependências automaticamente

O Azure Data Explorer fornece uma API que permite aos clientes descobrir todas as dependências de saída externas (FQDNs) programaticamente. Essas dependências de saída permitirão que os clientes configurem um firewall no final para permitir o tráfego de gerenciamento por meio dos FQDNs dependentes. Os clientes podem ter esses dispositivos de firewall no Azure ou localmente. O último pode causar latência adicional e pode afetar o desempenho do serviço. As equipes de serviço precisarão testar esse cenário para avaliar o impacto sobre o desempenho do serviço.

O ARMClient é usado para chamar a API REST usando o PowerShell.

Entrar com o ARMClient

armclient loginInvocar operação de diagnóstico

$subscriptionId = '<subscription id>' $clusterName = '<name of cluster>' $resourceGroupName = '<resource group name>' $apiversion = '2021-01-01' armclient get /subscriptions/$subscriptionId/resourceGroups/$resourceGroupName/providers/Microsoft.Kusto/clusters/$clusterName/OutboundNetworkDependenciesEndpoints?api-version=$apiversionVerifique a resposta

{ "value": [ ... { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/AzureActiveDirectory", "name": "<clusterName>/AzureActiveDirectory", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "etag": "\"\"", "location": "<AzureRegion>", "properties": { "category": "Azure Active Directory", "endpoints": [ { "domainName": "login.microsoftonline.com", "endpointDetails": [ { "port": 443 } ] }, { "domainName": "graph.windows.net", "endpointDetails": [ { "port": 443 } ] } ], "provisioningState": "Succeeded" } }, { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/InternalTracing", "name": "<clustername>/InternalTracing", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "location": "Australia Central", "properties": { "category": "Internal Tracing", "endpoints": [ { "domainName": "ingest-<internalTracingCluster>.<region>.kusto.windows.net", "endpointDetails": [ { "port": 443, "ipAddress": "25.24.23.22" } ] } ], "provisioningState": "Succeeded" } } ... ] }

As dependências de saída cobrem categorias como Microsoft Entra ID, Azure Monitor, Certificate Authority, Azure Storage e Internal Tracing. Em cada categoria, há uma lista de nomes de domínio e portas que são necessárias para executar o serviço. Eles podem ser usados para configurar programaticamente o dispositivo de firewall de sua escolha.

Implantar o cluster do Azure Data Explorer em sua rede virtual usando um modelo do Azure Resource Manager

Para implementar o cluster do Azure Data Explorer na sua rede virtual, utilize o Implementar o cluster do Azure Data Explorer na sua rede virtual Modelo do Azure Resource Manager.

Esse modelo cria o cluster, a rede virtual, a sub-rede, o grupo de segurança de rede e os endereços IP públicos.

Limitações conhecidas

- Os recursos de rede virtual com clusters implantados não são compatíveis com a operação de migração para uma nova assinatura ou grupo de recursos.

- Os recursos de endereço IP público usados para o mecanismo de cluster ou os serviços de gerenciamento de dados não são compatíveis com a operação de migração para um novo grupo de recursos ou assinatura.

- Não é possível usar o prefixo DNS "privado" de clusters do Azure Data Explorer injetados na rede virtual como parte da sua consulta