Habilitar a verificação sem agente para VMs

A verificação sem agente fornece visibilidade sobre o software instalado e as vulnerabilidades de software nas cargas de trabalho, para estender a cobertura de avaliação de vulnerabilidades para as cargas de trabalho do servidor, sem um agente de avaliação de vulnerabilidades instalado.

A avaliação de vulnerabilidades sem agente usa o mecanismo de Gerenciamento de Vulnerabilidades do Microsoft Defender para avaliar as vulnerabilidades no software instalado nas VMs, sem a necessidade de instalar o Defender para Ponto de Extremidade. A avaliação de vulnerabilidades mostra que o inventário e a vulnerabilidade do software resultam no mesmo formato que as avaliações baseadas em agente.

Compatibilidade com as soluções de avaliação de vulnerabilidades baseadas em agente

O Defender para Nuvem já dá suporte a diferentes verificações de vulnerabilidades baseadas em agente, incluindo o MDVM (Gerenciamento de Vulnerabilidades do Microsoft Defender) e o BYOL. A verificação sem agente amplia a visibilidade do Defender para Nuvem para alcançar mais dispositivos.

Ao habilitar a avaliação de vulnerabilidades sem agente:

Se você não tiver soluções de avaliação de vulnerabilidade integradas existentes habilitadas em nenhuma das VMs da sua assinatura, o Defender para Nuvem habilitará automaticamente a MDVM por padrão.

Se você selecionar o Gerenciamento de Vulnerabilidades do Microsoft Defender como parte de uma integração com o Microsoft Defender para Ponto de Extremidade, o Defender para Nuvem mostrará uma exibição unificada e consolidada que otimiza a cobertura e a atualização.

- Os computadores cobertos por apenas uma das fontes (Gerenciamento de Vulnerabilidades do Microsoft Defender ou sem agente) mostram os resultados dessa fonte.

- Os computadores cobertos por ambas as fontes mostram os resultados baseados em agente apenas para aumentar a atualização.

Se você selecionar Avaliação de vulnerabilidades com integrações do BYOL, o Defender para Nuvem mostrará os resultados baseados em agente por padrão. Os resultados da verificação sem agente são mostrados para computadores que não têm um agente instalado ou em computadores que não estão relatando as descobertas corretamente.

Para alterar o comportamento padrão para exibir sempre os resultados do MDVM (independentemente de uma solução de agente de terceiros), selecione a configuração Gerenciamento de Vulnerabilidades do Microsoft Defender na solução de avaliação de vulnerabilidades.

Como habilitar a verificação sem agente para computadores

Quando você habilita o CSPM (gerenciamento da postura de segurança na nuvem) do Defender ou o Defender para Servidores P2, a verificação sem agente está habilitada por padrão.

Se você tiver o Defender para Servidores P2 já habilitado e a verificação sem agente estiver desativada, você precisará ativar a verificação sem agente manualmente.

Você pode habilitar a verificação sem agente

Observação

A verificação de malware sem agente só estará disponível se você tiver o Plano 2 do Defender para servidores habilitado

Avaliação de vulnerabilidades sem agente no Azure

Para habilitar a avaliação de vulnerabilidades sem agente no Azure:

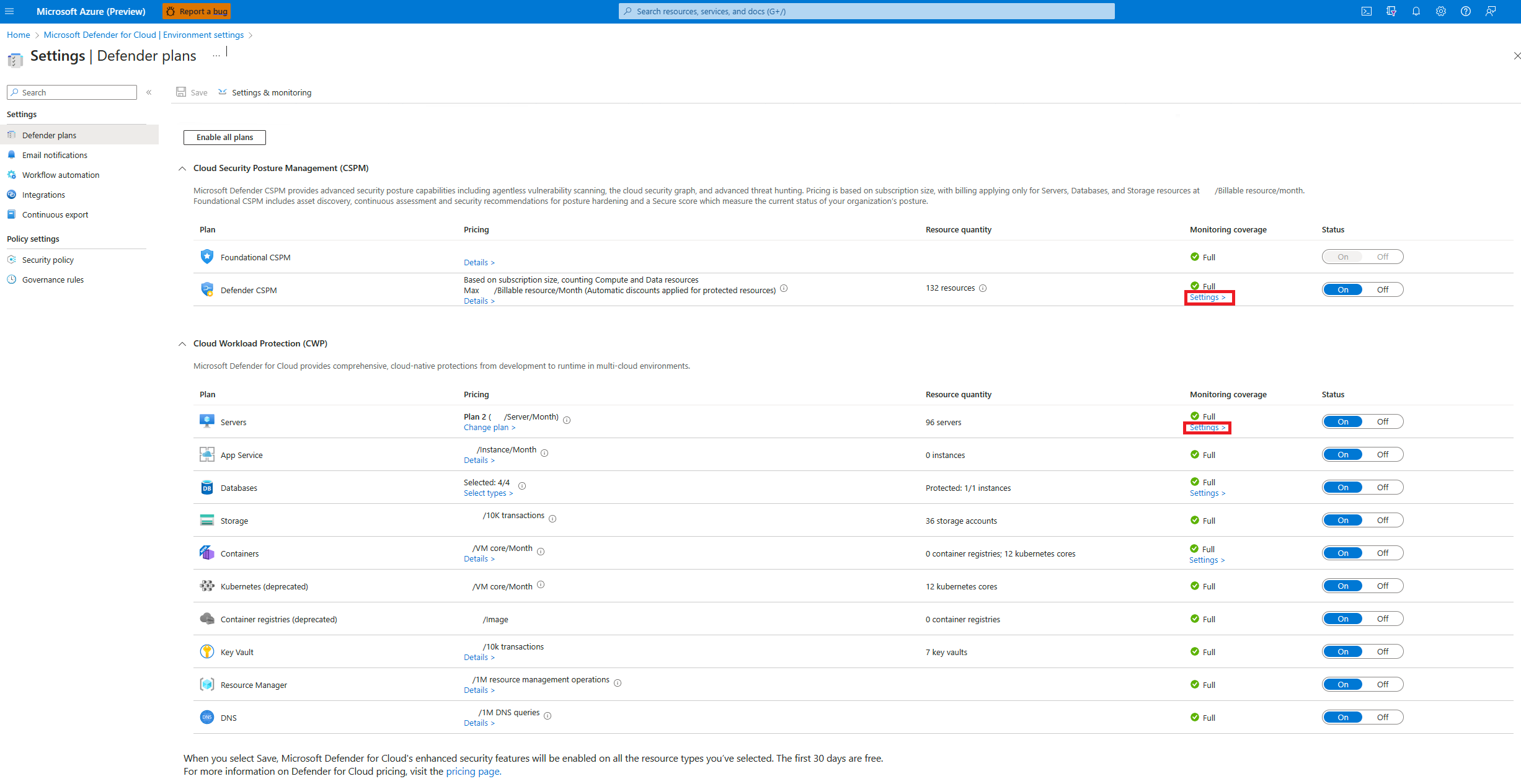

No menu do Defender para Nuvem, abra Configurações de ambiente.

Selecione a assinatura relevante.

Para o plano de CSPM (gerenciamento da postura de segurança na nuvem) do Defender ou Defender para Servidores P2, selecione Configurações.

A configuração de verificação sem agente é compartilhada pelo CSPM (Gerenciamento da Postura de Segurança na Nuvem) do Defender ou pelo Defender para Servidores P2. Quando você habilita a verificação sem agente em qualquer plano, a configuração está habilitada para ambos os planos.

No painel de configurações, ative a Verificação sem agente para computadores.

Selecione Salvar.

Para habilitar a verificação de discos criptografados do CMK no Azure (versão prévia):

Para a verificação sem agente para cobrir VMs do Azure com discos criptografados CMK, você precisa conceder permissões adicionais ao Defender para Nuvem para criação de uma cópia segura desses discos. Para fazer isso, permissões adicionais são necessárias em Key Vaults usados para criptografia CMK para suas VMs.

Para atribuir manualmente as permissões, siga as instruções abaixo de acordo com o tipo do Key Vault:

- Para Key Vaults que usam permissões não RBAC, atribua ao "Provedor de Recursos do Scanner do Microsoft Defender para Servidores de Nuvem" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) estas permissões: Key Get, Key Wrap, Key Unwrap. - Para Key Vaults que usam permissões RBAC, atribua ao "Provedor de Recursos do Scanner do Microsoft Defender para Servidores de Nuvem" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) a função interna Usuário de criptografia do serviço de criptografia do Key Vault.

Para atribuir essas permissões em escala, você também pode usar esse script.

Para obter mais informações, consulte permissões de verificação sem agente.

Avaliação de vulnerabilidades sem agente no AWS

No menu do Defender para Nuvem, abra Configurações de ambiente.

Selecione a conta relevante.

Para o plano de CSPM (gerenciamento da postura de segurança na nuvem) do Defender ou Defender para Servidores P2, selecione Configurações.

Quando você habilita a verificação sem agente em qualquer plano, a configuração se aplica a ambos os planos.

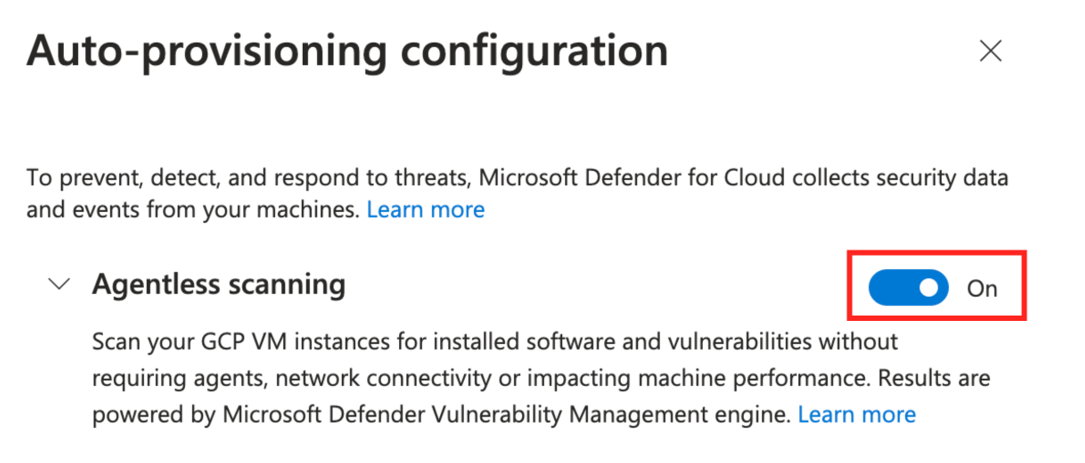

No painel de configurações, ative a Verificação sem agente para computadores.

Selecione Salvar e Avançar: Configurar Acesso.

Baixe o modelo CloudFormation.

Usando o modelo CloudFormation baixado, crie a pilha na AWS conforme indicado na tela. Se você estiver integrando uma conta de gerenciamento, precisará executar ambos os modelos do CloudFormation, como o Stack e o StackSet. Os conectores serão criados para as contas membro até 24 horas após a integração.

Selecione Avançar: examinar e criar.

Selecione Atualizar.

Depois de habilitar a verificação sem agente, a informação de inventário e vulnerabilidade do software é atualizada automaticamente no Defender para Nuvem.

Habilitar a verificação sem agente no GCP

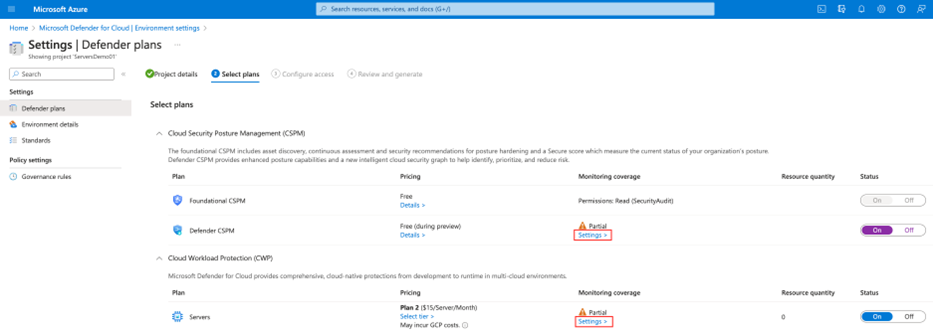

No Defender para Nuvem, selecione Configurações de ambiente.

Selecione o projeto ou a organização correspondente.

Para o plano de CSPM (gerenciamento da postura de segurança na nuvem) do Defender ou Defender para Servidores P2, selecione Configurações.

Alterne a verificação sem agente para Ativada.

Selecione Salvar e Avançar: Configurar Acesso.

Copie o script de integração.

Execute o script de integração na organização/escopo do projeto GCP (portal do GCP ou CLI do gcloud).

Selecione Avançar: examinar e criar.

Selecione Atualizar.

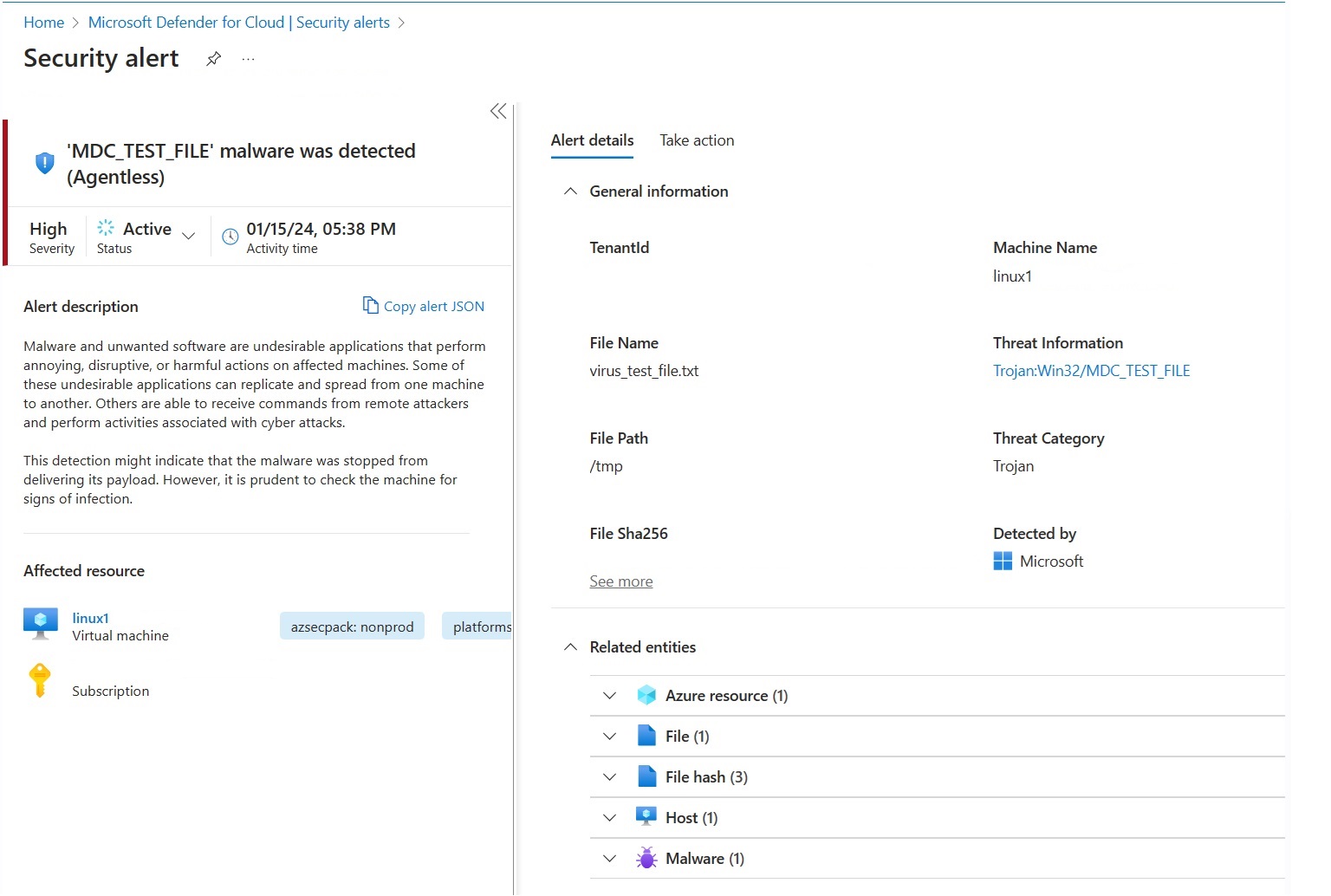

Testar a implantação do verificador de malware sem agente

Os alertas de segurança aparecem no portal somente quando ameaças são detectadas em seu ambiente. Se você não recebeu alertas, não deve haver ameaças em seu ambiente. Para testar se o dispositivo está integrado e relatando corretamente ao Defender para Nuvem, crie um arquivo de teste.

Criar um arquivo de teste para Linux

Abra uma janela de terminal na VM.

Execute o seguinte comando :

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

O alerta MDC_Test_File malware was detected (Agentless) será exibido dentro de 24 horas na página Alertas do Defender para Nuvem e no portal do Defender XDR.

Criar um arquivo de teste para Windows

Criar um arquivo de teste com um documento de texto

Crie um arquivo de texto na sua VM.

Cole o texto

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$no arquivo de texto.Importante

Verifique se não há espaços ou linhas extras no arquivo de texto.

Salve o arquivo.

Abra o arquivo para validar que ele contém o conteúdo da fase 2.

O alerta MDC_Test_File malware was detected (Agentless) será exibido dentro de 24 horas na página Alertas do Defender para Nuvem e no portal do Defender XDR.

Criar um arquivo de teste com PowerShell

Abra o PowerShell na sua VM.

Execute o script a seguir.

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

O alerta MDC_Test_File malware was detected (Agentless) será exibido dentro de 24 horas na página Alertas do Defender para Nuvem e no portal do Defender XDR.

Excluir computadores da verificação

A verificação sem agente se aplica a todos os computadores qualificados na assinatura. Para evitar que computadores específicos sejam verificados, você pode excluir computadores da verificação sem agente de acordo com as marcas de ambiente pré-existentes. Quando o Defender para Nuvem executa a descoberta contínua para computadores, os computadores excluídos são ignorados.

Para configurar computadores para exclusão:

No Defender para Nuvem, selecione Configurações de ambiente.

Selecione a assinatura ou o conector multicloud relevante.

Para o plano de CSPM (gerenciamento da postura de segurança na nuvem) do Defender ou Defender para Servidores P2, selecione Configurações.

Para verificação sem agente, selecione Editar configuração.

Insira o nome da marca e o valor que se aplica aos computadores que você deseja isentar. Você pode inserir

multiple tag:valuepares.

Selecione Salvar.

Conteúdo relacionado

Saiba mais sobre: