Controlar o tráfego de OT monitorado pelo Microsoft Defender para IoT

Este artigo faz parte de uma série de artigos que descrevem o caminho de implantação para monitoramento de OT com o Microsoft Defender para IoT.

Os sensores de rede do Microsoft Defender para IoT executam automaticamente a detecção profunda de pacotes para tráfego de TI e OT, resolvendo dados de dispositivos de rede, como atributos e comportamento dos dispositivos.

Depois de instalar, ativar e configurar o sensor de rede OT, use as ferramentas descritas neste artigo para analisar o tráfego detectado automaticamente, adicionar sub-redes extras, se necessário e controlar as informações de tráfego incluídas nos alertas do Defender para IoT.

Pré-requisitos

Antes de executar os procedimentos neste artigo, você precisa ter:

Um sensor de rede OT instalado, configurado e ativado.

Acesso ao seu sensor de rede de OT e ao console de gerenciamento local como um usuário Administrador. Para obter mais informações, confira Usuários locais e funções para monitoramento de OT com o Defender para IoT.

Esta etapa é executada pelas suas equipes de implantação.

Analisar sua implantação

Depois de integrar um novo sensor de rede OT ao Microsoft Defender para IoT, confirme se o sensor for implantado corretamente analisando o tráfego que está sendo monitorado.

Para analisar sua rede:

Entre no sensor OT como um usuário Administrador e selecione Configurações do sistema>Básico >Implantação.

Selecione Analisar. A análise é iniciada e uma guia é mostrada para cada interface monitorada pelo sensor. Cada guia mostra as sub-redes detectadas pela interface indicada.

Cada guia de interface mostra os seguintes detalhes:

- O status da conexão, indicado por um ícone de conexão verde ou vermelho no nome da guia. Por exemplo, na imagem acima, a interface eth1 é mostrada como verde e, portanto, está conectada.

- O número total de sub-redes e VLANs detectadas, mostrado na parte superior da tela.

- Os protocolos detectados em cada sub-rede.

- O número de endereços unicast detectados para cada sub-rede.

- Se o tráfego broadcast é detectado para cada sub-rede, indicando uma rede local.

Aguarde a conclusão da análise e verifique cada guia de interface para entender se a interface está monitorando o tráfego relevante ou precisa de ajustes adicionais.

Se o tráfego mostrado na página Implantação não for o esperado, talvez seja necessário ajustar sua implantação alterando o local do sensor na rede ou verificando se as interfaces de monitoramento estão conectadas corretamente. Se você fizer alterações e quiser analisar o tráfego novamente para ver se ele foi aprimorado, selecione Analisar novamente para ver o estado de monitoramento atualizado.

Ajustar sua lista de sub-redes

Depois de analisar o tráfego que o sensor está monitorando e ajustar a implantação, talvez seja necessário ajustar ainda mais sua lista de sub-redes. Use este procedimento para garantir que suas sub-redes sejam configuradas corretamente.

Enquanto o sensor OT aprenda automaticamente as sub-redes de rede durante a implantação inicial, é recomendável analisar o tráfego detectado e atualizá-lo conforme necessário para otimizar as exibições de mapa e o inventário de dispositivo.

Use também esse procedimento para definir também as configurações de sub-rede, determinando como os dispositivos são exibidos no mapa do dispositivo do sensor e no inventário de dispositivo do Azure.

- No mapa de dispositivos, os dispositivos de TI são agregados automaticamente pela sub-rede, onde você pode expandir e recolher cada exibição de sub-rede para fazer drill down conforme necessário.

- No inventário de dispositivos do Azure, depois que as sub-redes tiverem sido configuradas, use o filtro Local de rede (versão prévia pública) para exibir dispositivos locais ou roteados, conforme definido na lista de sub-redes. Todos os dispositivos associados às sub-redes listadas são exibidos como locais, enquanto os dispositivos associados a sub-redes detectadas não incluídos na lista serão exibidos como roteados.

Embora o sensor de rede OT aprenda automaticamente as sub-redes em sua rede, recomendamos confirmar as configurações aprendidas e atualizá-las conforme necessário para otimizar as exibições do mapa e inventário de dispositivo. Todas as sub-redes não listadas como sub-redes são tratadas como redes externas.

Dica

Quando estiver pronto para começar a gerenciar as configurações do sensor de OT em escala, defina as sub-redes do portal do Azure. Depois de aplicar as configurações do portal do Azure, as configurações no console do sensor serão somente leitura. Para obter mais informações, confira Definir as configurações do sensor de OT usando o portal do Azure (Visualização pública).

Para ajustar suas sub-redes detectadas:

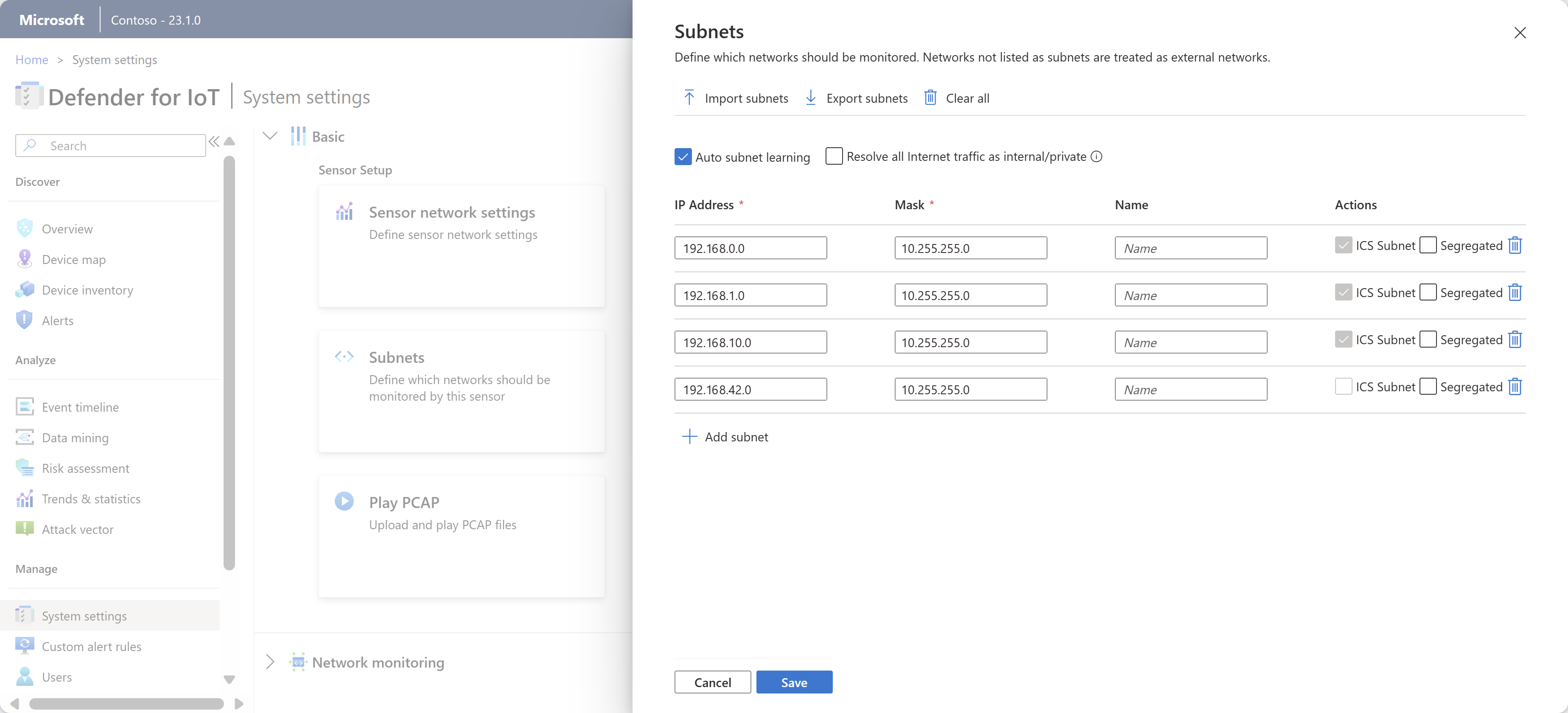

Entre no sensor de OT como um usuário Administrador e selecione Configurações do sistema>Básico >Sub-redes. Por exemplo:

Atualize as sub-redes listadas usando qualquer uma das opções abaixo:

Nome DESCRIÇÃO Importar sub-redes Importar um arquivo .CSV de definições de sub-rede. As informações de sub-rede são atualizadas com as informações que você importou. Se você importar um campo vazio, perderá os dados nesse campo. Exportar sub-redes Exportar as sub-redes listadas no momento para um arquivo .CSV. Limpar tudo Limpar todas as sub-redes definidas no momento. Aprendizado automático de sub-rede Selecionadas por padrão. Desmarque essa opção para impedir que o sensor detecte suas sub-redes automaticamente. Resolver todo o tráfego da Internet como interno/privado Selecione para considerar todos os endereços IP públicos como endereços locais privados. Se selecionada, os endereços IP públicos são tratados como endereços locais e os alertas sobre atividades não autorizadas na Internet não são enviados.

Esta opção reduz as notificações e alertas recebidos sobre endereços externos.Endereço IP Defina o endereço IP da sub-rede. Máscara Defina a máscara IP da sub-rede. Nome Recomendamos que você insira um nome significativo que especifique a função de rede da sub-rede. Os nomes de sub-rede podem ter até 60 caracteres. Segregado Selecione para mostrar essa sub-rede separadamente ao exibir o mapa do dispositivo de acordo com o nível Purdue. Remover sub-rede Selecione para remover todas as sub-redes que não estão relacionadas ao escopo de rede IoT/OT. Na grade de sub-rede, as sub-redes marcadas como Sub-Rede de ICS são reconhecidas como redes de OT. Essa opção é somente leitura, mas você pode definir manualmente uma sub-rede como ICS se houver uma sub-rede OT que não está sendo reconhecida corretamente.

Quando você concluir, selecione Salvar para salvar as atualizações.

Dica

Depois que a configuração de aprendizado de sub-rede automática estiver desabilitada e a lista de sub-rede tiver sido editada para incluir apenas as sub-redes monitoradas localmente que estão no escopo de IoT/OT, você poderá filtrar o inventário de dispositivos do Azure por Local de rede para exibir apenas os dispositivos definidos como locais. Para obter mais informações, consulte Exibir o inventário do dispositivo.

Defina manualmente uma sub-rede como ICS

Se você tiver uma sub-rede OT que não esteja sendo marcada automaticamente como uma sub-rede ICS pelo sensor, edite o tipo de dispositivo de qualquer um dos dispositivos na sub-rede relevante para um tipo de dispositivo ICS ou IoT. A sub-rede será então automaticamente marcada pelo sensor como uma sub-rede de ICS.

Observação

Para alterar manualmente a sub-rede a ser marcada como de ICS, altere o tipo de dispositivo no inventário do dispositivos do sensor de OT. No portal do Azure, as sub-redes na lista de sub-redes são marcadas por padrão como de ICS nas configurações do sensor.

Para alterar o tipo de dispositivo para atualizar manualmente a sub-rede:

Entre no seu console do sensor de OT e vá para Inventário de dispositivos.

Na grade do inventário de dispositivos, selecione um dispositivo da sub-rede relevante e, em seguida, selecione Editar na barra de ferramentas na parte superior da página.

No campo Tipo, selecione um tipo de dispositivo na lista suspensa que está listada em ICS ou IoT.

A sub-rede agora será marcada como uma sub-rede de ICS no sensor.

Para obter mais informações, confira Editar detalhes do dispositivo.

Personalizar nomes de porta e VLAN

Use os seguintes procedimentos para enriquecer os dados do dispositivo mostrados no Defender para IoT personalizando nomes de porta e VLAN nos sensores de rede OT.

Por exemplo, talvez você queira atribuir um nome a uma porta não reservada que mostre uma atividade excepcionalmente alta para chamá-la ou atribuir um nome a um número de VLAN para identificá-la mais rapidamente.

Observação

Para sensores conectados à nuvem, você pode eventualmente começar a definir as configurações do sensor de OT no portal do Azure. Depois de começar a definir as configurações do portal do Azure, os painéis de VLANs e Nomenclatura de porta nos sensores de OT serão somente leitura. Para obter mais informações, confira Definir as configurações do sensor de OT usando o portal do Azure.

Personalizar nomes de portas detectadas

O Defender para IoT atribui nomes automaticamente às portas mais reservadas universalmente, como DHCP ou HTTP. No entanto, talvez você queira personalizar o nome de uma porta específica para realçá-la, como quando está observando uma porta com atividade detectada extraordinariamente alta.

Os nomes de porta são mostrados no Defender para IoT ao exibir grupos de dispositivos do mapa do dispositivo do sensor OT ou quando você cria relatórios de sensor OT que incluem informações de porta.

Para personalizar um nome de porta:

Entre no sensor OT como um usuário Administrador.

Selecione Configurações do sistema e, em Monitoramento de rede, selecione Nomenclatura de Porta.

No painel Nomenclatura de porta exibido, insira o número da porta que você deseja nomear, o protocolo da porta e um nome significativo. Os valores de protocolo com suporte incluem: TCP, UDP e BOTH.

Selecione + Adicionar porta para personalizar outra porta e Salvar quando terminar.

Personalizar um nome de VLAN

As VLANs são descobertas automaticamente pelo sensor de rede OT ou adicionadas manualmente. As VLANs descobertas automaticamente não podem ser editadas ou excluídas, mas as VLANs adicionadas manualmente exigem um nome exclusivo. Se uma VLAN não for nomeada explicitamente, o número da VLAN será mostrado.

O suporte a VLANs é baseado em 802.1q (até a ID de VLAN 4094).

Observação

Os nomes de VLAN não são sincronizados entre o sensor de rede OT e o console de gerenciamento local. Se você quiser exibir nomes de VLAN personalizados no console de gerenciamento local, defina os nomes de VLAN também.

Para configurar nomes de VLAN em um sensor de rede OT:

Entre no sensor OT como um usuário Administrador.

Selecione Configurações do Sistema e, em Monitoramento de rede, selecione Nomenclatura de VLAN.

No painel de Nomenclatura de VLAN exibido, insira uma ID de VLAN e um nome de VLAN exclusivo. Os nomes de VLAN podem conter até 50 caracteres ASCII.

Selecione + Adicionar VLAN para personalizar outra VLAN e Salvar quando terminar.

Para switches Cisco: adicione o comando

monitor session 1 destination interface XX/XX encapsulation dot1qà configuração da porta SPAN, em que XX/XX é o nome e o número da porta.

Definir servidores DNS

Aprimore o enriquecimento de dados do dispositivo configurando vários servidores DNS para realizar pesquisas reversas e resolver nomes de host ou FQDNs associados aos endereços IP detectados nas sub-redes da rede. Por exemplo, se um sensor descobre um endereço IP, ele pode consultar vários servidores DNS para resolver o nome do host. Você precisará do endereço do servidor DNS, da porta do servidor e dos endereços das sub-redes.

Para definir a pesquisa de servidor DNS:

No console do sensor OT, selecione Configurações do sistema>Monitoramento de rede e, em Descoberta Ativa, selecione Pesquisa de DNS Reverso.

Use as opções de Agendar Pesquisa Reversa para definir sua verificação em intervalos fixos, por hora ou em um horário específico.

Se você selecionar Por horários específicos, use o formato 24 horas, como 14h30 para 2:30 PM. Selecione o botão + ao lado para adicionar horários adicionais e específicos em que você deseja que a pesquisa seja executada.

Selecione Adicionar Servidor DNS e, em seguida, preencha os campos conforme necessário para definir os seguintes campos:

- Endereço do servidor DNS, que é o endereço IP do servidor DNS

- Porta do servidor DNS

- Número de rótulos, que é o número de rótulos de domínio que você deseja exibir. Para obter esse valor, resolva o endereço IP de rede para FQDNs do dispositivo. Você pode inserir até 30 caracteres de texto neste campo.

- Ter sub-redes, que são as sub-redes que você quer que o servidor DNS consulte

Alterne na opção Habilitada na parte superior para iniciar a consulta de pesquisa reversa como agendada e selecione Salvar para concluir a configuração.

Para obter mais informações, consulte Configurar pesquisa reversa de DNS.

Teste a configuração do DNS

Use um dispositivo de teste para verificar se as configurações de pesquisa de DNS reversa que você definiu funcionam conforme o esperado.

No console do sensor, selecione Configurações do Sistema>Monitoramento de Rede e em Descoberta Ativa, selecione Pesquisa de DNS Reversa.

Verifique se a alternância Habilitada está selecionada.

Selecione Testar.

Na caixa de diálogo Teste de pesquisa reversa de DNS para o servidor, insira um endereço no Endereço de Pesquisa e selecione Testar.

Configurar intervalos de endereços DHCP

Sua rede de OT pode ser formada por endereços IP estáticos e dinâmicos.

- Endereços estáticos são tipicamente encontrados em redes de OT por meio de historiadores, controladores e dispositivos de infraestrutura de rede, como comutadores e roteadores.

- A alocação de IP dinâmico normalmente é implementada em redes convidadas com laptops, PCs, smartphones e outros equipamentos portáteis, usando Wi-Fi ou conexões físicas de LAN em locais diferentes.

Se você estiver trabalhando com redes dinâmicas, precisará lidar com alterações de endereços IP conforme elas ocorrem, definindo intervalos de endereço DHCP em cada sensor de rede OT. Quando um endereço IP é definido como um endereço DHCP, o Defender para IoT identifica qualquer atividade que ocorre no mesmo dispositivo, independentemente das alterações de endereço IP.

Para configurar intervalos de endereços DHCP:

Entre no sensor de OT e selecione Configurações do sistema>Monitoramento de rede>Intervalos DHCP.

Realize um dos seguintes procedimentos:

- Para adicionar um único intervalo, selecione + Adicionar intervalo e insira o intervalo de endereços IP e um nome opcional para o intervalo.

- Para adicionar vários intervalos, crie um arquivo .CSV com colunas para os dados De, Para e Nome para cada um dos intervalos. Selecione Importar para importar o arquivo para o sensor de OT. Os valores de intervalo importados de um arquivo .CSV substituem todos os dados de intervalo configurados atualmente para o sensor.

- Para exportar os intervalos para um arquivo CSV, selecione Exportar.

- Para limpar todos os intervalos configurados no momento, selecione Limpar tudo.

Os nomes de intervalo podem ter até 256 caracteres.

Selecione Salvar para salvar as alterações.

Configurar filtros de tráfego (avançado)

Para reduzir a fadiga do alerta e concentrar o monitoramento de rede no tráfego de alta prioridade, decida se quer filtrar o tráfego que é transmitido para o Defender para IoT na origem. Os filtros de captura são configurados por meio da CLI do sensor de OT e permitem bloquear o tráfego de alta largura de banda na camada de hardware, otimizando o desempenho do dispositivo e o uso de recursos.

Para obter mais informações, consulte: