Segurança de rede para recursos da Grade de Eventos do Azure

Este artigo descreve como usar os seguintes recursos de segurança com a Grade de Eventos do Azure:

- Marcas de serviço para saída

- Regras de firewall de IP para entrada

- Pontos de extremidade privados para entrada

Marcas de serviço

Uma marca de serviço representa um grupo de prefixos de endereço IP de um determinado serviço do Azure. A Microsoft gerencia os prefixos de endereço englobados pela marca de serviço e atualiza automaticamente a marca de serviço em caso de alteração de endereços, minimizando a complexidade de atualizações frequentes das regras de segurança de rede. Para saber mais sobre marcas de serviço, confira Visão geral das marcas de serviço.

Você pode usar marcas de serviço para definir os controles de acesso à rede em grupos de segurança de rede ou Firewall do Azure. Use marcas de serviço em vez de endereços IP específicos ao criar regras de segurança. Ao especificar o nome da marca de serviço (por exemplo, AzureEventGrid) no campo correto de origem ou destino de uma regra, você poderá permitir ou negar o tráfego para o serviço correspondente.

| Marca de serviço | Finalidade | É possível usar entrada ou saída? | Pode ser regional? | É possível usar com o Firewall do Azure? |

|---|---|---|---|---|

| AzureEventGrid | Grade de Eventos do Azure. | Ambos | Não | Não |

Firewall de IP

A Grade de Eventos do Azure dá suporte a controles de acesso baseados em IP para publicação em tópicos e domínios. Com controles baseados em IP, você pode limitar os editores a um tópico ou domínio a apenas um conjunto de computadores e serviços de nuvem aprovados. Esse recurso complementa os mecanismos de autenticação com suporte na Grade de Eventos.

Por padrão, tópico e domínio estão acessíveis pela Internet, desde que a solicitação acompanhe autenticação e autorização válidas. Com o firewall de IP, você pode restringir ainda mais a um conjunto de endereços IP ou intervalos de endereços IP na notação CIDR (roteamento entre domínios sem classificação). Os publicadores provenientes de qualquer outro endereço IP são rejeitados e recebem uma resposta 403 (Proibido).

Para obter instruções detalhadas sobre como configurar o firewall de IP para tópicos e domínios, confira Configurar o firewall de IP.

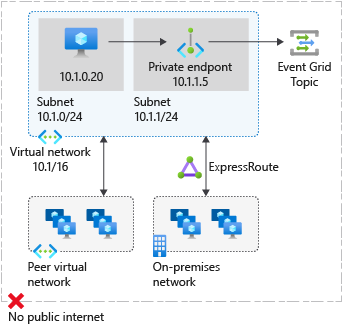

Pontos de extremidade privados

É possível usar pontos de extremidade privados para permitir a entrada de eventos diretamente da rede virtual para os tópicos e domínios, com segurança, por meio de um link privado sem passar pela Internet pública. Um ponto de extremidade privado é uma interface de rede especial para um serviço do Azure em sua rede virtual. Quando você cria um ponto de extremidade privado para seu tópico ou domínio, ele fornece conectividade segura entre clientes na rede virtual e no recurso de Grade de Eventos. O ponto de extremidade privado recebe um endereço IP do intervalo de endereços IP da sua rede virtual. A conexão entre o ponto de extremidade privado e o serviço de Grade de Eventos usa um link privado seguro.

O uso de pontos de extremidade privados para o recurso da Grade de Eventos permite que você:

- Proteja o acesso ao seu tópico ou domínio de uma rede virtual pela rede de backbone da Microsoft em vez da Internet pública.

- Conecte-se com segurança de redes locais que se conectam à rede virtual usando VPN ou Express Routes com emparelhamento privado.

Quando você cria um ponto de extremidade privado para um tópico ou domínio na rede virtual, uma solicitação de consentimento é enviada para aprovação para o proprietário do recurso. Se o usuário que solicita a criação do ponto de extremidade privado também for proprietário do recurso, essa solicitação de consentimento será aprovada automaticamente. Caso contrário, a conexão estará em estado pendente até ser aprovada. Os aplicativos na rede virtual podem se conectar diretamente ao serviço da Grade de Eventos por meio do ponto de extremidade privado usando as mesmas cadeias de conexão e mecanismos de autorização que eles já usam normalmente. Os proprietários de recursos podem gerenciar solicitações de consentimento e os pontos de extremidade privados por meio da guia Pontos de extremidade privados para o recurso no portal do Azure.

Conectar-se a pontos de extremidade privados

Os editores em uma rede virtual usando o ponto de extremidade privado devem usar a mesma cadeia de conexão para o tópico ou domínio que os clientes que se conectam ao ponto de extremidade público. A resolução DNS (Sistema de Nomes de Domínio) roteia automaticamente as conexões da rede virtual para o tópico ou domínio por meio de um link privado. A Grade de Eventos cria uma zona DNS privado anexada à rede virtual com a atualização necessária para os pontos de extremidade privados por padrão. No entanto, se você estiver usando seu próprio servidor DNS, talvez seja necessário fazer mais alterações na configuração do DNS.

Alterações no DNS para pontos de extremidade privados

Quando você cria um ponto de extremidade privado, o registro DNS CNAME do recurso é atualizado para um alias em um subdomínio com o prefixo privatelink. Por padrão, é criada uma zona DNS privado que corresponde ao subdomínio do link privado.

Quando você resolve o URL do ponto de extremidade do tópico ou do domínio de fora da rede virtual com o ponto de extremidade privado, ele é resolvido para o ponto de extremidade público do serviço. Os registros de recursos DNS para ''topicA'', quando resolvidos de fora da VNet que hospedam o ponto de extremidade privado, são:

| Nome | Tipo | Valor |

|---|---|---|

topicA.westus.eventgrid.azure.net |

CNAME | topicA.westus.privatelink.eventgrid.azure.net |

topicA.westus.privatelink.eventgrid.azure.net |

CNAME | <Criar perfil do Gerenciador de Tráfego do Azure> |

Você pode negar ou controlar o acesso de um cliente fora da rede virtual por meio do ponto de extremidade público usando o Firewall de IP.

Quando resolvido da rede virtual que hospeda o ponto de extremidade privado, o URL do ponto de extremidade do domínio ou do tópico é resolvido para o endereço IP do ponto de extremidade privado. Os registros de recursos DNS para o tópico ''topicA'', quando resolvidos de dentro da VNet que hospedam o ponto de extremidade privado, são:

| Nome | Tipo | Valor |

|---|---|---|

topicA.westus.eventgrid.azure.net |

CNAME | topicA.westus.privatelink.eventgrid.azure.net |

topicA.westus.privatelink.eventgrid.azure.net |

Um | 10.0.0.5 |

Essa abordagem permite o acesso ao tópico ou domínio usando a mesma cadeia de conexão para clientes na rede virtual que hospeda os pontos de extremidade privados e os clientes fora da rede virtual.

Se você estiver usando um servidor DNS personalizado em sua rede, os clientes poderão resolver o FQDN (nome de domínio totalmente qualificado) do tópico ou ponto de extremidade de domínio para o endereço IP do ponto de extremidade privado. Configure o servidor DNS para delegar seu subdomínio de link privado à zona DNS privado para a rede virtual ou configure os registros A para topicOrDomainName.regionName.privatelink.eventgrid.azure.net com o endereço IP do ponto de extremidade privado.

O nome de zona DNS recomendado é privatelink.eventgrid.azure.net.

Pontos de extremidade privados e publicação

A seguinte tabela descreve os vários estados da conexão de ponto de extremidade privado e os efeitos na publicação:

| Estado da Conexão | Publicação com êxito (sim/não) |

|---|---|

| Aprovado | Sim |

| Rejeitado | Não |

| Pendente | Não |

| Desconectado | Não |

Para que a publicação tenha êxito, o estado de conexão do ponto de extremidade privado deve ser aprovado. Se uma conexão for rejeitada, ela não poderá ser aprovada usando o portal do Azure. A única possibilidade será excluir a conexão e criar outra.

Cotas e limites

Há um limite para o número de regras de firewall de IP e conexões de ponto de extremidade privado por tópico ou domínio. Confira Limites e cotas da Grade de Eventos.

Próximas etapas

É possível configurar o firewall de IP para o recurso de Grade de Eventos a fim de restringir o acesso pela Internet pública de apenas um conjunto selecionado de endereços IP ou intervalos de endereços IP. Para obter instruções passo a passo, confira Configurar firewall de IP.

É possível configurar pontos de extremidade privados para restringir o acesso somente de redes virtuais selecionadas. Para obter instruções passo a passo, confira Configurar pontos de extremidade privados.

Para solucionar problemas de conectividade de rede, confira Solucionar problemas de conectividade de rede.