Políticas de ponto de extremidade de serviço de rede virtual para o Armazenamento do Azure

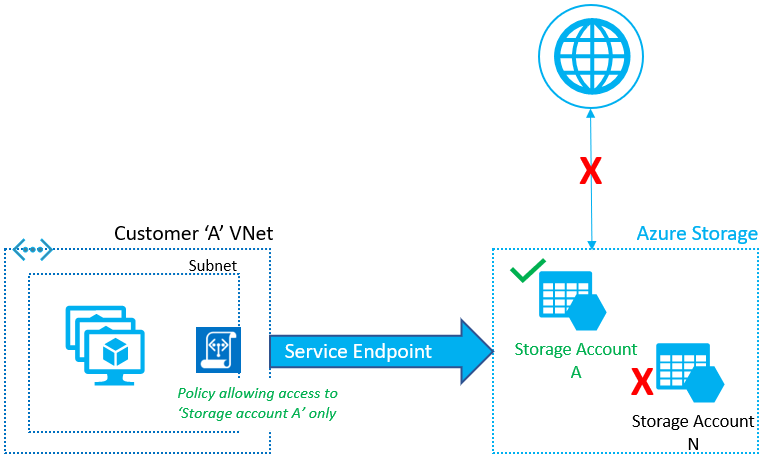

As políticas de ponto de extremidade de serviço de Rede Virtual permitem que você filtre o tráfego de rede virtual de saída para contas de armazenamento do Azure em ponto de extremidade de serviço e permite a exfiltração apenas para contas específicas do Armazenamento do Azure. As políticas de ponto de extremidade fornecem controle de acesso granular para tráfego de rede virtual para o Armazenamento do Microsoft Azure ao se conectar com um ponto de extremidade de serviço.

Esse recurso geralmente está disponível para o Armazenamento do Microsoft Azure em todas as regiões globais do Azure.

Principais benefícios

Políticas de ponto de extremidade de serviço de rede virtual fornecem os seguintes benefícios:

Segurança aprimorada para o tráfego de Rede Virtual para o Armazenamento do Microsoft Azure

Marcas de serviço do Azure para grupos de segurança de rede permitem que você restrinja o tráfego de saída de rede virtual para regiões específicas do Armazenamento do Microsoft Azure. No entanto, isso possibilita tráfego para qualquer conta dentro da região do Armazenamento do Azure selecionada.

As políticas de ponto de extremidade permitem que você especifique as contas do Armazenamento do Microsoft Azure que têm permissão de acesso para saída de rede virtual e restringe o acesso a todas as outras contas de armazenamento. Isso oferece um controle de segurança muito mais granular para proteger a exfiltração dos dados em sua rede virtual.

Políticas escalonáveis altamente disponíveis para filtrar o tráfego de serviço do Azure

Políticas de ponto de extremidade fornecem uma solução altamente disponível e escalonável horizontalmente para filtrar o tráfego de serviço do Azure de redes virtuais em pontos de extremidade de serviço. Nenhuma sobrecarga adicional é necessária para manter os dispositivos de rede central para esse tráfego em suas redes virtuais.

Objeto JSON para políticas de Ponto de extremidade de serviço

Vamos dar uma olhada rápida no objeto da Política de ponto de extremidade de serviço.

"serviceEndpointPolicyDefinitions": [

{

"description": null,

"name": "MySEP-Definition",

"resourceGroup": "MySEPDeployment",

"service": "Microsoft.Storage",

"serviceResources": [

"/subscriptions/subscriptionID/resourceGroups/MySEPDeployment/providers/Microsoft.Storage/storageAccounts/mystgacc"

],

"type": "Microsoft.Network/serviceEndpointPolicies/serviceEndpointPolicyDefinitions"

}

]

Configuração

Você pode configurar as políticas de ponto de extremidade para restringir o tráfego de rede virtual às contas específicas do Armazenamento do Microsoft Azure.

A política de ponto de extremidade é configurada em uma sub-rede em uma rede virtual. Os pontos de extremidade de serviço do Armazenamento do Microsoft Azure devem ser habilitados na sub-rede para aplicarem a política.

A política de ponto de extremidade permite adicionar contas específicas do Armazenamento do Azure à lista de permissões, usando o formato resourceID. Você pode restringir o acesso a:

Todas as contas de armazenamento em uma assinatura

E.g. /subscriptions/subscriptionIdTodas as contas de armazenamento em um grupo de recursos

E.g. subscriptions/subscriptionId/resourceGroups/resourceGroupNameUma conta de armazenamento individual listando o resourceID correspondente do Azure Resource Manager. Isso abrange o tráfego para blobs, tabelas, filas, arquivos e armazenamento do Azure Data Lake Storage Gen2.

E.g. /subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.Storage/storageAccounts/storageAccountName

Por padrão, se nenhuma política tiver sido anexada a uma sub-rede com pontos de extremidade, você poderá acessar todas as conta de armazenamento no serviço. Depois que uma política é configurada na sub-rede, somente os recursos especificados na política poderão ser acessados de instâncias de computação naquela sub-rede. O acesso a todas as outras contas de armazenamento será negado.

Ao aplicar as políticas de ponto de extremidade de serviço em uma sub-rede, o escopo do ponto de extremidade do serviço do Armazenamento do Azure é atualizado de regional para global. Isso significa que, dali pra frente, todo o tráfego para o Armazenamento do Azure é protegido pelo ponto de extremidade de serviço. As políticas de ponto de extremidade de serviço também são aplicáveis globalmente. Todas as contas de armazenamento que não são explicitamente permitidas têm acesso negado.

Você pode aplicar várias políticas a uma sub-rede. Quando várias políticas estão associadas à sub-rede, será permitido o tráfego de rede virtual para recursos especificados em qualquer uma dessas políticas. O acesso a todos os outros recursos de serviço não especificado em nenhuma das políticas será negado.

Observação

As políticas de ponto de extremidade de serviço são políticas de permissão, portanto, todos os recursos que não forem especificados estão restritos. Verifique se todas as dependências de recurso de serviço para seus aplicativos estão identificadas e listadas na política.

Somente contas de armazenamento usando o Modelo de Recurso do Azure podem ser especificadas na política de ponto de extremidade. As contas clássicas do Armazenamento do Azure não dão suporte às Políticas de Ponto de Extremidade do Serviço do Azure.

O acesso de RA-GRS secundário será permitido automaticamente se a conta primária estiver listada.

As contas de armazenamento podem estar na mesma assinatura ou em uma assinatura diferente ou no locatário do Microsoft Entra que a rede virtual.

Cenários

Redes virtuais emparelhadas, conectadas ou múltiplas: para filtrar o tráfego em redes virtuais emparelhadas, as políticas de ponto de extremidade devem ser aplicadas individualmente a elas.

Filtragem de tráfego da Internet com Dispositivos de Rede ou Firewall do Azure: Filtre o tráfego de serviço do Azure com políticas, por pontos de extremidade de serviço, e filtre o restante do tráfego da Internet ou do Azure por meio de dispositivos ou do Firewall do Azure.

Filtragem de tráfego em serviços do Azure implantados em Redes Virtuais: neste momento, as Políticas de Ponto de Extremidade do Serviço do Azure não têm suporte para nenhum serviço gerenciado do Azure implantado em sua rede virtual.

Filtragem de tráfego para serviços do Azure do local: políticas de ponto de extremidade de serviço se aplicam somente ao tráfego de sub-redes associadas a políticas. Para permitir o acesso a recursos de Serviço do Azure específicos do local, o tráfego deve ser filtrado usando firewalls ou dispositivos virtuais de rede ou.

Registro em log e solução de problemas

Nenhum registro em log centralizado está disponível para políticas de ponto de extremidade de serviço. Para logs de recursos de serviço, veja Registro em log de pontos de extremidade de serviço.

Cenários de solução de problemas

Acesso negado às contas de armazenamento que estavam trabalhando com visualização (não em uma região emparelhada geograficamente)

Com a atualização do Armazenamento do Microsoft Azure para usar Marcas de Serviço Globais, o escopo do ponto de extremidade de serviço e, consequentemente as políticas de ponto de extremidade de serviço agora são globais. Portanto, qualquer tráfego para o Armazenamento do Microsoft Azure é criptografado em pontos de extremidade de serviço e somente contas de armazenamento explicitamente listadas na política têm permissão de acesso.

Colocar explicitamente todas as contas de armazenamento exigidas para restaurar o acesso na lista de permitidos.

Contate o suporte do Azure.

O acesso é negado para contas listadas nas políticas de ponto de extremidade

Grupos de segurança de rede ou a filtragem de firewall podem estar bloqueando o acesso

Se remover/reaplicar a política resultar em perda de conectividade:

Valide se o serviço do Azure está configurado para permitir o acesso da rede virtual por pontos de extremidade, ou se a política padrão para o recurso está definida como Permitir Tudo.

Valide que o diagnóstico de serviço mostra o tráfego nos pontos de extremidade.

Verifique se os logs de fluxo do grupo de segurança de rede mostram o acesso e se os logs de armazenamento mostram o acesso, conforme esperado, pelos pontos de extremidade de serviço.

Contate o suporte do Azure.

O acesso é negado para contas não listadas nas políticas de ponto de extremidade de serviço

Valide se o Armazenamento do Microsoft Azuree está configurado para permitir o acesso da rede virtual por pontos de extremidade, ou se a política padrão para o recurso está definida como Permitir Tudo.

Verifique se as contas não são contas de armazenamento clássicas com políticas de ponto de extremidade de serviço na sub-rede.

Um serviço gerenciado do Azure parou de funcionar após a aplicação de uma Política de ponto de extremidade de serviço pela sub-rede

- Os serviços gerenciados que não sejam a Instância Gerenciada de SQL do Azure não têm suporte atualmente com pontos de extremidade de serviço.

O acesso às Contas de armazenamento gerenciado parou de funcionar após a aplicação de uma Política de ponto de extremidade de serviço pela sub-rede

- Não há suporte para Contas de Armazenamento Gerenciadas com políticas de ponto de extremidade de serviço. Se configuradas, as políticas negarão acesso a todas as contas de armazenamento gerenciadas por padrão. Se seu aplicativo precisar acessar as Conta de Armazenamento do Azure, as políticas de ponto de extremidade não deverão ser usadas para esse tráfego.

Provisionamento

Um usuário com acesso de gravação a uma rede virtual configura políticas de ponto de extremidade de serviço em sub-redes. Saiba mais sobre funções internas do Azure e como atribuir permissões específicas a funções personalizadas.

As redes virtuais e as contas de Armazenamento do Microsoft Azure podem estar na mesma assinatura ou em assinaturas diferentes, ou em locatários do Microsoft Entra.

Limitações

Você só pode implantar políticas de ponto de extremidade de serviço em redes virtuais implantadas por meio do modelo de implantação do Azure Resource Manager.

As redes virtuais devem estar na mesma região e assinatura que a política de ponto de extremidade de serviço.

Só será possível aplicar política de ponto de extremidade de serviço em uma sub-rede se os pontos de extremidade de serviço estiverem configurados para os serviços do Azure listados na política.

Você não pode usar políticas de ponto de extremidade de serviço para o tráfego da sua rede local para serviços do Azure.

Os serviços gerenciados do azure que não sejam a Instância Gerenciada de SQL do Azure atualmente não dão suporte a políticas de ponto de extremidade. Essa limitação inclui serviços gerenciados implantados em sub-redes compartilhadas (como Lote do Azure, Microsoft Entra Domain Services, Gateway de Aplicativo do Azure, Gateway de VPN do Azure, Firewall do Azure) ou em sub-redes dedicadas (como Ambiente do Serviço de Aplicativo do Azure, Cache Redis do Azure, Gerenciamento de API do Azure, serviços gerenciados clássicos).

Aviso

Serviços do Azure implantados em sua rede virtual, como Azure HDInsight, acessam outros serviços do Azure, como Armazenamento do Azure, para requisitos de infraestrutura. Restringir a política de ponto de extremidade a recursos específicos pode interromper o acesso a esses recursos de infraestrutura para serviços do Azure implantados em sua rede virtual.

- Não há suporte para contas de armazenamento clássicas em políticas de ponto de extremidade. As políticas negarão o acesso a todas as contas de armazenamento clássicas por padrão. Se seu aplicativo precisar acessar o Azure Resource Manager e contas de armazenamento clássico, políticas de ponto de extremidade não deverão ser usadas para esse tráfego.

Preços e limites

Não há nenhum custo extra para usar os pontos de extremidade de serviço. O modelo de preço atual para serviços do Azure (como o Armazenamento do Azure) se aplica é hoje, em pontos de extremidade de serviço.

Os limites a seguir são impostos em políticas de ponto de extremidade de serviço:

| Recurso | Limite padrão |

|---|---|

| ServiceEndpointPoliciesPerSubscription | 500 |

| ServiceEndpointPoliciesPerSubnet | 100 |

| ServiceEndpointPoliciesPerVirtualNetwork | 100 |

| ServiceResourcesPerServiceEndpointPolicyDefinition | 200 |