Pontos de extremidade de serviço de Rede Virtual

O ponto de extremidade do serviço de Rede Virtual (VNet) oferece conectividade direta e segura aos serviços do Azure em uma rota otimizada pela rede de backbone do Azure. Os pontos de extremidade permitem que você possa garantir os recursos essenciais do serviço do Azure somente para suas redes virtuais. Os pontos de extremidade de serviço permitem que os endereços IP privados na VNet alcancem o ponto de extremidade de um serviço do Azure sem precisar de um endereço IP público na VNet.

Observação

A Microsoft recomenda o uso do Link Privado do Azure e de pontos de extremidade privados para acesso seguro e privado aos serviços hospedados na plataforma do Azure. O Link Privado do Azure provisiona um adaptador de rede em uma rede virtual de sua escolha para serviços do Azure, como o Armazenamento do Microsoft Azure ou o SQL do Azure. Para obter mais informações, consulte Link Privado do Azure e O que é um ponto de extremidade privado?.

Os pontos de extremidade de serviço estão disponíveis para os seguintes serviços e regiões do Azure. O recurso Microsoft.* está entre parênteses. Habilite esse recurso no lado da sub-rede ao configurar pontos de extremidade de serviço para o serviço:

Disponível

- Armazenamento do Microsoft Azure (Microsoft.Storage): geralmente disponível em todas as regiões do Azure.

- Pontos de extremidade de serviço entre regiões do Armazenamento do Azure (Microsoft.Storage.Global): geralmente disponíveis em todas as regiões do Azure.

- Banco de Dados SQL do Azure (Microsoft.Storage): geralmente disponível em todas as regiões do Azure.

- Azure Synapse Analytics (Microsoft.Sql): geralmente disponível em todas as regiões do Azure para pools de SQL dedicados (antigo SQL DW).

- Servidor de Banco de Dados do Azure para PostgreSQL (Microsoft.Sql): geralmente disponível em regiões do Azure nas quais o serviço de banco de dados está disponível.

- Servidor de Banco de Dados do Azure para MySQL (Microsoft.Sql): geralmente disponível em regiões do Azure nas quais o serviço de banco de dados está disponível.

- Servidor de Banco de Dados do Azure para MariaDB (Microsoft.Sql): geralmente disponível em regiões do Azure nas quais o serviço de banco de dados está disponível.

- Azure Cosmos DB (Microsoft.AzureCosmosDB): geralmente disponível em todas as regiões do Azure.

- Azure Key Vault (Microsoft.KeyVault): geralmente disponível em todas as regiões do Azure.

- Barramento de Serviço do Azure (Microsoft.ServiceBus): geralmente disponível em todas as regiões do Azure.

- Hubs de Eventos do Azure (Microsoft.EventHub): geralmente disponível em todas as regiões do Azure.

- Serviço de Aplicativo do Azure (Microsoft.Web): geralmente disponível em todas as regiões do Azure em que o Serviço de aplicativo está disponível.

- Serviços Cognitivos do Azure (Microsoft.CognitiveServices): em disponibilidade geral em todas as regiões do Azure nas quais os serviços de IA do Azure estão disponíveis.

Versão prévia pública

- Registro de Contêiner do Azure (Microsoft.ContainerRegistry): versão prévia disponível em regiões limitadas do Azure em que Registro de Contêiner do Azure está disponível.

Para obter as notificações mais recentes, verifique a página Atualizações de rede virtual do Azure.

Principais benefícios

Os pontos de extremidade de serviço fornecem os seguintes benefícios:

Segurança aprimorada para os recursos de serviço do Azure: espaços de endereço privado da VNet podem se sobrepor. Você não pode usar espaços sobrepostos para identificar exclusivamente o tráfego originado da VNet. Os pontos de extremidade de serviço permitem a proteção dos recursos de serviço do Azure na sua rede virtual estendendo a identidade da VNet para o serviço. Depois de habilitar os pontos de extremidade de serviço na rede virtual, você pode adicionar uma regra da rede virtual para proteger os recursos de serviço do Azure na rede virtual. A adição da regra proporciona melhor segurança, removendo totalmente o acesso público à Internet dos recursos e permitindo o tráfego somente da rede virtual.

Roteamento ideal para tráfego de serviço do Azure da rede virtual: atualmente, todas as rotas na rede virtual que forçam o tráfego de Internet para dispositivos locais e/ou virtuais, também forçam o tráfego do serviço do Azure para seguir a mesma rota que o tráfego de Internet. Os pontos de extremidade de serviço oferecem o roteamento ideal para o tráfego do Azure.

Os pontos de extremidade sempre levam o tráfego de serviço diretamente de sua rede virtual para o serviço na rede backbone do Microsoft Azure. Manter o tráfego na rede do backbone do Azure permite que você continue auditando e monitorando o tráfego da Internet de saída das suas redes virtuais, por meio de túnel forçado, sem afetar o tráfego do serviço. Para obter mais informações sobre rotas definidas pelo usuário e túnel forçado, veja Roteamento de tráfego de rede virtual do Azure.

Simples de configurar com menos sobrecarga de gerenciamento: você não precisa mais de endereços IP públicos reservados em suas redes virtuais para proteger recursos do Azure através do firewall de IP. Não é obrigatório nenhum dispositivo NAT (conversão de endereços de rede) ou de gateway para configurar os pontos de extremidade de serviço. Os pontos de extremidade de serviço podem ser configurados por meio de uma seleção simples em uma sub-rede. Não há sobrecarga extra para manter os pontos de extremidade.

Limitações

- O recurso está disponível apenas para redes virtuais implantadas usando o modelo de implantação do Azure Resource Manager.

- Os pontos de extremidade são habilitados nas sub-redes configuradas em redes virtuais do Azure. Os pontos de extremidade não podem ser usados para tráfego de serviços locais para os serviços do Azure. Para obter mais informações, veja Proteger o acesso do serviço do Azure localmente

- Para o SQL do Azure, um ponto de extremidade de serviço aplica-se somente ao tráfego de serviço do Azure dentro de uma região da rede virtual.

- Para o ADLS (Azure Data Lake Storage) Gen1, a funcionalidade Integração VNet só está disponível para as redes virtuais na mesma região. Observe também que a integração de rede virtual para ADLS Gen1 usa a segurança do ponto de extremidade do serviço de rede virtual entre sua rede virtual e o Microsoft Entra ID para gerar declarações de segurança extras no token de acesso. Essas declarações, em seguida, são usadas para autenticar sua rede virtual na conta do Data Lake Storage Gen1 e permitir o acesso. A marca Microsoft. AzureActiveDirectory listada em serviços que dão suporte a pontos de extremidade de serviço é usada somente para dar suporte a pontos de extremidade de serviço para o ADLS Gen1. O Microsoft Entra ID não dá suporte nativo a pontos de extremidade de serviço. Para obter mais informações sobre a integração de VNet do Azure Data Lake Store Gen1, veja Segurança de rede no Azure Data Lake Storage Gen1.

- Uma rede virtual pode ser associada a até 200 assinaturas e regiões diferentes por cada serviço com suporte com regras de VNet ativas configuradas.

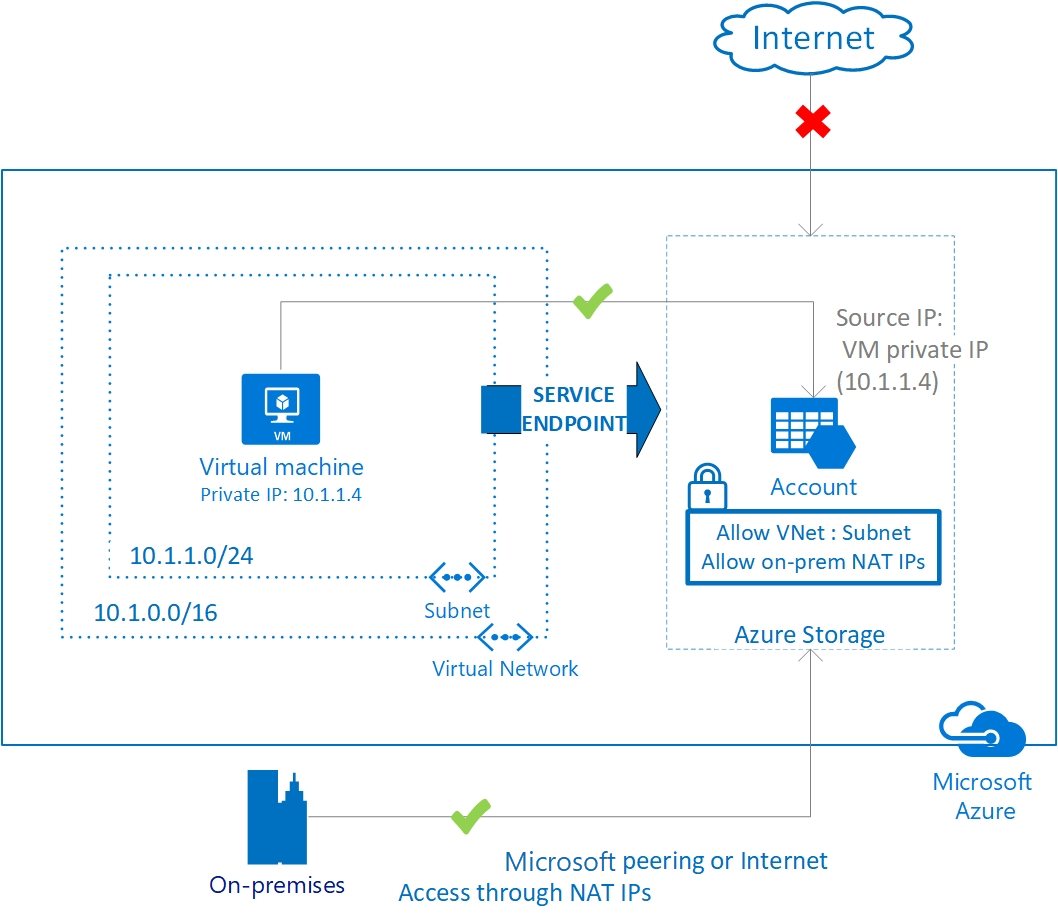

Proteger os serviços do Azure nas redes virtuais

Um ponto de extremidade de serviço de rede virtual fornece a identidade da sua rede virtual para o serviço do Azure. Depois de habilitar os pontos de extremidade de serviço na rede virtual, você pode adicionar uma regra da rede virtual para proteger os recursos de serviço do Azure na rede virtual.

Atualmente, o tráfego do serviço do Azure de uma rede virtual usa endereços IP públicos como endereços IP de origem. No caso dos pontos de extremidade de serviço, o tráfego do serviço muda para o uso de endereços de rede virtual privados como endereços IP de origem na hora de acessar o serviço do Azure de uma rede virtual. Essa opção permite que você acesse os serviços sem a necessidade dos endereços IP públicos reservados usados nos firewalls de IP.

Observação

Com pontos de extremidade de serviço, os endereços IP de origem das máquinas virtuais na sub-rede de tráfego do serviço troca de usar endereços IPv4 públicos para usar endereços IPv4 privados. As regras de firewall existentes do serviço do Azure usando endereços IP públicos do Azure irão parar de funcionar com essa troca. Certifique-se de que as regras de firewall de serviço do Azure permitem essa troca antes de configurar os pontos de extremidade de serviço. Você também pode enfrentar interrupções temporárias no tráfego de serviço dessa sub-rede ao configurar pontos de extremidade de serviço.

Proteger o acesso do serviço do Azure localmente

Por padrão, os recursos do serviço do Azure protegidos para redes virtuais não podem ser acessados nas redes locais. Se você quiser permitir o tráfego do local, também deverá permitir endereços IP públicos (normalmente, NAT) do seu local ou ExpressRoute. É possível adicionar esses endereços IP por meio da configuração de firewall de IP dos recursos de serviço do Azure.

ExpressRoute: se estiver usando o ExpressRoute para o peering da Microsoft a partir do seu local, você precisará identificar os endereços IP da NAT que estiver usando. Os endereços IP da NAT são fornecidos pelo cliente ou pelo provedor de serviços. Para permitir o acesso aos recursos do serviço, você deve permitir estes endereços IP públicos na configuração do firewall de IP do recurso. Para obter mais informações sobre a NAT para o peering do ExpressRoute da Microsoft, confira Requisitos da NAT para o ExpressRoute.

Configuração

- Os pontos de extremidade de serviço são configurados na sub-rede em uma rede virtual. Os pontos de extremidade funcionam com qualquer tipo de instâncias de computação em execução dentro dessa sub-rede.

- Você pode configurar vários pontos de extremidade de serviço para todos os serviços do Azure compatíveis (por exemplo, Armazenamento do Microsoft Azure ou Banco de Dados SQL do Azure) em uma sub-rede.

- Para o Banco de Dados SQL do Azure, as redes virtuais devem estar na mesma região do recurso do serviço do Azure. Para todos os outros serviços, os recursos de serviço do Azure podem ser protegidos para redes virtuais em qualquer região.

- A rede virtual em que o ponto de extremidade está configurado pode estar na mesma assinatura que o recurso do serviço do Azure ou em assinatura diferente. Para obter mais informações sobre as permissões necessárias para configurar pontos de extremidade e garantir os serviços do Azure, confira Provisionamento.

- Para os serviços compatíveis, você pode proteger recursos novos ou existentes em redes virtuais usando pontos de extremidade de serviço.

Considerações

Após habilitar um ponto de extremidade de serviço, os endereços IP de origem mudam do uso de endereços IPv4 públicos para os respectivos endereços IPv4 privados, na hora de se comunicarem com o serviço dessa sub-rede. Eventuais conexões TCP abertas existentes para o serviço são fechadas durante essa mudança. Verifique se não há tarefas críticas em execução ao habilitar ou desabilitar um ponto de extremidade de serviço para um serviço que atende a uma sub-rede. Além disso, verifique se seus aplicativos podem se conectar automaticamente aos serviços do Azure após a mudança de endereço IP.

A mudança de endereço IP só afeta o tráfego do serviço de sua rede virtual. Não há nenhum impacto a nenhum outro tráfego endereçado para ou recebido de endereços IPv4 públicos atribuídos às máquinas virtuais. No caso dos serviços do Azure, se você tem regras de firewall existentes usando endereços IP públicos do Azure, essas regras param de funcionar com a mudança para endereços de rede virtual privados.

Com pontos de extremidade de serviço, as entradas DNS para os serviços do Azure permanecem como são atualmente e continuam a ser resolvidas para endereços IP públicos atribuídos ao serviço do Azure.

NSGs (grupos de segurança de rede) com pontos de extremidade de serviço:

- Por padrão, os NSGs permitem tráfego de Internet de saída e também permitem o tráfego da VNet para os serviços do Azure. Esse tráfego continua a funcionar dessa forma, com pontos de extremidade de serviço.

- Se você deseja negar todo o tráfego da Internet de saída e permitir somente tráfego para serviços específicos do Azure, poderá fazer isso usando marcas de serviço em seus NSGs. Você pode especificar os serviços do Azure compatíveis como destino nas regras NSG. A manutenção de endereços IP subjacentes a cada marca é feita pelo Azure. Para saber mais, confira Marcas do Serviço do Azure para NSGs.

Cenários

- Redes virtuais emparelhadas, conectadas ou múltiplas: para proteger os serviços do Azure em várias sub-redes em uma rede virtual ou em várias redes virtuais, você pode habilitar pontos de extremidade de serviço em cada uma das sub-redes independentemente e proteger os recursos do serviço do Azure em todas elas.

- Filtragem de tráfego de saída de uma rede virtual para serviços do Azure: se você desejar verificar ou filtrar o tráfego proveniente de uma rede virtual e destinado a um serviço do Azure, será possível implantar um dispositivo de rede virtual nessa rede virtual. Você pode aplicar os pontos de extremidade de serviço à sub-rede na qual o dispositivo de rede virtual está implantado e proteger os recursos do serviço do Azure apenas nessa sub-rede. Esse cenário poderá ser útil se você desejar usar a filtragem por dispositivo de rede virtual para restringir o acesso do serviço do Azure da rede virtual somente para recursos específicos do Azure. Para obter mais informações, consulte Saída com dispositivos de rede virtual.

- Proteger recursos do Azure para serviços implantados diretamente em redes virtuais: você pode implantar diretamente vários serviços do Azure em sub-redes específicas em uma rede virtual. Você pode proteger recursos do serviço do Azure em sub-redes de serviço gerenciado configurando um ponto de extremidade de serviço na sub-rede de serviço gerenciado.

- Tráfego de disco de uma máquina virtual do Azure: o tráfego de disco da máquina virtual para discos gerenciados/não gerenciados, não é afetado por pontos de extremidade do serviço que estão encaminhando alterações para o Armazenamento do Microsoft Azure. Esse tráfego inclui diskIO, bem como montagem e desmontagem. Você pode limitar o acesso REST a blobs de páginas para selecionar as redes, por meio de pontos de extremidade de serviço e regras de rede do Armazenamento do Microsoft Azure.

Registro em log e solução de problemas

Quando os pontos de extremidade de serviço são configurados para um serviço específico, confirme que a rota de ponto de extremidade de serviço está em vigor:

- Validação do endereço IP de origem de qualquer solicitação de serviço no diagnóstico de serviço. Todas as novas solicitações com pontos de extremidade de serviço mostram o endereço IP de origem para a solicitação como o endereço IP privado de rede virtual atribuído ao cliente que fez a solicitação da sua rede virtual. Sem o ponto de extremidade, esse endereço é um endereço IP público do Azure.

- Exibindo as rotas efetivas em qualquer adaptador de rede em uma sub-rede. A rota para o serviço:

- Mostra uma rota padrão mais específica para intervalos de prefixo de endereço de cada serviço

- Tem um nextHopType como VirtualNetworkServiceEndpoint

- Indica que uma conexão mais direta com o serviço está em vigor, comparada com rotas de túnel forçado

Observação

As rotas do ponto de extremidade de serviço substituem qualquer rota BGP ou rotas definidas pelo usuário (UDRs) para a correspondência de prefixo de endereço de um serviço do Azure. Para obter mais informações, veja Solução de problemas com rotas efetivas.

Provisionamento

Pontos de extremidade de serviço podem ser configurados em redes virtuais de forma independente, por um usuário com acesso de gravação a uma rede virtual. Para proteger os recursos de serviço do Azure em uma VNet, o usuário deve ter permissão para Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action para as sub-redes adicionadas. As funções internas de administrador de serviços incluem essa permissão por padrão. Você pode modificar a permissão criando funções personalizadas.

Para obter mais informações sobre as funções internas, veja Funções internas do Azure. Para obter mais informações sobre como atribuir permissões específicas a funções personalizadas, veja Funções personalizadas do Azure.

As redes virtuais e os recursos de serviço do Azure podem estar na mesma assinatura ou em assinaturas diferentes. Alguns serviços do Azure (nem todos), como o Armazenamento do Azure e o Azure Key Vault, também dão suporte a pontos de extremidade de serviço em diferentes locatários do AD (Active Directory). Isso significa que a rede virtual e o recurso de serviço do Azure podem estar em diferentes locatários do AD (Active Directory). Confira a documentação do serviço individual para obter mais detalhes.

Preços e limites

Não há nenhum custo extra para usar os pontos de extremidade de serviço. O modelo de preços atual para os serviços do Azure (Armazenamento do Microsoft Azure, Banco de Dados SQL do Azure etc.) se aplica como está hoje.

Não há limite para o número total de pontos de extremidade de serviço em uma rede virtual.

Determinados serviços do Azure, como Contas de Armazenamento do Microsoft Azure, podem impor limites para o número de sub-redes usadas para garantir o recurso. Veja a documentação dos vários serviços nas Próximas etapas para obter detalhes.

Políticas do ponto de extremidade de serviço VNet

As políticas de ponto de extremidade de serviço VNet permitem filtrar o tráfego de rede virtual para o serviço do Azure. Esse filtro permite apenas recursos específicos do serviço do Azure em pontos de extremidade de serviço. As políticas de ponto de extremidade de serviço fornecem controle de acesso granular para tráfego de rede virtual para serviços do Azure. Para obter mais informações, veja Pontos de extremidade de serviço de rede virtual.

Perguntas frequentes

Para perguntas frequentes, veja Perguntas frequentes sobre o ponto de extremidade de serviço de rede virtual.

Próximas etapas

- Configurar pontos de extremidade de serviço de rede virtual

- Proteger uma conta de Armazenamento do Microsoft Azure em uma rede virtual

- Proteger um Banco de Dados SQL do Azure em uma rede virtual

- Proteger um Azure Synapse Analytics em uma rede virtual

- Comparar os Pontos de Extremidade Privados e os Pontos de Extremidade de Serviço

- Políticas de Ponto de Extremidade de Serviço de Rede Virtual

- Modelo do Azure Resource Manager