Monitorar a WAN Virtual do Azure

Este artigo descreve:

- Os tipos de dados de monitoramento que você pode coletar para esse serviço.

- Maneiras de analisar esses dados.

Observação

Se já estiver familiarizado com esse serviço e/ou com o Azure Monitor e apenas quiser saber como analisar os dados de monitoramento, confira a seção Analisar ao final deste artigo.

Quando seus aplicativos e processos de negócios críticos dependem de recursos do Azure, você precisa monitorar e receber alertas para o seu sistema. O serviço do Azure Monitor coleta e agrega métricas e logs de cada componente do seu sistema. O Azure Monitor lhe fornece uma exibição da disponibilidade, desempenho e resiliência e notifica você em caso de problemas. Você pode usar o portal do Azure, o PowerShell, a CLI do Azure, a API REST ou as bibliotecas de cliente para configurar e exibir dados de monitoramento.

- Para obter mais informações sobre o Azure Monitor, confira a Visão geral do Azure Monitor.

- Para obter mais informações sobre como monitorar os recursos do Azure de modo geral, confira Monitorar os recursos do Azure com o Azure Monitor.

Insights

Alguns serviços no Azure têm um painel de monitoramento integrado no portal do Azure que fornece um ponto de partida para monitorar seu serviço. Esses painéis são chamados de insights e você pode encontrá-los no Hub de Insights do Azure Monitor no portal do Azure.

A WAN Virtual usa os insights de rede para fornecer aos usuários e operadores a capacidade de ver o estado e o status de uma WAN Virtual, apresentada por meio de um mapa topológico autodescoberto. As sobreposições de estado e status do recurso no mapa fornecem uma exibição de instantâneo da integridade geral da WAN Virtual. Você pode navegar pelos recursos no mapa usando o acesso com um clique às páginas de configuração de recurso do portal da WAN Virtual. Para saber mais, confira Insights de Rede do Azure Monitor para WAN Virtual.

Tipos de recurso

O Azure usa o conceito de tipos de recursos e IDs para identificar tudo em uma assinatura. Os tipos de recurso também fazem parte das IDs de recursos para cada recurso em execução no Azure. Por exemplo, um tipo de recurso para uma máquina virtual é Microsoft.Compute/virtualMachines. Para obter uma lista de serviços e os tipos de recursos associados a eles, confira Provedores de recursos.

O Azure Monitor organiza os principais dados de monitoramento de maneira similar em métricas e logs com base em tipos de recursos, também chamados de namespaces. Métricas e logs diferentes estão disponíveis para diferentes tipos de recursos. Seu serviço pode estar associado a mais de um tipo de recurso.

Para obter mais informações sobre os tipos de recursos da WAN Virtual, veja Referência de dados de monitoramento da WAN Virtual do Azure.

Armazenamento de dados

Para o Azure Monitor:

- Os dados de métricas são armazenados no banco de dados de métricas do Azure Monitor.

- Os dados de log são armazenados no repositório de logs do Azure Monitor. O Log Analytics é uma ferramenta no portal do Azure que pode consultar esse repositório.

- O log de atividades do Azure é um repositório separado com uma interface própria no portal do Azure.

Opcionalmente, você pode rotear dados de log de métricas e atividades para o armazenamento de logs do Azure Monitor. Em seguida, você pode usar o Log Analytics para consultar os dados e correlacioná-los com outros dados de log.

Muitos serviços podem usar configurações de diagnóstico para enviar dados de métricas e logs para outros locais de armazenamento fora do Azure Monitor. Os exemplos incluem o Armazenamento do Azure, sistemas de parceiros hospedados e sistemas de parceiros não Azure, usando Hubs de Eventos.

Para obter informações detalhadas sobre como o Azure Monitor armazena dados, confira Plataforma de dados do Azure Monitor.

Métricas de plataforma do Azure Monitor

O Azure Monitor fornece métricas de plataforma para a maioria dos serviços. Essas métricas são:

- Definidas individualmente para cada namespace.

- Armazenadas no banco de dados de métricas da série temporal do Azure Monitor.

- Leves e capazes de dar suporte a alertas quase em tempo real.

- Usadas para acompanhar o desempenho de um recurso ao longo do tempo.

Coleta: O Azure Monitor coleta as métricas da plataforma automaticamente. Nenhuma configuração é necessária.

Roteamento: Você também pode rotear métricas de plataforma para o Azure Monitor Logs/Log Analytics para que possa consultá-las com outros dados de log. Para obter mais informações, confira a Configuração de diagnóstico de métricas. Para saber como definir as configurações de diagnóstico para um serviço, confira Criar configurações de diagnóstico no Azure Monitor.

Para obter uma lista de todas as métricas que é possível coletar para todos os recursos no Azure Monitor, confira Métricas com suporte no Azure Monitor.

Para ver uma lista de métricas disponíveis para o WAN Virtual, confira o artigo Referência de dados de monitoramento da WAN Virtual do Azure.

Você pode visualizar as métricas do WAN Virtual usando o portal do Azure. As seguintes etapas ajudam a localizar e exibir as métricas:

Selecione Gateway de Monitoramento e depois Métricas. Você também pode selecionar Métricas na parte inferior para ver um painel com as métricas mais importantes da VPN site a site e ponto a site.

Na página Métricas, você pode visualizar as métricas.

Para ver as métricas do roteador de hub virtual, você pode selecionar Métricas na página Visão geral do hub virtual.

Para mais informações, veja o tutorial Analisar métricas para um recurso do Azure.

etapas do PowerShell

Você pode visualizar as métricas do WAN Virtual usando o PowerShell. Para consultar, use os exemplos a seguir de comandos do PowerShell.

$MetricInformation = Get-AzMetric -ResourceId "/subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Network/VirtualHubs/<VirtualHubName>" -MetricName "VirtualHubDataProcessed" -TimeGrain 00:05:00 -StartTime 2022-2-20T01:00:00Z -EndTime 2022-2-20T01:30:00Z -AggregationType Sum

$MetricInformation.Data

- ID do Recurso. A ID do recurso do hub virtual pode ser encontrada no portal do Azure. Navegue até a página de hub virtual na vWAN e selecione Exibição JSON em Conceitos básicos.

- Nome da Métrica. Refere-se ao nome da métrica que você está consultando que, nesse caso, é chamada de

VirtualHubDataProcessed. Essa métrica mostra todos os dados que o roteador de hub virtual processou no período selecionado do hub. - Granularidade de Tempo. Refere-se à frequência com que você deseja ver a agregação. No comando atual, você verá uma unidade agregada selecionada por cinco minutos. Você pode selecionar 5min/15min/30min/1h/6h/12h e 1 dia.

- Hora de Início e Hora de Término. Esse horário é baseado em UTC. Certifique-se de inserir valores UTC ao inserir esses parâmetros. Se esses parâmetros não são usados, os dados da última hora são mostrados por padrão.

- Tipo de Agregação Soma. O tipo de agregação Soma mostra o número total de bytes que atravessaram o roteador de hub virtual durante um período de tempo selecionado. Por exemplo, se você definir a granularidade de Tempo como 5 minutos, cada ponto de dados corresponde ao número de bytes enviados nesse intervalo de cinco minutos. Para converter esse valor para Gbps, você pode dividir esse número por 37500000000. Com base na capacidade do hub virtual, o roteador do hub pode suportar entre 3 Gbps e 50 Gbps. Os tipos de agregação Max e Min não são significativos neste momento.

Logs de recursos do Azure Monitor

Os logs de recursos fornecem insights sobre as operações que foram executadas por um recurso do Azure. Os logs são gerados automaticamente, mas você precisa encaminhá-los para os logs do Azure Monitor para serem salvos ou consultados. Os logs são organizados em categorias. Um determinado namespace pode ter várias categorias de logs de recursos.

Coleta: Os logs de recursos não serão coletados nem armazenados enquanto você não criar uma configuração de diagnóstico e encaminhar os logs para um ou mais locais. Ao criar uma configuração de diagnóstico, você especifica quais categorias de logs coletar. Há várias maneiras de criar e manter configurações de diagnóstico, incluindo o portal do Azure, programaticamente e por meio do Azure Policy.

Encaminhamento: O padrão sugerido é encaminhar os logs de recursos para os logs do Azure Monitor para que você possa consultá-los com outros dados de logs. Também estão disponíveis outros locais, como o Armazenamento do Microsoft Azure, os Hubs de Eventos do Azure e determinados parceiros de monitoramento da Microsoft. Para obter mais informações, confira Logs de recursos do Azure e Destinos de logs de recursos.

Para obter informações detalhadas sobre como coletar, armazenar e encaminhar logs de recursos, confira Configurações de diagnóstico no Azure Monitor.

Para obter uma lista de todas as categorias de logs de recursos disponíveis no Azure Monitor, confira Logs de recursos com suporte no Azure Monitor.

Todos os logs de recursos no Azure Monitor têm os mesmos campos de cabeçalho, seguidos de campos específicos do serviço. O esquema comum está descrito em Esquema do log de recursos do Azure Monitor.

Para as categorias de registo de recursos disponíveis, as suas tabelas associadas do Log Analytics e os esquemas de registo para a WAN Virtual, veja Referência de dados de monitorização da WAN Virtual do Azure.

Esquemas

Para obter uma descrição detalhada sobre o esquema de logs de diagnóstico de nível superior, confira Serviços, esquemas e categorias compatíveis com os Logs de Diagnóstico do Azure.

Ao examinar as métricas por meio do Log Analytics, a saída conterá as seguintes colunas:

| Coluna | Type | Descrição |

|---|---|---|

| TimeGrain | string | PT1M (os valores de métrica são enviados a cada minuto) |

| Contagem | real | Geralmente igual a 2 (cada MSEE envia um único valor de métrica a cada minuto) |

| Mínimo | real | O mínimo dos dois valores de métrica enviados por push por dois MSEEs |

| Máximo | real | O máximo dos dois valores de métrica enviados por push por dois MSEEs |

| Média | real | Igual a (mínimo + máximo)/2 |

| Total | real | Soma dos dois valores de métrica de ambos os MSEEs (o valor principal para se concentrar para a métrica consultada) |

Criar configuração de diagnóstico para exibir logs

As seguintes etapas ajudam você a criar, editar e exibir as configurações de diagnóstico:

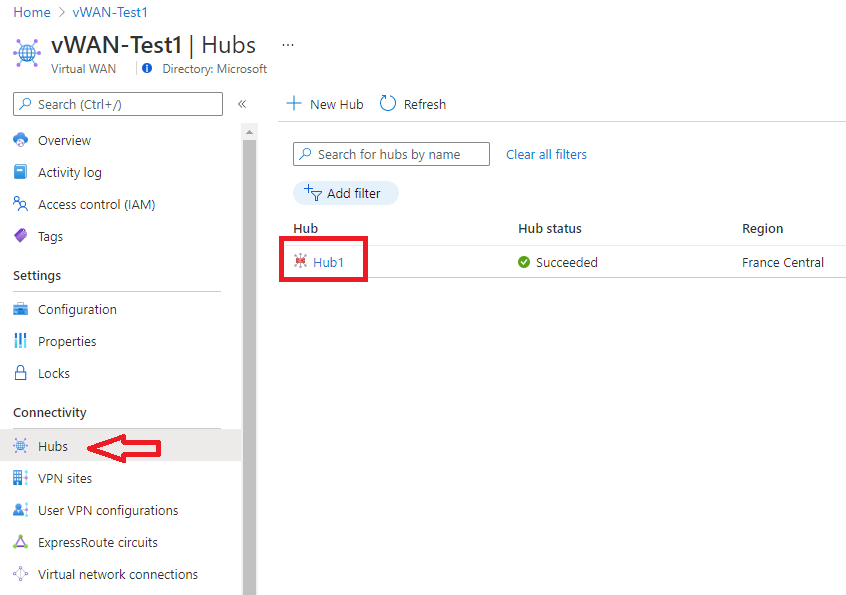

No portal, navegue até o recurso da WAN Virtual e selecione Hubs no grupo Conectividade.

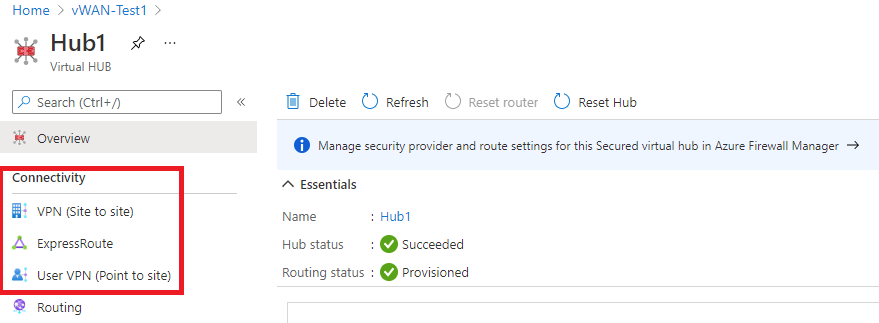

No grupo Conectividade à esquerda, selecione o gateway do qual você deseja examinar o diagnóstico:

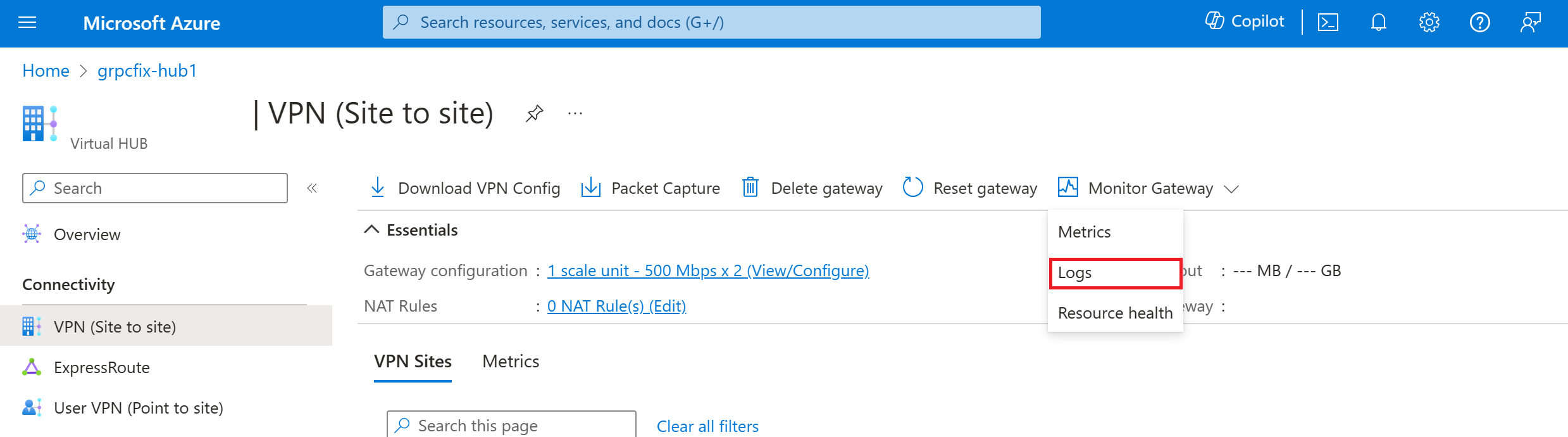

Na parte direita da página, selecione Gateway de Monitoramento e depois em Logs.

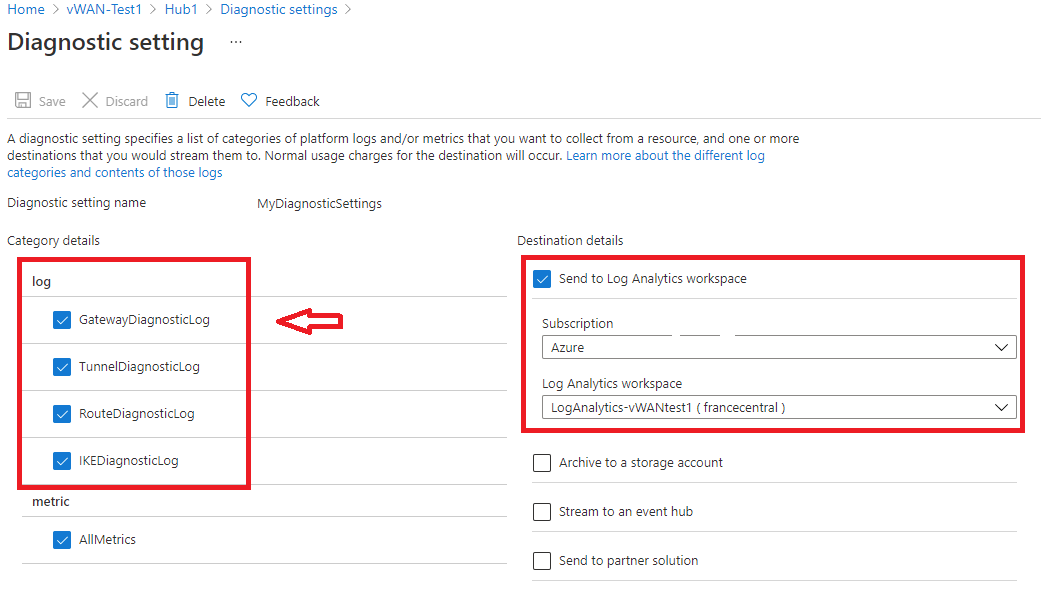

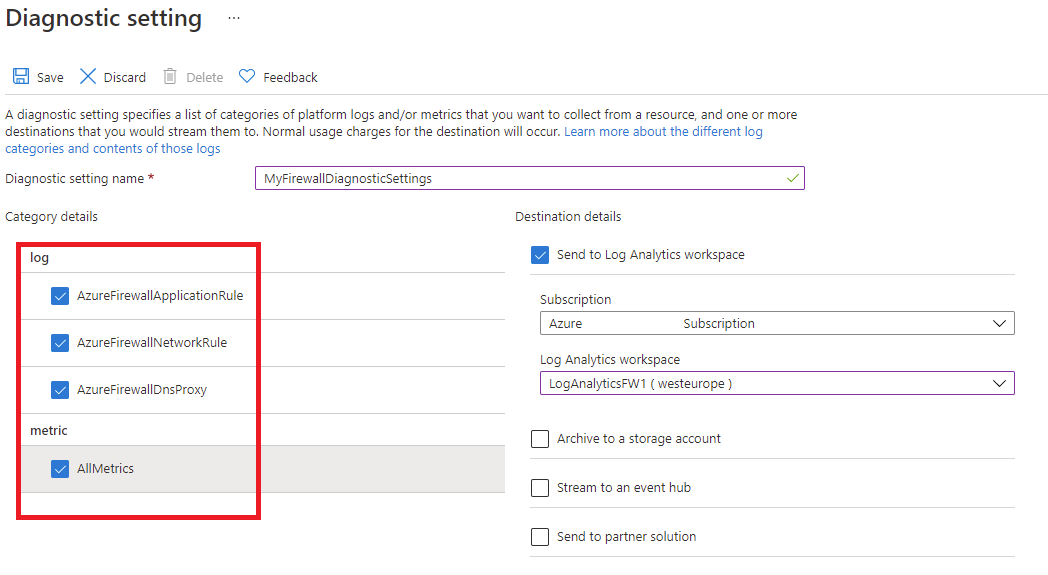

Nesta página, você pode criar uma configuração de diagnóstico (+Adicionar configuração de diagnóstico) ou editar uma existente (Editar configuração). Você pode optar por enviar os logs de diagnóstico para o Log Analytics (conforme mostrado no exemplo a seguir), transmitir para um hub de eventos, enviar para uma solução de terceiros ou arquivar para uma conta de armazenamento.

Depois de clicar em Salvar, você verá os logs aparecerem no workspace da análise de logs dentro de algumas horas.

Para monitorar um hub seguro (com o Firewall do Azure), a configuração de diagnóstico e registro em log deve ser feita acessando a guia Configuração de Diagnóstico:

Importante

A habilitação dessas configurações requer serviços adicionais do Azure (conta de armazenamento, hub de eventos ou o Log Analytics), o que pode aumentar o custo. Para calcular um custo estimado, acesse a Calculadora de preços do Azure.

Monitorar o hub seguro (Firewall do Azure)

Se você escolheu proteger seu hub virtual usando o Firewall do Azure, os logs e as métricas relevantes estão disponíveis aqui: Logs e métricas de Firewall do Azure.

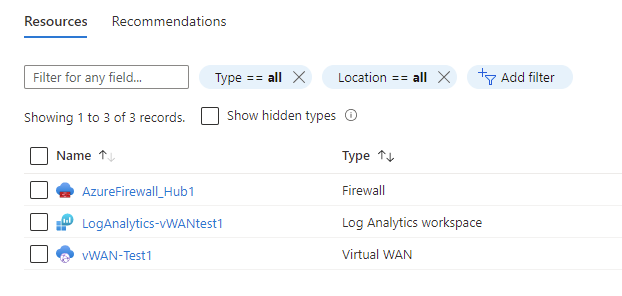

Você pode monitorar o hub seguro usando os logs e as métricas do Firewall do Azure. Você também pode usar os logs de atividades para auditar operações nos recursos do Firewall do Azure. Para cada WAN Virtual do Azure que você protege e converte em um Hub Protegido, o Firewall do Azure cria um objeto explícito de recurso de firewall. O nome do objeto no grupo de recursos em que o hub de está localizado.

Log de atividades do Azure

O log de atividades contém eventos de nível de assinatura que acompanham as operações de cada recurso do Azure, conforme visto fora desse recurso, por exemplo, criar um recurso ou iniciar uma máquina virtual.

Coleta: Os eventos do log de Atividades são gerados e coletados automaticamente em um repositório separado para serem vistos no portal do Azure.

Roteamento: você pode enviar dados de log de atividades para os logs do Azure Monitor para analisá-los junto com outros dados de log. Também estão disponíveis outros locais, como o Armazenamento do Microsoft Azure, os Hubs de Eventos do Azure e determinados parceiros de monitoramento da Microsoft. Para obter mais informações sobre como encaminhar o log de atividades, confira Visão geral do log de atividades do Azure.

Analisar dados de monitoramento

Existem várias ferramentas para analisar os dados de monitoramento.

Ferramentas do Azure Monitor

O Azure Monitor dá suporte às seguintes ferramentas básicas:

Explorador de Métricas, uma ferramenta no portal do Azure que permite que você veja e analise as métricas de recursos do Azure. Para obter mais informações sobre essa ferramenta, consulte Analisar métricas com o explorador de métricas do Azure Monitor.

Log Analytics, uma ferramenta no portal do Azure que permite consultar e analisar dados de log usando o KQL (Linguagem de Consulta Kusto). Para obter mais informações, consulte Introdução às consultas de log no Azure Monitor.

O log de atividades, que tem uma interface do usuário no portal do Azure para exibição e pesquisas básicas. Para fazer uma análise mais detalhada, você precisa encaminhar os dados para os logs do Azure Monitor e executar consultas mais complexas no Log Analytics.

As ferramentas que permitem uma visualização mais complexa incluem:

- Painéis, que permitem que você combine diferentes tipos de dados em um único painel no portal do Azure.

- Pastas de Trabalho, relatórios personalizáveis que você pode criar no portal do Azure. As pastas de trabalho podem incluir texto, métricas e consultas de log.

- Grafana, uma ferramenta de plataforma aberta que oferece excelência em termos de painéis operacionais. Você pode usar o Grafana para criar painéis que incluem dados de várias fontes além do Azure Monitor.

- Power BI, um serviço de análises corporativas que fornece visualizações interativas nas diversas fontes de dados. Você pode configurar o Power BI para importar dados de log automaticamente do Azure Monitor a fim de aproveitar essas visualizações.

Ferramentas de exportação do Azure Monitor

Você pode obter dados do Azure Monitor em outras ferramentas usando os seguintes métodos:

Métricas: Use a API REST para métricas para extrair dados de métricas do banco de dados de métricas do Azure Monitor. A API dá suporte a expressões de filtros para refinar os dados recuperados. Para obter mais informações, confira Referência da API REST do Azure Monitor.

Logs: Use a API REST ou as bibliotecas de cliente associadas.

Outra opção é a exportação de dados do workspace.

Para começar a usar a API REST do Azure Monitor, confira o Passo a passo da API REST de monitoramento do Azure.

Consultas do Kusto

Analise os dados de monitoramento nos logs do Azure Monitor/no repositório do Log Analytics usando o KQL (Linguagem de Consulta Kusto).

Importante

Quando você seleciona Logs no menu do serviço no portal, o Log Analytics é aberto com o escopo da consulta definido para o serviço atual. Esse escopo significa que as consultas de log incluirão apenas dados desse tipo de recurso. Se você quiser executar uma consulta que inclua dados de outros serviços do Azure, selecione Logs no menu do Azure Monitor. Confira Escopo da consulta de log e intervalo de tempo no Log Analytics do Azure Monitor para obter detalhes.

Para obter uma lista de consultas comuns para qualquer serviço, confira a Interface de consultas do Log Analytics.

Alertas

Os alertas do Azure Monitor o notificam proativamente quando condições específicas são encontradas em seus dados de monitoramento. Os alertas permitem que você identifique e resolva problemas no seu sistema antes que os clientes os percebam. Para saber mais, confira Alertas do Azure Monitor.

Existem muitas fontes de alertas comuns para os recursos do Azure. Para obter exemplos de alertas comuns para recursos do Azure, confira Amostra de consultas de alerta de logs. O site Alertas de Linha de Base do Azure Monitor (AMBA) fornece um método semiautomatizado de implementação de alertas, painéis e diretrizes importantes de métrica de plataforma. O site se aplica a um subconjunto de serviços do Azure em contínua expansão, incluindo todos os serviços que fazem parte da Zona de Destino do Azure (ALZ).

O esquema de alerta comum padroniza a consumo do Azure Monitor para notificações de alerta no Azure. Para obter mais informações, confira Esquema de alertas comuns.

Tipos de alertas

Você pode receber alertas sobre qualquer fonte de dados de log ou métrica na plataforma de dados do Azure Monitor. Existem muitos tipos diferentes de alertas dependendo dos serviços que você está monitorando e dos dados de monitoramento que você está coletando. Diferentes tipos de alertas têm diversos benefícios e desvantagens. Para obter mais informações, confira Escolha o tipo de alerta de monitoramento correto para você.

A lista a seguir descreve os tipos de alertas do Azure Monitor que você pode criar:

- Os Alertas de métricas avaliam as métricas de recursos a intervalos regulares. As métricas podem ser métricas de plataforma, métricas personalizadas, logs do Azure Monitor convertidos em métricas ou métricas do Application Insights. Os alertas de métrica também podem aplicar várias condições e limites dinâmicos.

- Os Alertas de logs permitem que os usuários usem uma consulta do Log Analytics para avaliar os logs de recursos com uma frequência predefinida.

- Os Alertas do log de atividades são disparados quando ocorre um novo evento de log de atividades que corresponda às condições definidas. Os alertas do Resource Health e da Integridade do Serviço são alertas do log de atividades que relatam a integridade do serviço e do recurso.

Alguns serviços do Azure também dão suporte a alertas de detecção inteligentes, alertas do Prometheus ou regras de alerta recomendadas.

No caso de alguns serviços, você pode monitorar em larga escala aplicando a mesma regra de alerta de métricas a vários recursos do mesmo tipo que existem na mesma região do Azure. Notificações individuais são enviadas para cada recurso monitorado. Para ver os serviços e as nuvens do Azure com suporte, confira Monitorar vários recursos com uma regra de alerta.

Observação

Se você estiver criando ou executando um aplicativo que é executado no seu serviço, o Azure Monitor Application Insights poderá oferecer mais tipos de alertas.

Regras de alerta da WAN Virtual

Você pode definir alertas para qualquer métrica, entrada de log ou entrada de log de atividades listada na Referência de dados de monitoramento da WAN Virtual do Azure.

Monitoramento da WAN Virtual do Azure – Práticas recomendadas

Este artigo fornece as melhores práticas de configuração para monitorar a WAN Virtual e os diferentes componentes que podem ser implantados com ele. As recomendações apresentadas neste artigo se baseiam principalmente nas métricas e logs existentes do Azure Monitor gerados pela WAN Virtual do Azure. Para obter uma lista de métricas e logs coletados para WAN Virtual, consulte a referência de dados da WAN Virtual de Monitoramento.

A maioria das recomendações neste artigo sugere a criação de alertas do Azure Monitor. Os alertas do Azure Monitor notificam você proativamente quando há um evento importante nos dados de monitoramento. Essas informações ajudam você a identificar a causa raiz mais rapidamente e, consequentemente, a reduzir o tempo de inatividade. Para saber como criar um alerta de métrica, consulte Tutorial: Criar um alerta de métrica para um recurso do Azure. Para saber como criar um alerta de consulta de log, consulte Tutorial: Criar um alerta de consulta de log para um recurso do Azure.

Gateways de WAN Virtual

Essa seção descreve as melhores práticas para os gateways de WAN Virtual.

Gateway de VPN site a site

Lista de verificação de design – alertas de métrica

- Crie uma regra de alerta para aumentar a saída do túnel e/ou a queda da contagem de pacotes de entrada.

- Crie uma regra de alerta para monitorar o status do par BGP.

- Crie uma regra de alerta para monitorar o número de rotas BGP anunciadas e aprendidas.

- Crie uma regra de alerta para a superutilização do gateway de VPN.

- Crie uma regra de alerta para a superutilização do túnel.

| Recomendação | Descrição |

|---|---|

| Crie uma regra de alerta para aumentar a contagem de descarte de pacotes de saída de túnel e/ou entrada. | Um aumento na contagem de descarte de pacotes de saída e/ou entrada do túnel pode indicar um problema com o gateway de VPN do Azure ou com o dispositivo VPN remoto. Selecione a métrica de contagem de descarte de pacotes de entrada/saída do túnel ao criar as regras de alerta. Defina um valor limite estático maior do que 0 e o tipo de agregação Total ao configurar a lógica de alerta. Você pode optar por monitorar a Conexão como um todo ou dividir a regra de alerta por Instância e IP Remoto para ser alertado quanto a problemas envolvendo túneis individuais. Para saber a diferença entre o conceito de conexão VPN, link e túnel na WAN Virtual, consulte as perguntas frequentes sobre WAN Virtual. |

| Crie uma regra de alerta para monitorar o status do par BGP. | Ao usar o BGP em suas conexões site a site, é importante monitorar a integridade dos emparelhamentos BGP entre as instâncias do gateway e os dispositivos remotos, pois falhas recorrentes podem interromper a conectividade. Selecione a métrica status de par do BGP ao criar a regra de alerta. Usando um limite estático, escolha o tipo de agregação Média e configure o alerta a ser disparado sempre que o valor for menor do que 1. Recomendamos dividir o alerta por instância e endereço do par no nível de protocolo BGP para detectar problemas com emparelhamentos individuais. Evite selecionar os IPs da instância do gateway como Endereço par BGP porque essa métrica monitora o status do BGP para todas as combinações possíveis, inclusive com a própria instância (que é sempre 0). |

| Crie uma regra de alerta para monitorar o número de rotas BGP anunciadas e aprendidas. | As rotas BGP anunciadas e as rotas BGP aprendidas monitoram o número de rotas anunciadas e aprendidas com os pares pelo gateway de VPN, respectivamente. Se essas métricas cairem para zero inesperadamente, pode ser porque há um problema com o gateway ou com o local. Recomendamos configurar um alerta para que ambas as métricas sejam disparadas sempre que o valor delas for zero. Escolha o tipo de agregação Total. Dividir por Instância para monitorar instâncias individuais de gateway. |

| Crie uma regra de alerta para a superutilização do gateway de VPN. | O número de unidades de escala por instância determina a taxa de transferência agregada de um gateway de VPN. Todos os túneis que terminam na mesma instância de gateway compartilham essa taxa de transferência agregada. É provável que a estabilidade do túnel seja afetada se uma instância trabalha em plena capacidade por um longo tempo. Selecione Largura de Banda de S2S do Gateway ao criar a regra de alerta. Configure o alerta a ser disparado sempre que a taxa de transferência Média for maior que um valor próximo à taxa de transferência de agregação máxima das duas instâncias. Como alternativa, divida o alerta por instância e use a taxa de transferência máxima por instância como referência. É uma boa prática determinar as necessidades de taxa de transferência por túnel com antecedência para escolher o número apropriado de unidades de escala. Para saber mais sobre os valores de unidade de escala com suporte em gateways de VPN site a site, confira as Perguntas frequentes sobre a WAN Virtual. |

| Crie uma regra de alerta para a superutilização do túnel. | As unidades de escala da instância de gateway onde o túnel termina determinam a taxa de transferência máxima permitida por túnel. O ideal será receber um alerta se um túnel correr o risco de atingir sua taxa de transferência máxima, pois isso poderá afetar o desempenho e a conectividade. Aja proativamente investigando a causa raiz do aumento de utilização do túnel ou aumentando as unidades de escala do gateway. Selecione Largura de Banda de Túnel ao criar a regra de alerta. Divida por Instância e IP Remoto para monitorar todos os túneis individuais ou escolha túneis específicos. Configure o alerta a ser disparado sempre que a taxa de transferência Média for maior do que um valor próximo à taxa de transferência máxima permitida por túnel. Para saber mais sobre como as unidades de escala do gateway afetam a taxa de transferência máxima de um túnel, confira as Perguntas frequentes sobre WAN Virtual. |

Lista de verificação de design – alertas de consulta de log

Para configurar alertas baseados em log, primeiro você deve criar uma configuração de diagnóstico para o gateway de VPN site a site/ponto a site. Uma configuração de diagnóstico é onde você define quais logs e/ou métricas deseja coletar e como deseja armazenar esses dados para serem analisados posteriormente. Ao contrário das métricas de gateway, os logs de gateway não estarão disponíveis se não houver nenhuma configuração de diagnóstico configurada. Para saber como criar uma configuração de diagnóstico, consulte Criar configuração de diagnóstico para exibir logs.

- Criar regra de alerta de desconexão de túnel.

- Crie uma regra de alerta de desconexão do BGP.

| Recomendação | Descrição |

|---|---|

| Criar regra de alerta de desconexão de túnel. | Use logs de diagnóstico de túnel para controlar eventos de desconexão em suas conexões site a site. Um evento de desconexão pode ser devido a uma falha na negociação de SAs, falta de resposta do dispositivo VPN remoto, entre outras causas. Os Logs de Diagnóstico do Túnel também fornecem o motivo da desconexão. Consulte a regra Criar alerta de desconexão de túnel – consulta de log abaixo desta tabela para selecionar eventos de desconexão ao criar a regra de alerta. Configure o alerta a ser disparado sempre que o número de linhas resultantes da execução da consulta acima for maior do que zero. Para que esse alerta seja eficaz, selecione Granularidade de Agregação entre 1 e 5 minutos e a Frequência de avaliação também entre 1 e 5 minutos. Dessa forma, depois que o intervalo de Granularidade de Agregação passar, o número de linhas será zero novamente para um novo intervalo. Para obter dicas de solução de problemas ao analisar logs de diagnóstico de túnel, consulte Solucionar problemas do gateway de VPN do Azure usando logs de diagnóstico. Além disso, use os Logs de Diagnóstico do IKE para complementar a solução de problemas, pois esses logs contêm diagnósticos detalhados específicos do IKE. |

| Crie uma regra de alerta de desconexão do BGP. | Use logs de diagnóstico de rota para acompanhar atualizações de rota e problemas com sessões BGP. Eventos repetidos de desconexão de BGP podem afetar a conectividade e causar tempo de inatividade. Consulte a consulta de log criar alerta de regra de desconexão do BGP abaixo desta tabela para selecionar eventos de desconexão ao criar a regra de alerta. Configure o alerta a ser disparado sempre que o número de linhas resultantes da execução da consulta acima for maior do que zero. Para que esse alerta seja eficaz, selecione Granularidade de Agregação entre 1 e 5 minutos e a Frequência de avaliação também entre 1 e 5 minutos. Dessa forma, depois que o intervalo de Granularidade de Agregação passar, o número de linhas será zero novamente para um novo intervalo, caso as sessões BGP sejam restauradas. Para obter mais informações sobre os dados coletados pelos Logs de Diagnóstico de Rota, consulte solução de problemas do Gateway de VPN do Azure usando logs de diagnóstico. |

Consultas de logs

Criar regra de alerta de desconexão de túnel – consulta de log: a seguinte consulta de log pode ser usada para selecionar eventos de desconexão de túnel ao criar a regra de alerta:

AzureDiagnostics | where Category == "TunnelDiagnosticLog" | where OperationName == "TunnelDisconnected"Criar uma consulta de log de alerta de desconexão do BGP: a seguinte consulta de log pode ser usada para selecionar eventos de desconexão do BGP ao criar a regra de alerta:

AzureDiagnostics | where Category == "RouteDiagnosticLog" | where OperationName == "BgpDisconnectedEvent"

Gateway de VPN ponto a site

A seção a seguir detalha apenas a configuração de alertas baseados em métrica. No entanto, os gateways ponto a site da WAN Virtual também dão suporte a logs de diagnóstico. Para saber mais sobre os logs de diagnóstico disponíveis para gateways ponto a site, consulte o diagnóstico de gateway de VPN ponto a site da WAN Virtual.

Lista de verificação de design – alertas de métrica

- Crie uma regra de alerta para a superutilização do gateway.

- Crie um alerta para a contagem de conexões P2S se aproximando do limite.

- Crie um alerta para a contagem de rotas vpn do usuário perto do limite.

| Recomendação | Descrição |

|---|---|

| Crie uma regra de alerta para a superutilização do gateway. | O número de unidades de escala configuradas determina a largura de banda de um gateway ponto a site. Para saber mais sobre unidades de escala de gateway ponto a site, consulte VPN de usuário (ponto a site). Use a métrica de Largura de Banda P2S do Gateway para monitorar a utilização do gateway e configure uma regra de alerta que seja disparada sempre que a largura de banda do gateway for maior do que um valor próximo à sua taxa de transferência agregada. Por exemplo, se o gateway estiver configurado com duas unidades de escala, a taxa de transferência agregada será de 1 Gbps. Nesse caso, você pode definir um valor limite de 950 Mbps. Use esse alerta para investigar proativamente a causa raiz do aumento da utilização e, por fim, aumentar o número de unidades de escala, se necessário. Selecione o tipo de agregação Média ao configurar a regra de alerta. |

| Criar alerta para contagem de conexões P2S perto do limite | O número máximo de conexões ponto a site permitido também é determinado pelo número de unidades de escala configuradas no gateway. Para saber mais sobre unidades de escala de gateway ponto a site, consulte as perguntas frequentes sobre VPN de usuário (ponto a site). Use a métrica contagem de conexões P2S para monitorar o número de conexões. Selecione essa métrica para configurar uma regra de alerta disparada sempre que o número de conexões estiver se aproximando do máximo permitido. Por exemplo, um gateway de unidade de 1 escala dá suporte a até 500 conexões simultâneas. Nesse caso, você pode configurar o alerta a ser disparado sempre que o número de conexões for maior do que 450. Use este alerta para determinar se um aumento no número de unidades de escala é necessário ou não. Escolha o tipo de agregação Total ao configurar a regra de alerta. |

| Crie uma regra de alerta para a contagem de rotas VPN do usuário perto do limite. | O protocolo usado determina o número máximo de rotas VPN de usuário. O IKEv2 tem um limite de nível de protocolo de 255 rotas, enquanto o OpenVPN tem um limite de 1.000 rotas. Para saber mais sobre esse assunto, confira os conceitos de configuração do servidor VPN. O ideal será receber um alerta se você estiver perto de atingir o número máximo de rotas de VPN de usuário e tomar providências o quanto antes para evitar qualquer tempo de inatividade. Use o Número de Rotas de VPN do Usuário para monitorar essa situação e configure uma regra de alerta que seja disparada sempre que o número de rotas ultrapassar um valor próximo ao limite. Por exemplo, se o limite for de 255 rotas, um valor limite apropriado poderá ser 230. Escolha o tipo de agregação Total ao configurar a regra de alerta. |

Gateway do ExpressRoute

A seção a seguir se concentra em alertas baseados em métricas. Além dos alertas descritos aqui, que se concentram no componente de gateway, recomendamos usar as métricas, os logs e as ferramentas disponíveis para monitorar o circuito do ExpressRoute. Para saber mais sobre o monitoramento do ExpressRoute, consulte monitoramento, métricas e alertas do ExpressRoute. Para saber mais sobre como você pode usar a ferramenta Coletor de Tráfego do ExpressRoute, consulte Configurar o Coletor de Tráfego do ExpressRoute para ExpressRoute Direct.

Lista de verificação de design – alertas de métrica

- Crie uma regra de alerta para bits recebidos por segundo.

- Crie uma regra de alerta para a superutilização da CPU.

- Crie uma regra de alerta para pacotes por segundo.

- Crie uma regra de alerta para o número de rotas anunciadas para o par.

- Conte a regra de alerta para o número de rotas aprendidas do par.

- Crie uma regra de alerta para alta frequência nas alterações de rota.

| Recomendação | Descrição |

|---|---|

| Crie uma regra de alerta para bits recebidos por segundo. | Bits Recebidos por Segundo monitora a quantidade total de tráfego recebido pelo gateway dos MSEEs. O ideal será receber um alerta se a quantidade de tráfego recebida pelo gateway correr o risco de atingir a taxa de transferência máxima. Essa situação poderá resultar em problemas de desempenho e conectividade. Essa abordagem permite que você aja proativamente investigando a causa raiz do aumento da utilização do gateway ou aumentando a taxa de transferência máxima permitida do gateway. Escolha o tipo de agregação Média e um valor de Limite próximo à taxa de transferência máxima provisionada para o gateway ao configurar a regra de alerta. Além disso, recomendamos definir um alerta quando o número de Bits Recebidos por Segundo estiver próximo de zero, pois isso poderá indicar um problema com o gateway ou com os MSEEs. O número de unidades de escala provisionadas define a taxa de transferência máxima de um gateway do ExpressRoute. Para saber mais sobre o desempenho do gateway do ExpressRoute, consulte sobre conexões do ExpressRoute na WAN Virtual do Azure. |

| Crie uma regra de alerta para a superutilização da CPU. | Ao usar gateways do ExpressRoute, é importante monitorar a utilização da CPU. A alta utilização prolongada pode afetar o desempenho e a conectividade. Use a métrica de Utilização da CPU para monitorar o uso e crie um alerta que seja disparado sempre que a utilização da CPU for maior do que 80%. Isso permitirá que você investigue a causa raiz e, se necessário, aumente o número de unidades de escala. Escolha o tipo de agregação Média ao configurar a regra de alerta. Para saber mais sobre o desempenho do gateway do ExpressRoute, consulte sobre conexões do ExpressRoute na WAN Virtual do Azure. |

| Crie uma regra de alerta para pacotes recebidos por segundo. | Os pacotes por segundo monitoram o número de pacotes de entrada que atravessam o gateway de ExpressRoute da WAN Virtual. O ideal será receber um alerta se o número de pacotes por segundo estiver se aproximando do limite permitido para o número de unidades de escala configuradas no gateway. Escolha o tipo de agregação média ao configurar a regra de alerta. Escolha um valor Limite próximo ao número máximo de pacotes por segundo permitido com base no número de unidades de escala do gateway. Para saber mais sobre o desempenho do ExpressRoute, consulte sobre conexões do ExpressRoute na WAN Virtual do Azure. Além disso, recomendamos definir um alerta quando o número de pacotes por segundo estiver próximo de zero, pois isso poderá indicar um problema com o gateway ou com os MSEEs. |

| Crie uma regra de alerta para o número de rotas anunciadas para o par. | A Contagem de Rotas Anunciadas para os Pares monitora o número de rotas anunciadas do gateway do ExpressRoute para o roteador do hub virtual e para os dispositivos de borda do Microsoft Enterprise. Recomendamos que você adicone um filtro para selecionar somente dois pares no nível de protocolo BGP exibidos como Dispositivo do ExpressRoute para identificar quando a contagem de rotas anunciadas se aproxima do limite documentado de 1000. Por exemplo, configure o alerta a ser disparado quando o número de rotas anunciadas for maior que 950. Também recomendamos que você configure um alerta quando o número de rotas anunciadas para os dispositivos de borda do Microsoft Edge for zero, a fim de detectar de maneira proativa qualquer problema de conectividade. Para adicionar esses alertas, selecione a métrica Contagem de Rotas Anunciadas para os Pares e escolha a opção Adicionar filtro e os dispositivos do ExpressRoute. |

| Crie uma regra de alerta para o número de rotas aprendidas do par. | A Contagem de Rotas Aprendidas dos Pares monitora o número de rotas aprendidas pelo gateway do ExpressRoute com o roteador do hub virtual e com o dispositivo de borda do Microsoft Enterprise. Recomendamos que você adicione um filtro somente nos dois pares no nível de protocolo BGP exibidos como Dispositivo do ExpressRoute e crie um alerta para identificar quando a contagem de rotas aprendidas se aproxima do limite documentado de 4000 para o SKU Standard e 10.000 para os circuitos do SKU Premium. Também recomendamos que você configure um alerta quando o número de rotas anunciadas para os dispositivos de borda da Microsoft for zero. Essa abordagem ajudará a detectar quando o seu local para de anunciar as rotas. |

| Crie uma regra de alerta para alta frequência nas alterações de rota. | A frequência de alterações de rotas mostra a frequência de alteração de rotas que estão sendo aprendidas e anunciadas de e para pares, incluindo outros tipos de branches, como VPN site a site e ponto a site. Essa métrica fornece visibilidade quando um novo branch ou mais circuitos estão sendo conectados/desconectados. Essa métrica é uma ferramenta útil ao identificar problemas com anúncios BGP, como flaplings. Recomendamos definir um alerta se o ambiente for estático e as alterações do BGP não forem esperadas. Selecione um valor de limite maior do que 1 e uma Granularidade de Agregação de 15 minutos para monitorar o comportamento do BGP de forma consistente. Se o ambiente for dinâmico e as alterações do BGP forem frequentemente esperadas, você poderá optar por não definir um alerta, caso contrário, a fim de evitar falsos positivos. No entanto, você ainda pode considerar essa métrica para a observabilidade de sua rede. |

Hub virtual

A seção a seguir se concentra em alertas baseados em métricas para hubs virtuais.

Lista de verificação de design – alertas de métrica

- Criar regra de alerta para o status do par BGP

| Recomendação | Descrição |

|---|---|

| Crie uma regra de alerta para monitorar o status do par BGP. | Selecione a métrica status de par do BGP ao criar a regra de alerta. Usando um limite estático, escolha o tipo de agregação Média e configure o alerta a ser disparado sempre que o valor for menor do que 1. Essa abordagem permitirá que você identifique quando o roteador de hub virtual estiver com problemas de conectividade com o ExpressRoute, VPN site a site e gateways de VPN ponto a site implantados no hub. |

Firewall do Azure

Esta seção do artigo se concentra em alertas baseados em métricas. O Firewall do Azure oferece uma lista abrangente de métricas e logs para fins de monitoramento. Além de configurar os alertas descritos na seção a seguir, explore como a Pasta de Trabalho do Firewall do Azure pode ajudar a monitorar o Firewall do Azure. Também explore os benefícios de conectar os logs do Firewall do Azure ao Microsoft Sentinel usando o conector do Firewall do Azure para Microsoft Sentinel.

Lista de verificação de design – alertas de métrica

- Crie uma regra de alerta para o risco de esgotamento da porta SNAT.

- Crie uma regra de alerta para a superutilização do firewall.

| Recomendação | Descrição |

|---|---|

| Crie uma regra de alerta para o risco de esgotamento da porta SNAT. | O Firewall do Azure fornece 2.496 portas SNAT por endereço IP público configurado por instância de escala de máquina virtual de back-end. É importante estimar com antecedência o número de portas SNAT que atenderão aos seus requisitos organizacionais de tráfego de saída para a Internet. Não fazer isso aumenta o risco de esgotar o número de portas SNAT disponíveis no Firewall do Azure, potencialmente causando falhas de conectividade de saída. Use a métrica de utilização da porta SNAT para monitorar o percentual de portas SNAT de saída atualmente em uso. Crie uma regra de alerta para que essa métrica seja disparada sempre que essa porcentagem ultrapassar 95% (devido a um aumento de tráfego imprevisto, por exemplo) para que você possa agir adequadamente configurando um outro IP no Firewall do Azure ou usando um Gateway da NAT do Azure. Use o tipo Máximo de agregação ao configurar a regra de alerta. Para saber mais sobre como interpretar a métrica de utilização da porta SNAT, consulte Visão geral dos logs e métricas do Firewall do Azure. Para saber mais sobre como dimensionar portas SNAT no Firewall do Azure, consulte Dimensionar portas SNAT com o Gateway da NAT do Azure. |

| Crie uma regra de alerta para a superutilização do firewall. | A taxa de transferência máxima do Firewall do Azure difere dependendo da SKU e dos recursos habilitados. Para saber mais sobre o desempenho de Firewall do Azure, consulte Desempenho do Firewall do Azure. Talvez você queira ser alertado se o firewall estiver se aproximando da taxa de transferência máxima. Você pode investigar a causa do problema, pois essa situação pode impactar o desempenho do firewall. Crie uma regra de alerta para ser disparada sempre que a métrica de Taxa de transferência ultrapassar um valor próximo à taxa de transferência máxima do firewall. Por exemplo, se a taxa de transferência máxima for de 30 Gbps, configure 25 Gbps como o Valor limite. A unidade de métrica de Taxa de transferência é de bits/s. Escolha o tipo de agregação Média ao criar a regra de alerta. |

Alertas de Resource Health

Você também pode configurar alertas de Integridade do Recurso por meio da Integridade do Serviço para os recursos abaixo. Essa abordagem garante que você receba notificações sobre a disponibilidade do seu ambiente WAN Virtual. Esse alerta ajuda a solucionar problemas se os recursos do Azure entrarem em um estado não íntegro, em vez de problemas no seu ambiente local. Recomendamos que você configure os alertas quando o status do recurso ficar degradado ou indisponível. Se o status do recurso ficar degradado/indisponível, você poderá analisar se há picos recentes na quantidade de tráfego processado por esses recursos, as rotas anunciadas para esses recursos ou o número de conexões branch/VNet criadas. Para obter mais informações sobre os limites compatíveis com a WAN Virtual, confira o artigo Limites da WAN Virtual do Azure.

- Microsoft.Network/vpnGateways

- Microsoft.Network/expressRouteGateways

- Microsoft.Network/azureFirewalls

- Microsoft.Network/virtualHubs

- Microsoft.Network/p2sVpnGateways

Conteúdo relacionado

- Veja Referência de dados de monitorização da WAN Virtual Azure para uma referência das métricas, registos e outros valores importantes criados para a WAN Virtual.

- Confira Como monitorar recursos do Azure com o Azure Monitor para obter detalhes gerais sobre o monitoramento de recursos do Azure.