Criar conectividade de gateway altamente disponível para conexões entre locais e entre VNets

Este artigo ajuda você a entender como criar conectividade de gateway altamente disponível para conexões entre locais e entre VNets.

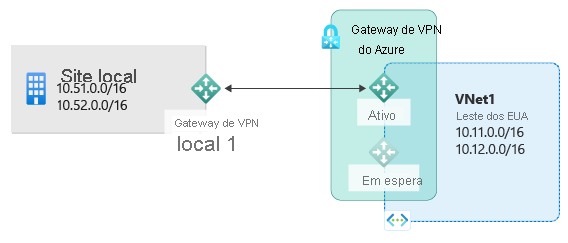

Sobre a redundância do gateway de VPN

Cada gateway de VPN do Azure consiste em duas instâncias em uma configuração ativa e em espera. Para qualquer manutenção planejada ou interrupção não planejada que ocorre na instância ativa, a instância em espera deve assumir (fazer o failover) automaticamente e retomar as conexões de VPN S2S ou VNet com VNet. A troca causará uma breve interrupção. Para uma manutenção planejada, a conectividade deve ser restaurada dentro de 10 a 15 segundos. Para os problemas não planejados, a recuperação da conexão é mais longa, aproximadamente de 1 a 3 minutos, no pior caso. Para as conexões do cliente VPN P2S com o gateway, as conexões P2S são desconectadas e os usuários precisam se reconectar a partir dos computadores cliente.

Altamente Disponível entre os locais

Para fornecer maior disponibilidade para suas conexões entre os locais, há algumas opções disponíveis:

- Vários dispositivos VPN locais

- Gateway de VPN do Azure ativo

- Combinação dos dois

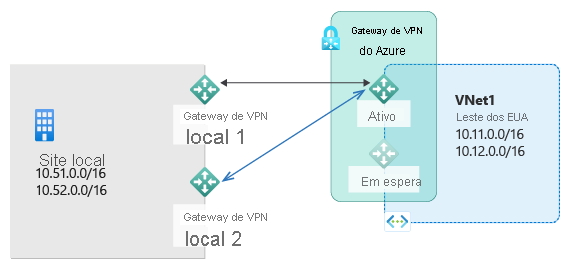

Vários dispositivos VPN locais

Você pode usar vários dispositivos VPN a partir de sua rede local para conectar o gateway de VPN do Azure, como mostrado no diagrama a seguir:

Essa configuração fornece vários túneis ativos do mesmo gateway de VPN do Azure para seus dispositivos locais no mesmo local. Há alguns requisitos e restrições:

- Você precisa criar várias conexões VPN S2S a partir dos dispositivos VPN no Azure. Quando você conectar vários dispositivos VPN da mesma rede local com o Azure, precisará criar um gateway de rede local para cada dispositivo VPN e uma conexão do gateway de VPN do Azure para cada gateway de rede local.

- Os gateways de rede locais que correspondem aos dispositivos VPN devem ter endereços IP públicos exclusivos na propriedade "GatewayIpAddress".

- O BGP é necessário para esta configuração. Cada gateway de rede local que representa um dispositivo VPN deve ter um endereço IP no nível do BGP exclusivo especificado na propriedade "BgpPeerIpAddress".

- Você deve usar o BGP para anunciar os mesmos prefixos dos mesmos prefixos da rede local para o gateway de VPN do Azure e o tráfego será encaminhado por esses túneis simultaneamente.

- Você precisa usar o ECMP (roteamento de múltiplos caminhos de mesmo custo).

- Cada conexão é contada em relação ao número máximo de túneis do seu gateway de VPN do Azure. Consulte a página de Configurações de Gateway de VPN para obter as informações mais recentes sobre túneis, conexões e taxa de transferência.

Nessa configuração, o gateway de VPN do Azure ainda está no modo ativo em espera, portanto, o mesmo comportamento de failover e breve interrupção ainda acontecerá como descrito acima. Mas essa configuração protege contra falhas ou interrupções na rede local e nos dispositivos VPN.

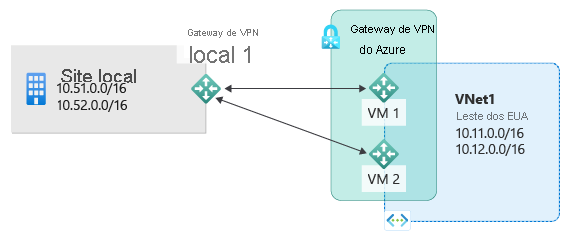

Gateways de VPN no modo ativo-ativo

Você pode criar um gateway de VPN do Azure em uma configuração ativa, onde ambas as instâncias das VMs de gateway estabelecerão túneis VPN S2S para seu dispositivo VPN local, como mostra o diagrama a seguir:

Nessa configuração, cada instância do gateway do Azure tem um endereço IP público exclusivo e cada uma estabelecerá um túnel VPN S2S IPsec/IKE para seu dispositivo VPN local especificado em sua conexão e gateway de rede local. Ambos os túneis VPN, na verdade, fazem parte da mesma conexão. Você ainda precisará configurar o dispositivo VPN local para aceitar ou estabelecer dois túneis VPN S2S para esses dois endereços IP públicos do gateway de VPN do Azure.

Como as instâncias de gateway do Azure estão em configuração ativa, o tráfego da sua rede virtual do Azure para a sua rede local será roteado através de ambos os túneis simultaneamente, mesmo que o seu dispositivo VPN local possa favorecer um túnel em detrimento do outro. Para um único fluxo TCP ou UDP, o Azure tenta usar o mesmo túnel ao enviar pacotes para sua rede local. No entanto, sua rede local pode usar um túnel diferente para enviar pacotes para o Azure.

Quando um evento não planejado ou manutenção planejada acontecer em uma instância do gateway, o túnel IPsec dessa instância para o dispositivo VPN local será desconectado. As rotas correspondentes em seus dispositivos VPN devem ser removidas ou retiradas automaticamente para que o tráfego seja trocado para outro túnel IPsec ativo. No lado do Azure, a troca ocorrerá automaticamente da instância afetada para a instância ativa.

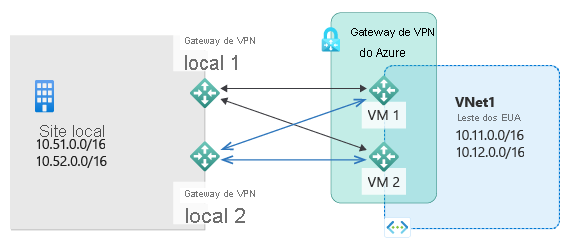

Dupla redundância: gateways VPN ativos para redes locais e do Azure

A opção mais confiável é combinar os gateways ativo-ativo em sua rede e no Azure, como mostrado no diagrama a seguir.

Aqui, você crie e configura o gateway de VPN do Azure em uma configuração ativa e cria dois gateways de rede locais e duas conexões para seus dois dispositivos VPN locais como descrito acima. O resultado é uma conectividade de malha completa de quatro túneis IPsec entre sua rede virtual do Azure e a rede local.

Todos os gateways e túneis estão ativos no lado do Azure, portanto, o tráfego se espalha entre todos os quatro túneis simultaneamente, embora cada fluxo TCP ou UDP siga novamente o mesmo caminho ou túnel no lado do Azure. Mesmo que distribuindo o tráfego você possa ver uma taxa de transferência um pouco melhor nos túneis IPsec, o objetivo principal dessa configuração é para a alta disponibilidade. E devido à natureza estatística da propagação, é difícil fornecer a medida de como as diferentes condições de tráfego do aplicativo afetarão a taxa de transferência agregada.

Essa topologia requer dois gateways de rede locais e duas conexões para suportar o par de dispositivos VPN locais e o BGP é necessário para permitir as duas conexões com a mesma rede local. Esses requisitos são iguais aos mostrados acima.

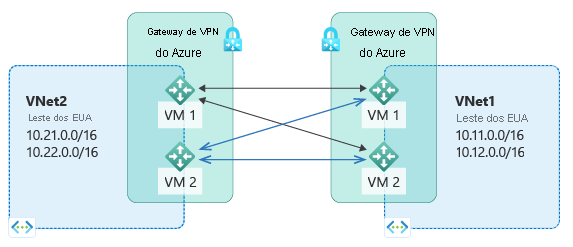

VNet a VNet Altamente Disponível

A mesma configuração ativa pode também se aplicar às conexões entre as VNets do Azure. Você pode criar gateways de VPN ativo-ativo para ambas as redes virtuais e conectá-los para formar a mesma conectividade de malha completa de quatro túneis entre duas VNets, como mostrado no diagrama a seguir:

Isso garante que sempre haverá um par de túneis entre as duas redes virtuais para qualquer evento de manutenção planejada, fornecendo uma disponibilidade ainda melhor. Ainda que a mesma topologia para a conectividade entre os locais requeira duas conexões, a topologia de VNet para VNet mostrada acima precisará apenas de uma conexão para cada gateway. Além disso, o BGP é opcional, a menos que o roteamento de tráfego na conexão VNet com VNet seja necessário.

Próximas etapas

Confira Configurar gateways ativo-ativo no portal do Azure ou no PowerShell.