Como Defender para Aplicativos de Nuvem ajuda a proteger o seu ambiente do Google Cloud Platform (GCP)

O Google Cloud Platform é um fornecedor IaaS que permite à sua organização alojar e gerir as cargas de trabalho completas na cloud. Juntamente com os benefícios de tirar partido da infraestrutura na cloud, os recursos mais críticos da sua organização podem estar expostos a ameaças. Os recursos expostos incluem instâncias de armazenamento com informações potencialmente confidenciais, recursos de computação que operam algumas das suas aplicações, portas e redes privadas virtuais mais críticas que permitem o acesso à sua organização.

Ligar o GCP a Defender para Aplicativos de Nuvem ajuda-o a proteger os seus recursos e a detetar potenciais ameaças ao monitorizar atividades administrativas e de início de sessão, ao notificar sobre possíveis ataques de força bruta, utilização maliciosa de uma conta de utilizador com privilégios e eliminações invulgares de VMs.

Principais ameaças

- Abuso de recursos da cloud

- Contas comprometidas e ameaças internas

- Fuga de dados

- Configuração incorreta de recursos e controlo de acesso insuficiente

Como Defender para Aplicativos de Nuvem ajuda a proteger o seu ambiente

- Detetar ameaças na cloud, contas comprometidas e utilizadores maliciosos

- Use a trilha de auditoria de atividades para investigações forenses.

Controlar o GCP com políticas incorporadas e modelos de política

Pode utilizar os seguintes modelos de política incorporados para detetar e notificá-lo sobre potenciais ameaças:

| Tipo | Nome |

|---|---|

| Política de deteção de anomalias incorporada |

Atividade de endereços de IP anônimos Atividade do país com pouca frequência Atividade de endereços IP suspeitos Viagem impossível Atividade realizada pelo utilizador terminado (requer Microsoft Entra ID como IdP) Múltiplas tentativas de login malsucedidas Atividades administrativas invulgares Múltiplas atividades de exclusão de VM Atividades de criação de várias VMs invulgares (pré-visualização) |

| Modelo de política de atividade | Alterações aos recursos do motor de computação Alterações à configuração do StackDriver Alterações aos recursos de armazenamento Alterações à Rede Privada Virtual Início de sessão a partir de um endereço IP de risco |

Para obter mais informações sobre como criar políticas, veja Criar uma política.

Automatizar controlos de governação

Além da monitorização de potenciais ameaças, pode aplicar e automatizar as seguintes ações de governação do GCP para remediar as ameaças detetadas:

| Digitar | Ação |

|---|---|

| Governação de utilizadores | - Exigir que o utilizador reponha a palavra-passe para o Google (requer uma instância ligada do Google Workspace ligada) - Suspender o utilizador (requer uma instância ligada do Google Workspace ligada) - Notificar o utilizador em alerta (através de Microsoft Entra ID) - Exigir que o utilizador inicie sessão novamente (através de Microsoft Entra ID) - Suspender utilizador (através de Microsoft Entra ID) |

Para obter mais informações sobre como remediar ameaças a partir de aplicações, veja Governar aplicações ligadas.

Proteger o GCP em tempo real

Reveja as nossas melhores práticas para proteger e colaborar com utilizadores externos e bloquear e proteger a transferência de dados confidenciais para dispositivos não geridos ou de risco.

Ligar o Google Cloud Platform ao Microsoft Defender para Aplicativos de Nuvem

Esta secção fornece instruções para ligar Microsoft Defender para Aplicativos de Nuvem à sua conta do Google Cloud Platform (GCP) existente com as APIs do conector. Esta ligação dá-lhe visibilidade e controlo sobre a utilização do GCP. Para obter informações sobre como Defender para Aplicativos de Nuvem protege o GCP, veja Proteger o GCP.

Recomendamos que utilize um projeto dedicado para a integração e restrinja o acesso ao projeto para manter a integração estável e impedir eliminações/modificações do processo de configuração.

Observação

As instruções para ligar o seu ambiente GCP para auditoria seguem as recomendações da Google para consumir registos agregados. A integração tira partido do Google StackDriver e consumirá recursos adicionais que podem afetar a sua faturação. Os recursos consumidos são:

- Sink de exportação agregado – Nível da organização

- Pub/Sub tópico – nível do projeto GCP

- Subscrição Pub/Sub – nível do projeto GCP

A ligação de auditoria Defender para Aplicativos de Nuvem só importa Administração registos de auditoria da Atividade; Os registos de auditoria de Eventos de Sistema e Acesso a Dados não são importados. Para obter mais informações sobre os registos do GCP, veja Registos de Auditoria na Cloud.

Pré-requisitos

O utilizador gcp integrador tem de ter as seguintes permissões:

- Edição de IAM e Administração – Nível da organização

- Criação e edição de projetos

Pode ligar a auditoria de Segurança DO GCP às suas ligações de Defender para Aplicativos de Nuvem para obter visibilidade e controlo sobre a utilização da aplicação GCP.

Configurar o Google Cloud Platform

Criar um projeto dedicado

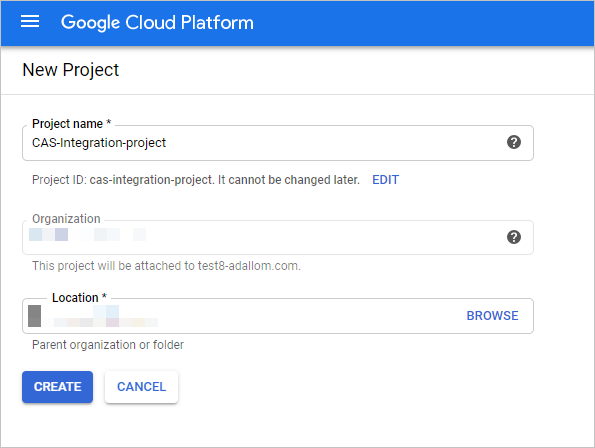

Criar um projeto dedicado no GCP na sua organização para permitir o isolamento e a estabilidade da integração

Inicie sessão no portal do GCP com a sua conta de utilizador GCP integrada.

Selecione Criar Projeto para iniciar um novo projeto.

No ecrã Novo projeto , atribua um nome ao projeto e selecione Criar.

Ativar as APIs necessárias

Mude para o projeto dedicado.

Aceda ao separador Biblioteca .

Procure e selecione API de Registo de Cloud e, em seguida, na página API, selecione ATIVAR.

Procure e selecione Cloud Pub/Sub API e, em seguida, na página API, selecione ATIVAR.

Observação

Certifique-se de que não seleciona Pub/Sub Lite API.

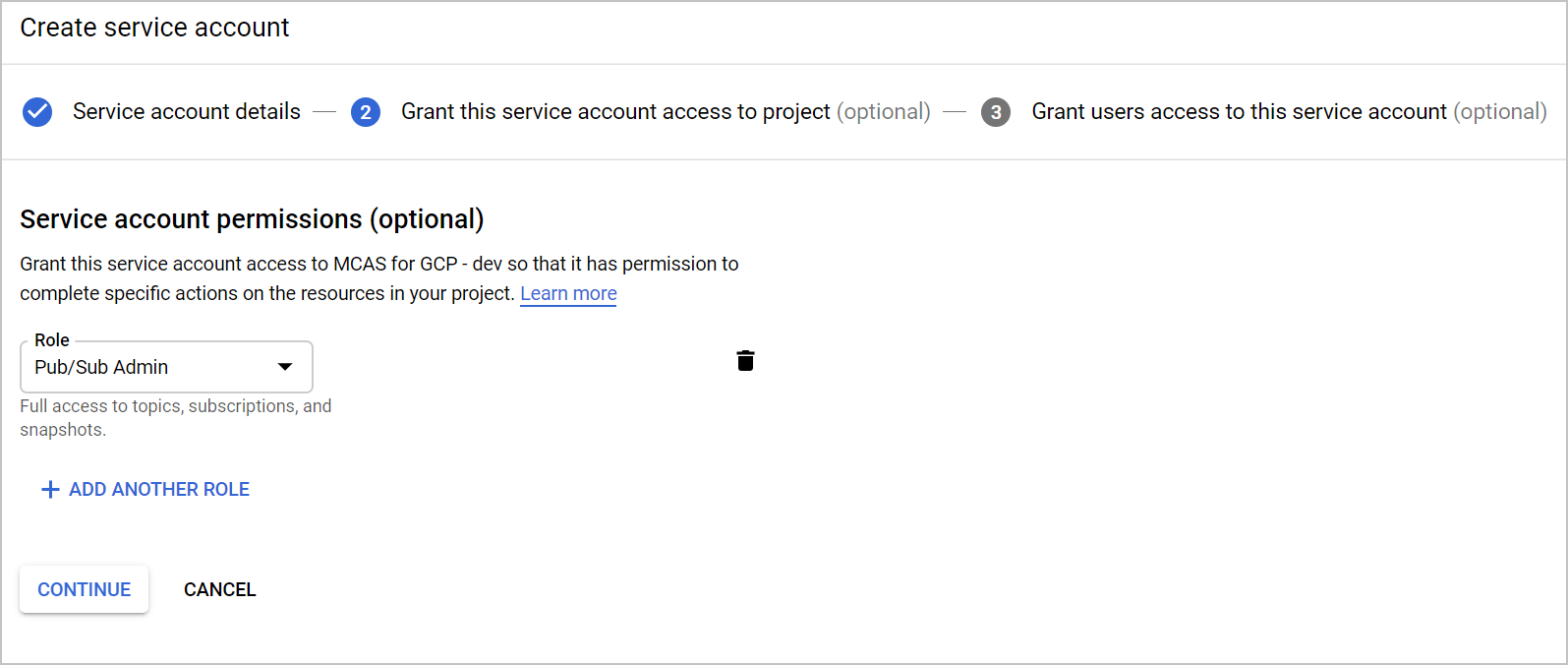

Criar uma conta de serviço dedicada para a integração de auditoria de segurança

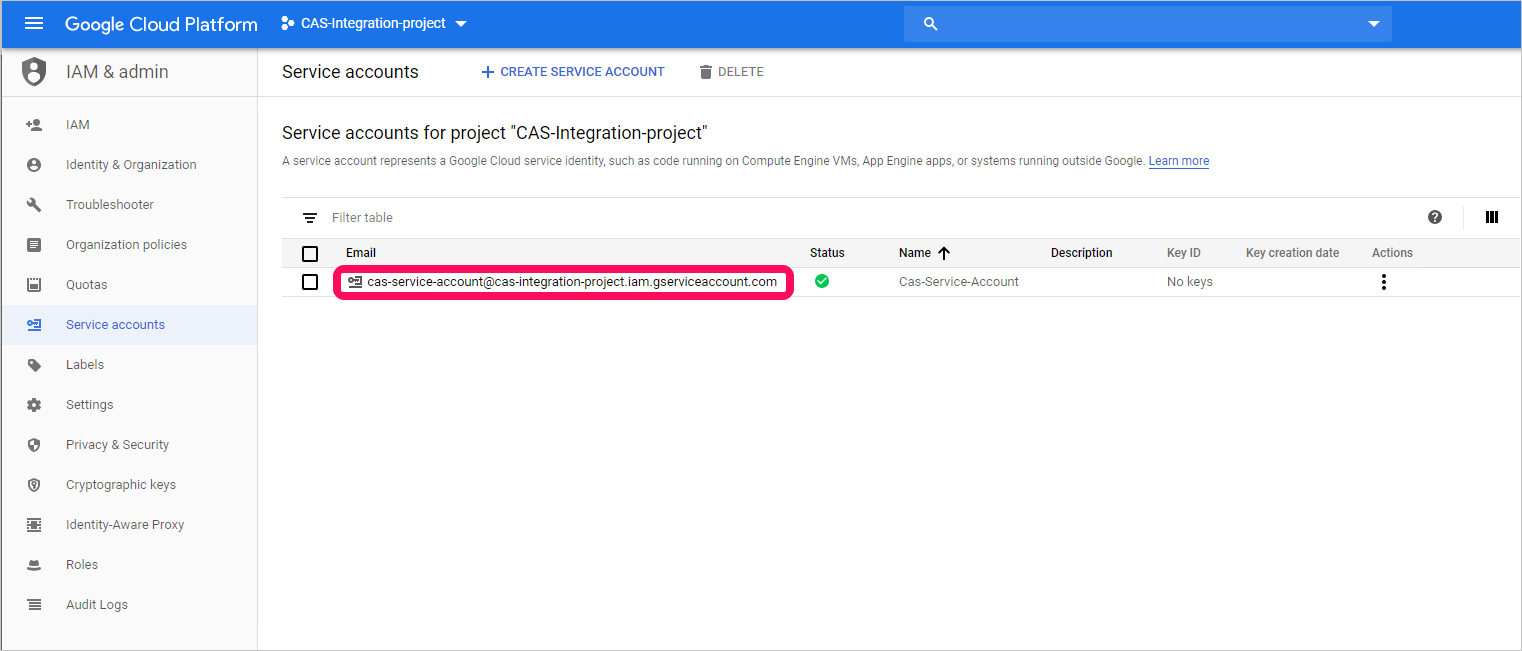

Em IAM & administrador, selecione Contas de serviço.

Selecione CRIAR CONTA DE SERVIÇO para criar uma conta de serviço dedicada.

Introduza um nome de conta e, em seguida, selecione Criar.

Especifique a Função como Pub/Sub Administração e, em seguida, selecione Guardar.

Copie o valor Email, precisará disto mais tarde.

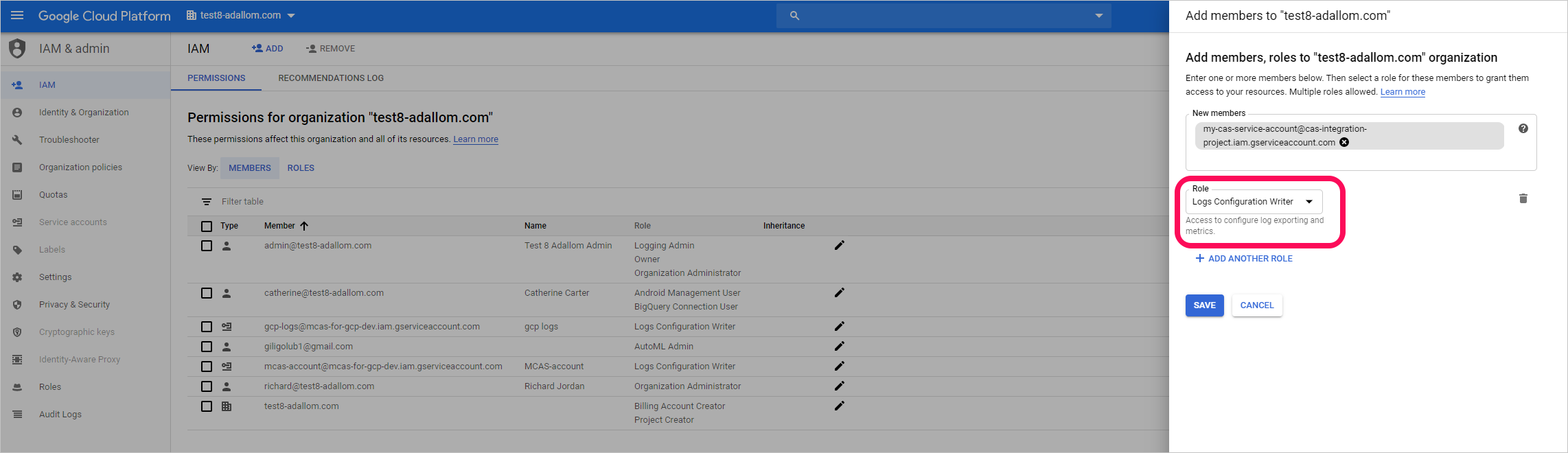

Em IAM & administrador, selecione IAM.

Mudar para o nível da organização.

Selecione ADICIONAR.

Na caixa Novos membros, cole o valor Email que copiou anteriormente.

Especifique a Função como Escritor de Configuração de Registos e, em seguida, selecione Guardar.

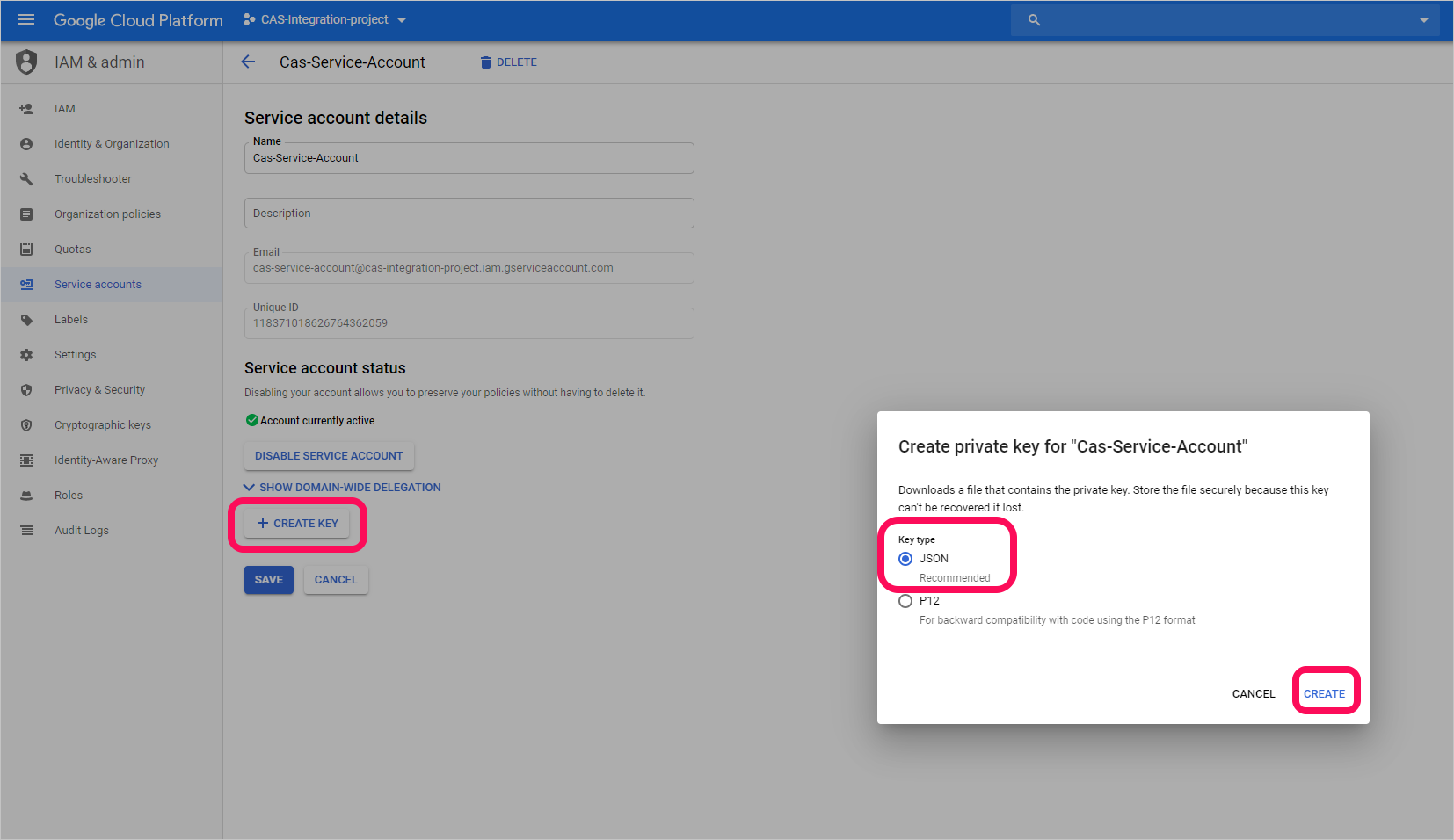

Criar uma chave privada para a conta de serviço dedicada

Mudar para o nível do projeto.

Em IAM & administrador, selecione Contas de serviço.

Abra a conta de serviço dedicada e selecione Editar.

Selecione CRIAR CHAVE.

No ecrã Criar tecla privada , selecione JSON e, em seguida, selecione CRIAR.

Observação

Irá precisar do ficheiro JSON que será transferido para o seu dispositivo mais tarde.

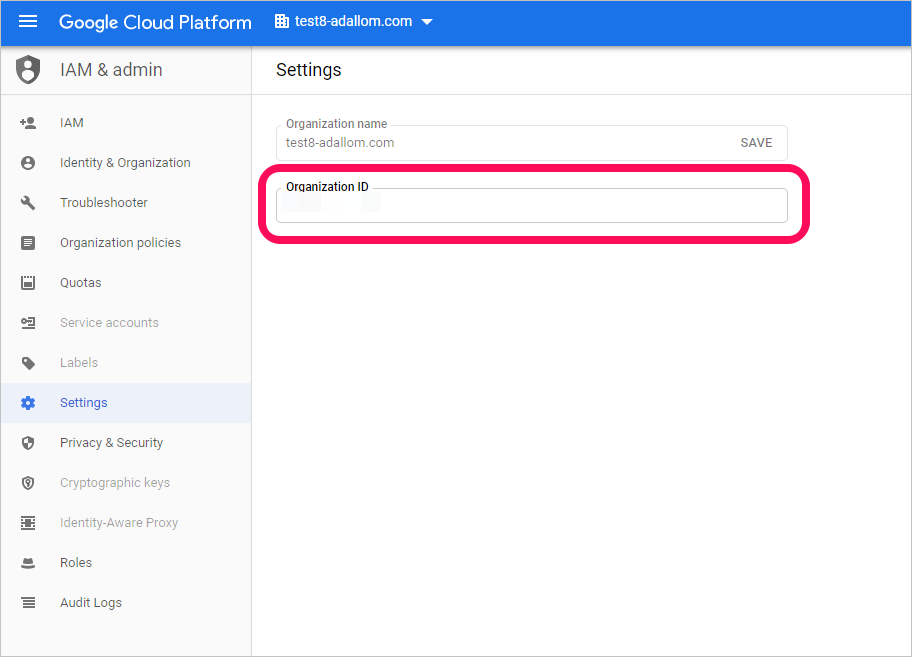

Obter o ID da Organização

Tome nota do ID da Organização. Irá precisar disto mais tarde. Para obter mais informações, veja Obter o ID da sua organização.

Ligar a auditoria do Google Cloud Platform ao Defender para Aplicativos de Nuvem

Este procedimento descreve como adicionar os detalhes de ligação do GCP para ligar a auditoria do Google Cloud Platform a Defender para Aplicativos de Nuvem.

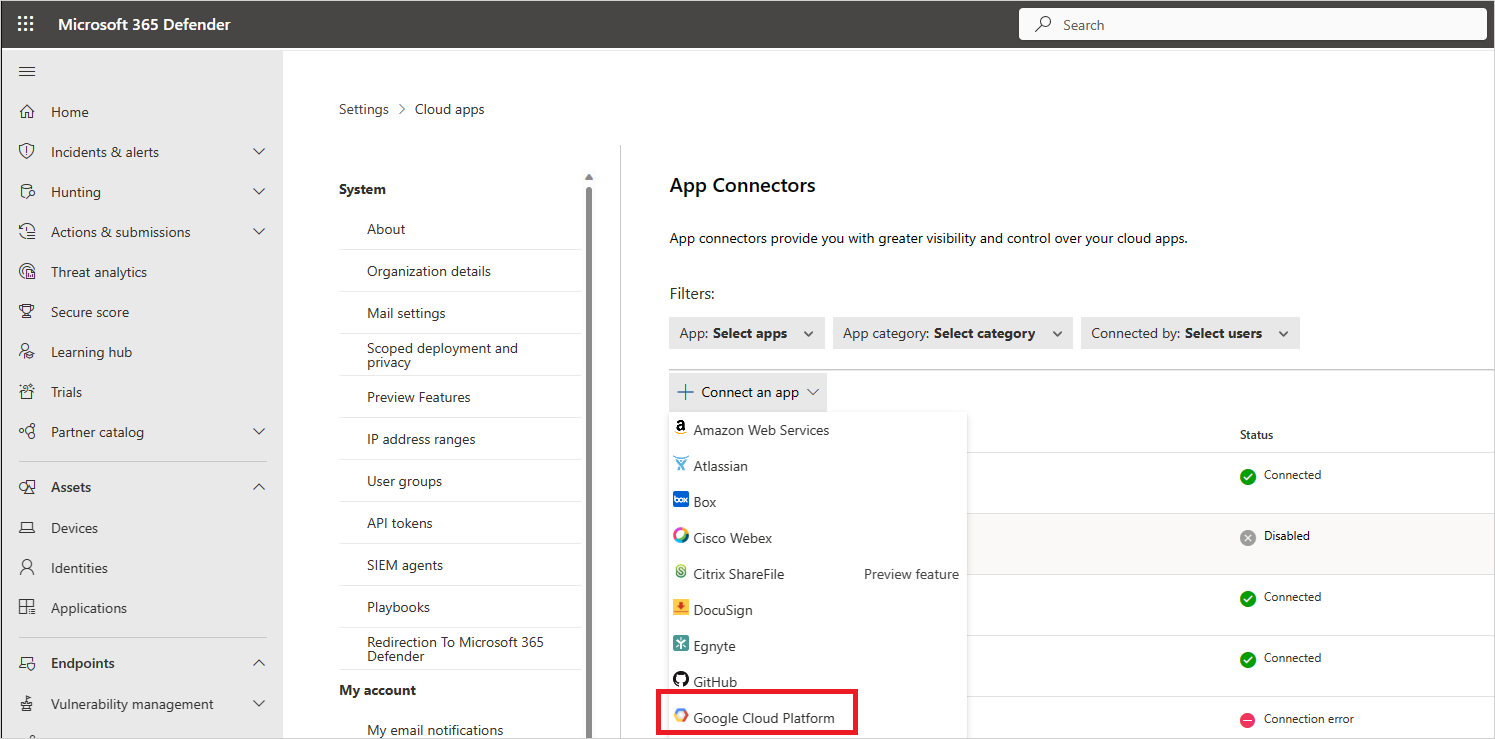

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Aplicações ligadas, selecione Conectores de Aplicações.

Na página Conectores de aplicações , para fornecer as credenciais do conector GCP, efetue um dos seguintes procedimentos:

Observação

Recomendamos que ligue a sua instância do Google Workspace para obter gestão e governação de utilizadores unificadas. Esta é a recomendação, mesmo que não utilize produtos do Google Workspace e os utilizadores do GCP sejam geridos através do sistema de gestão de utilizadores da Google Workspace.

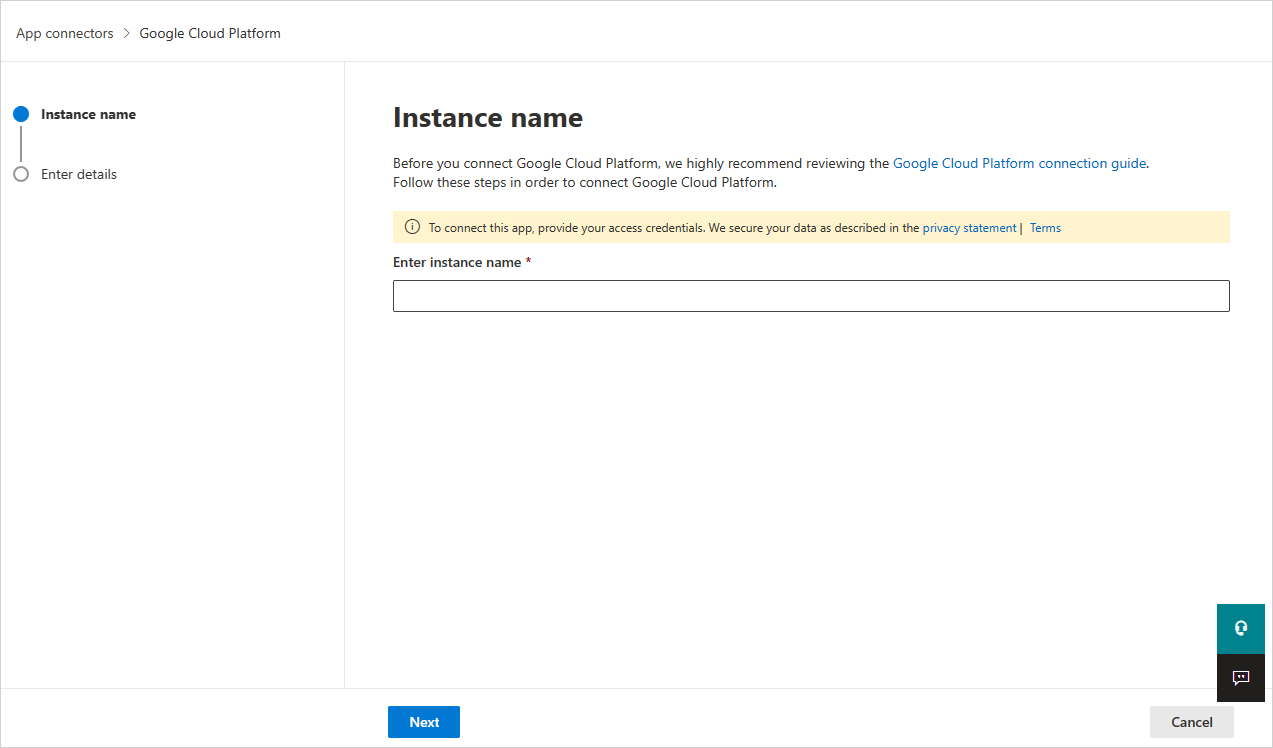

Para um novo conector

Selecione +Ligar uma aplicação, seguido do Google Cloud Platform.

Na janela seguinte, forneça um nome para o conector e, em seguida, selecione Seguinte.

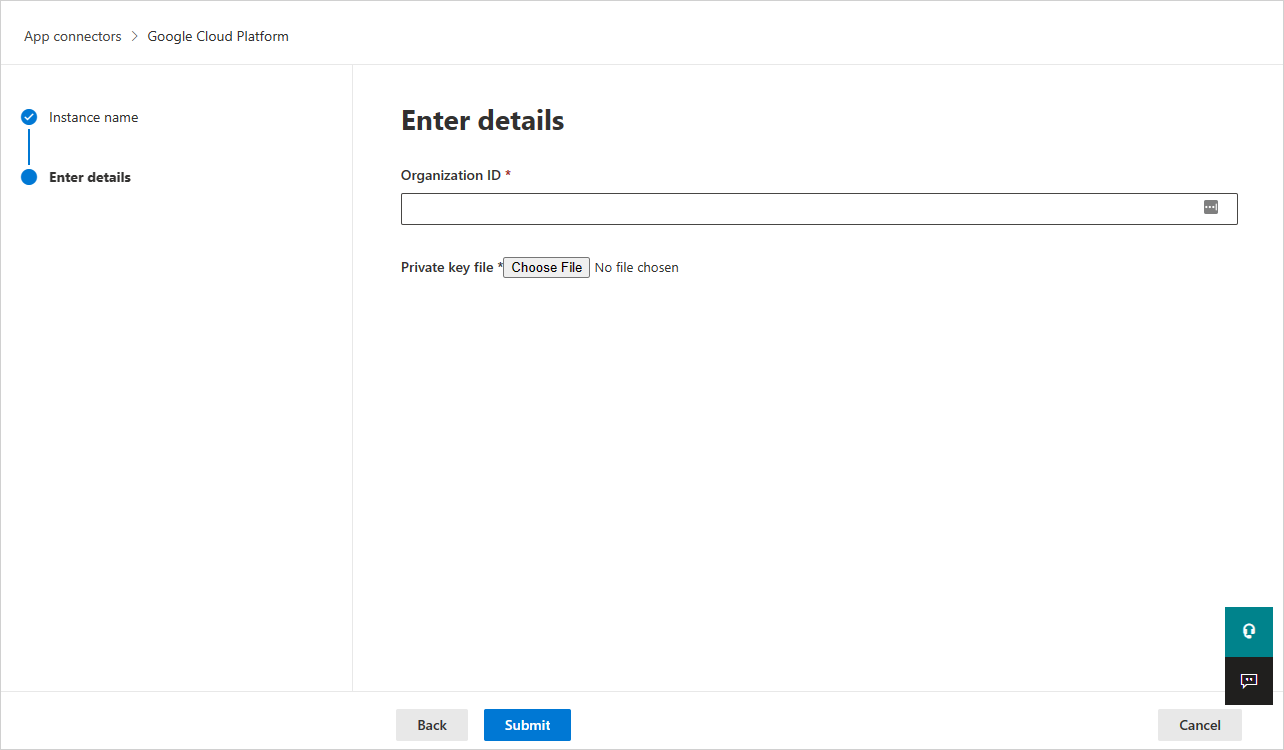

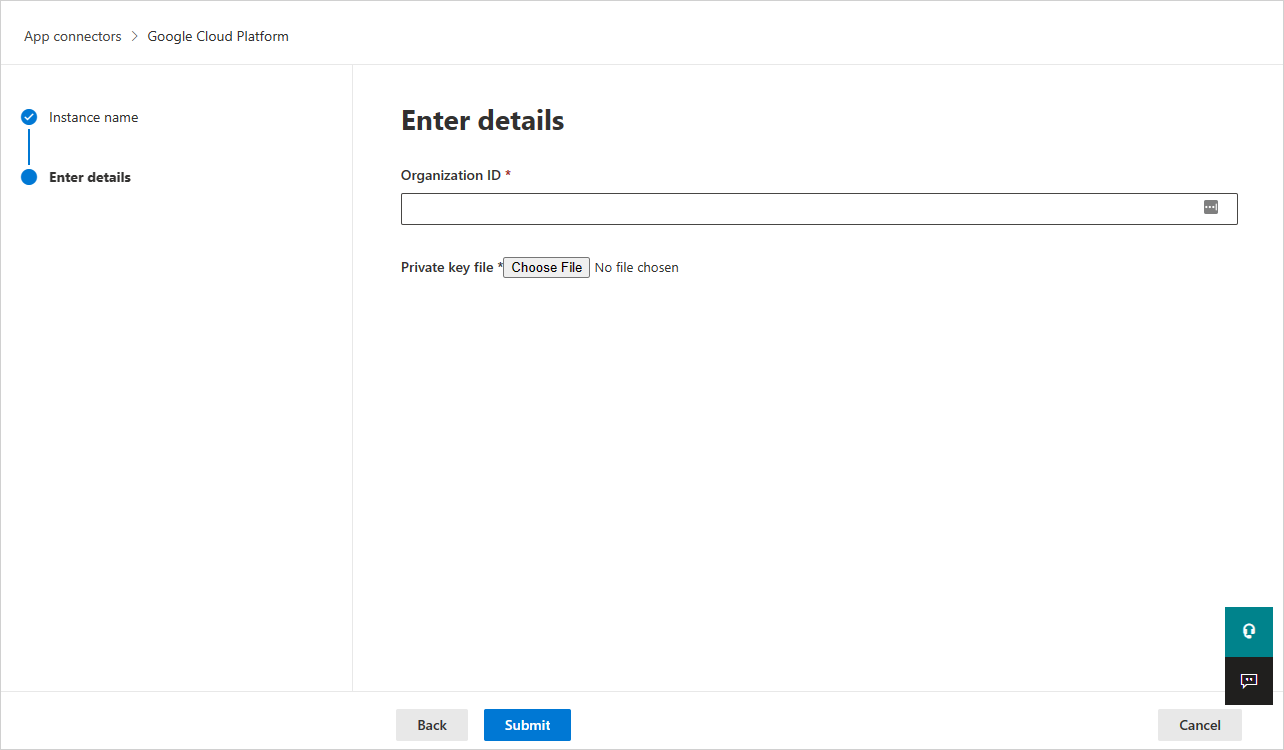

Na página Introduzir detalhes , faça o seguinte e, em seguida, selecione Submeter.

- Na caixa ID da Organização , introduza a organização da qual anotava anteriormente.

- Na caixa Ficheiro de chave privada , navegue para o ficheiro JSON que transferiu anteriormente.

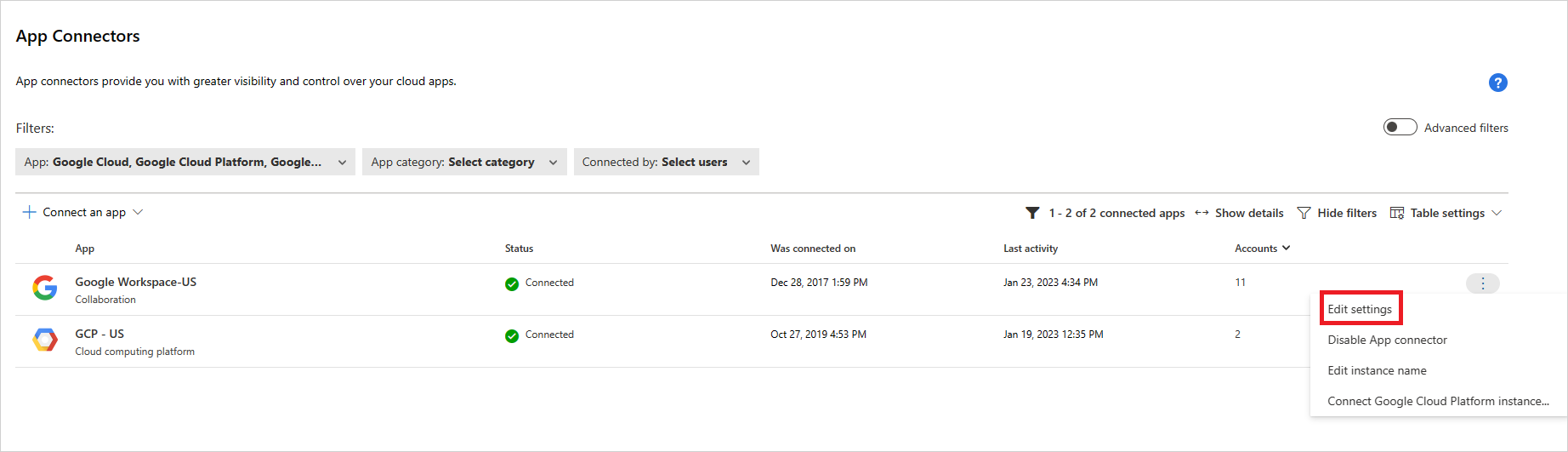

Para um conector existente

Na lista de conectores, na linha em que o conector GCP é apresentado, selecione Editar definições.

Na página Introduzir detalhes , faça o seguinte e, em seguida, selecione Submeter.

- Na caixa ID da Organização , introduza a organização da qual anotava anteriormente.

- Na caixa Ficheiro de chave privada , navegue para o ficheiro JSON que transferiu anteriormente.

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Aplicações ligadas, selecione Conectores de Aplicações. Certifique-se de que o status do Conector de Aplicações ligado está Ligado.

Observação

Defender para Aplicativos de Nuvem criará um sink de exportação agregado (ao nível da organização), um tópico Pub/Sub e uma subscrição Pub/Sub com a conta do serviço de integração no projeto de integração.

O sink de exportação agregado é utilizado para agregar registos na organização do GCP e o tópico Pub/Sub criado é utilizado como destino. Defender para Aplicativos de Nuvem subscreve este tópico através da subscrição Pub/Sub criada para obter os registos de atividades de administrador na organização do GCP.

Se tiver problemas ao ligar a aplicação, veja Resolução de Problemas dos Conectores de Aplicações.

Próximas etapas

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.