Operacionalizar regras de redução de superfície de ataque

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

Depois de implantar totalmente as regras de redução da superfície de ataque, é vital que você tenha processos em vigor para monitorar e responder às atividades relacionadas ao ASR. As atividades incluem:

Gerenciando regras ASR falsos positivos

Falsos positivos/negativos podem ocorrer com qualquer solução de proteção contra ameaças. Falsos positivos são casos em que uma entidade (como um arquivo ou processo) é detectada e identificada como mal-intencionada, embora a entidade não seja realmente uma ameaça. Em contraste, um falso negativo é uma entidade que não foi detectada como uma ameaça, mas é maliciosa. Para obter mais informações sobre falsos positivos e falsos negativos, consulte: Abordar falsos positivos/negativos em Microsoft Defender para Ponto de Extremidade

Acompanhar os relatórios de regras do ASR

A revisão consistente e regular dos relatórios é um aspecto essencial para manter a implantação de regras de redução de superfície de ataque e manter-se a par de ameaças recém-emergentes. Sua organização deve ter revisões agendadas de eventos de regras de redução de superfície de ataque em uma cadência que se mantém atual com eventos relatados por regras de redução de superfície de ataque. Dependendo do tamanho da sua organização, as revisões podem ser diárias, por hora ou monitoramento contínuo.

REGRAS ASR Caça Avançada

Uma das características mais poderosas do Microsoft Defender XDR é a caça avançada. Se você não estiver familiarizado com a caça avançada, consulte: Procure proativamente ameaças com caça avançada.

A caça avançada é uma ferramenta de busca de ameaças baseada em consulta (Linguagem de Consulta Kusto) que permite explorar até 30 dias dos dados capturados. Por meio da caça avançada, você pode inspecionar proativamente eventos para localizar indicadores e entidades interessantes. O acesso flexível aos dados facilita a busca irrestrita por ameaças potenciais e conhecidas.

Por meio da caça avançada, é possível extrair informações sobre regras de redução de superfície de ataque, criar relatórios e obter informações detalhadas sobre o contexto de um determinado evento de regra de redução de superfície de ataque ou evento de bloco.

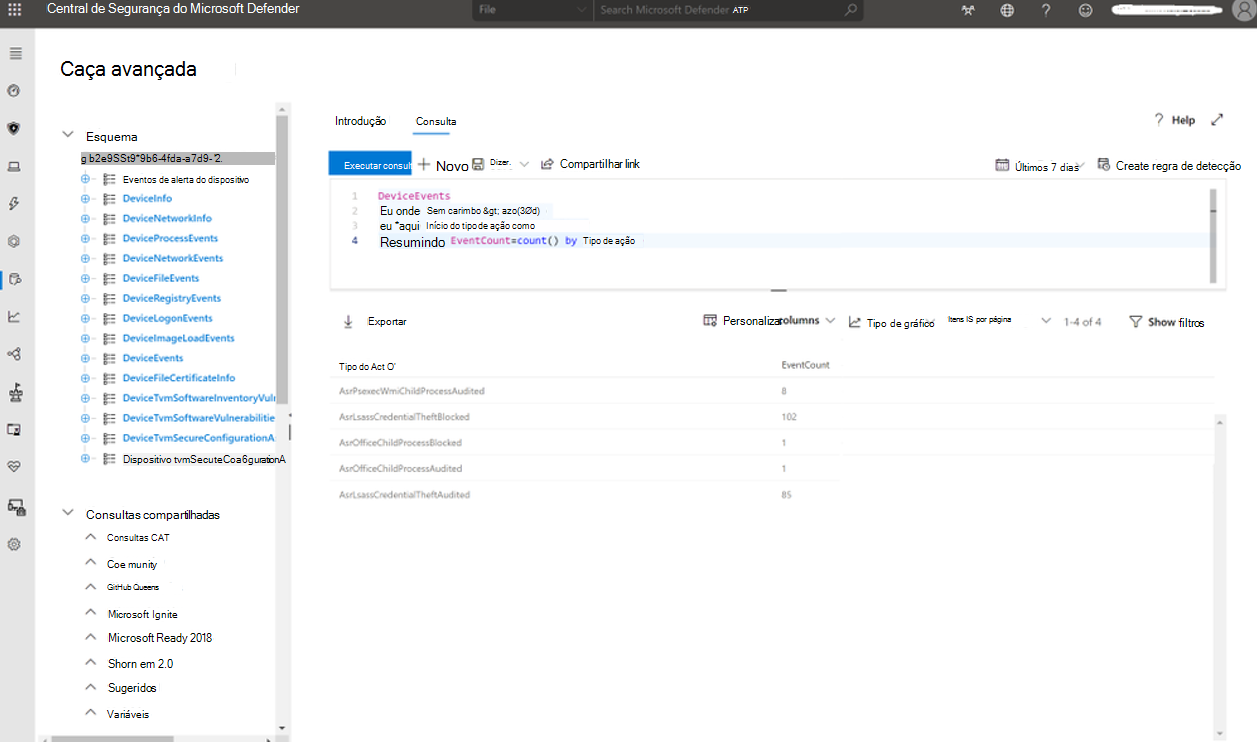

Você pode consultar eventos de regra de redução de superfície de ataque da tabela DeviceEvents na seção de caça avançada do portal Microsoft Defender. Por exemplo, a consulta a seguir mostra como relatar todos os eventos que têm regras de redução de superfície de ataque como fonte de dados, nos últimos 30 dias. Em seguida, a consulta resume pela contagem ActionType com o nome da regra de redução da superfície de ataque.

Os eventos de redução da superfície de ataque mostrados no portal de caça avançado são limitados a processos exclusivos vistos a cada hora. A hora do evento de redução da superfície de ataque é a primeira vez que o evento é visto dentro dessa hora.

DeviceEvents

| where Timestamp > ago(30d)

| where ActionType startswith "Asr"

| summarize EventCount=count() by ActionType

O acima mostra que 187 eventos foram registrados para AsrLsassCredentialTheft:

- 102 para Bloqueado

- 85 para Audited

- Dois eventos para AsrOfficeChildProcess (1 para Auditado e 1 para Bloco)

- Oito eventos para AsrPsexecWmiChildProcessAudited

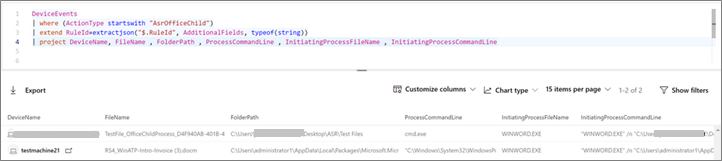

Se você quiser se concentrar na regra AsrOfficeChildProcess e obter detalhes sobre os arquivos e processos reais envolvidos, altere o filtro para ActionType e substitua a linha de resumo por uma projeção dos campos procurados (nesse caso, eles são DeviceName, FileName, FolderPath etc.).

DeviceEvents

| where (Actiontype startswith "AsrOfficechild")

| extend RuleId=extractjson("$Ruleid", AdditionalFields, typeof(string))

| project DeviceName, FileName, FolderPath, ProcessCommandLine, InitiatingProcessFileName, InitiatingProcessCommandLine

O verdadeiro benefício da caça avançada é que você pode moldar as consultas ao seu gosto. Ao moldar sua consulta, você pode ver a história exata do que estava acontecendo, independentemente de querer identificar algo em um computador individual ou se deseja extrair insights de todo o seu ambiente.

Para obter mais informações sobre opções de caça, consulte: Desmistificando as regras de redução da superfície de ataque – Parte 3.

Artigos nesta coleção de implantação

Visão geral da implantação de regras de redução de superfície de ataque

Planejar a implantação de regras de redução de superfície de ataque

Testar regras de redução de superfície de ataque

Habilitar regras da redução da superfície de ataque

Referência de regras de redução de superfície de ataque

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.