Testar regras de redução de superfície de ataque

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

Testar Microsoft Defender para Ponto de Extremidade regras de redução de superfície de ataque ajuda você a determinar se as regras impedem operações de linha de negócios antes de habilitar qualquer regra. Ao começar com um grupo pequeno e controlado, você pode limitar possíveis interrupções de trabalho à medida que expande sua implantação em toda a sua organização.

Nesta seção do guia de implantação de regras de redução de superfície de ataque, você aprenderá a:

- configurar regras usando Microsoft Intune

- usar relatórios de regras de redução de superfície de ataque Microsoft Defender para Ponto de Extremidade

- configurar exclusões de regras de redução de superfície de ataque

- habilitar regras de redução de superfície de ataque usando o PowerShell

- usar Visualizador de Eventos para eventos de regras de redução de superfície de ataque

Observação

Antes de começar a testar regras de redução de superfície de ataque, é recomendável primeiro desabilitar todas as regras definidas anteriormente como auditar ou habilitar (se aplicável). Consulte Relatórios de regras de redução de superfície de ataque para obter informações sobre como usar o relatório de regras de redução de superfície de ataque para desabilitar regras de redução de superfície de ataque.

Inicie a implantação de regras de redução de superfície de ataque com o anel 1.

Etapa 1: Testar regras de redução de superfície de ataque usando Auditoria

Inicie a fase de teste ativando as regras de redução da superfície de ataque com as regras definidas como Audit, começando com seus usuários ou dispositivos campeões no anel 1. Normalmente, a recomendação é que você habilite todas as regras (em Auditoria) para que você possa determinar quais regras são disparadas durante a fase de teste. As regras definidas como Audit geralmente não afetam a funcionalidade da entidade ou entidades às quais a regra é aplicada, mas geram eventos registrados para a avaliação; não há nenhum efeito sobre os usuários finais.

Configurar regras de redução de superfície de ataque usando Intune

Você pode usar Microsoft Intune Endpoint Security para configurar regras personalizadas de redução de superfície de ataque.

Vá pararedução da superfície de ataque desegurança> do ponto de extremidade.

Selecione Criar Política.

Em Plataforma, selecione Windows 10, Windows 11 e Windows Server e, em Perfil, selecione Regras de redução de superfície de ataque.

Selecione Criar.

Na guia Noções básicas do painel de perfil Create, em Nome adicione um nome para sua política. Em Descrição , adicione uma descrição para sua política de regras de redução de superfície de ataque.

Na guia Configuração de configuração , em Regras de Redução de Superfície de Ataque, defina todas as regras como modo de auditoria.

Observação

Há variações em algumas listas de regras de redução de superfície de ataque; Bloqueados e habilitados fornecem a mesma funcionalidade.

[Opcional] No painel Marcas de escopo , você pode adicionar informações de marca a dispositivos específicos. Você também pode usar o controle de acesso baseado em função e marcas de escopo para garantir que os administradores certos tenham o acesso e a visibilidade certos para os objetos Intune certos. Saiba mais: use RBAC (controle de acesso baseado em função) e marcas de escopo para TI distribuída em Intune.

No painel Atribuições , você pode implantar ou "atribuir" o perfil aos grupos de usuários ou dispositivos. Saiba mais: Atribuir perfis de dispositivo em Microsoft Intune

Observação

Há suporte para a criação do grupo de dispositivos no Plano 1 e no Plano 2 do Defender para Ponto de Extremidade.

Examine suas configurações no painel Revisar + criar . Clique em Create para aplicar as regras.

Sua nova política de redução de superfície de ataque para regras de redução de superfície de ataque está listada na segurança do Ponto de Extremidade | Redução da superfície de ataque.

Etapa 2: entender a página de relatório de regras de redução de superfície de ataque no portal Microsoft Defender

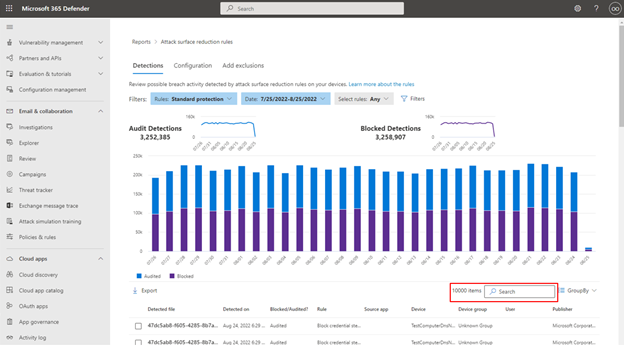

A página de relatório de regras de redução de superfície de ataque é encontrada em Microsoft Defender portal>Relata>regras de redução de superfície de ataque. Esta página tem três guias:

- Detections

- Configuração

- Adicionar exclusões

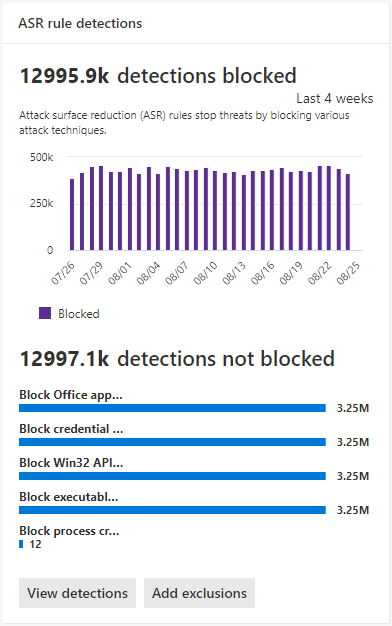

Guia Detecções

Fornece uma linha do tempo de 30 dias de auditoria detectada e eventos bloqueados.

O painel regras de redução da superfície de ataque fornece uma visão geral dos eventos detectados por regra.

Observação

Há algumas variações nos relatórios de regras de redução de superfície de ataque. A Microsoft está no processo de atualizar o comportamento dos relatórios de regras de redução de superfície de ataque para fornecer uma experiência consistente.

Selecione Exibir detecções para abrir a guia Detecções .

O painel GroupBy e Filter fornece as seguintes opções:

O GroupBy retorna os resultados definidos para os seguintes grupos:

- Sem agrupamento

- Arquivo detectado

- Auditar ou bloquear

- Regra

- Aplicativo de origem

- Device

- User

- Publisher

Observação

Ao filtrar por regra, o número de itens detectados individuais listados na metade inferior do relatório está atualmente limitado a 200 regras. Você pode usar Exportar para salvar a lista completa de detecções para o Excel.

O filtro abre a página Filtrar regras , que permite que você escopo os resultados apenas para as regras de redução de superfície de ataque selecionadas:

Observação

Se você tiver uma licença Microsoft Microsoft Microsoft 365 Security E5 ou A5, Windows E5 ou A5, o link a seguir abrirá a guia Microsoft Defender 365 Relatórios >de reduções> de superfície de ataque.

Guia Configuração

Listas, por computador, o estado agregado das regras de redução da superfície de ataque: Off, Audit, Block.

Na guia Configurações, você pode marcar, por dispositivo, quais regras de redução de superfície de ataque estão habilitadas e em qual modo, selecionando o dispositivo para o qual você deseja revisar as regras de redução de superfície de ataque.

O link Introdução abre o centro de administração Microsoft Intune, onde você pode criar ou modificar uma política de proteção de ponto de extremidade para redução da superfície de ataque:

Na segurança do ponto de extremidade | Visão geral, selecione Redução da superfície de ataque:

A segurança do ponto de extremidade | O painel de redução da superfície de ataque é aberto:

Observação

Se você tiver uma licença Microsoft Defender 365 E5 (ou Windows E5?), esse link abrirá a guia Microsoft Defender 365 Relatórios > de reduções > de superfície de ataque.

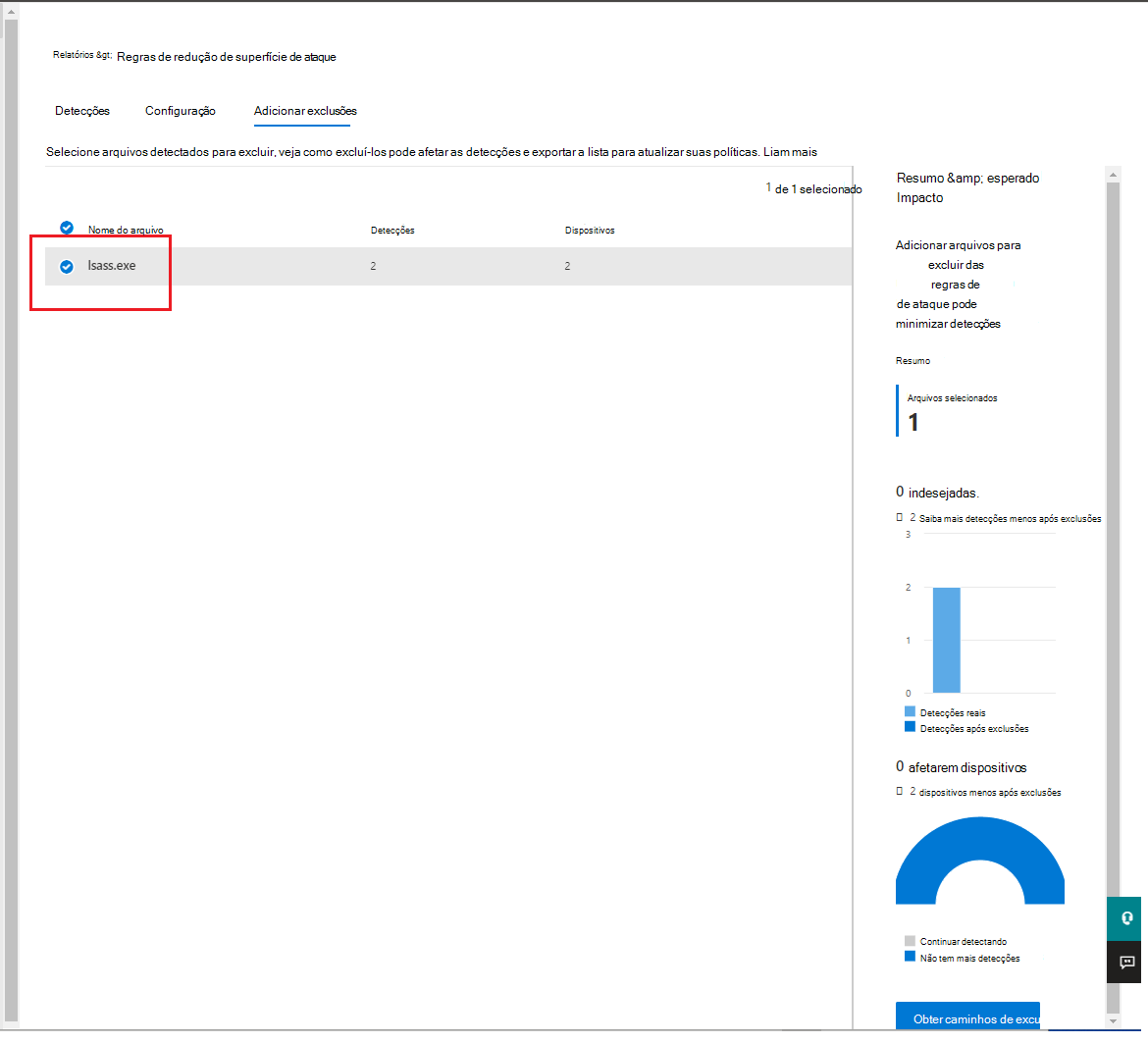

Adicionar exclusões

Essa guia fornece um método para selecionar entidades detectadas (por exemplo, falsos positivos) para exclusão. Quando as exclusões são adicionadas, o relatório fornece um resumo do impacto esperado.

Observação

Microsoft Defender exclusões de AV antivírus são honradas pelas regras de redução da superfície de ataque. Consulte Configurar e validar exclusões com base na extensão, nome ou local.

Observação

Se você tiver uma licença Microsoft Defender 365 E5 (ou Windows E5?), esse link abrirá a guia Microsoft Defender 365 Relatórios > De ataque de reduções >de superfície exclusões.

Para obter mais informações sobre como usar o relatório de regras de redução da superfície de ataque, consulte Relatórios de regras de redução de superfície de ataque.

Configurar exclusões de redução de superfície de ataque por regra

As regras de redução de superfície de ataque agora fornecem a capacidade de configurar exclusões específicas de regra, conhecidas como "Exclusões por regra".

Observação

No momento, as exclusões por regra não podem ser configuradas usando o PowerShell ou Política de Grupo.

Para configurar exclusões de regra específicas:

Abra o centro de administração Microsoft Intune e navegue até aredução da superfície de ataque desegurança> do Ponto de Extremidade Inicial>.

Se ele ainda não estiver configurado, defina a regra para a qual você deseja configurar exclusões como Auditoria ou Bloquear.

No ASR Somente por exclusão de regra, clique no alternância para alterar de Não configurado para Configurado.

Insira os nomes dos arquivos ou aplicativo que você deseja excluir.

Na parte inferior do assistente de perfil Create, selecione Avançar e siga as instruções do assistente.

Dica

Use as caixas de seleção ao lado da lista de entradas de exclusão para selecionar itens para Excluir, Classificar, Importar ou Exportar.

Usar o PowerShell como um método alternativo para habilitar regras de redução de superfície de ataque

Você pode usar o PowerShell - como uma alternativa ao Intune - para permitir que as regras de redução de superfície de ataque no modo de auditoria exibam um registro de aplicativos que teriam sido bloqueados se o recurso estivesse totalmente habilitado. Você também pode ter uma ideia da frequência com que as regras são disparadas durante o uso normal.

Para habilitar uma regra de redução de superfície de ataque no modo de auditoria, use o seguinte cmdlet do PowerShell:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

Onde <rule ID> é um valor GUID da regra de redução da superfície de ataque.

Para habilitar todas as regras de redução de superfície de ataque adicionadas no modo de auditoria, use o seguinte cmdlet do PowerShell:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

Dica

Se você quiser auditar completamente como as regras de redução de superfície de ataque funcionarão em sua organização, você precisará usar uma ferramenta de gerenciamento para implantar essa configuração em dispositivos em suas redes.

Você também pode usar Política de Grupo, Intune ou CSPs (provedores de serviços de configuração) de gerenciamento de dispositivo móvel (MDM) para configurar e implantar a configuração. Saiba mais no artigo main Artigo Regras de redução de superfície de ataque.

Use o Windows Visualizador de Eventos Review como alternativa à página de relatório de regras de redução de superfície de ataque no portal Microsoft Defender

Para examinar aplicativos que teriam sido bloqueados, abra Visualizador de Eventos e filtre para a ID de Evento 1121 no log Microsoft-Windows-Windows Defender/Operational. A tabela a seguir lista todos os eventos de proteção de rede.

| ID do Evento | Descrição |

|---|---|

| 5007 | Evento quando as configurações são alteradas |

| 1121 | Evento quando uma regra de redução de superfície de ataque é disparada no modo de bloco |

| 1122 | Evento quando uma regra de redução de superfície de ataque é disparada no modo de auditoria |

Outros artigos nesta coleção de implantação

Visão geral da implantação de regras de redução de superfície de ataque

Planejar a implantação de regras de redução de superfície de ataque

Habilitar regras da redução da superfície de ataque

Operacionalizar regras de redução de superfície de ataque

Referência de regras de redução de superfície de ataque

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.