Configurar o SAM-R para habilitar a detecção de caminho de movimentação lateral no Microsoft Defender para Identidade

O mapeamento do Microsoft Defender para Identidade para possíveis caminhos de movimentação lateral depende de consultas que identificam administradores locais em computadores específicos. Essas consultas são executadas com o protocolo SAM-R, usando a conta de Serviço de Diretório do Defender para Identidade que você configurou.

Este artigo descreve as alterações de configuração necessárias para permitir que o Serviço de Diretório do Defender para Identidade (DSA) execute as consultas do SAM-R.

Dica

Embora esse procedimento seja opcional, recomendamos que você configure uma conta de Serviço de Diretório e configure o SAM-R para a detecção de caminho de movimentação lateral a fim de proteger totalmente seu ambiente com o Defender para Identidade.

Configurar as permissões necessárias do SAM-R

Para garantir que os clientes e servidores Windows permitam que sua Conta do Serviço de Diretório do Defender para Identidade (DSA) execute consultas do SAM-R, você deve modificar a Política de Grupo e adicionar o DSA, além das contas configuradas listadas na política de Acesso à rede. Certifique-se de aplicar políticas de grupo a todos os computadores, exceto os controladores de domínio.

Importante

Realize esse procedimento no modo de auditoria primeiro, verificando a compatibilidade da configuração proposta antes de fazer as alterações no ambiente de produção.

O teste no modo de auditoria é fundamental para garantir que o ambiente permaneça seguro e que as alterações não afetarão a compatibilidade do aplicativo. Você pode observar um aumento do tráfego SAM-R, gerado pelos sensores do Defender para Identidade.

Para configurar as permissões necessárias:

Localize a política . Em Configuração do computador > Configurações do Windows > Configurações de segurança > Políticas locais > Opções de segurança, selecione a política Acesso à rede: restringir clientes autorizados a fazer chamadas remotas ao SAM. Por exemplo:

Adicione o DSA à lista de contas aprovadas capazes de realizar essa ação, junto com qualquer outra conta que você tenha descoberto durante o modo de auditoria

Para obter mais informações, confira Acesso à rede: restringir clientes autorizados a fazer chamadas remotas ao SAM.

Verifique se o DSA tem permissão para acessar computadores da rede (opcional)

Observação

Esse procedimento só é necessário se alguma vez você tiver configurado a opção Acessar este computador pela rede, pois a opção Acessar este computador pela rede não é configurada por padrão

Para adicionar o DSA à lista de contas permitidas:

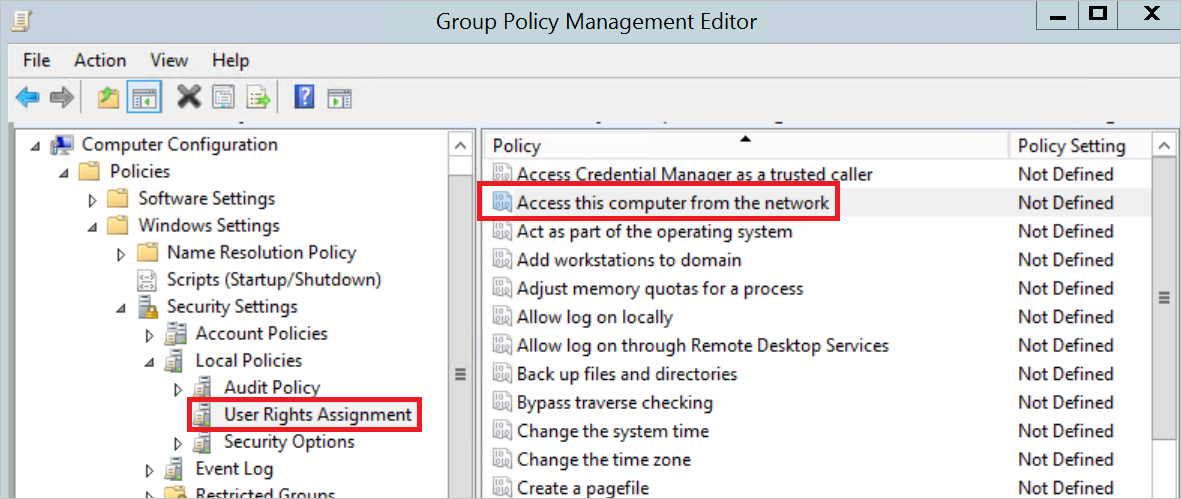

Vá para a política e navegue até Configuração do Computador ->Políticas ->Configurações do Windows ->Políticas Locais ->Atribuição de Direitos de Usuário e selecione a configuração Acessar este computador pela rede. Por exemplo:

Adicione a conta de Serviço de Diretório do Defender para Identidade à lista de contas aprovadas.

Importante

Ao configurar atribuições de direitos de usuário em políticas de grupo, é importante observar que a configuração substitui a anterior. Ela não é acrescentada à anterior. Portanto, inclua todas as contas desejadas na política de grupo em vigor. Por padrão, estações de trabalho e servidores incluem as seguintes contas: Administradores, Operadores de backup, Usuários e Todos

O Kit de Ferramentas de Conformidade de Segurança da Microsoft recomenda substituir o padrão Todos por Usuários Autenticados para impedir que conexões anônimas iniciem sessão na rede. Revise suas configurações de políticas locais antes de gerenciar a configuração Acessar este computador pela rede por meio de um GPO e considere incluir Usuários Autenticados no GPO, se necessário.

Configurar um perfil de dispositivo apenas para dispositivos com associação híbrida no Microsoft Entra

Este procedimento descreve como usar o centro de administração do Microsoft Intune para configurar as políticas em um perfil de dispositivo se você estiver trabalhando apenas com dispositivos com associação híbrida no Microsoft Entra.

No centro de administração do Microsoft Intune, crie um novo perfil de dispositivo, definindo os seguintes valores:

- Plataforma: Windows 10 ou posterior

- Tipo de perfil: catálogo de configurações

Insira um nome significativo e uma descrição para a política.

Adicione configurações para definir uma política de NetworkAccess_RestrictClientsAllowedToMakeRemoteCallsToSAM:

No Seletor de configurações, procure Acesso à rede: restringir clientes autorizados a fazer chamadas remotas ao SAM.

Selecione navegar pela categoria Opções de segurança das políticas locais e selecione a configuração Acesso à rede: restringir clientes autorizados a fazer chamadas remotas ao SAM.

Insira o descritor de segurança (SDDL):

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;%SID%), substituindo%SID%pelo SID da conta do Serviço de Diretório do Defender para Identidade.Inclua o grupo interno de Administradores:

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;S-1-5-32-544)

Adicione configurações para definir uma política AccessFromNetwork:

No Seletor de configurações, procure Acesso pela rede.

Selecione navegar pela categoria Direitos do usuário e selecione a configuração Acesso pela rede.

Selecione importar configurações e procure e selecione um arquivo CSV que contenha uma lista de usuários e grupos, incluindo SIDs ou nomes.

Inclua o grupo interno de Administradores (S-1-5-32-544) e o SID da conta do Serviço de Diretório do Defender para Identidade.

Continue o assistente para selecionar as marcas de escopo e as atribuições e selecione Criar para criar o perfil.

Para obter mais informações, consulte Aplicar recursos e configurações em seus dispositivos usando perfis de dispositivo no Microsoft Intune.