Vulnerabilidades na minha organização

A página Fraquezas no Gerenciamento de Vulnerabilidades do Microsoft Defender lista as Vulnerabilidades e Exposições Comuns (CVE) conhecidas pelo respetivo ID CVE.

Os IDs CVE são IDs exclusivos atribuídos a vulnerabilidades de cibersegurança divulgadas publicamente que afetam software, hardware e firmware. Fornecem às organizações uma forma padrão de identificar e controlar vulnerabilidades e ajudam-nas a compreender, priorizar e resolver estas vulnerabilidades na sua organização. Os CVEs são monitorizados num registo público acedido a partir de https://www.cve.org/.

Gerenciamento de Vulnerabilidades do Defender utiliza sensores de ponto final para analisar e detetar estas e outras vulnerabilidades numa organização.

Aplica-se a:

- Gerenciamento de Vulnerabilidades do Microsoft Defender

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

- Microsoft Defender para Servidores Plano 1 & 2

Importante

Gerenciamento de Vulnerabilidades do Defender pode ajudar a identificar vulnerabilidades do Log4j em aplicações e componentes. Saiba mais.

Dica

Sabia que pode experimentar todas as funcionalidades no Gerenciamento de Vulnerabilidades do Microsoft Defender gratuitamente? Saiba como se inscrever numa avaliação gratuita.

Página de descrição geral de pontos fracos

Para aceder à página Fraquezas, selecione Fraquezas no menu de navegação Gestão de vulnerabilidades no portal do Microsoft Defender

A página Fraquezas é aberta com uma lista dos CVEs a que os seus dispositivos estão expostos. Pode ver a gravidade, a classificação do Sistema de Classificação de Vulnerabilidades Comuns (CVSS), as informações de falha de segurança e ameaças correspondentes, etc.

Observação

Se não existir um CVE-ID oficial atribuído a uma vulnerabilidade, o nome da vulnerabilidade é atribuído por Gerenciamento de Vulnerabilidades do Microsoft Defender e será o formato TVM-2020-002.

Observação

O número máximo de registos que pode exportar da página de pontos fracos para um ficheiro CSV é 8000 e a exportação não pode exceder os 64 KB. Se receber uma mensagem a indicar que os resultados são demasiado grandes para serem exportados, refine a consulta para incluir menos registos.

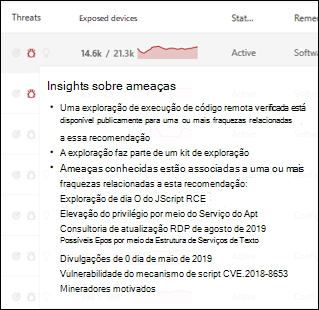

Informações de violação e ameaças

É importante atribuir prioridades às recomendações associadas a ameaças em curso. Pode utilizar as informações disponíveis na coluna Ameaças para o ajudar a priorizar vulnerabilidades. Para ver vulnerabilidades com ameaças contínuas, filtre a coluna Ameaças por:

- Alerta ativo associado

- O Exploit está disponível

- Exploit is Verified

- Esta exploração faz parte de um exploit kit

O ícone informações sobre ameaças ![]() realçado na coluna Ameaças se existirem exploits associados numa vulnerabilidade.

realçado na coluna Ameaças se existirem exploits associados numa vulnerabilidade.

Pairar o cursor sobre o ícone mostra se a ameaça faz parte de um exploit kit ou está ligada a campanhas persistentes ou grupos de atividade avançados específicos. Quando disponível, existe uma ligação para um relatório do Threat Analytics com notícias de exploração de dia zero, divulgações ou avisos de segurança relacionados.

O ícone de informações de falha de segurança é realçado se existir uma vulnerabilidade encontrada na sua organização.

![]()

A coluna Dispositivos Expostos mostra quantos dispositivos estão atualmente expostos a uma vulnerabilidade. Se a coluna mostrar 0, significa que não está em risco.

Obter informações sobre vulnerabilidades

Se selecionar um CVE na página de pontos fracos, é aberto um painel de lista de opções com mais informações, como a descrição da vulnerabilidade, detalhes e informações sobre ameaças. A descrição da vulnerabilidade gerada pela IA fornece informações detalhadas sobre a vulnerabilidade, o efeito, os passos de remediação recomendados e quaisquer informações adicionais, se disponíveis.

Para cada CVE, pode ver uma lista dos dispositivos expostos e do software afetado.

Sistema de Classificação de Predição de Exploit (EPSS)

O Sistema de Classificação de Predição de Exploit (EPSS) gera uma pontuação condicionada por dados para a probabilidade de uma vulnerabilidade de software conhecida ser explorada em estado selvagem. O EPSS utiliza informações de ameaças atuais do CVE e dados de exploração do mundo real. Para cada CVE, o modelo EPSS produz uma pontuação de probabilidade entre 0 e 1 (0% e 100%). Quanto maior for a classificação, maior será a probabilidade de uma vulnerabilidade ser explorada. Saiba mais sobre o EPSS.

O EPSS foi concebido para ajudar a enriquecer o seu conhecimento de fraquezas e a respetiva probabilidade de exploração e permitir-lhe priorizar em conformidade.

Para ver a classificação EPSS, selecione um CVE na página Fraquezas no portal do Microsoft Defender:

Quando o EPSS é superior a 0,9, a descrição da coluna Ameaças é atualizada com o valor para transmitir a urgência da mitigação:

Observação

Tenha em atenção que, se a pontuação do EPSS for inferior a 0,001, considera-se que é 0.

Pode utilizar a API de Vulnerabilidades para ver a classificação EPSS.

Recomendações de segurança relacionadas

Utilize recomendações de segurança para remediar as vulnerabilidades em dispositivos expostos e para reduzir o risco para os seus recursos e organização. Quando estiver disponível uma recomendação de segurança, pode selecionar Ir para a recomendação de segurança relacionada para obter detalhes sobre como remediar a vulnerabilidade.

As recomendações para um CVE são muitas vezes para remediar a vulnerabilidade através de uma atualização de segurança para o software relacionado. No entanto, alguns CVEs não terão uma atualização de segurança disponível. Isto pode aplicar-se a todo o software relacionado para um CVE ou apenas um subconjunto, por exemplo, um fornecedor de software pode decidir não corrigir o problema numa versão vulnerável específica.

Quando uma atualização de segurança só está disponível para alguns dos softwares relacionados, o CVE terá a etiqueta "Algumas atualizações disponíveis" no nome CVE. Assim que existir, pelo menos, uma atualização disponível, tem a opção de aceder à recomendação de segurança relacionada.

Se não existir nenhuma atualização de segurança disponível, o CVE terá a etiqueta "Sem atualização de segurança" no nome CVE. Não haverá nenhuma opção para aceder à recomendação de segurança relacionada, uma vez que o software que não tem uma atualização de segurança disponível está excluído da página Recomendações de segurança.

Observação

As recomendações de segurança incluem apenas dispositivos e pacotes de software que tenham atualizações de segurança disponíveis.

Pedir suporte CVE

Um CVE para software que não é atualmente suportado pela gestão de vulnerabilidades ainda aparece na página Fraquezas. Uma vez que o software não é suportado, só estão disponíveis dados limitados. As informações do dispositivo expostas não estarão disponíveis para CVEs com software não suportado.

Para ver uma lista de software não suportado, filtre a página de pontos fracos pela opção "Não disponível" na secção "Dispositivos expostos".

Pode pedir a adição de suporte ao Gerenciamento de Vulnerabilidades do Defender para um CVE específico. Para pedir suporte:

Selecione o CVE na página Fraquezas no portal do Microsoft Defender

Selecione Suportar este CVE no separador Detalhes da vulnerabilidade

O pedido é enviado à Microsoft e irá ajudar-nos a dar prioridade a este CVE, entre outros, no nosso sistema.

Observação

A funcionalidade de suporte CVE de pedido não está disponível para clientes GCC, GCC High e DoD.

Ver entradas de Vulnerabilidades e Exposições Comuns (CVE) noutros locais

Software vulnerável no dashboard

Aceda à Gerenciamento de Vulnerabilidades do Defender dashboard e desloque-se para baixo até ao widget de software vulnerável superior. Verá o número de vulnerabilidades encontradas em cada software, juntamente com informações sobre ameaças e uma vista de alto nível da exposição do dispositivo ao longo do tempo.

Selecione o software que pretende investigar.

Selecione o separador Vulnerabilidades detetadas .

Selecione a vulnerabilidade que pretende investigar para abrir um painel de lista de opções com os detalhes do CVE.

Detetar vulnerabilidades na página do dispositivo

Ver informações de fraquezas relacionadas na página do dispositivo.

- Selecione Dispositivos no menu de navegação Recursos no portal Microsoft Defender.

- Na página Inventário de dispositivos , selecione o nome do dispositivo que pretende investigar.

- Selecione Abrir página do dispositivo e selecione Vulnerabilidades detetadas na página do dispositivo.

- Selecione a vulnerabilidade que pretende investigar para abrir um painel de lista de opções com os detalhes do CVE.

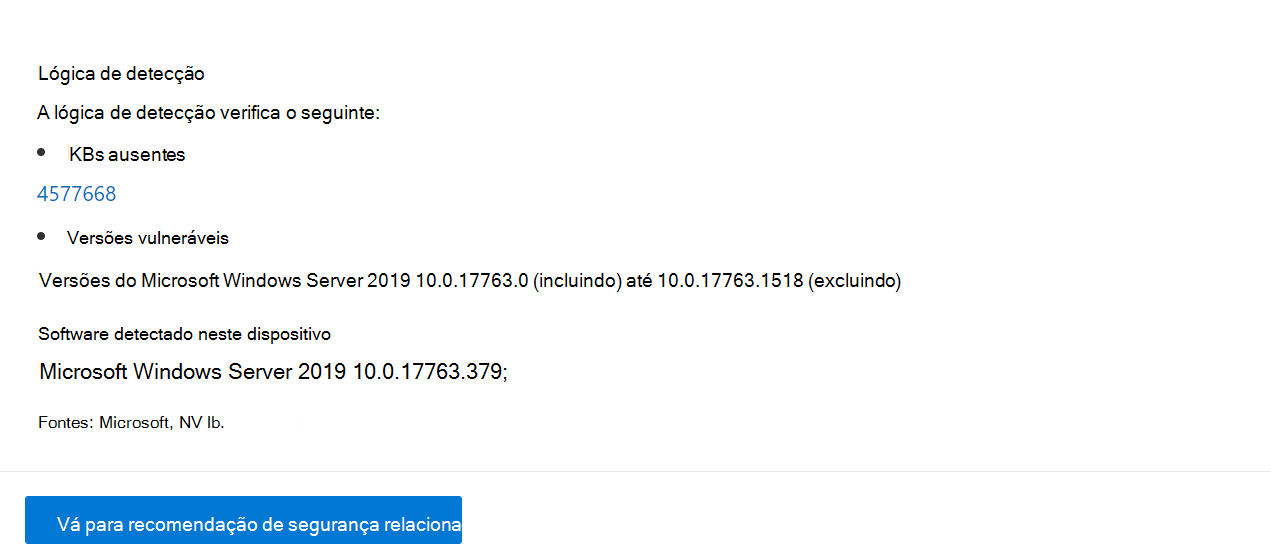

Lógica de Deteção de CVE

À semelhança das provas de software, mostramos a lógica de deteção que aplicámos num dispositivo para indicar que está vulnerável.

Para ver a lógica de deteção:

Selecione um dispositivo na página Inventário de dispositivos.

Selecione Abrir página do dispositivo e selecione Vulnerabilidades detetadas na página do dispositivo.

Selecione a vulnerabilidade que pretende investigar.

É aberta uma lista de opções e a secção Lógica de deteção mostra a lógica e a origem da deteção.

A categoria "Funcionalidade do SO" também é apresentada em cenários relevantes. É quando um CVE afetará os dispositivos que executam um SO vulnerável se um componente específico do SO estiver ativado. Por exemplo, se o Windows Server 2019 ou o Windows Server 2022 tiver vulnerabilidade no componente DNS, apenas anexamos este CVE aos dispositivos Windows Server 2019 e Windows Server 2022 com a capacidade DNS ativada no respetivo SO.

Imprecisão de relatórios

Comunique um falso positivo quando vir informações vagas, imprecisas ou incompletas. Também pode comunicar recomendações de segurança que já foram remediadas.

Abra o CVE na página Fraquezas.

Selecione Relatório em imprecisão.

No painel de lista de opções, selecione um problema a comunicar.

Preencha os detalhes pedidos sobre a imprecisão. Isto varia consoante o problema que está a comunicar.

Selecione Enviar. Os seus comentários são imediatamente enviados aos especialistas Gerenciamento de Vulnerabilidades do Microsoft Defender.