Padrões de segurança no Microsoft Entra ID

Os padrões de segurança facilitam a proteção da sua organização contra ataques relacionados à identidade, como pulverização de senhas, repetição e phishing comuns nos ambientes atuais.

A Microsoft está disponibilizando essas configurações de segurança pré-configuradas para todos, pois sabemos como pode ser difícil gerenciar a segurança. Com base em nossas experiências, mais de 99,9% desses ataques comuns relacionados à identidade são evitados com uso da autenticação multifator e o bloqueio da autenticação herdada. A nossa meta é garantir que todas as organizações tenham pelo menos um nível básico de segurança habilitado sem custos adicionais.

Esses controles básicos incluem:

- Como exigir que todos os usuários se registrem na autenticação multifator

- Exigir que os administradores façam a autenticação multifator

- Exigir que os usuários façam a autenticação multifator quando necessário

- Bloqueiem protocolos de autenticação herdados

- Que protejam atividades privilegiadas como o acesso ao portal do Azure

Para quem eles são?

- Organizações que querem aumentar a postura de segurança, mas não sabem como ou por onde começar.

- Organizações que usam a camada gratuita de licenciamento do Microsoft Entra ID.

Quem deve usar o Acesso Condicional?

- Se você for uma organização com licenças do Microsoft Entra ID P1 ou P2, os padrões de segurança provavelmente não serão adequados para você.

- Se sua organização possuir requisitos de segurança complexos, considere usar o Acesso Condicional.

Habilitar padrões de segurança

Caso seu locatário tenha sido criado em 22 de outubro de 2019 ou após essa data, os padrões de segurança já podem estar habilitados em seu locatário. Para proteger todos os nossos usuários, padrões de segurança estão sendo implantados em todos os novos locatários na criação.

Para ajudar a proteger as organizações, estamos sempre trabalhando para melhorar a segurança dos serviços da conta Microsoft. Como parte dessa proteção, os clientes são notificados periodicamente para a habilitação automática dos padrões de segurança se:

- Não tem políticas de Acesso Condicional

- Não possuem licenças Premium

- Não estão usando ativamente clientes de autenticação herdados

Depois que essa configuração for ativada, todos os usuários da organização precisarão se registrar para a autenticação multifator. Para evitar confusão, confira o email que você recebeu e, como alternativa, você pode desativar os padrões de segurança depois que ele estiver ativado.

Para configurar os padrões de segurança no seu diretório, você precisa ter no mínimo a função de Administrador de Segurança. Por padrão, a função com privilégios mais altos conhecida como Administrador Global é atribuída à primeira conta em qualquer diretório.

Para habilitar os padrões de segurança:

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de segurança.

- Navegue atéIdentidade>Visão Geral>Propriedades.

- Selecione Gerenciar padrões de segurança.

- Defina os Padrões de segurança para Habilitado.

- Clique em Salvar.

Revogando tokens ativos

Como parte da ativação dos padrões de segurança, os administradores devem revogar todos os tokens existentes para exigir que todos os usuários se registrem ma autenticação multifator. Esse evento de revogação força os usuários que já estavam autenticados a se autenticarem e fazerem o registro na autenticação multifator. Essa tarefa pode ser realizada usando o cmdlet Revoke-AzureADUserAllRefreshToken do PowerShell.

Políticas de segurança impostas

Exigir que todos os usuários se registrem na autenticação multifator do Microsoft Entra

Anotação

A partir de 29 de julho de 2024, os novos locatários podem não ter o período de carência de 14 dias para os usuários fazerem o registro para MFA. Estamos fazendo essa alteração para ajudar a reduzir o risco de comprometimento da conta durante a janela de 14 dias, pois a MFA pode bloquear mais de 99,2% dos ataques baseados em identidade.

Todos os usuários têm 14 dias para se registrar e usar o aplicativo Microsoft Authenticator ou qualquer aplicativo compatível com TOTP OATH. Após os 14 dias, o usuário não poderá entrar até que o registro seja concluído. O período de 14 dias de um usuário começa após sua primeira entrada interativa bem-sucedida depois de habilitar os padrões de segurança.

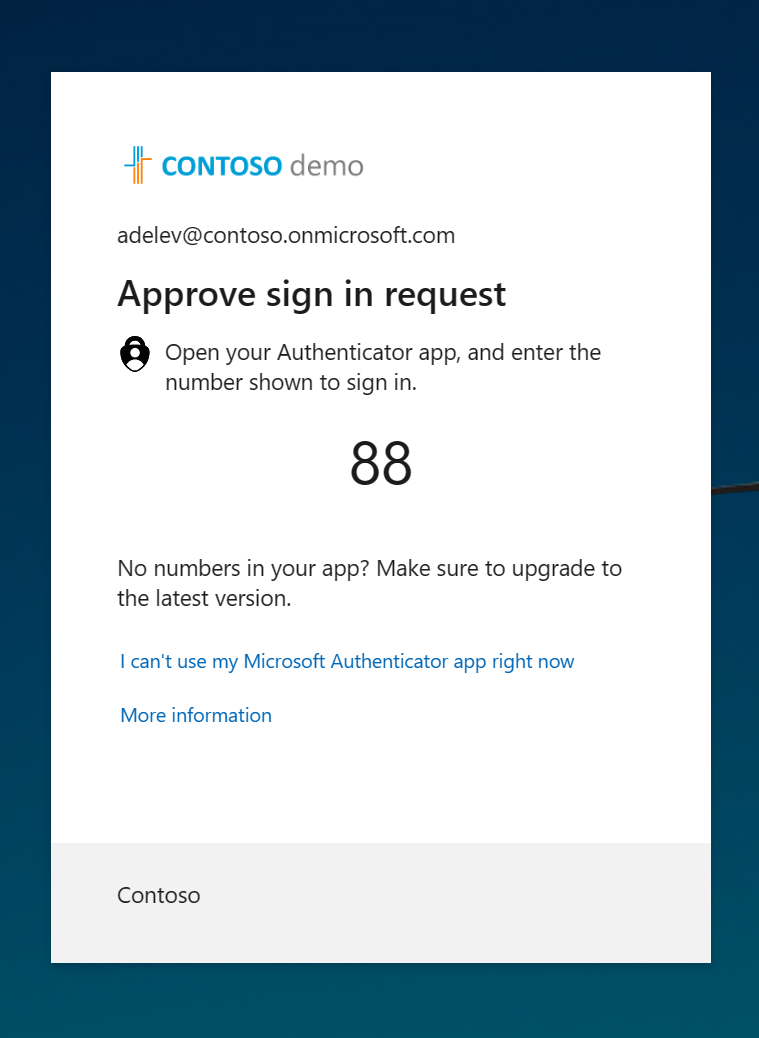

Quando fazem login e são solicitados a executar a autenticação multifator, os usuários veem uma tela que lhes fornece um número a ser inserido no aplicativo Microsoft Authenticator. Essa medida ajuda a impedir que os usuários sejam submetidos a ataques de fadiga de MFA.

Exigir que os administradores façam autenticação multifator

Os administradores aumentaram o acesso ao seu ambiente. Devido ao poder que essas contas altamente privilegiadas têm, você deverá tratá-las com cuidado especial. Um método comum para aprimorar a proteção de contas privilegiadas é exigir uma forma mais forte de verificação de conta para o login, como, por exemplo, exigir a autenticação multifator.

Dica

Recomendações para seus administradores:

- Certifique-se de que todos os administradores entrem depois de ativar os padrões de segurança para que eles possam se registrar nos métodos de autenticação.

- Tenha contas separadas para tarefas de administração e produtividade padrão para reduzir significativamente o número de vezes que seus administradores são solicitados a fazer a MFA.

Após o registro ter sido concluído, as seguintes funções de administrador precisarão executar uma autenticação adicional sempre que fizerem login:

- Administrador Global

- Administrador de aplicativos

- Administrador de Autenticação

- Administrador de cobrança

- Administrador de Aplicativos de Nuvem

- Administrador do Acesso Condicional

- Administrador do Exchange

- Administrador da assistência técnica

- Administrador de senha

- Administrador de Autenticação Privilegiada

- Administrador de Função com Privilégios

- Administrador de Segurança

- Administrador do SharePoint

- Administrador de usuários

- Administrador de Política de Autenticação

- Administrador de governança de identidade

Exigir que os usuários façam autenticação multifator quando necessário

Tendemos a imaginar que as contas de administrador são as únicas que precisam de camadas extras de autenticação. Os administradores têm amplo acesso a informações confidenciais e podem fazer alterações nas configurações de toda a assinatura. Mas os invasores costumam ter os usuários finais como alvo.

Depois que os invasores conseguirem acesso, eles poderão solicitar acesso a informações privilegiadas para o titular da conta original. Eles conseguem até mesmo baixar o diretório inteiro para realizar um ataque de phishing em toda a sua organização.

Um método comum para melhorar a proteção para todos os usuários é exigir uma forma mais forte de verificação da conta para todos, como a autenticação multifator. Depois que os usuários concluírem o registro, será solicitado que usem outra autenticação sempre que necessário. A Microsoft decide quando um usuário é solicitado a fazer a autenticação multifator com base em fatores como local, dispositivo, função e tarefa. Essa funcionalidade protege todos os aplicativos registrados, incluindo aplicativos SaaS.

Anotação

No caso de usuários de conexão direta de B2B, qualquer requisito de autenticação multifator dos padrões de segurança habilitados no locatário do recurso precisará ser atendido, incluindo o registro de autenticação multifator pelo usuário de conexão direta no respectivo locatário inicial.

Bloquear protocolos de autenticação herdados

Para conceder aos seus usuários um fácil acesso aos seus aplicativos na nuvem, damos suporte a diversos protocolos de autenticação, incluindo uma autenticação herdada. Autenticação herdada é um termo que se refere a uma solicitação de autenticação feita por:

- Clientes que não usam autenticação moderna (por exemplo, um cliente do Office 2010)

- Todos os clientes que usarem protocolos de email mais antigos, como IMAP, SMTP ou POP3

Hoje, a maioria das tentativas de entrada comprometidas é proveniente da autenticação herdada. A autenticação herdada não dá suporte à autenticação multifator. Assim, mesmo que você tenha uma política de MFA habilitada em seu diretório, um invasor pode ignorá-la ao se autenticar usando um protocolo mais antigo.

Depois que os padrões de segurança forem habilitados em seu locatário, todas as solicitações de autenticação feitas por um protocolo mais antigo serão bloqueadas. Os padrões de segurança bloqueiam a autenticação básica Exchange Active Sync.

Aviso

Antes de habilitar os padrões de segurança, garanta que os administradores não estejam usando protocolos de autenticação mais antigos. Para obter mais informações, consulte Como deixar de usar a autenticação herdada.

Proteger atividades com privilégios como o acesso ao portal do Azure

As organizações usam vários serviços do Azure gerenciados por meio da API do Azure Resource Manager, incluindo:

- Portal do Azure

- Centro de administração do Microsoft Entra

- Azure PowerShell

- CLI do Azure

O uso do Azure Resource Manager para gerenciar seus serviços é uma ação altamente privilegiada. O Azure Resource Manager pode alterar configurações em todo o locatário, como configurações de serviço e cobranças de assinatura. A autenticação de fator único é vulnerável a diversos tipos de ataques, como pulverização de senha e phishing.

É importante fazer a verificação da identidade dos usuários que desejam acessar o Azure Resource Manager e atualizar as configurações. Para fazer a verificação de identidade, você deve exigir mais autenticação antes de permitir o acesso.

Após habilitar os padrões de segurança no seu locatário, todos os usuários que acessarem os seguintes serviços deverão concluir a autenticação multifator:

- Portal do Azure

- Centro de administração do Microsoft Entra

- Azure PowerShell

- CLI do Azure

Essa política se aplica a todos os usuários que acessam os serviços do Azure Resource Manager, sejam administradores ou usuários. Esta política se aplica às APIs do Azure Resource Manager, como acessar sua assinatura, VMs, contas de armazenamento, etc. Esta política não inclui o Microsoft Entra ID ou o Microsoft Graph.

Anotação

Os locatários do Exchange Online anteriores a 2017 têm a autenticação moderna desabilitada por padrão. Para evitar que possa ocorrer um loop de logon durante a autenticação por meio desses locatários, você deve habilitar a autenticação moderna.

Anotação

A conta de sincronização do Microsoft Entra Connect é excluída dos padrões de segurança e a ela não serão solicitados o registro nem a execução da autenticação multifator. As organizações não devem usar essa conta para outras finalidades.

Considerações de implantação

Como preparar seus usuários

É essencial informar os usuários sobre alterações futuras, requisitos de registro e ações de usuário necessárias. Oferecemos modelos de comunicação e documentação do usuário para preparar os usuários para a nova experiência e garantir o sucesso da distribuição. Envie os usuários para https://myprofile.microsoft.com para registrar ao selecionar o link Informações de Segurança nessa página.

Métodos de autenticação

Os usuários com configurações de segurança padrão precisam se registrar e usar a autenticação multifator por meio do aplicativo Microsoft Authenticator usando notificações. Os usuários podem usar códigos de verificação do aplicativo Microsoft Authenticator, mas só podem se registrar usando a opção de notificação. Os usuários também podem usar qualquer aplicativo de terceiros usando OATH TOTP para gerar códigos.

Aviso

Não desabilite métodos para sua organização se você estiver usando padrões de segurança. A desabilitação de métodos pode levar ao bloqueio de seu locatário. Deixe todos os Métodos disponíveis para os usuários habilitados no portal de configurações do serviço MFA.

Usuários B2B

Todos os usuários convidados B2B ou usuários de conexão direta B2B que acessam o seu diretório são tratados da mesma forma que os usuários da sua organização.

Status desabilitado da MFA

Se a sua organização já for usuária de uma autenticação multifator baseada no uso por usuário, não se assuste caso não veja usuários com um status Habilitado ou Implementado ao conferir a página de status da autenticação multifator. Desabilitado é o status apropriado para os usuários que estão usando configurações de segurança padrão ou a autenticação multifator baseada em Acesso Condicional.

Desabilitar padrões de segurança

As organizações que optarem por implementar políticas de Acesso Condicional que substituam os padrões de segurança devem desabilitar os padrões de segurança.

Para desabilitar padrões de segurança no seu diretório:

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de segurança.

- Navegue atéIdentidade>Visão Geral>Propriedades.

- Selecione Gerenciar padrões de segurança.

- Definir as Configurações padrão de segurança como Desabilitadas (não recomendado).

- Clique em Salvar.

Mover padrões de segurança para Acesso Condicional

Embora os padrões de segurança sejam uma boa linha de base para iniciar sua postura de segurança, eles não permitem a personalização que muitas organizações exigem. As políticas de Acesso Condicional fornecem uma gama completa de personalização que as organizações mais complexas exigem.

| Padrões de segurança | Acesso Condicional | |

|---|---|---|

| Licenças obrigatórias | Nenhum | Pelo menos o Microsoft Entra ID P1 |

| Personalização | Nenhuma personalização (ativada ou desativada) | Totalmente personalizável |

| Habilitado por | Microsoft ou administrador | Administrador |

| Complexidade | Simples de usar | Totalmente personalizável com base em seus requisitos |

Etapas recomendadas ao migrar de padrões de segurança

As organizações que gostariam de testar os recursos do Acesso Condicional podem inscrever-se para uma avaliação gratuita para começar.

Depois que os administradores desabilitarem os padrões de segurança, as organizações deverão habilitar imediatamente as políticas de Acesso Condicional para proteger sua organização. Essas políticas devem incluir pelo menos essas políticas na categoria bases seguras de modelos de Acesso Condicional. Organizações com licenças do Microsoft Entra ID P2 que incluem o Microsoft Entra ID Protection podem expandir nesta lista para incluir usuário e entrar em políticas baseadas em risco para fortalecer ainda mais sua postura.

A Microsoft recomenda que as organizações tenham duas contas de acesso de emergência somente na nuvem atribuídas permanentemente à função Administrador Global. Essas contas são altamente privilegiadas e não são atribuídas a indivíduos específicos. As contas são limitadas a cenários de emergência ou de "acesso de emergência" em que as contas normais não podem ser usadas ou em que todos os outros administradores estão acidentalmente bloqueados. Essas contas devem ser criadas de acordo com as recomendações para as contas de acesso de emergência.

Próximas etapas

- Blog: apresentando os padrões de segurança

- É possível encontrar mais informações sobre o licenciamento na página de preços do Microsoft Entra.