Como Investigar o risco

O Identity Protection fornece às organizações relatórios que elas podem usar para investigar os riscos para as identidades nos próprios ambientes. Esses relatórios incluem usuários suspeitos, entradas suspeitas, identidades de carga de trabalho suspeitas e detecções de risco. A investigação de eventos é a chave para uma melhor compreensão e identificação dos pontos fracos em sua estratégia de segurança. Todos esses relatórios permitem o download de eventos no formato .CSV ou a integração com outras soluções de segurança, como uma ferramenta SIEM dedicada para análise adicional.

As organizações podem aproveitar as integrações da API do Microsoft Graph para agregar dados a outras fontes às quais elas podem ter acesso como organização.

Os três relatórios podem ser encontrados no centro de administração do Microsoft Entra>Proteção>Proteção de Identidade.

Navegando nos relatórios

Cada relatório é iniciado com uma lista de todas as detecções do período que aparece na parte superior do relatório. Cada relatório permite a adição ou a remoção de colunas com base na preferência do administrador. Os administradores podem optar por baixar os dados no formato .CSV ou .JSON. Os relatórios podem ser filtrados usando-se os filtros na parte superior do relatório.

Selecionar entradas individuais pode habilitar mais entradas adicionais na parte superior do relatório, como a capacidade de confirmar que uma entrada está comprometida ou é segura, confirmar que um usuário está comprometido ou ignorar o risco do usuário.

A seleção de entradas individuais expande uma janela de detalhes abaixo das detecções. A exibição de detalhes permite que os administradores investiguem e executem ações em cada detecção.

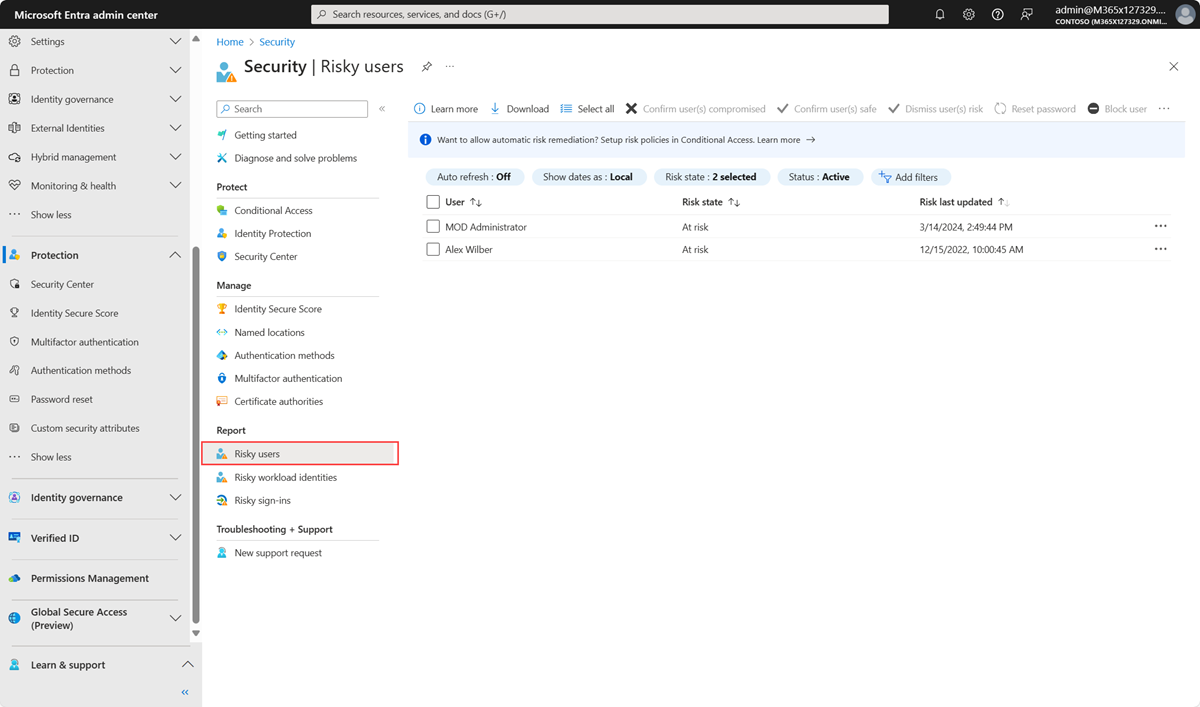

Usuários de risco

O relatório de usuários suspeitos lista todos os usuários cujas contas estão atualmente em risco de comprometimento ou já foram consideradas assim. Usuários suspeitos devem ser investigados e corrigidos para impedir o acesso não autorizado aos recursos.

Por que um usuário está em risco?

Um usuário se torna um usuário suspeito quando:

- Eles têm uma ou mais entradas arriscadas.

- Há um ou mais riscos detectados na conta do usuário, como credenciais vazadas.

Como investigar usuários suspeitos?

Para exibir e investigar as entradas suspeitas de um usuário, selecione a guia "Entradas suspeitas recentes" ou o link "Entradas suspeitas de usuários".

Para exibir e investigar riscos na conta de um usuário, selecione a guia "Detecções não vinculadas a uma entrada" ou o link "Detecções de risco do usuário".

A guia Histórico de riscos também mostra todos os eventos que levaram a uma alteração de risco do usuário nos últimos 90 dias. Essa lista inclui detecções de risco que aumentaram o risco do usuário e as ações de correção de administrador que reduziram o risco do usuário. Exiba-a para entender como o risco do usuário mudou.

Com as informações fornecidas pelo relatório de usuários suspeitos, os administradores podem descobrir:

- Quais usuários estão em risco, tiveram o risco corrigido ou tiveram o risco ignorado?

- Detalhes sobre as detecções

- Histórico de todas as entradas suspeitas

- Histórico de risco

Depois, os administradores poderão optar por tomar medidas sobre esses eventos. Os administradores podem escolher:

- Redefinir a senha do usuário

- Confirmar usuário comprometido

- Ignorar o risco do usuário

- Bloquear a entrada de um usuário

- Investigar mais usando Microsoft Defender para Identidade

Entender o escopo

- Considere criar um banco de dados de viajantes conhecidos para relatórios de viagens organizacionais atualizados e usá-lo para fazer referência cruzada com as atividades de viagem.

- Adicione intervalos de endereços IP e VPN corporativos a localizações nomeadas para reduzir falsos positivos.

- Examine os logs para identificar atividades semelhantes com as mesmas características. Este sinal pode ser uma indicação de mais contas comprometidas.

- Se houver características comuns, como endereço IP, geografia, sucesso/falha etc., considere bloquear essas condições com uma política de acesso condicional.

- Analise qual recurso pode ter sido comprometido, como possíveis downloads de dados ou modificações administrativas.

- Habilitar políticas de autocorreção por meio do acesso condicional

- Se você perceber que o usuário executou outras atividades suspeitas, como baixar um grande volume de arquivos de um novo local, este sinal será uma forte indicação de um possível comprometimento.

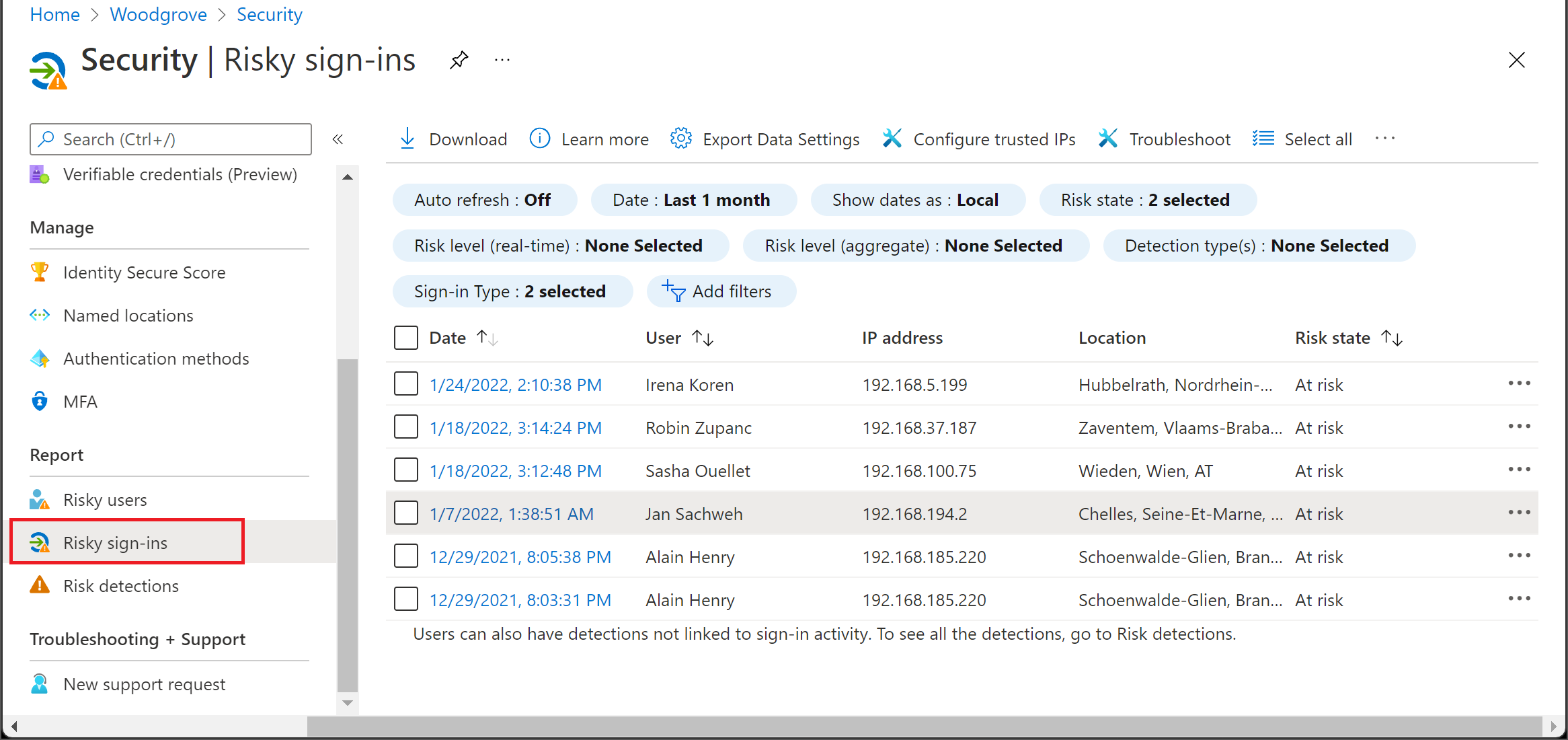

Entradas de risco

O relatório de entradas suspeitas contém dados filtráveis para até os últimos 30 dias (1 mês).

Com as informações fornecidas pelo relatório de entradas suspeitas, os administradores podem descobrir:

- Quais entradas são classificadas como em risco, comprometimento confirmado, segurança confirmada, ignoradas ou corrigidas.

- Níveis de risco agregados e em tempo real associados a tentativas de entrada.

- Tipos de detecção disparados

- Políticas de acesso condicional aplicadas

- Detalhes da Autenticação Multifator

- Informações do dispositivo

- Informações do aplicativo

- Informações de localização

Depois, os administradores poderão optar por tomar medidas sobre esses eventos. Os administradores podem escolher:

- Confirmar entrada comprometida

- Confirmar entrada segura

Observação

O Identity Protection avalia o risco de todos os fluxos de autenticação, sejam eles interativos ou não. Agora o relatório de entrada suspeita mostra as entradas interativas e não interativas. Use o filtro "tipo de entrada" para alterar essa exibição.

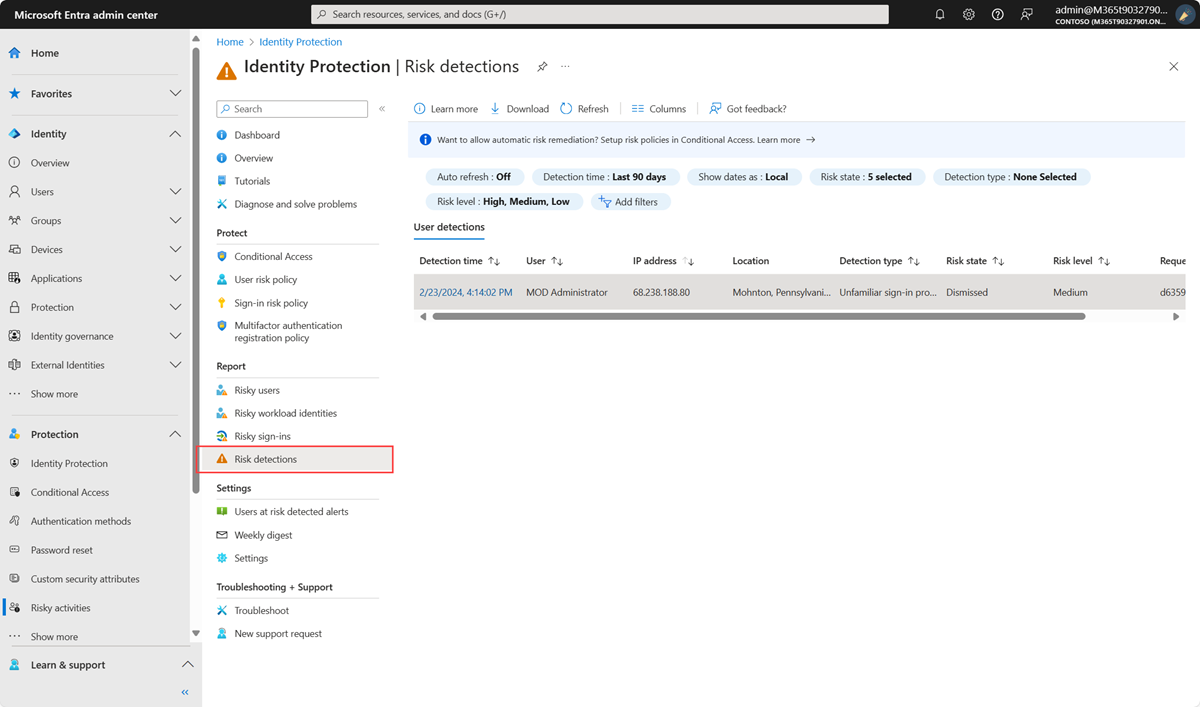

Detecções de risco

O relatório de detecções de risco contém dados filtráveis para até os últimos 90 dias (3 meses).

Com as informações fornecidas pelo relatório de detecções de risco, os administradores podem descobrir:

- Informações sobre cada detecção de risco, incluindo o tipo.

- Outros riscos disparados ao mesmo tempo

- Local da tentativa de entrada

- Link para obter mais detalhes dos aplicativos do Microsoft Defender para nuvem.

Depois, os administradores poderão optar por retornar ao relatório de risco ou de entradas do usuário para executar ações com base nas informações coletadas.

Observação

Nosso sistema pode detectar que o evento de risco que contribuiu para a pontuação de risco de usuário de risco foi um falso positivo ou que o risco do usuário foi corrigido com a imposição de política, como a conclusão de uma solicitação de MFA ou uma alteração de senha segura. Portanto, nosso sistema ignorará o estado de risco, e um detalhe de risco de "segurança de entrada confirmada por IA" será exibido e não contribuirá mais para o risco do usuário.

Estrutura de investigação

As organizações podem usar as seguintes estruturas para começar a investigação de qualquer atividade suspeita. As investigações podem exigir a presença de uma conversa com o usuário em questão, a análise dos logs de entradaou a análise dos logs de auditoria, para citar alguns.

- Verifique os logs e valide se a atividade suspeita é normal para o usuário determinado.

- Examine as atividades passadas do usuário, incluindo pelo menos as propriedades a seguir e veja se elas são normais para o usuário determinado.

- Aplicativo

- Dispositivo - O dispositivo está registrado ou em conformidade?

- Local - O usuário está viajando para um local diferente ou acessando dispositivos de vários locais?

- Endereço IP

- Cadeia de caracteres de agente do usuário

- Se você tiver acesso a outras ferramentas de segurança como o Microsoft Sentinel, verifique se há alertas correspondentes que possam indicar um problema maior.

- As organizações com acesso ao Microsoft 365 Defender podem seguir um evento de risco do usuário por meio de outros alertas e incidentes relacionados e da cadeia MITRE ATT&CK.

- Selecione o usuário no relatório Usuários suspeitos.

- Selecione as reticências (...) na barra de ferramentas e escolha Investigar com o Microsoft 365 Defender.

- Examine as atividades passadas do usuário, incluindo pelo menos as propriedades a seguir e veja se elas são normais para o usuário determinado.

- Entre em contato com o usuário para confirmar se ele reconhece a entrada. Métodos como email ou Teams podem estar comprometidos.

- Confirme as informações que você tem, como:

- Aplicativo

- Dispositivo

- Local

- Endereço IP

- Confirme as informações que você tem, como:

Importante

Se você suspeitar de que um invasor pode representar o usuário, redefina a senha dele e execute MFA; bloqueie o usuário e revogue todos os tokens de atualização e acesso.

Investigar detecções de inteligência contra ameaças do Microsoft Entra

Para investigar uma detecção de risco do Microsoft Entra Threat Intelligence, siga essas etapas:

Se mais informações forem exibidas para a detecção:

- A entrada era de um endereço IP suspeito:

- Confirme se o endereço IP mostra um comportamento suspeito em seu ambiente.

- O IP gera um grande número de falhas para um usuário ou conjunto de usuários em seu diretório?

- É o tráfego do IP proveniente de um protocolo ou aplicativo inesperado, por exemplo, protocolos herdados da Troca?

- Se o endereço IP corresponder a um provedor de serviços de nuvem, desconsidere que não há aplicativos corporativos legítimos em execução do mesmo IP.

- Esta conta foi vítima de um ataque de pulverização de senha:

- Valide se nenhum outro usuário em seu diretório é alvo do mesmo ataque.

- Outros usuários têm entradas com padrões de atípicos semelhantes vistos na entrada detectada dentro do mesmo período de tempo? Os ataques de Pulverização de senha podem exibir padrões incomuns em:

- Cadeia de caracteres de agente do usuário

- Aplicativo

- Protocolo

- Intervalos de IPs/ASNs

- Hora e frequência de entradas

- Esta detecção foi disparada por uma regra em tempo real:

- Valide se nenhum outro usuário em seu diretório é alvo do mesmo ataque. Isso pode ser encontrado pelo número TI_RI_#### atribuído à regra.

- As regras em tempo real protegem contra novos ataques identificados pela inteligência contra ameaças da Microsoft. Se vários usuários no seu diretório foram alvos do mesmo ataque, investigue os padrões incomuns em outros atributos do entrada.

Investigar o risco com Microsoft 365 Defender

As organizações que têm o Microsoft 365 Defender e o Microsoft Defender para Identidade ganham valor extra com os sinais do Identity Protection. Esse valor vem na forma de correlação aprimorada com outros dados de outras partes da organização e investigação e resposta automatizadas extras.

No Microsoft 365 Defender, os profissionais de segurança e os administradores podem fazer conexões com atividades suspeitas de áreas como:

- Alertas no Defender para Identidade

- Microsoft Defender para ponto de extremidade

- Microsoft Defender para Nuvem

- Microsoft Defender for Cloud Apps

Para obter mais informações sobre como investigar atividades suspeitas usando o Microsoft 365 Defender, confira os artigos Investigar ativos no Microsoft Defender para Identidade e Investigar incidentes no Microsoft 365 Defender.

Para obter mais informações sobre esses alertas e sua estrutura, confira o artigo Noções básicas sobre alertas de segurança.

Status de investigação

Quando a equipe de segurança investiga os riscos no Microsoft 365 Defender e no Defender para Identidade, os seguintes estados e motivos são retornados à Proteção de Identidade no portal e nas APIs.

| Status do Microsoft 365 Defender | Classificação do Microsoft 365 Defender | Estado de risco do Microsoft Entra ID Protection | Detalhes de risco no Microsoft Entra ID Protection |

|---|---|---|---|

| Novo | Falso positivo | Seguro confirmado | M365DAdminDismissedDetection |

| Novo | Verdadeiro positivo benigno | Seguro confirmado | M365DAdminDismissedDetection |

| Novo | Verdadeiro positivo | Comprometido confirmado | M365DAdminDismissedDetection |

| Em andamento | Não definido | Em risco | |

| Em andamento | Falso positivo | Seguro confirmado | M365DAdminDismissedDetection |

| Em andamento | Verdadeiro positivo benigno | Seguro confirmado | M365DAdminDismissedDetection |

| Em andamento | Verdadeiro positivo | Comprometido confirmado | M365DAdminDismissedDetection |

| Resolvido | Não definido | Ignorado | M365DAdminDismissedDetection |

| Resolvido | Falso positivo | Seguro confirmado | M365DAdminDismissedDetection |

| Resolvido | Verdadeiro positivo benigno | Seguro confirmado | M365DAdminDismissedDetection |

| Resolvido | Verdadeiro positivo | Remediado | M365DAdminDismissedDetection |