Configurar permissões de armazenamento SMB

O FSLogix funciona com sistemas de armazenamento SMB para armazenar contêineres de perfil ou ODFC. O armazenamento SMB é usado em configurações padrão em que VHDLocations mantém o caminho UNC para os locais de armazenamento. Os provedores de armazenamento SMB também podem ser usados em configurações de Cache de Nuvem em que CCDLocations é usado em vez de VHDLocations.

As permissões de armazenamento SMB dependem de ACLs (listas de controle de acesso) NTFS tradicionais aplicadas em níveis de arquivo ou pasta para garantir a segurança adequada dos dados armazenados. Quando usado com Arquivos do Azure, você deve habilitar uma fonte do Active Directory (AD) e, em seguida , atribuir permissões de nível de compartilhamento ao recurso. Há duas maneiras de atribuir permissões em nível de compartilhamento. Você pode atribuí-los a usuários/grupos específicos do Entra ID e pode atribuí-los a todas as identidades autenticadas como uma permissão padrão no nível do compartilhamento.

Antes de começar

Antes de configurar permissões de armazenamento SMB, você deve primeiro ter o provedor de armazenamento SMB criado e associado corretamente à autoridade de identidade correta para sua organização e tipo de provedor de armazenamento.

Importante

Você deve entender os processos necessários para usar os Arquivos do Azure ou o Azure NetApp Files para armazenamento SMB em seu ambiente.

Arquivos do Azure

A estrutura de tópicos fornece os conceitos iniciais necessários ao usar os Arquivos do Azure como seu provedor de armazenamento SMB. Independentemente da configuração do Active Directory selecionada, é recomendável configurar a permissão padrão no nível do compartilhamento usando o Colaborador de Compartilhamento SMB de Dados de Arquivo de Armazenamento, que é atribuído a todas as identidades autenticadas. Para poder definir as ACLs do Windows, certifique-se de atribuir permissões de nível de compartilhamento para usuários ou grupos específicos do Entra ID com a função Colaborador Elevado de Compartilhamento SMB de Dados de Arquivo de Armazenamento e revisado Configurar permissões de nível de diretório e arquivo sobre SMB.

Azure NetApp Files

O Azure NetApp Files depende exclusivamente de ACLs do Windows.

- Crie uma conta do NetApp.

- Entenda as diretrizes para o design e o planejamento do site do Active Directory Domain Services para o Azure NetApp Files.

- Crie um pool de capacidade para o Azure NetApp Files.

- Crie um volume SMB para o Azure NetApp Files.

Configurar ACL(s) do Windows

É importante configurar corretamente as ACLs do Windows para que somente o usuário (CREATOR OWNER) tenha acesso ao diretório de perfil ou ao arquivo VHD(x). Além disso, você precisa garantir que todos os outros grupos administrativos tenham "Controle Total" de uma perspectiva operacional. Esse conceito é conhecido como acesso baseado no usuário e é a configuração recomendada.

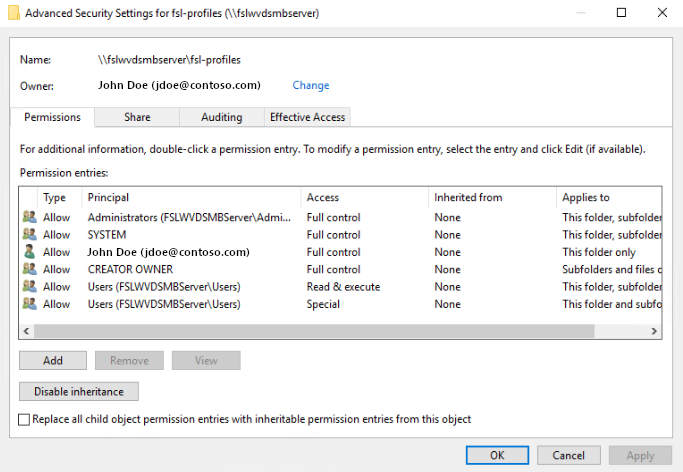

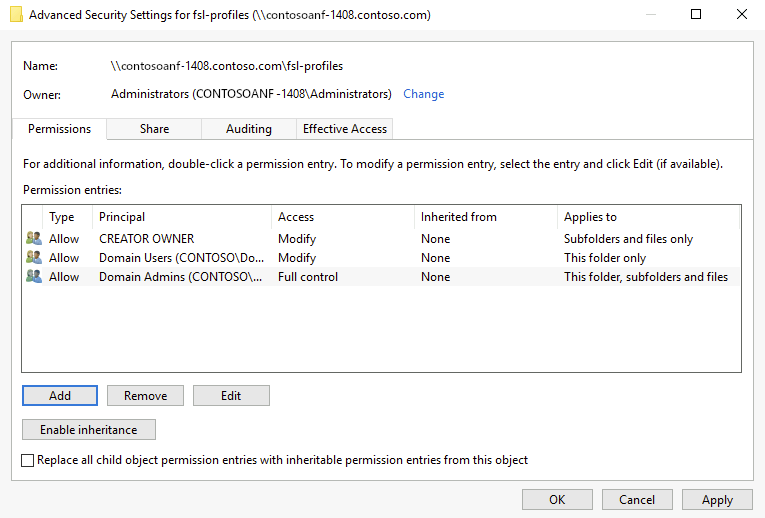

Qualquer compartilhamento de arquivos SMB tem um conjunto padrão de ACLs. Esses exemplos são os três (3) tipos mais comuns de compartilhamentos de arquivos SMB e suas ACLs padrão.

|

|

|

|---|---|---|

| ACL(is) do servidor de arquivos | ACL(s) de compartilhamento de arquivos do Azure | Azure NetApp Files ACL(s) |

Importante

A aplicação de ACL(s) aos compartilhamentos de arquivos do Azure pode exigir um (1) dos dois (2) métodos:

- Forneça a um usuário ou grupo a função de Colaborador Elevado de Compartilhamento SMB de Dados de Arquivos de Armazenamento na Conta de Armazenamento ou no IAM (Controle de Acesso de Compartilhamento de Arquivos).

- Monte o compartilhamento de arquivos usando a chave da Conta de Armazenamento.

Como há verificações de acesso em dois níveis (o nível de compartilhamento e o nível de arquivo/diretório), a aplicação de ACL(s) é restrita. Somente os usuários que têm a função de Colaborador Elevado de Compartilhamento SMB de Dados de Arquivo de Armazenamento podem atribuir permissões na raiz do compartilhamento de arquivos ou em outros arquivos ou diretórios sem usar a chave da conta de armazenamento. Todas as outras atribuições de permissão de arquivo/diretório exigem a conexão com o compartilhamento usando a chave de conta de armazenamento primeiro.

ACL(s) recomendada(s)

A tabela descreve as ACLs recomendadas a serem configuradas.

| Principal | Access | Aplicável ao | Descrição |

|---|---|---|---|

| CREATOR OWNER | Modificar (Leitura / Gravação) | Apenas subpastas e arquivos | Garante que o diretório de perfil criado pelo usuário tenha as permissões corretas apenas para esse usuário. |

| CONTOSO\Admins. do Domínio | Controle total | Essa pasta, subpastas e arquivos | Substitua pelo grupo de organizações usado para fins administrativos. |

| CONTOSO\Usuários de Domínio | Modificar (Leitura / Gravação) | Apenas essa pasta | Permite que usuários autorizados criem seu diretório de perfil. Substitua por usuários organizacionais que precisam de acesso para criar perfis. |

Aplicar ACL(s) do Windows usando icacls

Use o comando do Windows a seguir para configurar as permissões recomendadas para todos os diretórios e arquivos no compartilhamento de arquivos, incluindo o diretório raiz.

Observação

Lembre-se de substituir os valores de espaço reservado no exemplo pelos seus próprios valores.

icacls \\contosoanf-1408.contoso.com\fsl-profiles /inheritance:r

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CREATOR OWNER":(OI)(CI)(IO)(M)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Admins":(OI)(CI)(F)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Users":(M)

Para obter mais informações sobre como usar icacls para definir ACL(s) do Windows e sobre os diferentes tipos de permissões com suporte, consulte a referência de linha de comando para icacls.

Aplicar ACL(s) do Windows usando o Windows Explorer

Use o Explorador de Arquivos do Windows para aplicar as permissões recomendadas a todos os diretórios e arquivos no compartilhamento de arquivos, incluindo o diretório raiz.

Abra o Explorador de Arquivos do Windows na raiz do compartilhamento de arquivos.

Clique com o botão direito do mouse na área aberta no painel direito e selecione Propriedades.

Selecione a guia Segurança.

Selecione Avançado.

Selecione Desabilitar herança.

Observação

Se solicitado, removeu as permissões herdadas em vez de copiar

Selecione Adicionar.

Selecione 'Selecionar um principal'.

Digite "CREATOR OWNER" e selecione Verificar nome e, em seguida, OK.

Em 'Aplica-se a:', selecione 'Somente subpastas e arquivos'.

Para 'Permissões básicas:', selecione 'Modificar'.

Selecione OK.

Repita as etapas 6 a 11 com base nas ACLs recomendadas .

Selecione OK e OK novamente para concluir a aplicação das permissões.

Aplicar ACL(s) do Windows usando a configuração SIDDirSDDL

Como alternativa, o FSLogix fornece uma definição de configuração que define as ACLs do Windows no diretório durante o processo de criação. A definição de configuração SIDDirSDDL aceita uma cadeia de caracteres SDDL que define as ACLs a serem aplicadas ao diretório após sua criação.

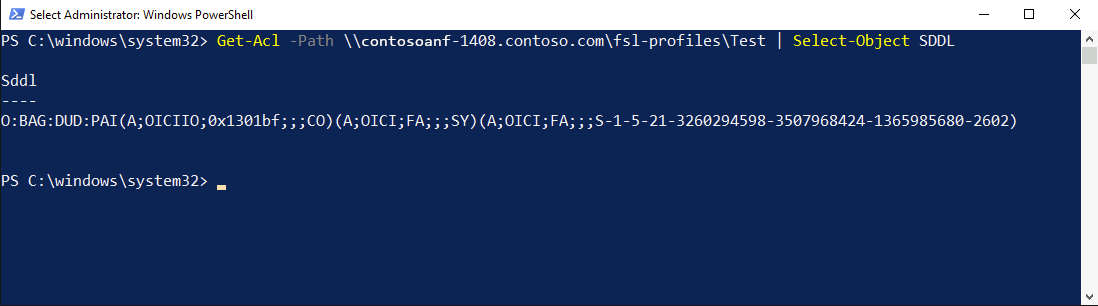

Criar sua cadeia de caracteres SDDL

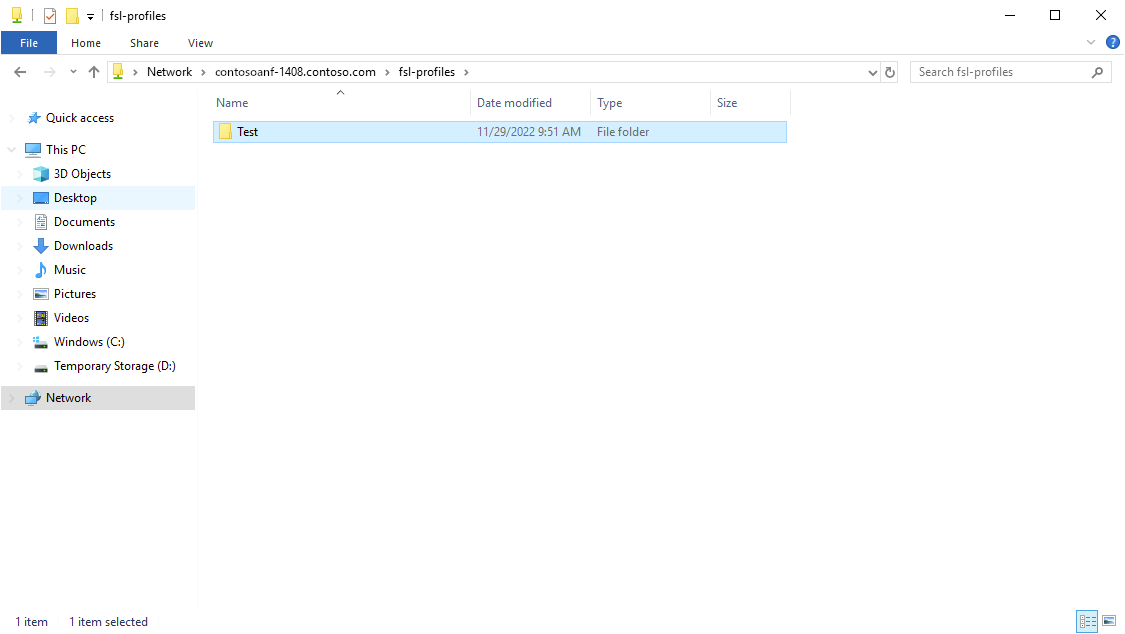

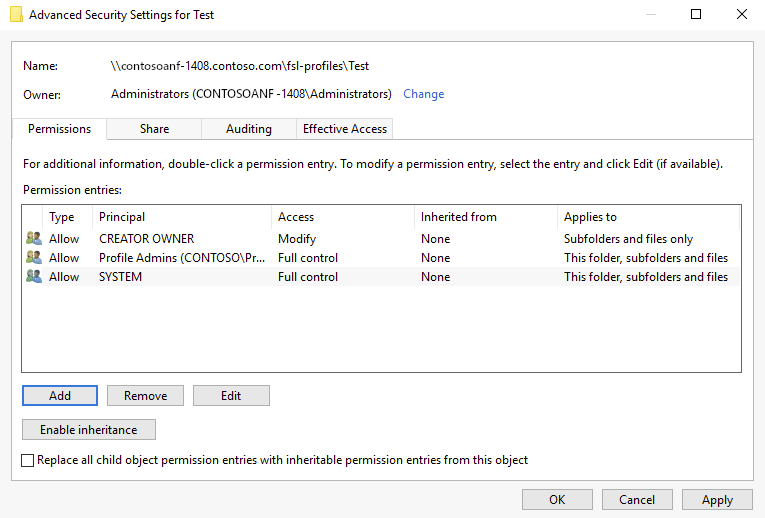

Crie uma pasta 'Teste' no compartilhamento de arquivos SMB.

Modifique as permissões para corresponder à sua organização.

Abra um terminal do PowerShell.

Digite

Get-Acl -Path \\contosoanf-1408.contoso.com\fsl-profiles\Test | Select-Object Sddl.

Copie a saída para o Bloco de Notas.

Substituir

O:BAGporO:%sid%(Define o SID do usuário como o proprietário da pasta).Substitua

(A;OICIIO;0x1301bf;;;CO)por(A;OICIIO;0x1301bf;;;%sid%)(Concede direitos de modificação do SID do usuário a todos os itens).Na configuração do FSLogix, aplique a configuração SIDDirSDDL.

- Nome do valor: SIDDirSDDL

- Tipo de valor: REG_SZ

- Valor:

O:%sid%G:DUD:PAI(A;OICIIO;0x1301bf;;;%sid%)(A;OICI;FA;;;SY)(A;OICI;FA;;;S-1-5-21-3260294598-3507968424-1365985680-2602)

Quando o usuário entra pela primeira vez, seu diretório é criado com essas permissões.