Microsoft Defender para Ponto de Extremidade

Aplica-se a: Configuration Manager (branch atual)

O Endpoint Protection pode ajudar a gerir e monitorizar o Microsoft Defender para Endpoint. O Microsoft Defender para Endpoint ajuda as empresas a detetar, investigar e responder a ataques avançados nas suas redes. As políticas do Configuration Manager podem ajudá-lo a integrar e monitorizar clientes windows 10 ou posteriores.

O portal baseado na cloud do Microsoft Defender para Endpoint é o Centro de Segurança do Microsoft Defender. Ao adicionar e implementar um ficheiro de configuração de inclusão de cliente, o Configuration Manager pode monitorizar o estado de implementação e o estado de funcionamento do agente do Microsoft Defender para Endpoint. O Microsoft Defender para Endpoint é suportado em PCs com o cliente do Configuration Manager ou geridos pelo Microsoft Intune.

Pré-requisitos

- Subscrição do Microsoft Defender para Endpoint

- Computadores cliente a executar o cliente do Configuration Manager

- Clientes que utilizam um SO listado na secção sistemas operativos cliente suportados abaixo.

- A sua conta de utilizador administrativo precisa da função de segurança do Endpoint Protection Manager .

Sistemas operativos cliente suportados

Pode integrar os seguintes sistemas operativos com o Configuration Manager:

- Windows 11

- Windows 10, versão 1709 ou mais recente

- Windows 8.1

- Windows Server 2022

- Windows Server 2019

- Canal de Semi-Annual do Windows Server (SAC), versão 1803 ou mais recente

- Windows Server 2016

- Windows Server 2012 R2

Importante

Normalmente, os sistemas operativos que atingiram o fim do ciclo de vida do produto não são suportados para integração, a menos que tenham sido inscritos nas Atualizações de Segurança Alargadas (programa ESU). Para obter mais informações sobre os sistemas operativos suportados e as capacidades com o Microsoft Defender para Endpoint, veja Requisitos mínimos do Microsoft Defender para Endpoint.

Instruções para Integrar no Microsoft Defender para Endpoint com o Configuration Manager 2207 e versões posteriores

Instruções para Atualizar informações de inclusão para dispositivos Microsoft Defender para Endpoint com o Configuration Manager

Integração no Microsoft Defender para Endpoint com o Configuration Manager 2207 e versões posteriores

Diferentes sistemas operativos têm necessidades diferentes de integração no Microsoft Defender para Endpoint. Os dispositivos de nível superior, como a versão 1803 do Windows Server, precisam do ficheiro de configuração de inclusão. A iniciar o Current Branch 2207, para dispositivos de sistema operativo de servidor de nível inferior, pode escolher entre o Cliente do Microsoft Defender para Ponto Final (MDE) (recomendado) ou o Microsoft Monitoring Agent (MMA) (legado) nas Definições de Cliente. Para dispositivos Windows 8.1, tem de utilizar o Microsoft Monitoring Agent (MMA) (legado) nas Definições do Cliente.

Se optar por utilizar o MMA, precisa da chave de Área de Trabalho e do ID da Área de Trabalho para integrar. O Configuration Manager também instala o Microsoft Monitoring Agent (MMA) quando necessário para dispositivos integrados, mas não atualiza o agente automaticamente.

Os sistemas operativos de nível superior incluem:

- Windows 10, versão 1607 e posterior

- Windows 11

- Canal de Semi-Annual do Windows Server (SAC), versão 1803 ou posterior

- Windows Server 2019

- Windows Server 2022

Os sistemas operativos de nível inferior que suportam o Cliente MDE incluem:

- Windows Server 2012 R2

- Windows Server 2016

Sistemas operativos de nível inferior que requerem o Agente MMA:

- Windows 8.1

Observação

Atualmente, o Moderno e Unificado Microsoft Defender para Endpoint para Windows Server 2012 R2 & 2016 está geralmente disponível. O Configuration Manager versão 2107 com o update rollup suporta a configuração através de políticas do Endpoint Protection, incluindo as políticas criadas no centro de administração do Microsoft Intune através da anexação de inquilinos. O Configuration Manager versão 2207 suporta agora a implementação automática do Cliente MDE, se optar por utilizar através das Definições de Cliente. Para versões suportadas mais antigas, veja Cenários de migração do servidor.

Quando integra dispositivos no Microsoft Defender para Endpoint com o Configuration Manager, implementa a política do Defender numa coleção de destino ou em várias coleções. Por vezes, a coleção de destino contém dispositivos com qualquer número de sistemas operativos suportados. As instruções para integrar estes dispositivos variam consoante esteja a filtrar uma coleção que contenha dispositivos com sistemas operativos que sejam apenas de nível superior e dispositivos que suportem o Cliente MDE ou se a coleção também incluir clientes de nível inferior que necessitem de MMA.

- Se a coleção contiver apenas dispositivos de nível superior e/ou dispositivos de sistema operativo de servidor de nível inferior que necessitem do Cliente MDE (com base nas definições do cliente), pode utilizar as instruções de integração com o Microsoft Defender para Endpoint Client (recomendado).

- Se a coleção de destino contiver dispositivos de sistema operativo de servidor de nível inferior que necessitem de MMA (com base nas definições do cliente) ou dispositivos Windows 8.1, utilize as instruções para integrar dispositivos com o Microsoft Monitoring Agent.

Aviso

Se a coleção de destino contiver dispositivos de nível inferior que necessitem de MMA e utilizar as instruções para integrar com o Cliente MDE, os dispositivos de nível inferior não serão integrados. Os campos opcionais chave de Área de Trabalho e ID da Área de Trabalho são utilizados para integrar dispositivos de nível inferior que necessitem de MMA, mas se não forem incluídos, a política falhará em clientes de nível inferior que necessitem de MMA.

Integrar dispositivos com o Cliente MDE no Microsoft Defender para Endpoint (recomendado)

Os clientes de nível superior necessitam de um ficheiro de configuração de inclusão para integração no Microsoft Defender para Endpoint. Os sistemas operativos de nível superior incluem:

- Windows 11

- Windows 10, versão 1607 e posterior

- Canal de Semi-Annual do Windows Server (SAC), versão 1803 e posterior

- Windows Server 2019

- Windows Server 2022

Os sistemas operativos de nível inferior que suportam o Cliente MDE incluem:

- Windows Server 2012 R2

- Windows Server 2016

Pré-requisitos

Pré-requisitos do Windows Server 2012 R2

Se atualizou totalmente os computadores com o pacote de rollup mensal mais recente, não existem pré-requisitos adicionais.

O pacote do instalador verificará se os seguintes componentes já foram instalados através de uma atualização:

- Atualização da experiência do cliente e telemetria de diagnóstico

- Atualização do Universal C Runtime no Windows

Pré-requisitos do Windows Server 2016

- A Atualização da Pilha de Manutenção (SSU) a partir de 14 de setembro de 2021 ou posterior tem de ser instalada.

- A Atualização Cumulativa Mais Recente (LCU) a partir de 20 de setembro de 2018 ou posterior tem de ser instalada. Recomenda-se que instale a SSU e a LCU mais recentes disponíveis no servidor. - A funcionalidade Antivírus do Microsoft Defender tem de estar ativada/instalada e atualizada. Pode transferir e instalar a versão mais recente da plataforma com o Windows Update. Em alternativa, transfira o pacote de atualização manualmente a partir do Catálogo Microsoft Update ou do MMPC.

Obter um ficheiro de configuração de inclusão para dispositivos de nível superior

- Aceda ao Centro de Segurança do Microsoft Defender e inicie sessão.

- Selecione Definições e, em seguida, selecione Inclusão no cabeçalho Ponto final.

- Para o sistema operativo, selecione Windows 10 e 11.

- Escolha o ramo atual do Microsoft Endpoint Configuration Manager e posterior para o método de implementação.

- Selecione Transferir pacote.

- Transfira o ficheiro de arquivo comprimido (.zip) e extraia os conteúdos.

Observação

Os passos permitem-lhe transferir o ficheiro de inclusão para o Windows 10 e 11, mas este ficheiro também é utilizado para sistemas operativos de nível superior do Servidor.

Importante

- O ficheiro de configuração do Microsoft Defender para Endpoint contém informações confidenciais que devem ser mantidas em segurança.

- Se a coleção de destino contiver dispositivos de nível inferior que necessitem de MMA e utilizar as instruções para integrar com o Cliente MDE, os dispositivos de nível inferior não serão integrados. Os campos opcionais chave de Área de Trabalho e ID da Área de Trabalho são utilizados para integrar dispositivos de nível inferior, mas se não forem incluídos, a política falhará em clientes de nível inferior.

Integrar os dispositivos de nível superior

- Na consola do Configuration Manager, navegue paraDefinições do Clientede Administração>.

- Crie Definições personalizadas do Dispositivo Cliente ou aceda às propriedades da definição de cliente necessária e selecione Endpoint Protection

- Para o Cliente do Microsoft Defender para Endpoint no Windows Server 2012 R2 e Windows Server 2016 , o valor predefinido é definido como Microsoft Monitoring Agent (legado) que tem de ser alterado para Cliente MDE (recomendado).

- Na consola do Configuration Manager, navegue para Ativos e>Conformidade Endpoint Protection>Políticas do Microsoft Defender ATP e selecione Criar Política do Microsoft Defender ATP. O assistente de política é aberto.

- Escreva o Nome e a Descrição da política do Microsoft Defender para Endpoint e selecione Inclusão.

- Navegue para o ficheiro de configuração que extraiu do ficheiro .zip transferido.

- Especifique os exemplos de ficheiro que são recolhidos e partilhados a partir de dispositivos geridos para análise.

- Nenhum

- Todos os tipos de ficheiro

- Reveja o resumo e conclua o assistente.

- Clique com o botão direito do rato na política que criou e, em seguida, selecione Implementar para direcionar a política do Microsoft Defender para Endpoint para clientes.

Integrar dispositivos com o Cliente MDE e o MMA no Microsoft Defender para Endpoint

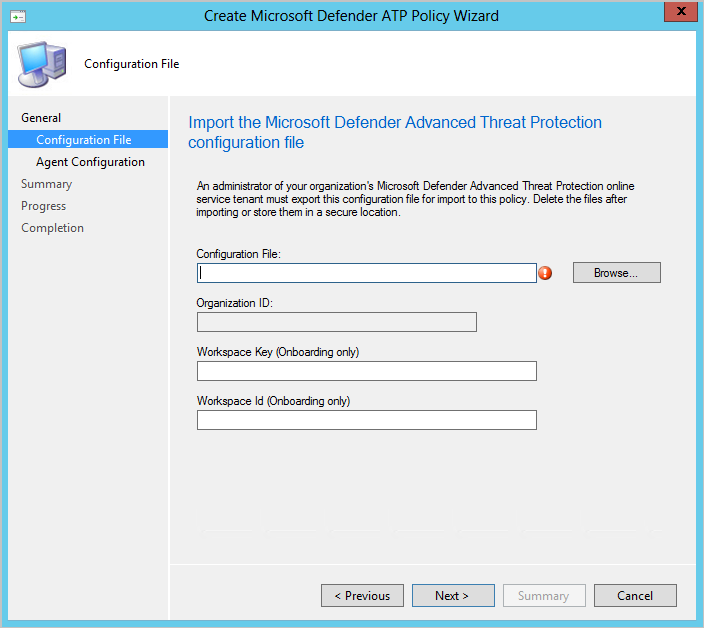

Pode integrar dispositivos que executem qualquer um dos sistemas operativos suportados no Microsoft Defender para Endpoint ao fornecer o ficheiro de configuração, a chave de Área de Trabalho e o ID da Área de Trabalho ao Configuration Manager.

Obter o ficheiro de configuração, o ID da área de trabalho e a chave da área de trabalho

Aceda ao serviço online do Microsoft Defender para Endpoint e inicie sessão.

Selecione Definições e, em seguida, selecione Inclusão no cabeçalho Pontos finais .

Para o sistema operativo, selecione Windows 10 e 11.

Escolha o ramo atual do Microsoft Endpoint Configuration Manager e posterior para o método de implementação.

Selecione Transferir pacote.

Transfira o ficheiro de arquivo comprimido (.zip) e extraia os conteúdos.

Selecione Definições e, em seguida, selecione Inclusão no cabeçalho Gestão de dispositivos .

Para o sistema operativo, selecione Windows 7 SP1 e 8.1 ou Windows Server 2008 R2 Sp1, 2012 R2 e 2016 na lista.

- A chave da Área de Trabalho e o ID da Área de Trabalho serão os mesmos, independentemente das opções que escolher.

Copie os valores da chave de Área de Trabalho e do ID da Área de Trabalho na secção Configurar ligação .

Importante

O ficheiro de configuração do Microsoft Defender para Endpoint contém informações confidenciais que devem ser mantidas em segurança.

Integrar os dispositivos

Na consola do Configuration Manager, navegue paraDefinições do Clientede Administração>.

Crie Definições personalizadas do Dispositivo Cliente ou aceda às propriedades da definição de cliente necessária e selecione Endpoint Protection

Para a definição Cliente do Microsoft Defender para Endpoint no Windows Server 2012 R2 e Windows Server 2016 , certifique-se de que o valor está definido como Microsoft Monitoring Agent (legado).

Na consola do Configuration Manager, navegue para Ativos e>Conformidade Endpoint Protection>Políticas do Microsoft Defender ATP.

Selecione Criar Política do Microsoft Defender ATP para abrir o assistente de políticas.

Escreva o Nome e a Descrição da política do Microsoft Defender para Endpoint e selecione Inclusão.

Navegue para o ficheiro de configuração que extraiu do ficheiro .zip transferido.

Forneça a chave da Área de Trabalho e o ID da Área de Trabalho e, em seguida, selecione Seguinte.

Especifique os exemplos de ficheiro que são recolhidos e partilhados a partir de dispositivos geridos para análise.

- Nenhum

- Todos os tipos de ficheiro

Reveja o resumo e conclua o assistente.

Clique com o botão direito do rato na política que criou e, em seguida, selecione Implementar para direcionar a política do Microsoft Defender para Endpoint para clientes.

Monitorar

Na consola do Configuration Manager, navegue emSegurança de Monitorização> e, em seguida, selecione Microsoft Defender ATP.

Reveja o dashboard do Microsoft Defender para Endpoint.

Estado de Inclusão do Agente do Microsoft Defender ATP: o número e a percentagem de computadores cliente geridos elegíveis com a política ativa do Microsoft Defender para Endpoint integrada

Estado de Funcionamento do Agente do Microsoft Defender ATP: percentagem de clientes de computador que comunicam o estado do respetivo agente do Microsoft Defender para Endpoint

Bom estado de funcionamento - A funcionar corretamente

Inativo - Não são enviados dados para o serviço durante o período de tempo

Estado do agente – o serviço de sistema do agente no Windows não está em execução

Não integrado – a política foi aplicada, mas o agente não comunicou a inclusão da política

Criar um ficheiro de configuração de exclusão

Inicie sessão no Centro de Segurança do Microsoft Defender.

Selecione Definições e, em seguida, selecione Exclusão no cabeçalho Ponto final.

Selecione Windows 10 e 11 para o sistema operativo e o ramo atual do Microsoft Endpoint Configuration Manager e posterior para o método de implementação.

- A utilização da opção Windows 10 e 11 garante que todos os dispositivos na coleção estão desligados e que o MMA é desinstalado quando necessário.

Transfira o ficheiro de arquivo comprimido (.zip) e extraia os conteúdos. A exclusão de ficheiros é válida durante 30 dias.

Na consola do Configuration Manager, navegue para Ativos e>Conformidade Endpoint Protection>Políticas do Microsoft Defender ATP e selecione Criar Política do Microsoft Defender ATP. O assistente de política é aberto.

Escreva o Nome e a Descrição da política do Microsoft Defender para Endpoint e selecione Exclusão.

Navegue para o ficheiro de configuração que extraiu do ficheiro .zip transferido.

Reveja o resumo e conclua o assistente.

Selecione Implementar para direcionar a política do Microsoft Defender para Endpoint para clientes.

Importante

Os ficheiros de configuração do Microsoft Defender para Endpoint contêm informações confidenciais que devem ser mantidas em segurança.

Atualizar as informações de inclusão para dispositivos existentes

As organizações poderão ter de atualizar as informações de inclusão num dispositivo através do Microsoft Configuration Manager.

Isto pode ser necessário devido a uma alteração no payload de inclusão do Microsoft Defender para Endpoint ou quando direcionado pelo suporte da Microsoft.

Atualizar as informações de inclusão irá direcionar o dispositivo para começar a utilizar o novo payload de inclusão no próximo Reinício.

Este processo compromete as ações para atualizar a política de inclusão existente e a execução de uma ação única em todos os dispositivos existentes para atualizar o payload de inclusão. Utilize o script de inclusão da Política de Grupo para efetuar um aumento único dos dispositivos do payload antigo para o novo payload.

Observação

Estas informações não irão necessariamente mover um dispositivo entre inquilinos sem a exclusão total do dispositivo do inquilino original. Para obter opções de migração de dispositivos entre organizações do Microsoft Defender para Endpoint, contacte o Suporte da Microsoft.

Validar o novo payload de inclusão

Transfira o pacote de inclusão da Política de Grupo a partir do portal do Microsoft Defender para Endpoint.

Criar uma coleção para validação do novo payload de inclusão

Exclua esta coleção da coleção existente do Microsoft Defender para Endpoint direcionada com o payload de inclusão.

Implemente o script de inclusão da Política de Grupo na coleção de teste.

Valide se os dispositivos estão a utilizar o novo payload de inclusão.

Migrar para o novo payload de inclusão

Transfira o pacote de inclusão do Microsoft Configuration Manager a partir do portal do Microsoft Defender para Endpoint.

Atualize a política de inclusão do Microsoft Defender para Endpoint existente com o novo payload de inclusão.

Implemente o script de Validar o novo payload de inclusão na coleção de destino existente para a política de inclusão do Microsoft Defender para Endpoint.

Valide se os dispositivos estão a utilizar o novo payload de inclusão e a consumir com êxito o payload do script

Observação

Assim que todos os dispositivos forem migrados, pode remover o script e as coleções de validação do seu ambiente, com a política de inclusão a avançar.