Gerir identidades de utilizadores e grupos no Microsoft Intune

Gerir e proteger identidades de utilizador é uma parte significativa de qualquer estratégia e solução de gestão de pontos finais. A gestão de identidades inclui as contas de utilizador e os grupos que acedem aos recursos da sua organização.

Os administradores têm de gerir a associação à conta, autorizar e autenticar o acesso aos recursos, gerir definições que afetam as identidades dos utilizadores e proteger & proteger as identidades de intenções maliciosas.

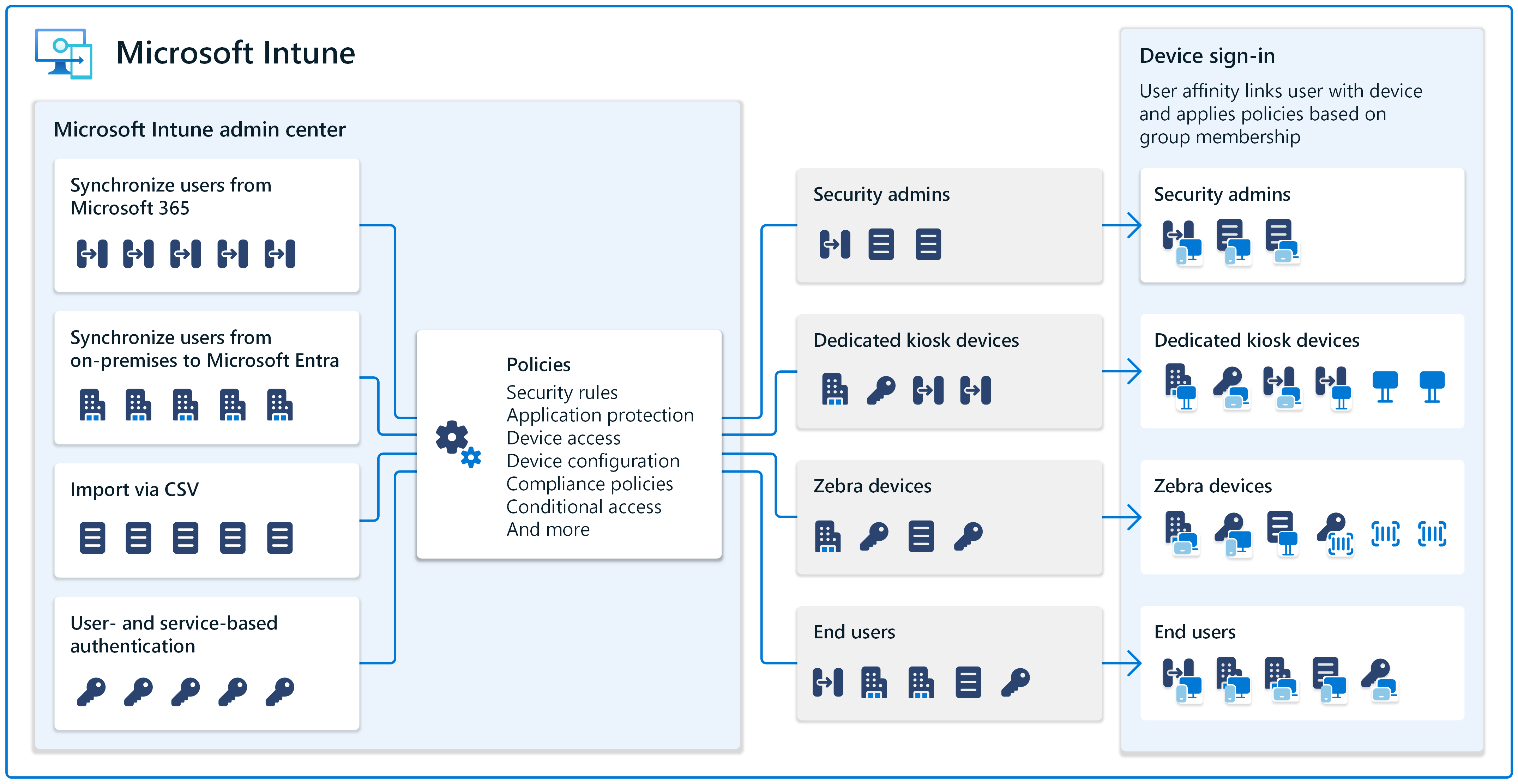

O Microsoft Intune pode realizar todas estas tarefas e muito mais. O Intune é um serviço baseado na cloud que pode gerir identidades de utilizador através de políticas, incluindo políticas de segurança e autenticação. Para obter mais informações sobre o Intune e os seus benefícios, aceda a O que é o Microsoft Intune?.

Do ponto de vista do serviço, o Intune utiliza o ID do Microsoft Entra para armazenamento de identidades e permissões. Ao utilizar o centro de administração do Microsoft Intune, pode gerir estas tarefas numa localização central concebida para gestão de pontos finais.

Este artigo aborda conceitos e funcionalidades que deve considerar ao gerir as suas identidades.

Utilizar os seus utilizadores e grupos existentes

Uma grande parte da gestão de pontos finais é a gestão de utilizadores e grupos. Se tiver utilizadores e grupos existentes ou criar novos utilizadores e grupos, o Intune pode ajudar.

Em ambientes no local, as contas de utilizador e os grupos são criados e geridos no Active Directory no local. Pode atualizar estes utilizadores e grupos através de qualquer controlador de domínio no domínio.

É um conceito semelhante no Intune.

O centro de administração do Intune inclui uma localização central para gerir utilizadores e grupos. O centro de administração é baseado na Web e pode ser acedido a partir de qualquer dispositivo que tenha uma ligação à Internet. Os administradores só precisam de iniciar sessão no centro de administração com a respetiva conta de administrador do Intune.

Uma decisão importante é determinar como colocar as contas de utilizador e os grupos no Intune. Suas opções:

Se utilizar atualmente o Microsoft 365 e tiver os seus utilizadores e grupos no centro de administração do Microsoft 365, estes utilizadores e grupos também estão disponíveis no centro de administração do Intune.

O Microsoft Entra ID e o Intune utilizam um "inquilino", que é a sua organização, como a Contoso ou a Microsoft. Se tiver vários inquilinos, inicie sessão no centro de administração do Intune no mesmo inquilino do Microsoft 365 que os seus utilizadores e grupos existentes. Os seus utilizadores e grupos são automaticamente apresentados e disponíveis.

Para obter mais informações sobre o que é um inquilino, aceda a Início Rápido: Configurar um inquilino.

Se utilizar atualmente o Active Directory no local, pode utilizar o Microsoft Entra Connect para sincronizar as suas contas do AD no local com o Microsoft Entra ID. Quando estas contas estão no Microsoft Entra ID, também estão disponíveis no centro de administração do Intune.

Para obter informações mais específicas, aceda a O que é o Microsoft Entra Connect Sync?.

Também pode importar utilizadores e grupos existentes de um ficheiro CSV para o centro de administração do Intune ou criar os utilizadores e grupos do zero. Ao adicionar grupos, pode adicionar utilizadores e dispositivos a estes grupos para organizá-los por localização, departamento, hardware e muito mais.

Para obter mais informações sobre a gestão de grupos no Intune, aceda a Adicionar grupos para organizar utilizadores e dispositivos.

Por predefinição, o Intune cria automaticamente os grupos Todos os utilizadores e Todos os dispositivos . Quando os seus utilizadores e grupos estiverem disponíveis para o Intune, pode atribuir as suas políticas a estes utilizadores e grupos.

Mover de contas de computador

Quando um ponto de extremidade do Windows, como um dispositivo Windows 10/11, ingressa em um domínio Active Directory local (AD), uma conta de computador é criada automaticamente. A conta de computador/computador pode ser utilizada para autenticar programas, serviços e aplicações no local.

Estas contas de computador são locais para o ambiente no local e não podem ser utilizadas em dispositivos que estão associados ao ID do Microsoft Entra. Nesta situação, tem de mudar para a autenticação baseada no utilizador para autenticar em programas, serviços e aplicações no local.

Para obter mais informações e documentação de orientação, aceda a Problemas conhecidos e limitações com pontos finais nativos da cloud.

Funções e permissões controlam o acesso

Para o tipo de administração diferente de tarefas, o Intune utiliza o controlo de acesso baseado em funções (RBAC). As funções atribuídas determinam os recursos a que um administrador pode aceder no centro de administração do Intune e o que podem fazer com esses recursos. Existem algumas funções incorporadas que se focam na gestão de pontos finais, como o Gestor de Aplicações, a Política e o Gestor de Perfis, etc.

Uma vez que o Intune utiliza o Microsoft Entra ID, também tem acesso às funções incorporadas do Microsoft Entra, como o Administrador de Serviços do Intune.

Cada função tem as suas próprias permissões de criação, leitura, atualização ou eliminação, conforme necessário. Também pode criar funções personalizadas se os administradores precisarem de uma permissão específica. Quando adiciona ou cria o tipo de administrador de utilizadores e grupos, pode atribuir estas contas às diferentes funções. O centro de administração do Intune tem estas informações numa localização central e pode ser facilmente atualizado.

Para obter mais informações, aceda a Controlo de acesso baseado em funções (RBAC) com o Microsoft Intune

Criar afinidade de utilizador quando os dispositivos são inscritos

Quando os utilizadores iniciam sessão nos respetivos dispositivos pela primeira vez, o dispositivo fica associado a esse utilizador. Esta funcionalidade chama-se afinidade de utilizador.

Todas as políticas atribuídas ou implementadas na identidade do utilizador vão com o utilizador para todos os respetivos dispositivos. Quando um utilizador está associado ao dispositivo, pode aceder às respetivas contas de e-mail, ficheiros, aplicações e muito mais.

Quando não associa um utilizador a um dispositivo, o dispositivo é considerado sem utilizador. Este cenário é comum para dispositivos de quiosque dedicados a uma tarefa específica e dispositivos que são partilhados com vários utilizadores.

No Intune, pode criar políticas para ambos os cenários no Android, iOS/iPadOS, macOS e Windows. Ao preparar-se para gerir estes dispositivos, certifique-se de que conhece o objetivo pretendido do dispositivo. Estas informações ajudam no processo de tomada de decisão quando os dispositivos estão a ser inscritos.

Para obter informações mais específicas, aceda aos guias de inscrição das suas plataformas:

- Guia de implantação: Gerenciar dispositivos Android no Microsoft Intune

- Guia de implantação: Registrar dispositivos iOS e iPadOS no Microsoft Intune

- Guia de implantação: gerenciar dispositivos macOS no Microsoft Intune

- Guia de implantação: Registrar dispositivos Windows no Microsoft Intune

Atribuir políticas a usuários e grupos

No local, trabalha com contas de domínio e contas locais e, em seguida, implementa políticas de grupo e permissões para estas contas ao nível local, site, domínio ou UO (LSDOU). Uma política de UO substitui uma política de domínio, uma política de domínio substitui uma política de site, etc.

O Intune é baseado na cloud. As políticas criadas no Intune incluem definições que controlam as funcionalidades do dispositivo, as regras de segurança e muito mais. Estas políticas são atribuídas aos seus utilizadores e grupos. Não existe uma hierarquia tradicional como LSDOU.

O catálogo de definições no Intune inclui milhares de definições para gerir dispositivos iOS/iPadOS, macOS e Windows. Se utilizar atualmente Objetos de Política de Grupo (GPOs) no local, utilizar o catálogo de definições é uma transição natural para políticas baseadas na cloud.

Para obter mais informações sobre políticas no Intune, aceda a:

- Usar o catálogo de configurações para definir configurações em dispositivos Windows, iOS/iPadOS e macOS

- Perguntas e respostas comuns sobre perfis e políticas de dispositivo no Microsoft Intune

Proteger as suas identidades de utilizador

As suas contas de utilizador e de grupo acedem aos recursos da organização. Tem de manter estas identidades seguras e impedir o acesso malicioso às identidades. Aqui estão algumas coisas a serem consideradas:

O Windows Hello para Empresas substitui o nome de utilizador e o início de sessão por palavra-passe e faz parte de uma estratégia sem palavra-passe.

As palavras-passe são introduzidas num dispositivo e, em seguida, transmitidas através da rede para o servidor. Podem ser interceptados e utilizados por qualquer pessoa e em qualquer lugar. Uma falha de segurança do servidor pode revelar credenciais armazenadas.

Com o Windows Hello para Empresas, os utilizadores iniciam sessão e autenticam-se com um PIN ou biometria, como o reconhecimento facial e de impressões digitais. Estas informações são armazenadas localmente no dispositivo e não são enviadas para dispositivos ou servidores externos.

Quando o Windows Hello para Empresas é implementado no seu ambiente, pode utilizar o Intune para criar políticas do Windows Hello para Empresas para os seus dispositivos. Estas políticas podem configurar definições de PIN, permitindo a autenticação biométrica, utilizar chaves de segurança e muito mais.

Para obter mais informações, confira:

- Visão geral do Windows Hello para Empresas

- Gerir o Windows Hello para Empresas em dispositivos quando os dispositivos são inscritos no Intune

Para gerir o Windows Hello para Empresas, utilize uma das seguintes opções:

- Durante a inscrição de dispositivos: configure a política ao nível do inquilino que aplica as definições do Windows Hello aos dispositivos no momento em que o dispositivo é inscrito no Intune.

- Linhas de base de segurança: algumas definições para o Windows Hello podem ser geridas através das linhas de base de segurança do Intune, como as linhas de base para a segurança do Microsoft Defender para Endpoint ou a Linha de Base de Segurança para Windows 10 e posterior.

- Catálogo de definições: as definições dos perfis de proteção de conta de segurança de ponto final estão disponíveis no catálogo de definições do Intune.

A autenticação baseada em certificados também faz parte de uma estratégia sem palavra-passe. Pode utilizar certificados para autenticar os seus utilizadores em aplicações e recursos da organização através de uma VPN, uma ligação Wi-Fi ou perfis de e-mail. Com os certificados, os utilizadores não precisam de introduzir nomes de utilizador e palavras-passe e podem facilitar o acesso a estes recursos.

Para obter mais informações, aceda a Utilizar certificados para autenticação no Microsoft Intune.

A autenticação multifator (MFA) é uma funcionalidade disponível com o Microsoft Entra ID. Para que os utilizadores se autentiquem com êxito, são necessários, pelo menos, dois métodos de verificação diferentes. Quando a MFA é implementada no seu ambiente, também pode exigir a MFA quando os dispositivos estão a ser inscritos no Intune.

Para obter mais informações, confira:

A Confiança Zero verifica todos os pontos finais, incluindo dispositivos e aplicações. A ideia é ajudar a manter os dados da organização na organização e evitar fugas de dados de intenções acidentais ou maliciosas. Inclui diferentes áreas de funcionalidades, incluindo o Windows Hello para Empresas, a utilização da MFA e muito mais.

Para obter mais informações, veja Confiança Zero com o Microsoft Intune.