Gerenciar a segurança do ponto de extremidade no Microsoft Intune

Enquanto Administrador de Segurança, utilize o nó de segurança Ponto final no Intune para configurar a segurança do dispositivo e gerir tarefas de segurança para dispositivos quando esses dispositivos estiverem em risco. As políticas de segurança de Ponto final foram concebidas para o ajudar a concentrar-se na segurança dos seus dispositivos e a mitigar o risco. As tarefas disponíveis podem ajudá-lo a identificar dispositivos em risco, a remediar esses dispositivos e a restaurá-los para um estado conforme ou mais seguro.

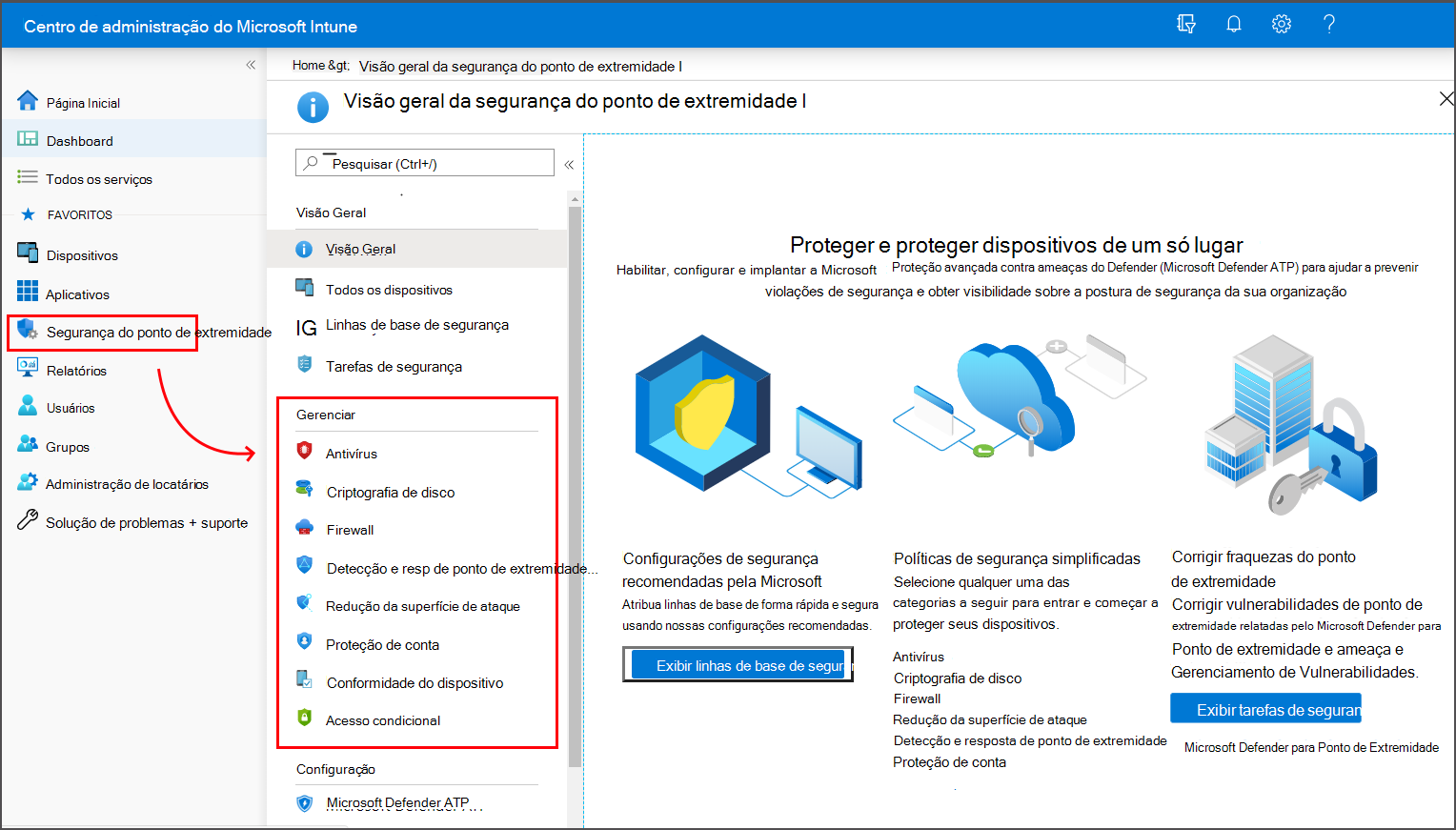

O nó de segurança do Ponto final agrupa as ferramentas que estão disponíveis através do Intune que pode utilizar para manter os dispositivos seguros:

Reveja o estado de todos os seus dispositivos geridos. Utilize a vista Todos os dispositivos onde pode ver a conformidade do dispositivo a partir de um nível elevado. Em seguida, desagregue em dispositivos específicos para compreender que políticas de conformidade não são cumpridas para que possa resolvê-las.

Implemente linhas de base de segurança que estabeleçam configurações de segurança de melhores práticas para dispositivos. O Intune inclui linhas de base de segurança para dispositivos Windows e uma lista crescente de aplicações, como o Microsoft Defender para Endpoint e o Microsoft Edge. As linhas de base de segurança são grupos pré-configurados de definições do Windows que o ajudam a aplicar uma configuração recomendada das equipas de segurança relevantes.

Faça a gestão das configurações de segurança nos dispositivos através de políticas fortemente focadas. Cada política de segurança de Ponto Final centra-se em aspetos da segurança do dispositivo, como antivírus, encriptação de disco, firewalls e várias áreas disponibilizadas através da integração com o Microsoft Defender para Endpoint.

Estabeleça os requisitos do dispositivo e do utilizador através da política de conformidade. Com as políticas de conformidade, define as regras que os dispositivos e os utilizadores têm de cumprir para serem considerados conformes. As regras podem incluir versões do SO, requisitos de palavra-passe, níveis de ameaça de dispositivos e muito mais.

Quando integra as políticas de Acesso Condicional do Microsoft Entra para impor políticas de conformidade, pode controlar o acesso aos recursos empresariais para dispositivos geridos e dispositivos que ainda não são geridos.

Integre o Intune na sua equipa do Microsoft Defender para Endpoint. Ao integrar com o Microsoft Defender para Endpoint , tem acesso a tarefas de segurança. As tarefas de segurança associam de perto o Microsoft Defender para Endpoint e o Intune para ajudar a sua equipa de segurança a identificar dispositivos que estão em risco e a entregar passos de remediação detalhados aos administradores do Intune que, em seguida, podem tomar medidas.

As secções seguintes deste artigo abordam as diferentes tarefas que pode efetuar a partir do nó de segurança de ponto final do centro de administração e as permissões de controlo de acesso baseado em funções (RBAC) necessárias para as utilizar.

Descrição Geral da segurança de pontos finais

Quando abre o nó de segurança ponto final no centro de administração do Microsoft Intune, a predefinição é a página Descrição geral.

A página Descrição Geral da segurança de pontos finais apresenta um dashboard consolidado com apresentações e informações que são obtidas dos nós mais focados da segurança de pontos finais, incluindo Antivírus, Deteção e resposta de Ponto Final e Microsoft Defender para Ponto Final:

Estado do Conector do Defender para Ponto Final – esta vista apresenta o estado atual do Conector do Defender para Ponto Final ao nível do inquilino. A etiqueta para esta vista também serve como uma ligação para abrir o portal do Microsoft Defender para Endpoint.

Esta mesma vista está disponível no separador Resumo do nó Deteção de ponto final e política de resposta.

Dispositivos Windows integrados no Defender para Ponto Final – esta tabela apresenta o estado ao nível do inquilino para a integração da deteção e resposta de pontos finais (EDR), com contagens de dispositivos que estão e não estão integrados. A etiqueta para esta vista é uma ligação que abre o separador Resumo do nó política de deteção e resposta de ponto final.

Estão incluídas duas ligações adicionais:

Implementar política pré-configurada – esta ligação abre o nó de política para deteção e resposta de Ponto final onde pode implementar uma política para integrar dispositivos no Defender.

Integrar dispositivos no Defender para Endpoint – uma ligação para abrir o portal do Defender, onde pode efetuar outros passos para integrar dispositivos fora do fluxo de trabalho simplificado do Intune.

Estado do agente antivírus – esta vista apresenta os detalhes de resumo do relatório de estado do agente antivírus do Intune, caso contrário, está disponível no centro de administração do Intune ao aceder a Relatórios>do Antivírus do Microsoft Defender onde o relatório se encontra no separador Resumo .

Outros Relatórios de monitorização – esta secção inclui mosaicos que abrem relatórios adicionais do Antivírus do Microsoft Defender, incluindo o Estado de Firewall de Software Maligno Detetado. Outro mosaico abre o portal do Defender , onde pode ver os dados de estado de funcionamento do sensor e do antivírus.

Gerenciar dispositivos

O nó de segurança Ponto final inclui a vista Todos os dispositivos , onde pode ver uma lista de todos os dispositivos do seu Microsoft Entra ID que estão disponíveis no Microsoft Intune.

A partir desta vista, pode selecionar dispositivos para explorar para obter mais informações, como as políticas com as quais um dispositivo não está em conformidade. Também pode utilizar o acesso desta vista para remediar problemas de um dispositivo, incluindo reiniciar um dispositivo, iniciar uma análise de software maligno ou rodar as teclas BitLocker num dispositivo Windows 10.

Para obter mais informações, veja Manage devices with endpoint security in Microsoft Intune (Gerir dispositivos com segurança de pontos finais no Microsoft Intune).

Gerir Linhas de base de segurança

As linhas de base de segurança no Intune são grupos pré-configurados de definições que são recomendações de melhores práticas das equipas de segurança da Microsoft relevantes para o produto. O Intune suporta linhas de base de segurança para definições de dispositivos Windows 10/11, Microsoft Edge, Microsoft Defender para Endpoint Protection e muito mais.

Pode utilizar linhas de base de segurança para implementar rapidamente uma configuração de melhores práticas das definições do dispositivo e da aplicação para proteger os seus utilizadores e dispositivos. As linhas de base de segurança são suportadas para dispositivos com o Windows 10, versão 1809 e posterior, e o Windows 11.

Para obter mais informações, confira Usar linhas de base de segurança para configurar dispositivos com Windows no Intune.

As linhas de base de segurança são um dos vários métodos no Intune para configurar definições em dispositivos. Ao gerir as definições, é importante compreender que outros métodos estão a ser utilizados no seu ambiente que podem configurar os seus dispositivos para que possa evitar conflitos. Veja Evitar conflitos de políticas mais à frente neste artigo.

Rever tarefas de Segurança do Microsoft Defender para Endpoint

Quando integrar o Intune com o Microsoft Defender para Endpoint, pode rever as Tarefas de segurança no Intune que identificam dispositivos em risco e fornecem passos para mitigar esse risco. Em seguida, pode utilizar as tarefas para comunicar ao Microsoft Defender para Endpoint quando esses riscos forem mitigados com êxito.

A sua equipa do Microsoft Defender para Endpoint determina que dispositivos estão em risco e transmite essas informações à sua equipa do Intune como uma tarefa de segurança. Com alguns cliques, criam uma tarefa de segurança para o Intune que identifica os dispositivos em risco, a vulnerabilidade e fornece orientações sobre como mitigar esse risco.

Os Administradores do Intune analisam as tarefas de segurança e, em seguida, atuam no Intune para remediar essas tarefas. Depois de mitigadas, definem a tarefa como concluída, o que comunica esse estado à equipa do Microsoft Defender para Endpoint.

Através das Tarefas de segurança, ambas as equipas permanecem sincronizadas quanto aos dispositivos que estão em risco e como e quando esses riscos são remediados.

Para saber mais sobre como utilizar tarefas de Segurança, veja Utilizar o Intune para remediar vulnerabilidades identificadas pelo Microsoft Defender para Endpoint.

Utilizar políticas para gerir a segurança do dispositivo

Como administrador de segurança, utilize as políticas de segurança que se encontram em Gerir no nó de segurança Do ponto final. Com estas políticas, pode configurar a segurança do dispositivo sem ter de navegar no corpo e intervalo de definições maiores em perfis de configuração de dispositivos ou linhas de base de segurança.

Para saber mais sobre como utilizar estas políticas de segurança, veja Gerir a segurança do dispositivo com políticas de segurança de pontos finais.

As políticas de segurança de pontos finais são um dos vários métodos no Intune para configurar definições em dispositivos. Ao gerir as definições, é importante compreender que outros métodos estão a ser utilizados no seu ambiente que podem configurar os seus dispositivos e evitar conflitos. Veja Evitar conflitos de políticas mais à frente neste artigo.

Também se encontram em Gerir as políticas de conformidade e acesso condicional do dispositivo. Estes tipos de políticas não são políticas de segurança focadas para configurar pontos finais, mas são ferramentas importantes para gerir dispositivos e aceder aos seus recursos empresariais.

Utilizar a política de conformidade do dispositivo

Utilize a política de conformidade do dispositivo para estabelecer as condições através das quais os dispositivos e utilizadores têm permissão para aceder à rede e aos recursos da empresa.

As definições de conformidade disponíveis dependem da plataforma que utiliza, mas as regras de política comuns incluem:

- Exigir que os dispositivos executem uma versão mínima ou específica do SO

- Definir requisitos de palavra-passe

- Especificar um nível máximo de ameaça de dispositivo permitido, conforme determinado pelo Microsoft Defender para Endpoint ou outro parceiro de Defesa Contra Ameaças para Dispositivos Móveis

Além das regras de política, as políticas de conformidade suportam Ações de não conformidade. Estas ações são uma sequência ordenada por tempo de ações a aplicar a dispositivos não conformes. As ações incluem o envio de e-mails ou notificações para alertar os utilizadores do dispositivo sobre não conformidade, bloquear remotamente dispositivos ou até mesmo extinguir dispositivos não conformes e remover quaisquer dados da empresa que possam estar neles.

Quando integra políticas de Acesso Condicional do Microsoft Entra no Intune para impor políticas de conformidade, o Acesso condicional pode utilizar os dados de conformidade para controlar o acesso aos recursos empresariais para dispositivos geridos e a partir de dispositivos que não gere.

Para saber mais, veja Definir regras em dispositivos para permitir o acesso aos recursos na sua organização com o Intune.

As políticas de conformidade de dispositivos são um dos vários métodos no Intune para configurar definições em dispositivos. Ao gerir as definições, é importante compreender que outros métodos estão a ser utilizados no seu ambiente que podem configurar os seus dispositivos e evitar conflitos. Veja Evitar conflitos de políticas mais à frente neste artigo.

Configurar acesso condicional

Para proteger os seus dispositivos e recursos empresariais, pode utilizar as políticas de Acesso Condicional do Microsoft Entra com o Intune.

O Intune transmite os resultados das políticas de conformidade do dispositivo para o Microsoft Entra, que utiliza políticas de acesso condicional para impor que dispositivos e aplicações podem aceder aos seus recursos empresariais. As políticas de acesso condicional também ajudam a controlar o acesso a dispositivos que não gere com o Intune e podem utilizar os detalhes de conformidade dos parceiros de Defesa Contra Ameaças para Dispositivos Móveis que integra com o Intune.

Seguem-se dois métodos comuns de utilização do acesso condicional com o Intune:

- Acesso condicional baseado no dispositivo, para garantir que apenas os dispositivos geridos e em conformidade podem aceder aos recursos de rede.

- Acesso condicional baseado na aplicação, que utiliza políticas de proteção de aplicações para gerir o acesso a recursos de rede por utilizadores em dispositivos que não gere com o Intune.

Para saber mais sobre como utilizar o acesso condicional com o Intune, veja Saiba mais sobre o Acesso Condicional e o Intune.

Configurar a Integração com o Microsoft Defender para Endpoint

Quando integra o Microsoft Defender para Endpoint no Intune, melhora a sua capacidade de identificar e responder a riscos.

Embora o Intune possa ser integrado com vários parceiros de Defesa Contra Ameaças para Dispositivos Móveis, quando utiliza o Microsoft Defender para Endpoint, ganha uma integração sólida entre o Microsoft Defender para Endpoint e o Intune com acesso a opções de proteção de dispositivos profundas, incluindo:

- Tarefas de segurança – comunicação totalmente integrada entre o Defender para Endpoint e os administradores do Intune sobre dispositivos em risco, como remediar os mesmos e confirmação quando esses riscos são mitigados.

- Integração simplificada do Microsoft Defender para Endpoint em clientes.

- Utilização de sinais de risco de dispositivos do Defender para Endpoint em políticas de conformidade do Intune e políticas de proteção de aplicações.

- Acesso às capacidades de proteção contra adulteração .

Para saber mais sobre como utilizar o Microsoft Defender para Endpoint com o Intune, veja Impor a conformidade do Microsoft Defender para Endpoint com Acesso Condicional no Intune.

Requisitos de controlo de acesso baseado em funções

Para gerir tarefas no nó de segurança endpoint do centro de administração do Microsoft Intune, uma conta tem de:

- Ser-lhe atribuída uma licença para o Intune.

- Ter permissões de controlo de acesso baseado em funções (RBAC) iguais às permissões fornecidas pela função incorporada do Intune do Endpoint Security Manager. A função Gestor de Segurança de Ponto Final concede acesso ao centro de administração do Microsoft Intune. Esta função pode ser utilizada por indivíduos que gerem funcionalidades de segurança e conformidade, incluindo linhas de base de segurança, conformidade do dispositivo, acesso condicional e Microsoft Defender para Endpoint.

Para obter mais informações, confira RBAC (controle de acesso baseado em função) com o Microsoft Intune.

Permissões concedidas pela função de Gestor de Segurança de Ponto Final

Pode ver a seguinte lista de permissões no centro de administração do Microsoft Intune ao aceder a Administração> de inquilinosFunções>Todas as Funções, selecionePropriedadesdo Gestor> de Segurança do Ponto Final.

Permissões:

-

Android FOTA

- Leitura

-

Android for Work

- Leitura

-

Dados de auditoria

- Leitura

-

Conector do Certificado

- Leitura

-

Identificadores de dispositivos empresariais

- Leitura

-

Credenciais Derivadas

- Leitura

-

Políticas de conformidade do dispositivo

- Atribuir

- Criar

- Excluir

- Leitura

- Atualizar

- Exibir relatórios

-

Configurações do dispositivo

- Leitura

- Exibir relatórios

-

Gestores de inscrição de dispositivos

- Leitura

-

Relatórios do Endpoint Protection

- Leitura

-

Programas de inscrição

- Ler dispositivo

- Ler perfil

- Token de leitura

-

Filtros

- Leitura

-

Armazém de dados do Intune

- Leitura

-

Aplicações geridas

- Leitura

-

Dispositivos geridos

- Excluir

- Leitura

- Definir utilizador principal

- Atualizar

- Exibir relatórios

-

Microsoft Defender ATP

- Leitura

-

Microsoft Store para empresas

- Leitura

-

Defesa contra Ameaças Móveis

- Modificar

- Leitura

-

Aplicativos móveis

- Leitura

-

Organização

- Leitura

-

Gestão de Dispositivos parceiros

- Leitura

-

PolicySets

- Leitura

-

Conectores de assistência remota

- Leitura

- Exibir relatórios

-

Tarefas remotas

- Obter chave FileVault

- Iniciar a ação de Gestão de Configuração

- Reiniciar agora

- Bloqueio remoto

- Rodar BitLockerKeys (Pré-visualização)

- Trocar chave do FileVault

- Desligamento

- Sincronizar dispositivos

- Windows Defender

-

Funções

- Leitura

-

Linhas de base de segurança

- Atribuir

- Criar

- Excluir

- Leitura

- Atualizar

-

Tarefas de segurança

- Leitura

- Atualizar

-

Termos e condições

- Leitura

-

Certificado Enterprise do Windows

- Leitura

Evitar conflitos de políticas

Muitas das definições que pode configurar para dispositivos podem ser geridas por diferentes funcionalidades no Intune. Estas funcionalidades incluem, mas não estão limitadas a:

- Políticas de segurança de pontos finais

- Linhas de base de segurança

- Políticas de configuração de dispositivos

- Políticas de inscrição do Windows

Por exemplo, as definições encontradas nas políticas de segurança de Ponto final são um subconjunto das definições encontradas nos perfis de proteção de ponto final e restrição de dispositivos na política de configuração do dispositivo e que também são geridas através de várias linhas de base de segurança.

Uma forma de evitar conflitos é não utilizar linhas de base diferentes, instâncias da mesma linha de base ou diferentes tipos de política e instâncias para gerir as mesmas definições num dispositivo. Isto requer o planeamento dos métodos a utilizar para implementar configurações em diferentes dispositivos. Quando utiliza vários métodos ou instâncias do mesmo método para configurar a mesma definição, certifique-se de que os diferentes métodos concordam ou não são implementados nos mesmos dispositivos.

Se ocorrerem conflitos, pode utilizar as ferramentas incorporadas do Intune para identificar e resolver a origem desses conflitos. Para saber mais, confira:

Próximas etapas

Configurar: