Sem palavra-passe para Estudantes

Com o aumento das ameaças à segurança, é fundamental que as escolas comecem a pensar em formas de usar funcionalidades de segurança normalmente evitadas para os alunos.

Este artigo descreve uma forma de utilizar credenciais sem palavra-passe nas escolas.

Requisitos:

- Uma licença ou pacote que inclui a Entra P1.

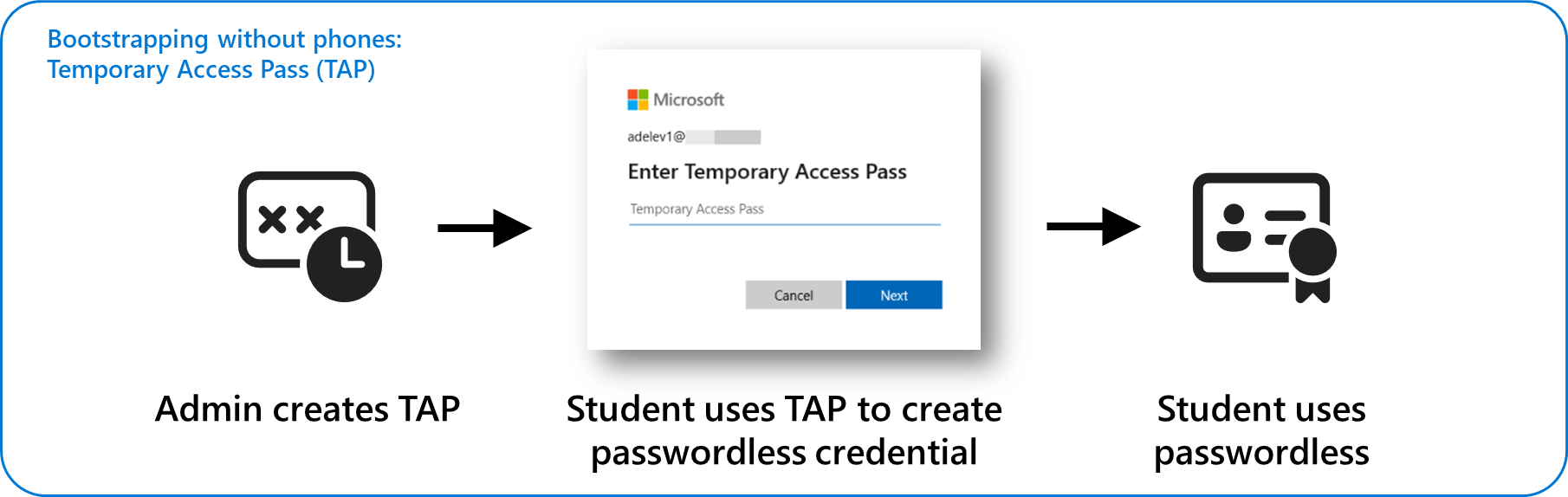

A distribuição de credenciais resistentes a phishing sem palavra-passe aos estudantes tem sido um desafio devido ao requisito de autenticação multifator (MFA) para configuração (por vezes denominado bootstrapping). O Passe de Acesso Temporário (TAP) fornece uma opção gratuita para telemóvel para os utilizadores configurarem credenciais, incluindo credenciais sem palavra-passe vinculadas ao dispositivo.

Um Passe de Acesso Temporário é um código de acesso com limite de tempo que pode ser configurado para utilização única ou múltipla. Os utilizadores podem iniciar sessão com um TAP para integrar outros métodos de autenticação sem palavra-passe, como o Microsoft Authenticator, FIDO2, Windows Hello para Empresas, Início de sessão único (SSO) da Plataforma com Enclave Seguro e Chaves de Acesso.

Os administradores podem criar um TAP e distribuir aos estudantes. Os estudantes podem utilizar o TAP para criar a credencial sem palavra-passe. Em seguida, os estudantes podem utilizar a credencial passworldess para iniciar sessão no dispositivo.

Cada sistema operativo tem uma implementação diferente para credenciais sem palavra-passe vinculadas ao dispositivo:

| Sistema operacional | Tecnologia de chave vinculada ao hardware | Adequado para | Requisito de hardware | Informações biométricas |

|---|---|---|---|---|

| Windows | Windows Hello para Empresas | Dispositivos 1:1 | TPM (Módulo de Plataforma Confiável) | Windows Hello |

| macOS | SSO da Plataforma com Enclave Seguro (pré-visualização) | Dispositivos 1:1 | Enclave Seguro | TouchID |

| iOS | Chaves de acesso com o Microsoft Authenticator (pré-visualização) | Dispositivos 1:1 | iOS 16+ | FaceID |

| Android | Chaves de acesso com o Microsoft Authenticator (pré-visualização) | Dispositivos 1:1 | Android 14+ | Específico do OEM |

| Windows, macOS | Chaves de Segurança FIDO2 | 1:1 ou dispositivos partilhados | Chave de Segurança FIDO2 | Vários |

| Chaves de acesso (sincronizáveis) – chega mais tarde em 2024 | n/d | Não vinculado ao hardware – a proteção varia de acordo com o fornecedor de chaves de acesso | n/d | Vários |

Estas tecnologias fornecem uma força de autenticação resistente a phishing, uma vez que utilizam uma combinação de uma chave privada vinculada ao hardware, a posse física do utilizador desse dispositivo. O PIN ou palavra-passe do dispositivo local utilizado para desbloquear ou "libertar" a chave privada específica do dispositivo. A chave privada nunca sai do dispositivo ou é transmitida através da rede. O Microsoft Entra ID só possui uma chave pública correspondente utilizada para validar os dados assinados pela chave privada vinculada ao hardware. O PIN ou palavra-passe local é específico do dispositivo e não pode ser utilizado para iniciar sessão em serviços ou outros dispositivos (a menos que o utilizador utilize o mesmo PIN).

Dica

Para obter a melhor experiência sem palavra-passe em dispositivos 1:1 para Estudantes e Dispositivos K-12, a Microsoft recomenda TAP + Windows Hello (ou outra tecnologia de chave vinculada a hardware específica da plataforma). Para dispositivos partilhados, a Microsoft recomenda Chaves de Segurança FIDO2.

Para obter mais informações sobre o Passwordless e o Microsoft Entra ID, consulte Microsoft Entra passwordless sign-in (Início de sessão sem palavra-passe do Microsoft Entra).

Experiência de utilizador sem palavra-passe

Estes passos demonstram a experiência do utilizador durante o Autopilot nas seguintes condições:

- O utilizador tem um passe de acesso temporário.

- O Windows Hello para Empresas está ativado para este dispositivo.

Se o dispositivo já estiver aprovisionado, a experiência é a mesma do passo 2 quando o utilizador inicia sessão num dispositivo com o Windows Hello para Empresas ativado.

- Inicie sessão com uma conta escolar ou profissional e utilize o passe de acesso temporário para iniciar o Autopilot.

- Após a conclusão do aprovisionamento, é pedido ao utilizador para configurar o Windows Hello para Empresas.

- É pedido ao utilizador que introduza o respetivo passe de acesso temporário.

- O utilizador cria um PIN e configura as credenciais biométricas, se forem suportadas pelo dispositivo.

- O utilizador pode agora iniciar sessão com o PIN ou a biometria.

Experiência de utilizador quando um utilizador não tem um TOQUE ou o TAP expira

Se o utilizador não tiver um passe de acesso temporário ao passar pelo Autopilot, ser-lhe-á pedido que se registe para autenticação multifator:

Se atribuir um passe de acesso temporário a um utilizador e lhe pedir para tentar novamente ou reiniciar o computador, é pedido aos utilizadores que utilizem o passe de acesso temporário.

Planear sem palavra-passe

O principal desafio do aprovisionamento de credenciais sem palavra-passe para estudantes é a distribuição da TAP.

As opções são:

- Gerar TAP quando as palavras-passe são fornecidas aos estudantes pela primeira vez ou fornecendo apenas um TAP e nenhuma palavra-passe para impor sem palavra-passe.

- Gerar e distribuir um TAP quando os estudantes recebem novos dispositivos.

- Ativar as opções de autenticação sem palavra-passe e pedir aos estudantes que as configurem e chamem o suporte de TI para pedir um TAP ao configurá-lo.

- Delegar o acesso para criar a TAP para professores ou TI locais.

Pode utilizar Métodos de Autenticação no Entra para controlar quais os utilizadores que podem utilizar tipos específicos de métodos de autenticação. Por exemplo, pode permitir que professores e funcionários utilizem o Microsoft Authenticator, mas apenas permitir que os estudantes utilizem o Passe de Acesso Temporário.

| Atributos de utilizador de destino | Utilizadores típicos | Métodos de Autenticação |

|---|---|---|

| Pode utilizar dispositivos iOS ou Android para além do dispositivo principal | Funcionários, estudantes universitários, estudantes em escolas onde os dispositivos móveis são permitidos | ✔️ Chaves de Acesso Temporário✔️ FIDO2✔️ do Microsoft Authenticator ✔️ |

| Sem acesso a dispositivos móveis | Estudantes de K-12 | ✔️ Chave de Acesso Temporário – ✔️ Chave de Acesso FIDO2 – Chave ✔️ de Acesso |

Para obter mais informações sobre os métodos de autenticação disponíveis no Entra, veja Métodos de Autenticação.

Configurar Métodos de Autenticação

Configurar o Entra para utilizar políticas de Métodos de Autenticação

Os métodos de autenticação podem ser configurados após a autenticação multifator e as definições de política de reposição personalizada de palavra-passe serem migradas para a funcionalidade Métodos de Autenticação. Para obter mais informações, veja How to migrate MFA and Self-Service Password Reset policy settings to the Authentication methods policy for Microsoft Entra ID (Como migrar as definições da política de Reposição Personalizada de Palavra-passe e MFA para a política métodos de autenticação para o ID do Microsoft Entra).

Configurar os métodos de autenticação com base nos seus requisitos

Utilize Métodos de Autenticação para direcionar a configuração necessária em grupos de utilizadores. Para obter mais informações, veja Métodos de Autenticação. Por exemplo:

- Altere os grupos de destino dos métodos Telefone, SMS e Microsoft Authenticator para incluir pessoal e excluir estudantes.

- Altere o grupo de destino do Passe de Acesso Temporário para incluir estudantes.

Emitir Passe de Acesso Temporário

Os administradores podem emitir passes de acesso temporários e distribuí-los aos utilizadores. Para obter mais informações, veja Criar um passe de acesso temporário.

Configurar Dispositivos

Configure o método de início de sessão sem palavra-passe para cada sistema operativo para cumprir os seus requisitos.

Para dispositivos geridos pelo Intune, existem dois métodos para configurar o Windows Hello para Empresas:

- Ao nível do inquilino. As políticas windows hello para empresas em todos os inquilinos em Dispositivos>Windows>Inscrição > windows Windows Hello para Empresas. Normalmente, as escolas desativam o Windows Hello para Empresas para evitar que os estudantes sejam convidados a configurar a autenticação multifator durante o início de sessão.

- Direcionado através de políticas. As políticas direcionadas têm precedência sobre a política ao nível do inquilino, permitindo que as definições sejam direcionadas para grupos ou para testar a implementação.

Para obter mais informações, consulte Configurar o Windows Hello para Empresas.

São necessários passos adicionais para configurar o acesso de início de sessão único a recursos no local com credenciais do Windows Hello para Empresas. Para obter mais informações, consulte Configurar o início de sessão único para dispositivos associados ao Microsoft Entra.

Personalizar a experiência do Windows Hello para Empresas

Estas definições são opcionais, mas podem ser utilizadas para personalizar a experiência do Windows Hello para Empresas.

DisablePostLogonProvisioning – por predefinição, o Windows Hello para Empresas requer aprovisionamento durante o início de sessão. Com esta definição ativada, o pedido de início de sessão está desativado. Os utilizadores podem configurar o Windows Hello para Empresas na aplicação de definições.

Configuração Valor OMA-URI: ./Device/Vendor/MSFT/PassportForWork/**Microsoft Entra ID Tenant ID**/Policies/DisablePostLogonProvisioningTipo de dados: Booliano Valor: Verdadeiro EnablePasswordlessExperience - Quando a política está ativada no Windows 11, determinados cenários de autenticação do Windows não oferecem aos utilizadores a opção de utilizar uma palavra-passe, ajudando as organizações e preparando os utilizadores para se afastarem gradualmente das palavras-passe. Para obter mais informações, consulte Experiência sem palavra-passe do Windows.

Configuração Valor OMA-URI: ./Device/Vendor/MSFT/Policy/Config/Authentication/EnablePasswordlessExperienceTipo de dados: Número inteiro Valor: 1

Para obter os passos para criar uma política personalizada, consulte Adicionar definições personalizadas para dispositivos Windows 10/11 no Microsoft Intune.

Monitorizar a Autenticação Passworldess

Entra inclui relatórios para monitorizar métodos de autenticação. Para obter mais informações, veja Atividade de Métodos de Autenticação.

Utilize os relatórios para ver o progresso da implementação e identificar quando os utilizadores estão a utilizar credenciais sem palavras.

Impor a Força de Autenticação com Acesso Condicional

O acesso aos serviços que utilizam o Microsoft Entra ID para autenticação pode ser restringido com base na força do método de autenticação, entre outras condições, através do Acesso Condicional.

Por exemplo, para exigir que os estudantes acedam a serviços com o Microsoft Entra ID para autenticação, utilize um dispositivo gerido com credenciais sem palavra-passe, configure uma política de Acesso Condicional com estas definições:

| Configuração | Valor |

|---|---|

| Nome | Alunos |

| Destino | Todos os alunos |

| Conceder | Dispositivo de reclamação: sim Força de autenticação: resistente a phishing |

Para obter mais informações sobre a força de autenticação nas políticas de acesso condicional, consulte Descrição geral da força de autenticação do Microsoft Entra.

Para obter instruções sobre como configurar políticas de Acesso Condicional, consulte O que é o Acesso Condicional no ID do Microsoft Entra?.

Dica

Em cenários em que os dispositivos são partilhados entre vários utilizadores, uma opção de autenticação sem palavra-passe alternativa é chaves de segurança FIDO 2. Os dispositivos partilhados podem ser excluídos das políticas de acesso condicional com base na localização. No entanto, tal não é recomendado.

Gerir Credenciais Sem Palavra-passe

As credenciais sem palavra-passe não são afetadas por alterações, reposições ou políticas de palavra-passe. Se um dispositivo for comprometido ou roubado, deve seguir os procedimentos exigidos pela sua equipa de segurança. Alguns exemplos de ações podem incluir:

- Não tomar medidas até que um compromisso seja investigado.

- Acionar uma eliminação remota do dispositivo comprometido.

- Desativar a credencial ou a conta de utilizador.

Se um dispositivo estiver comprometido, pode optar por eliminar a credencial associada sem palavra-passe do Microsoft Entra ID para impedir a utilização não autorizada.

Para remover um método de autenticação associado a uma conta de utilizador, elimine a chave do método de autenticação do utilizador. Pode identificar o dispositivo associado na coluna Detalhes .

- Inicie sessão no centro de administração do Microsoft Entra e procure o utilizador cuja chave de acesso tem de ser removida.

- Selecione Métodos >de autenticação junto ao método de autenticação relevante e selecione "..." e, em seguida, selecione Eliminar.

Próximas etapas

Para obter mais informações sobre como inscrever os seus dispositivos no Intune, aceda a: