Criar e Implementar políticas de prevenção de perda de dados

Existem muitas opções de configuração numa política de Prevenção Contra Perda de Dados do Microsoft Purview (DLP). Cada opção altera o comportamento da política. Este artigo apresenta alguns cenários de intenção comuns para as políticas que mapeia para as opções de configuração. Em seguida, orienta-o ao longo da configuração dessas opções. Depois de se familiarizar com estes cenários, terá as competências fundamentais necessárias para utilizar a UX de criação de políticas DLP para criar as suas próprias políticas.

A forma como implementa uma política é tão importante como um design de política. Tem várias opções para controlar a implementação de políticas. Este artigo mostra-lhe como utilizar estas opções para que a política atinja a sua intenção, evitando simultaneamente perturbações dispendiosas no negócio.

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de avaliações do Microsoft Purview. Saiba mais detalhes sobre assinatura e termos de avaliação.

Antes de começar

Se não estiver familiarizado com o DLP do Microsoft Purview, eis uma lista dos artigos principais com os quais deve estar familiarizado à medida que implementa o DLP:

- Unidades administrativas

- Saiba mais sobre Prevenção Contra Perda de Dados do Microsoft Purview - O artigo apresenta-lhe a disciplina de prevenção de perda de dados e a implementação do DLP pela Microsoft.

- Planear a prevenção de perda de dados (DLP) – ao trabalhar neste artigo, irá:

- Referência da política de Prevenção de Perda de Dados – este artigo apresenta todos os componentes de uma política DLP e como cada um influencia o comportamento de uma política.

- Estruturar uma política DLP – este artigo explica-lhe como criar uma instrução de intenção de política e mapeá-la para uma configuração de política específica.

- Criar e Implementar políticas de prevenção de perda de dados – este artigo, que está a ler agora, apresenta alguns cenários de intenções de política comuns que mapeia às opções de configuração. Em seguida, orienta-o ao longo da configuração dessas opções e fornece orientações sobre a implementação de uma política.

- Saiba mais sobre como investigar alertas de prevenção de perda de dados – este artigo apresenta o ciclo de vida dos alertas desde a criação até à remediação final e à otimização de políticas. Também apresenta as ferramentas que utiliza para investigar alertas.

Licenciamento SKU/assinaturas

Antes de começar a utilizar políticas DLP, confirme a sua subscrição do Microsoft 365 e quaisquer suplementos.

Para obter informações sobre o licenciamento, consulte Microsoft 365, Office 365, Enterprise Mobility + Security e Subscrições Windows 11 para Empresas.

Permissões

A conta que utiliza para criar e implementar políticas tem de ser membro de um destes grupos de funções

- Administrador de conformidade

- Administrador de dados de conformidade

- Proteção de Informações

- Administrador de Proteção de Informações

- Administrador de segurança

Importante

Certifique-se de que compreende a diferença entre um administrador sem restrições e um administrador restrito de unidade administrativa ao ler Unidades administrativas antes de começar.

Funções Granulares e Grupos de Funções

Existem funções e grupos de funções que pode utilizar para ajustar os seus controlos de acesso.

Eis uma lista de funções aplicáveis. Para saber mais, veja Permissões no portal de conformidade do Microsoft Purview.

- Gerenciamento de Conformidade de DLP

- Administrador de Proteção de Informações

- Analista de Proteção de Informações

- Investigador de Proteção de Informações

- Leitor de Proteção de Informações

Eis uma lista de grupos de funções aplicáveis. Para saber mais, consulte Para saber mais sobre as mesmas, consulte Permissões no portal de conformidade do Microsoft Purview.

- Proteção de Informações

- Administradores de Proteção de Informações

- Analistas de Proteção de Informações

- Investigadores de Proteção de Informações

- Leitores de Proteção de Informações

Cenários de criação de políticas

O artigo anterior Estruturar uma política DLP introduziu-o na metodologia de criação de uma instrução de intenção de política e, em seguida, ao mapear essa instrução de intenção para opções de configuração de políticas. Esta secção utiliza esses exemplos, além de mais alguns e orienta-o ao longo do processo de criação de políticas. Deve trabalhar nestes cenários no seu ambiente de teste para se familiarizar com a IU de criação de políticas.

Existem tantas opções de configuração no fluxo de criação de políticas que não é possível abranger todas ou mesmo a maioria das configurações. Portanto, este artigo abrange vários dos cenários de política DLP mais comuns. Ao percorrer estes passos, pode utilizar a experiência numa vasta gama de configurações.

Cenário 1 Bloquear e-mails com números de card de crédito

Importante

Este é um cenário hipotético com valores hipotéticos. É apenas para fins ilustrativos. Deve substituir os seus próprios tipos de informações confidenciais, etiquetas de confidencialidade, grupos de distribuição e utilizadores.

Pré-requisitos e pressupostos do Cenário 1

Este cenário utiliza a etiqueta Confidencialidade altamente confidencial , pelo que requer que tenha criado e publicado etiquetas de confidencialidade. Para saber mais, confira:

- Saiba mais sobre rótulos de confidencialidade

- Introdução ao rótulos de confidencialidade

- Criar e configurar rótulos de confidencialidade e suas políticas

Este procedimento utiliza uma equipa de finanças do grupo de distribuição hipotética em Contoso.com e um hipotético destinatário adele.vance@fabrikam.comSMTP.

Este procedimento utiliza alertas. Veja: Introdução aos alertas de prevenção de perda de dados

Mapeamento e declaração de intenções de política do Cenário 1

Precisamos de bloquear e-mails para todos os destinatários que contenham números de card de crédito ou que tenham a etiqueta de confidencialidade "altamente confidencial" aplicada, exceto se o e-mail for enviado de alguém da equipa financeira para adele.vance@fabrikam.como . Queremos notificar o administrador de conformidade sempre que um e-mail for bloqueado e notificar o utilizador que enviou o item e ninguém pode substituir o bloco. Controle todas as ocorrências deste evento de alto risco no registo e queremos os detalhes de quaisquer eventos capturados e disponibilizados para investigação

| Declaração | Perguntas de configuração respondidas e mapeamento de configuração |

|---|---|

| "Precisamos de bloquear e-mails para todos os destinatários..." | - Onde monitorizar: Exchange – Âmbito administrativo: Diretório completo – Ação: Restringir o acesso ou encriptar o conteúdo nas localizações> do Microsoft 365Bloquear a receção de e-mails ou o acesso a ficheiros partilhados do SharePoint, OneDrive e TeamsBloquear todos os utilizadores > |

| "... que contêm card números de crédito ou têm a etiqueta de confidencialidade "altamente confidencial" aplicada..." | - O que monitorizar: utilizar o modelo Personalizado – Condições para corresponder: editá-lo para adicionar a etiqueta de confidencialidade altamente confidencial |

| "... exceto se..." | - Configuração do grupo de condições: crie um grupo de condição booleano não aninhado associado às primeiras condições com um AND booleano |

| "... o e-mail é enviado por alguém da equipa de finanças..." | - Condição para correspondência: o remetente é membro de |

| "... e..." | - Condição para correspondência: adicionar uma segunda condição ao grupo NÃO |

| "... para adele.vance@fabrikam.com..." | - Condição para correspondência: o destinatário é |

| "... Notificar..." | - Notificações do utilizador: ativada – Sugestões de política: ativada |

| "... o administrador de conformidade sempre que um e-mail é bloqueado e notifica o utilizador que enviou o item..." | - Sugestões de política: ativada – Notifique estas pessoas: selecionadas – a pessoa que enviou, partilhou ou modificou o conteúdo: selected - Envie o e-mail a estas pessoas adicionais: adicione o endereço de e-mail do administrador de conformidade |

| "... e ninguém pode substituir o bloco... | - Permitir substituições dos Serviços do M365: não selecionado |

| "... Controle todas as ocorrências deste evento de alto risco no registo e queremos os detalhes de quaisquer eventos capturados e disponibilizados para investigação." | - Utilize este nível de gravidade em alertas e relatórios de administração: elevado – enviar um alerta aos administradores quando ocorrer uma correspondência de regra: selecionado – Enviar alerta sempre que uma atividade corresponder à regra: selecionada |

Passos para criar a política para o cenário 1

Importante

Para efeitos deste procedimento de criação de políticas, irá aceitar os valores de inclusão/exclusão predefinidos e deixar a política desativada. Irá alterá-los quando implementar a política.

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview será descontinuado ou será descontinuado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

Iniciar sessão no portal do Microsoft Purview

Abra a solução de prevenção de perda de dados e navegue para Políticas>+ Criar política.

Selecione Personalizado na lista Categorias .

Selecione Personalizado na lista Regulamentos .

Escolha Avançar.

Atribua um nome à política e uma Descrição. Pode utilizar a instrução de intenção de política aqui.

Importante

Não é possível mudar o nome das políticas

Selecione Avançar.

Atribua unidades de administração. Para aplicar a política a todos os utilizadores, aceite a predefinição.

Escolha Avançar.

Escolha onde aplicar a política. Selecione apenas a localização do e-mail do Exchange . Desselecione todas as outras localizações.

Escolha Avançar.

Na página Definir definições de política, a opção Criar ou personalizar regras DLP avançadas já deve estar selecionada.

Selecione Avançar.

Selecione Criar regra. Atribua um nome à regra e forneça uma descrição.

Em Condições , selecione Adicionar condição>Conteúdo contém

(Opcional) Introduza um Nome do grupo.

(Opcional) Selecionar um operador de Grupo

Selecione Adicionar>tipos de> informações confidenciaisNúmero de Cartão de Crédito.

Escolha Adicionar.

Ainda na secção Conteúdo contém, selecione Adicionar> etiquetas >de confidencialidadeAltamente confidencial e, em seguida, selecione Adicionar.

Em seguida, abaixo da secção Conteúdo contém , selecione Adicionar grupo.

Deixe o operador Booleano definido como E e, em seguida, defina o botão de alternar como NÃO.

Selecione Adicionar condição.

Selecione Remetente é membro de.

Selecione Adicionar ou remover grupos de distribuição.

Selecione Equipa Financeira e, em seguida, selecione Adicionar.

Selecione Adicionar condição>Destinatário.

No campo de e-mail, introduza adele.vance@fabrikam.com e selecione Adicionar .

Em Ações, selecione Adicionar uma ação>Restringir o acesso ou encriptar o conteúdo em localizações do Microsoft 365

Selecione Bloquear utilizadores de receberem e-mails ou acederem a ficheiros partilhados do SharePoint, OneDrive e Teams e, em seguida, selecione Bloquear todas as pessoas.

Defina o botão de alternar Notificações do utilizador como Ativado.

Selecione Email notificações>Notificar a pessoa que enviou, partilhou ou modificou o conteúdo pela última vez.

Escolha se pretende ou não Anexar a mensagem de e-mail correspondente à notificação.

Escolha se pretende adicionar ou não sugestões de Política.

Em Ovverides do utilizador, certifique-se de que a opção Permitir substituições de aplicações e serviços do Microsoft 365...NÃO está selecionada.

Em Relatórios de incidentes, defina Utilizar este nível de gravidade em alertas e relatórios de administrador como Elevado.

Defina Enviar alerta sempre que uma atividade corresponder ao botão de alternar da regra como Ativado..

Escolha Salvar.

Selecione Seguinte e, em seguida, selecione Executar a política no modo de simulação.

Selecione Seguinte e, em seguida, selecione Submeter.

Escolha Concluído.

Cenário 2 Bloquear a partilha de itens confidenciais através do SharePoint e do OneDrive no Microsoft 365 com utilizadores externos

Para o SharePoint e o OneDrive no Microsoft 365, crie uma política para bloquear a partilha de itens confidenciais com utilizadores externos através do SharePoint e do OneDrive.

Pré-requisitos e pressupostos do Cenário 2

Este cenário utiliza a etiqueta confidencial confidencial , pelo que requer que tenha criado e publicado etiquetas de confidencialidade. Para saber mais, confira:

- Saiba mais sobre rótulos de confidencialidade

- Introdução ao rótulos de confidencialidade

- Criar e configurar rótulos de confidencialidade e suas políticas

Este procedimento utiliza um grupo de distribuição hipotético Recursos Humanos e um grupo de distribuição para a equipa de segurança na Contoso.com.

Este procedimento utiliza alertas. Veja: Introdução aos alertas de prevenção de perda de dados

Mapeamento e declaração de intenções de política do Cenário 2

Temos de bloquear toda a partilha de itens do SharePoint e do OneDrive para todos os destinatários externos que contenham números de segurança social, dados de card de crédito ou tenham a etiqueta de confidencialidade "Confidencial". Não queremos que isto se aplique a ninguém da equipa de Recursos Humanos. Também temos de cumprir os requisitos de alerta. Queremos notificar a nossa equipa de segurança com um e-mail sempre que um ficheiro é partilhado e, em seguida, bloqueado. Além disso, queremos que o utilizador seja alertado por e-mail e dentro da interface, se possível. Por último, não queremos exceções à política e precisamos de conseguir ver esta atividade no sistema.

| Declaração | Perguntas de configuração respondidas e mapeamento de configuração |

|---|---|

| "Temos de bloquear toda a partilha de itens do SharePoint e do OneDrive para todos os destinatários externos..." | - Âmbito administrativo: Diretório completo – Onde monitorizar: sites do SharePoint, contas do OneDrive – Condições para uma correspondência: Primeira Condição>Partilhada fora da minha organização – Ação: Restringir o acesso ou encriptar o conteúdo nas localizações> do Microsoft 365Bloquear a receção de e-mails ou o acesso ao SharePoint partilhado, Bloqueio do OneDrive>apenas pessoas fora da sua organização |

| "... que contêm números de segurança social, crédito card dados ou têm a etiqueta de confidencialidade "Confidencial"..." | - O que monitorizar: utilizar o modelo Personalizado - Condição para uma correspondência: Criar uma segunda condição associada à primeira condição com um valor booleano E - Condições para uma correspondência: Segunda condição, grupo > de primeira condição Conteúdo contém tipos> de informações confidenciaisNúmero de Segurança Social (SSN),Configuração do grupo Condição de Número - de Cartão de Crédito Criar um segundo grupo Condição ligado ao primeiro por booleano OU - Condição para uma correspondência: segundo grupo de condição, a segunda condição >Conteúdo contém qualquer uma destas etiquetas> de confidencialidadeConfidencial. |

| “... Não queremos que isto se aplique a ninguém na equipa de Recursos Humanos..." | - Onde aplicar: excluir as contas oneDrive da Equipa de Recursos Humanos |

| "... Queremos notificar a nossa equipa de Segurança com um e-mail sempre que um ficheiro é partilhado e, em seguida, bloqueado..." | - Relatórios de incidentes: enviar um alerta aos administradores quando ocorre uma correspondência de regra – Enviar alertas por e-mail a estas pessoas (opcional): adicionar a Equipa de segurança – Enviar um alerta sempre que uma atividade corresponder à regra: selecionada – Utilize relatórios de incidentes de e-mail para notificá-lo quando ocorrer uma correspondência de política: Ativar - Enviar notificações a estas pessoas: adicionar administradores individuais conforme pretendido – também pode incluir as seguintes informações no relatório: selecionar todas as opções |

| "... Além disso, queremos que o utilizador seja alertado por e-mail e dentro da interface, se possível..." | - Notificações do utilizador: Ativado - Notificar os utilizadores no Office 365 com uma sugestão de política: selecionado |

| “... Por último, não queremos exceções à política e precisamos de conseguir ver esta atividade no sistema..." | -Substituições do utilizador: não selecionado |

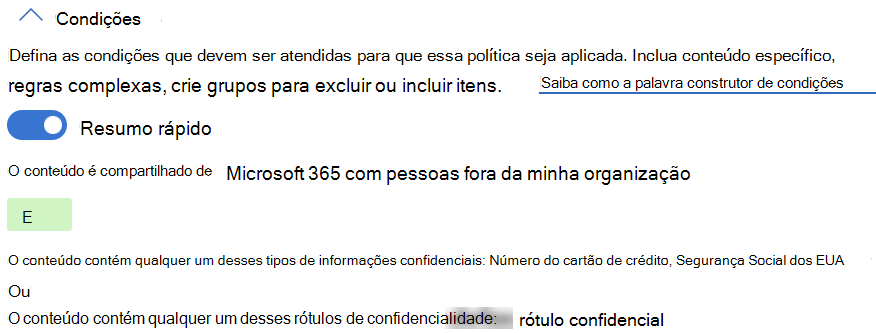

Quando as condições estão configuradas, o resumo tem o seguinte aspeto:

Passos para criar uma política para o cenário 2

Importante

Para efeitos deste procedimento de criação de política, deixará a política desativada. Pode alterá-los quando implementar a política.

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview será descontinuado ou será descontinuado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

Iniciar sessão no portal do Microsoft Purview

SelecionePolíticas> de prevenção> de perda de dados+ Criar política.

Selecione Personalizado na lista Categorias e na lista Regulamentos .

Escolha Avançar.

Atribua um nome à política e uma Descrição. Pode utilizar a instrução de intenção de política aqui.

Importante

Não é possível mudar o nome das políticas.

- Selecione Avançar.

- Aceite o diretório Completo predefinido na página Atribuir unidades de administração .

- Escolha Avançar.

- Escolha onde aplicar a política.

- Certifique-se de que os sites do SharePoint e as localizações das contas do OneDrive estão selecionados.

- Desselecione todas as outras localizações.

- Selecione Editar na coluna Ações junto a contas do OneDrive.

- Selecione Todos os utilizadores e grupos e, em seguida, selecione Excluir utilizadores e grupos.

- Selecione +Excluir e, em seguida, Excluir grupos.

- Selecione Recursos Humanos.

- Selecione Concluído e, em seguida, selecione Seguinte.

- Na página Definir definições de política , a opção Criar ou personalizar regras DLP avançadas já deve estar selecionada. Escolha Avançar.

- Na página Personalizar regras DLP avançadas , selecione + Criar regra.

- Atribua um Nome e uma descrição à regra.

- Selecione Adicionar condição e utilize estes valores:

- Selecione O conteúdo é partilhado a partir do Microsoft 365.

- Selecione com pessoas fora da minha organização.

- Selecione Adicionar condição para criar uma segunda condição e utilize estes valores.

- Selecione Conteúdo contém.

- Selecione Adicionar> Etiquetas >de confidencialidade e, em seguida, Confidencial.

- Escolha Adicionar.

- Em Ações, adicione uma ação com estes valores:

- Restringir o acesso ou encriptar o conteúdo em localizações do Microsoft 365.

- Bloquear apenas pessoas fora da sua organização.

- Defina o botão de alternar Notificações de Utilizador como Ativado.

- Selecione Notificar utilizadores no Office 365 serviços com uma sugestão de política e, em seguida, selecione Notificar o utilizador que enviou, partilhou ou modificou o conteúdo pela última vez.

- Em Substituições de utilizador, certifique-se de que a opção Permitir substituição dos serviços do M365NÃO está selecionada.

- Em Relatórios de incidentes:

- Defina Utilizar este nível de gravidade em alertas e relatórios de administrador como Baixo.

- Defina o botão de alternar para Enviar um alerta aos administradores quando ocorrer uma correspondência de regra como Ativado.

- Em Enviar alertas por e-mail a estas pessoas (opcional),selecione + Adicionar ou remover utilizadores e, em seguida, adicione o endereço de e-mail da equipa de segurança.

- Selecione Guardar e, em seguida, selecione Seguinte.

- Na página Modo de política , selecione Executar a política no modo de simulação e Mostrar sugestões de política enquanto estiver no modo de simulação.

- Selecione Seguinte e, em seguida, selecione Submeter.

- Escolha Concluído.

Cenário 3 Aplicar controlos a ficheiros suportados que falham na análise

Observação

Cenário 3 Aplicar controlos a ficheiros suportados que falham a análise está em pré-visualização.

Utilize este cenário quando pretender aplicar controlos de Auditoria, Bloqueio ou Bloqueio com controlos de substituição nas atividades do utilizador para ficheiros que estão na lista Ficheiros monitorizados , mas que não foram analisados pelo DLP de Ponto Final.

Pré-requisitos e pressupostos do Cenário 3

Este cenário requer que já tenha dispositivos integrados e a reportar no explorador de atividades. Se ainda não tiver integrado os dispositivos, confira Introdução à prevenção contra perda de dados do Ponto de extremidade.

Importante

Esta funcionalidade só suporta os seguintes tipos de ação:

- Carregar para um domínio de serviço cloud restrito

- Copiar para um dispositivo USB amovível

- Copiar para um compartilhamento de rede

Mapeamento e declaração de intenções de política do Cenário 3

Por vezes, a análise falha nos ficheiros suportados pelo DLP do ponto final. Podem existir informações confidenciais nesses ficheiros, mas não sabemos. Quando a análise falha num ficheiro em qualquer um dos nossos dispositivos integrados, queremos impedir que os utilizadores copiem esse ficheiro para um dispositivo USB ou para uma partilha de rede.

| Declaração | Perguntas de configuração respondidas e mapeamento de configuração |

|---|---|

| "Quando a análise falha num ficheiro em qualquer um dos nossos dispositivos integrados..." | - Âmbito administrativo: Diretório completo – Onde monitorizar: Dispositivos-Âmbito : Allusers, grupos, dispositivos, grupos de dispositivos – Condições: Não foi possível digitalizar o documento |

| "... queremos impedir que os utilizadores copiem esse ficheiro para um dispositivo USB ou para uma partilha de rede." | - Ação: selecione auditar ou restringir atividades em dispositivos – desmarque Carregar para um domínio de serviço cloud restrito ou acesso a partir de um browser não permitido – selecione Aplicar restrições a atividades específicas – selecione Copiar para um dispositivo USB amovível e Bloquear com substituição – selecione Copiar para uma partilha de rede e Bloquear com substituição desmarcada Copiar para a área de transferência, Imprimir, Copiar ou mover com a aplicação Bluetooth não permitida e Copiar ou mover com RDP |

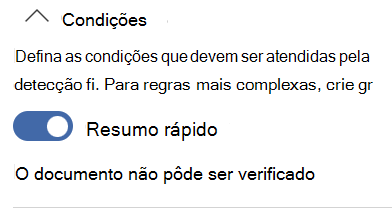

Quando as condições estão configuradas, o resumo tem o seguinte aspeto:

Cenário 3: Configurar ações de política

Importante

Para efeitos deste procedimento de criação de política, deixará a política desativada. Pode alterá-los quando implementar a política.

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview será descontinuado ou será descontinuado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

- Inicie sessão no portal do Microsoft Purview.

- AbraPolíticas de Prevenção> de Perda de Dados.

- Selecione Criar política e selecione Personalizado a partir das Categorias e, em seguida, Modelo de política personalizada em Regulamentos.

- Atribua um nome à nova política e forneça uma descrição.

- Selecione Diretório completoem unidades Administração.

- Definir o âmbito da localização apenas para Dispositivos .

- Crie uma regra em que:

- Em Condições:

- Não foi possível analisar o documento

- Em Ações:

- Selecione Auditar ou restringir atividades em dispositivos.

- Desmarque Carregar para um domínio de serviço cloud restricionado ou acesso a partir de um browser não permitido

- Selecione Aplicar restrições a atividades específicas

- Selecione Copiar para um dispositivo USB amovível e Bloquear com substituição

- Selecione Copiar para uma partilha de rede e Bloquear com substituição

- Desmarque Copiar para a área de transferência, Imprimir, Copiar ou mover com a aplicação Bluetooth não permitida e Copiar ou mover com RDP

- Em Condições:

- Guarde.

- Selecione Ativar a política imediatamente. Escolha Próximo.

- Examine as configurações e escolha Enviar.

Cenário 4 Aplicar controlos a todos os ficheiros não suportados

Observação

Cenário 4 Aplicar controlos a todos os ficheiros não suportados está em pré-visualização.

Utilize este cenário quando pretender aplicar controlos de Auditoria, Bloqueio ou Bloqueio com controlos de substituição nas atividades do utilizador para ficheiros que não estão na lista Ficheiros monitorizados sem ter de enumerar todas as extensões de ficheiro através da extensão Ficheiro é condição. Utilize esta configuração para criar uma política abrangente para colocar controlos em ficheiros como .mp3, .wav .dat.

Cuidado

A capacidade de aplicar controlos a todos os ficheiros é uma capacidade poderosa e, se implementada sem a devida cautela, pode ter consequências não identificadas. Certifique-se de que testa esta política num ambiente de não produção antes de implementá-la no seu ambiente de produção. Este exemplo também mostra como (opcionalmente) excluir extensões de ficheiro específicas do âmbito da política.

Importante

Esta funcionalidade só suporta os seguintes tipos de ação:

- Carregar para um domínio de serviço cloud restrito

- Copiar para um dispositivo USB amovível

- Copiar para um compartilhamento de rede

Mapeamento e declaração de intenções de política do cenário 4

Existem muitos tipos de ficheiros que o DLP de ponto final não analisa, mais do que podemos controlar. Não sabemos se existem informações confidenciais nesses ficheiros e, por isso, queremos ter um ponto de verificação implementado antes de o nosso utilizador tentar copiar esses ficheiros para um dispositivo USB ou para uma partilha de rede. Não queremos interromper o fluxo de trabalho dos utilizadores para o tipo de ficheiro abc , que é bem conhecido de nós e não representa nenhuma ameaça de fuga de dados.

| Declaração | Perguntas de configuração respondidas e mapeamento de configuração |

|---|---|

| "Existem muitos tipos de ficheiros que o DLP de ponto final não analisa,..." | - Âmbito administrativo: Diretório completo – Onde monitorizar: Dispositivos – Âmbito: Allusers, grupos, dispositivos, grupos de dispositivos |

| "... Não queremos interromper o fluxo de trabalho dos utilizadores para o tipo de ficheiro abc , que é bem conhecido de nós e não representa nenhuma ameaça de fuga de dados." | - Definições de ponto final: crie uma lista de exclusões de extensões de ficheiro não suportadas e adicione a extensão de ficheiro abc à lista. |

| "... mais do que podemos controlar. Não sabemos se existem informações confidenciais nesses ficheiros e, por isso, queremos ter um ponto de verificação implementado antes de tentarem copiar esses ficheiros para um dispositivo USB ou para uma partilha de rede..." |

- Condições para uma correspondência: não foi possível digitalizar o documento: selecione auditar ou restringir atividades em dispositivos– desmarque Carregar para um domínio de serviço cloud restrito ou acesso a partir de um browser não permitido- selecione Aplicar restrições a atividades específicas - selecione Copiar para um dispositivo USB amovível e Bloquear com substituição - selecione Copiar para uma partilha de rede e Bloquear com substituição – desmarque Copiar para a área de transferência, Imprimir, Copiar ou mover com a aplicação Bluetooth não permitida e Não foi possível digitalizar Copiar ou mover utilizando RDP – não foi possível analisar o ficheiro selecionado. - selecione Aplicar restrições apenas a extensões de ficheiro não suportadas. |

Importante

A diferença entre esta funcionalidade e a extensão Ficheiro é a condição:

- O DLP do ponto final analisará o conteúdo da condição Extensão de ficheiro. Por exemplo, poderá ver o valor do tipo informações confidenciais no evento ou alerta; por outro lado, esta funcionalidade não analisará o conteúdo do ficheiro.

- A extensão de ficheiro é uma condição que aciona a análise de conteúdos pode consumir um recurso de computador mais elevado, como a CPU e a memória, e pode causar problemas de desempenho da aplicação para alguns tipos de ficheiro.

Adicionar um tipo de ficheiro a exclusões de extensões de ficheiro não suportadas

Utilize esta definição para excluir extensões de ficheiro da política.

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview será descontinuado ou será descontinuado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

- Inicie sessão no portal do Microsoft Purview.

- Abrir Definições Definições>Definições de DLPdePonto Final de Prevenção> de Perda de Dados Exclusões > deextensões de ficheiros não suportadas.

- Selecione Adicionar extensões de ficheiro.

- Forneça extensões.

- Selecione Salvar.

- Feche o item.

Cenário 4: Configurar ações de política

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview será descontinuado ou será descontinuado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

- Inicie sessão no portal do Microsoft Purview.

- AbraPolíticas de Prevenção> de Perda de Dados.

- Selecione Criar política e selecione Personalizado a partir das Categorias e, em seguida, Modelo de política personalizada em Regulamentos.

- Atribua um nome à nova política e forneça uma descrição.

- Selecione Diretório completoem unidades Administração.

- Definir o âmbito da localização apenas para Dispositivos .

- Crie uma regra em que:

- Em Condições:

- Selecione Não foi possível digitalizar o Documento.

- Em Ações:

- Selecione Auditar ou restringir atividades em dispositivos.

- Desmarque Carregar para um domínio de serviço cloud restricionado ou acesso a partir de um browser não permitido.

- Selecione Aplicar restrições a atividades específicas.

- Selecione Copiar para um dispositivo USB amovível e Bloquear com substituição.

- Selecione Copiar para uma partilha de rede e Bloquear com substituição.

- Desmarque Copiar para a área de transferência, Imprimir, Copiar ou mover com a aplicação Bluetooth não permitida e Copiar ou mover com RDP.

- Selecione Aplicar restrições apenas a extensões de ficheiro não suportadas.

- Em Condições:

- Guarde.

- Selecione Ativar a política imediatamente. Escolha Próximo.

- Examine as configurações e escolha Enviar.

Importante

Não é possível utilizar o Documento não pode ser analisado juntamente com outras condições neste cenário.

Importante

Não é possível utilizar este Documento e não pode ser analisado juntamente com outras condições neste cenário.

Cenário 5 Aplicar controlos a alguns ficheiros não suportados

Observação

Cenário 5 Aplicar controlos a alguns ficheiros não suportados está em pré-visualização.

Utilize esta configuração para aplicar controlos Auditoria, Bloquear com substituição ou Bloquear a uma lista de tipos de ficheiro que define a partir de todos os ficheiros que NÃO estão na lista Ficheiros monitorizados . Por exemplo, pode aplicar controlos apenas a ficheiros de vídeo, como .mp3 ficheiros (que não são monitorizados pelo EDLP).

Importante

Esta funcionalidade só suporta os seguintes tipos de ação:

- Carregar para um domínio de serviço cloud restrito

- Copiar para um dispositivo USB amovível

- Copiar para um compartilhamento de rede

Esta configuração utiliza uma combinação de um grupo de extensões de Ficheiro e não foi possível analisar a condição documento. Não utiliza a condição A extensão De ficheiro é condição. Isto significa que o conteúdo dos ficheiros incluídos no grupo Extensão de ficheiros não será analisado pelo DLP do Ponto Final e não verá valores para o tipo informações confidenciais em eventos ou alertas gerados por correspondências de políticas.

Mapeamento e declaração de intenções de política do Cenário 5

Nós, Wingtip Toys, temos uma lista de tipos de ficheiro em dispositivos aos quais queremos aplicar controlos. Sabemos que não estão na lista de ficheiros monitorizados para Endpoint DLP. Queremos impedir que os utilizadores copiem esses ficheiros para um dispositivo USB ou para uma partilha de rede. Quando tentarem, queremos informá-los, educá-los, que estão a tentar uma acção proibida.

| Declaração | Perguntas de configuração respondidas e mapeamento de configuração |

|---|---|

| "Temos uma lista de tipos de ficheiro em dispositivos aos quais queremos aplicar controlos...". | - Âmbito administrativo: Diretório completo – Onde monitorizar: Dispositivos-Âmbito : Allusers, grupos, dispositivos, grupos de dispositivos |

| "Sabemos que não estão na lista de ficheiros monitorizados do DLP de Ponto Final." | - Definições de ponto final: criar um grupo de extensões de ficheiros |

| "... Temos de impedir que os utilizadores copiem esses ficheiros para um dispositivo USB ou para uma partilha de rede." | - Condições para uma correspondência: Não foi possível digitalizar o documento – Ação: selecione auditar ou restringir atividades em dispositivos– desmarque Carregar para um domínio de serviço cloud restrito ou acesso a partir de um browser não permitido– selecione Aplicar restrições a atividades específicas – selecione Copiar para um dispositivo USB amovível, >Bloquear - Cópia para uma partilha> de redeBloquear – limpar Cópia para a área de transferência, Imprimir, Copie ou mova com a aplicação Bluetooth não permitida e Não foi possível copiar ou mover utilizando RDP – não foi possível analisar o ficheiro selecionado. Selecione Aplicar restrições apenas a extensões de ficheiro não suportadas. |

| "Quando tentarem, queremos informá-los, educá-los, que estão a tentar uma ação proibida." | - Utilize notificações para informar os seus utilizadores e ajudar a informá-los sobre a utilização adequada de informações confidenciais: Dispositivos >On-Endpoint Mostrar aos utilizadores uma notificação de sugestão de política quando uma atividade é restrita...: selecionado – Personalizar a notificação: Título da Noticação selecionado>: Os brinquedos Wingtip não copiam ficheiros>Conteúdo de Notificação: NOTA, a política Wingtip Toy não lhe permite copiar esse tipo de ficheiro para um dispositivo USB ou uma partilha de rede. |

Criar um grupo de extensões de ficheiros

Selecione a guia apropriada para o portal que você está usando. Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview será descontinuado ou será descontinuado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

- Inicie sessão no portal do Microsoft Purview.

- Abrir Definições Definições>Definições de DLPdePonto Final de Prevenção> de Perda de DadosGrupos de extensões de ficheiros>.

- Selecione Criar grupo de extensões de ficheiros e introduza um Nome do grupo. Neste cenário, utilizamos

Non-classified file extensions. - Forneça extensões.

- Selecione Salvar.

- Feche o item.

Configurar ações de política

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview será descontinuado ou será descontinuado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

- Inicie sessão no portal do Microsoft Purview.

- AbraPolíticas de Prevenção> de Perda de Dados.

- Selecione Criar política e selecione Personalizado a partir das Categorias e, em seguida, Modelo de política personalizada em Regulamentos.

- Atribua um nome à nova política e forneça uma descrição.

- Selecione Diretório completoem unidades Administração.

- Definir o âmbito da localização apenas para Dispositivos .

- Crie uma regra em que:

- Em Condições.

- Não foi possível digitalizar o documento.

- Em Ações:

- Selecione: Auditar ou restringir atividades em dispositivos.

- Limpar: carregue para um domínio de serviço cloud restrito ou aceda a partir de um browser não permitido.

- Selecione: Aplicar restrições a atividades específicas.

- Limpar: copie para a área de transferência.

- Selecione: Copiar para um Bloco de dispositivo> USB amovível.

- Selecione: Copiar para um Bloco de partilha> de rede.

- Limpar: imprimir.

- Limpar: copie ou mova com a aplicação Bluetooth não permitida.

- Limpar: copie ou mova com RDP.

- Limpar: acesso por aplicações restritas.

- Selecione: Aplicar restrições apenas a extensões de ficheiro não suportadas.

- Selecione: Adicionar grupo de extensões de ficheiros e selecione

Non-classified file extensions.

- Em Condições.

- Defina Notificações do utilizador como Ativado.

- Em Dispositivos de ponto final , selecione Mostrar aos utilizadores uma notificação de sugestão de política quando uma atividade é restrita....

- Selecione Personalizar a notificação.

- Introduza

Wingtip toys don't copy fileso Título da Notificação. - Introduza

FYI, Wingtip Toy policy doesn't let you copy that type of file to USB device or a network shareno Conteúdo de Notificação.

- Introduza

- Guarde.

- Selecione Ativar imediatamente a política. Escolha Próximo.

- Examine as configurações e escolha Enviar.

Importante

Não é possível utilizar este Documento e não pode ser analisado juntamente com outras condições neste cenário.

Cenário 6 Desativar a análise de alguns ficheiros suportados e aplicar controlos

Observação

Cenário 6 Desativar a análise de alguns ficheiros suportados e aplicar controlos na pré-visualização.

Utilize esta configuração para poupar o consumo de recursos local ao desativar a análise de alguns tipos de ficheiro na lista Ficheiros monitorizados . Pode aplicar a Auditoria, Bloquear ou Bloquear com controlos de substituição a esses tipos de ficheiro.

Importante

Esta funcionalidade só suporta os seguintes tipos de ação:

- Carregar para um domínio de serviço cloud restrito

- Copiar para um dispositivo USB amovível

- Copiar para um compartilhamento de rede

Mapeamento e declaração de intenções de política do Cenário 6

O Bellows College precisa de conservar recursos em todos os dispositivos Windows dos nossos utilizadores e reduzir a análise de ficheiros por DLP seria uma grande ajuda. Temos uma lista de tipos de ficheiro dos quais conhecemos o conteúdo porque são gerados automaticamente. Estes tipos de ficheiro estão na lista de tipos de ficheiro suportados. Não é necessário analisar estes ficheiros gerados automaticamente, mas queremos impedir que os utilizadores os copiem para um dispositivo USB ou para uma partilha de rede. Quando tentarem, queremos informá-los, educá-los, que estão a tentar uma acção proibida.

| Declaração | Perguntas de configuração respondidas e mapeamento de configuração |

|---|---|

| "O Bellows College precisa de conservar recursos em todos os dispositivos Windows dos nossos utilizadores e reduzir a análise de ficheiros por DLP seria uma grande ajuda..." | - Âmbito administrativo: Diretório completo – Onde monitorizar: Dispositivos-Âmbito : Allusers, grupos, dispositivos, grupos de dispositivos |

| "... Temos uma lista de tipos de ficheiro dos quais conhecemos o conteúdo porque são gerados automaticamente. Estes tipos de ficheiro estão na lista de tipos de ficheiro suportados. Não é necessário analisar estes ficheiros gerados automaticamente..." | - Definições de ponto final: criar um grupo de extensões de ficheiros – Desativar a classificação |

| ... mas queremos impedir que os utilizadores os copiem para um dispositivo USB ou para uma partilha de rede... | - Condições para uma correspondência: Não foi possível analisar o documento Ação: selecione auditar ou restringir atividades em dispositivos – desmarque Carregar para um domínio de serviço cloud restrito ou acesso a partir de um browser não permitido– selecione Aplicar restrições a atividades específicas – selecione Copiar para um dispositivo USB amovível, >Bloquear - Cópia para uma partilha> de redeBloquear – limpar Copiar para a área de transferência, Imprimir, Copie ou mova com a aplicação Bluetooth não permitida e Não foi possível digitalizar Copiar ou mover com RDP – não foi possível analisar o ficheiro selecionado. |

| "... Quando tentarem, queremos informá-los, educá-los, que estão a tentar uma ação proibida..." | - Utilize notificações para informar os seus utilizadores e ajudar a informá-los sobre a utilização adequada de informações confidenciais: Em Dispositivos > de Ponto Final Mostrar aos utilizadores uma notificação de sugestão de política quando uma atividade é restrita...: selecionado – Personalizar a notificação:Título da Notificaçãoselecionado>: Bellows College IT don't copy files >Notification Content: As políticas de prevenção de perda de dados do Bellows College não lhe permitem copiar esse tipo de ficheiro para um dispositivo USB ou uma partilha de rede |

Criar um grupo de extensões de ficheiros

Selecione a guia apropriada para o portal que você está usando. Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview será descontinuado ou será descontinuado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

- Inicie sessão no portal do Microsoft Purview.

- Abrir Definições Definições>Definições de DLPdePonto Final de Prevenção> de Perda de DadosGrupos de extensões de ficheiros>.

- Selecione Criar grupo de extensões de ficheiros e introduza um Nome do grupo. Neste cenário, utilizamos

Student Class Registration file extensions. - Forneça extensões.

- Selecione Salvar.

- Feche o item.

Desativar classificação

Utilize esta definição para excluir extensões de ficheiro específicas da classificação DLP do Ponto Final.

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview será descontinuado ou será descontinuado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

- Inicie sessão no portal do Microsoft Purview.

- Abrir Definições>De prevenção> de perda dedados DLP definições Desativar>classificação.

- Selecione Adicionar ou editar extensões de ficheiro.

- Forneça extensões.

- Selecione Salvar.

- Feche o item.

Configurar ações de política

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview será descontinuado ou será descontinuado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

- Inicie sessão no portal do Microsoft Purview.

- AbraPolíticas de Prevenção> de Perda de Dados.

- Selecione Criar política e selecione Personalizado a partir das Categorias e, em seguida, Modelo de política personalizada em Regulamentos.

- Atribua um nome à nova política e forneça uma descrição.

- Selecione Diretório completoem unidades Administração.

- Definir o âmbito da localização apenas para Dispositivos .

- Crie uma regra em que:

- Em Condições:

- Não foi possível digitalizar o documento.

- Em Ações:

- Selecione: Auditar ou restringir atividades em dispositivos.

- Selecione: Aplicar restrições a atividades específicas.

- Limpar: copie para a área de transferência.

- Selecione: Copiar para um Bloco de dispositivo> USB amovível.

- Selecione: Copiar para um Bloco de partilha> de rede.

- Limpar: imprimir.

- Limpar: copie ou mova com a aplicação Bluetooth não permitida.

- Limpar: copie ou mova com RDP.

- Limpar: acesso por aplicações restritas.

- Selecione: Aplicar restrições apenas a extensões de ficheiro não suportadas.

- Selecione: Adicionar grupo de extensões de ficheiros e selecione

Student Class Registration file extensions.

- Guarde.

- Em Condições:

- Escolha Ative-a imediatamente. Escolha Próximo.

- Examine as configurações e escolha Enviar.

Importante

Não é possível utilizar este Documento e não pode ser analisado juntamente com outras condições neste caso.

Implantação

Uma implementação de política bem-sucedida não se trata apenas de colocar a política no seu ambiente para impor controlos nas ações do utilizador. Uma implementação aleatória e apressada pode afetar negativamente o processo de negócio e irritar os seus utilizadores. Essas consequências atrasam a aceitação da tecnologia DLP na sua organização e os comportamentos mais seguros que promove. Em última análise, tornar os seus itens confidenciais menos seguros a longo prazo.

Antes de iniciar a implementação, certifique-se de que leu a Implementação de políticas. Fornece-lhe uma descrição geral geral do processo de implementação de políticas e das orientações gerais.

Esta secção aborda mais profundamente os três tipos de controlos que utiliza em conjunto para gerir as suas políticas em produção. Lembre-se de que pode alterar qualquer um destes em qualquer altura, não apenas durante a criação da política.

Três eixos de gestão de implementação

Existem três eixos que pode utilizar para controlar o processo de implementação de políticas, o âmbito, o estado da política e as ações. Deve sempre adotar uma abordagem incremental para implementar uma política, desde o modo menos impactante/simulação até à imposição total.

Configurações recomendadas do controlo de implementação

| Quando o estado da política é | O âmbito da política pode ser | Impacto das ações de política |

|---|---|---|

| Executar a política no modo de simulação | O âmbito de política das localizações pode ser estreito ou amplo | - Pode configurar qualquer ação – Nenhum impacto do utilizador nas ações configuradas – Administração vê alertas e pode controlar atividades |

| Executar a política no modo de simulação com sugestões de política | A política deve ser confinada para direcionar um grupo piloto e, em seguida, expandir o âmbito à medida que otimiza a política | - Pode configurar qualquer ação – Nenhum impacto do utilizador nas ações configuradas – Os utilizadores podem receber sugestões de política e alertas – Administração vê alertas e pode controlar atividades |

| Ativar | Todas as instâncias de localização de destino | - Todas as ações configuradas são impostas nas atividades do utilizador - Administração vê alertas e pode controlar atividades |

| Mantenha-o desativado | n/d | n/d |

Estado

O estado é o controlo principal que utiliza para implementar uma política. Quando terminar de criar a sua política, defina o estado da política para Mantê-la desativada. Deve deixá-lo neste estado enquanto estiver a trabalhar na configuração da política e até obter uma revisão final e terminar a sessão. O estado pode ser definido como:

- Executar a política no modo de simulação: não são impostas ações de política, os eventos são auditados. Neste estado, pode monitorizar o impacto da política na descrição geral do modo de simulação DLP e na consola do explorador de Atividades DLP.

- Execute a política no modo de simulação e mostre sugestões de políticas enquanto estiver no modo de simulação: não são impostas ações, mas os utilizadores recebem sugestões de política e e-mails de notificação para educá-las e educá-las.

- Ative-o imediatamente: este é o modo de imposição completo.

- Mantenha-a desativada: a política está inativa. Utilize este estado ao desenvolver e rever a política antes da implementação.

Pode alterar o estado de uma política em qualquer altura.

Ações

As ações são o que uma política faz em resposta às atividades dos utilizadores em itens confidenciais. Uma vez que pode alterá-los em qualquer altura, pode começar com o menor impacto, Permitir (para dispositivos) e Auditar apenas (para todas as outras localizações), recolher e rever os dados de auditoria e utilizá-los para otimizar a política antes de passar para ações mais restritivas.

Permitir: a atividade do utilizador tem permissão para ocorrer, pelo que nenhum processo de negócio é afetado. Obtém dados de auditoria e não existem notificações ou alertas de utilizador.

Observação

A ação Permitir só está disponível para políticas no âmbito da localização Dispositivos .

Apenas auditoria: a atividade do utilizador tem permissão para ocorrer, pelo que nenhum processo de negócio é afetado. Obtém dados de auditoria e pode adicionar notificações e alertas para sensibilizar e preparar os seus utilizadores para saberem que o que estão a fazer é um comportamento de risco. Se a sua organização pretender impor ações mais restritivas mais tarde, também pode indicar isso aos seus utilizadores.

Bloquear com substituição: a atividade do utilizador está bloqueada por predefinição. Pode auditar o evento, emitir alertas e notificações. Isto afeta o processo de negócio, mas é dada aos seus utilizadores a opção de substituir o bloco e fornecer um motivo para a substituição. Uma vez que recebe feedback direto dos seus utilizadores, esta ação pode ajudá-lo a identificar correspondências de falsos positivos, que pode utilizar para otimizar ainda mais a política.

Observação

Para o Exchange online e o SharePoint no Microsoft 365, as substituições são configuradas na secção de notificação do utilizador.

Bloco: a atividade do utilizador está bloqueada, independentemente do que acontecer. Pode auditar o evento, emitir alertas e notificações.

Âmbito da política

Cada política está confinada a uma ou mais localizações, como o Exchange, o SharePoint no Microsoft 365, Teams e Dispositivos. Por predefinição, quando seleciona uma localização, todas as instâncias dessa localização são incluídas no âmbito e nenhuma é excluída. Pode refinar ainda mais as instâncias da localização (como sites, grupos, contas, grupos de distribuição, caixas de correio e dispositivos) às quais a política é aplicada ao configurar as opções de inclusão/exclusão para a localização. Para saber mais sobre as opções de âmbito de inclusão/exclusão, consulte Localizações.

Em geral, tem mais flexibilidade com o âmbito enquanto a política está em Executar a política no estado do modo de simulação , porque não são efetuadas ações. Pode começar apenas com o âmbito para o qual desenhou a política ou alargar-se para ver como a política teria impacto nos itens confidenciais noutras localizações.

Em seguida, quando alterar o estado para Executar a política no modo de simulação e mostrar sugestões de política, deve limitar o âmbito a um grupo piloto que lhe pode dar feedback e ser adotantes precoces que podem ser um recurso para outras pessoas quando estes entram.

Quando move a política para a ativar imediatamente, alarga o âmbito para incluir todas as instâncias de localizações que pretendia quando a política foi concebida.

Passos de implementação de políticas

- Depois de criar a política e definir o respetivo estado para Mantê-la desativada, faça uma revisão final com os intervenientes.

- Altere o estado para Executar a política no modo de simulação. Neste momento, o âmbito de localização pode ser amplo para que possa recolher dados sobre o comportamento da política em várias localizações ou começar com uma única localização.

- Ajuste a política com base nos dados de comportamento para que cumpra melhor a intenção empresarial.

- Altere o estado para Executar a política no modo de simulação e mostrar sugestões de política. Refine o âmbito das localizações para suportar um grupo piloto, se necessário, e utilize as inclusãos/exclusões para que a política seja implementada primeiro nesse grupo piloto.

- Recolha feedback dos utilizadores e dados de alertas e eventos, se necessário, ajuste a política e os seus planos mais. Certifique-se de que resolve todos os problemas que os seus utilizadores abordam. É provável que os seus utilizadores se deparem com problemas e coloquem questões sobre coisas que não pensou durante a fase de conceção. Desenvolva um grupo de superutilizadores neste momento. Podem ser um recurso para ajudar a formar outros utilizadores à medida que o âmbito da política é aumentado e são incluídos mais utilizadores. Antes de ir para a fase seguinte da implementação, certifique-se de que a política alcançou os seus objetivos de controlo.

- Altere o estado para Ativar imediatamente. A política está totalmente implementada. Monitorizar alertas DLP e o explorador de atividades DLP. Resolver alertas.