Critérios de sucesso para estratégia de acesso privilegiado

Este documento descreve os critérios de sucesso para uma estratégia de acesso privilegiado. Esta seção descreve as perspectivas estratégicas de sucesso para uma estratégia de acesso privilegiado. Para obter um roteiro sobre como adotar essa estratégia, confira o RaMP (plano de modernização rápida). Para obter as diretrizes de implementação, confira implantação de acesso privilegiado

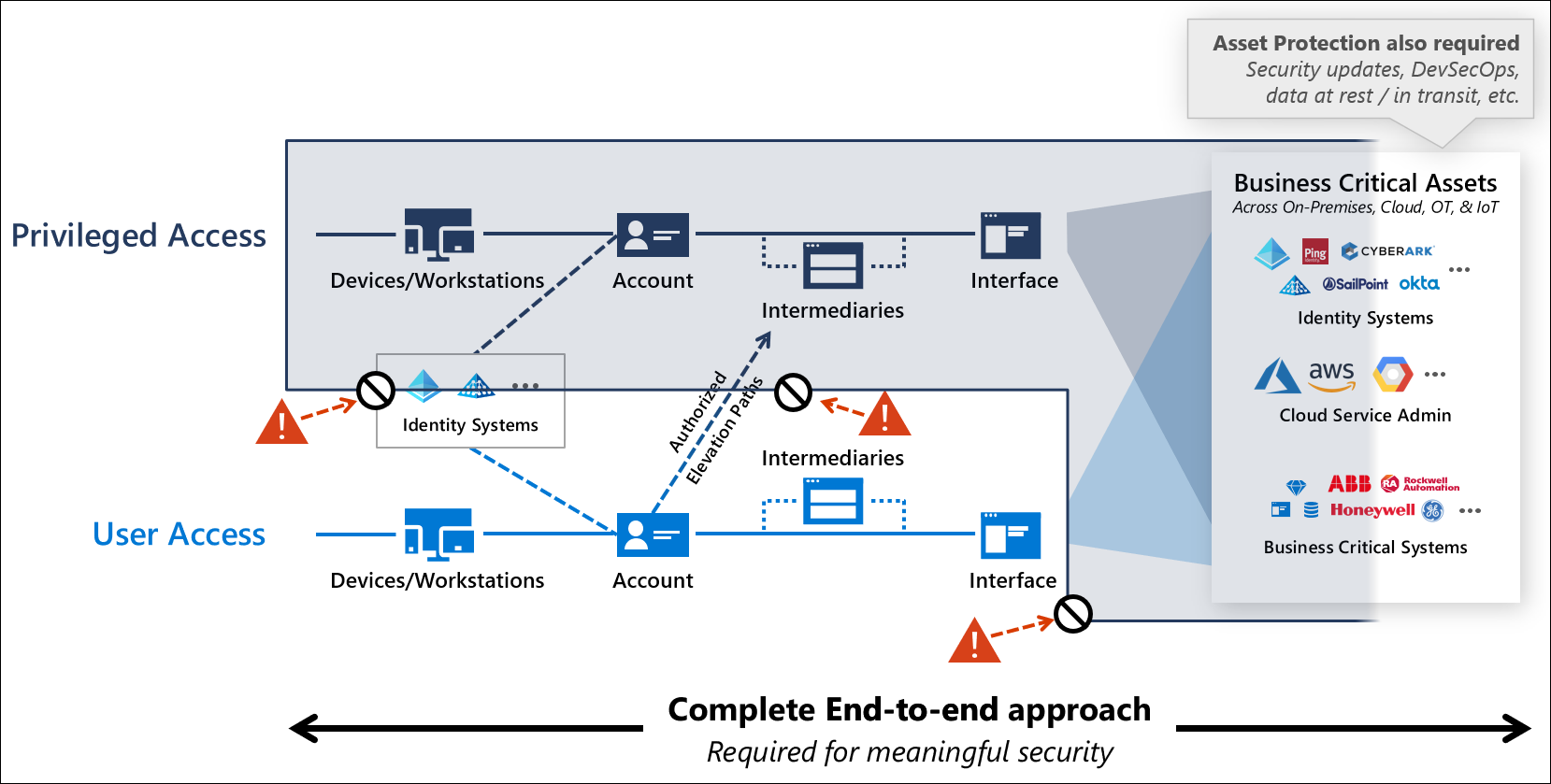

A implementação de uma estratégia holística usando abordagens de Confiança Zero cria uma espécie de "selo" sobre o controle de acesso para acesso privilegiado que o torna resistente a invasores. Essa estratégia é realizada limitando os caminhos para o acesso privilegiado apenas a alguns selecionados e, em seguida, protegendo e monitorando cuidadosamente esses caminhos autorizados.

Uma estratégia de sucesso deve resolver todos os pontos que os invasores podem usar para interceptar fluxos de trabalho com acesso privilegiado, incluindo quatro iniciativas diferentes:

- Elementos do fluxo de trabalho de Acesso Privilegiado, incluindo dispositivos subjacentes, sistemas operacionais, aplicativos e identidades

- Sistemas de identidade que hospedam as contas privilegiadas e os grupos, bem como outros artefatos que conferem privilégio às contas

- Fluxo de trabalho de acesso do usuário e caminhos de elevação autorizados que podem levar ao acesso privilegiado

- Interfaces de aplicativo em que a política de acesso de confiança zero é aplicada e o RBAC (controle de acesso baseado em função) está configurado para conceder privilégios

Observação

Uma estratégia de segurança completa também inclui proteções de ativos que estão além do escopo do controle de acesso, como backups de dados e proteções contra ataques no próprio aplicativo, o sistema operacional subjacente e o hardware, nas contas de serviço usadas pelo aplicativo ou serviço e nos dados inativos ou em trânsito. Para obter mais informações sobre a modernização de uma estratégia de segurança para nuvem, consulte Definir uma estratégia de segurança.

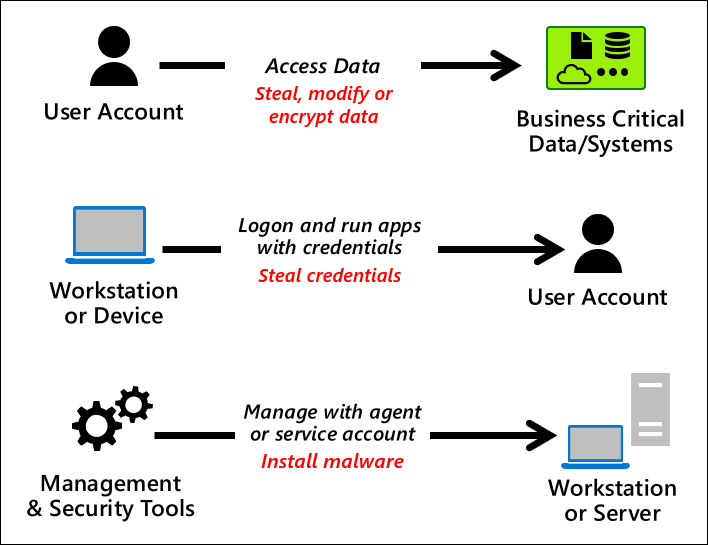

Um ataque consiste em invasores humanos que aproveitam a automação e os scripts para atacar uma organização composta por seres humanos, os processos seguidos e a tecnologia utilizada. Em virtude dessa complexidade de invasores e defensores, a estratégia deve ser multifacetada para proteger contra todas as pessoas, processos e formas de tecnologia em que as garantias de segurança podem ser inadvertidamente prejudicadas.

Garantir um sucesso sustentável de longo prazo exige atender aos seguintes critérios:

- Priorização implacável

- Equilibrar segurança e produtividade

- Parcerias sólidas dentro da organização

- Interromper o retorno sobre o investimento do invasor

- Seguir o princípio de origem limpa

Priorização implacável

A priorização implacável é a prática de realizar primeiro as ações mais eficazes com o menor tempo de retorno, mesmo que esses esforços não se encaixem nos planos, nas percepções e nos hábitos pré-existentes. Essa estratégia descreve o conjunto de etapas aprendidas com vários incidentes segurança cibernéticas importantes. Os aprendizados desses incidentes formam as etapas que ajudamos as organizações a realizar para garantir que essas crises não aconteçam novamente.

Embora os profissionais de segurança sejam sempre tentados a otimizar os controles familiares existentes, como segurança de rede e firewalls para ataques mais recentes, esse caminho leva constantemente ao fracasso. A Equipe de Resposta a Incidentes da Microsoft) tem respondido a ataques de acesso privilegiado há quase uma década e constata continuamente que essas abordagens clássicas de segurança não detectam nem interrompem esses ataques. Embora a segurança de rede forneça a higiene de segurança básica necessária e importante, é essencial romper esses hábitos e se concentrar em mitigações que vão impedir ou bloquear ataques do mundo real.

Priorize implacavelmente os controles de segurança recomendados nessa estratégia, mesmo que isso desafie as suposições existentes e force as pessoas a aprender novas habilidades.

Equilibrar segurança e produtividade

Assim como acontece com todos os elementos da estratégia de segurança, o acesso privilegiado deve garantir que as metas de produtividade e segurança sejam atingidas.

Equilibrar segurança evita os extremos que criam riscos para a organização ao:

- Evitar uma segurança excessivamente rígida que faz com que os usuários não sigam as políticas, os caminhos e os sistemas seguros.

- Evitar uma segurança fraca que prejudique a produtividade, permitindo que os adversários comprometam facilmente a organização.

Para obter mais informações sobre a estratégia de segurança, consulte Definição de uma estratégia de segurança.

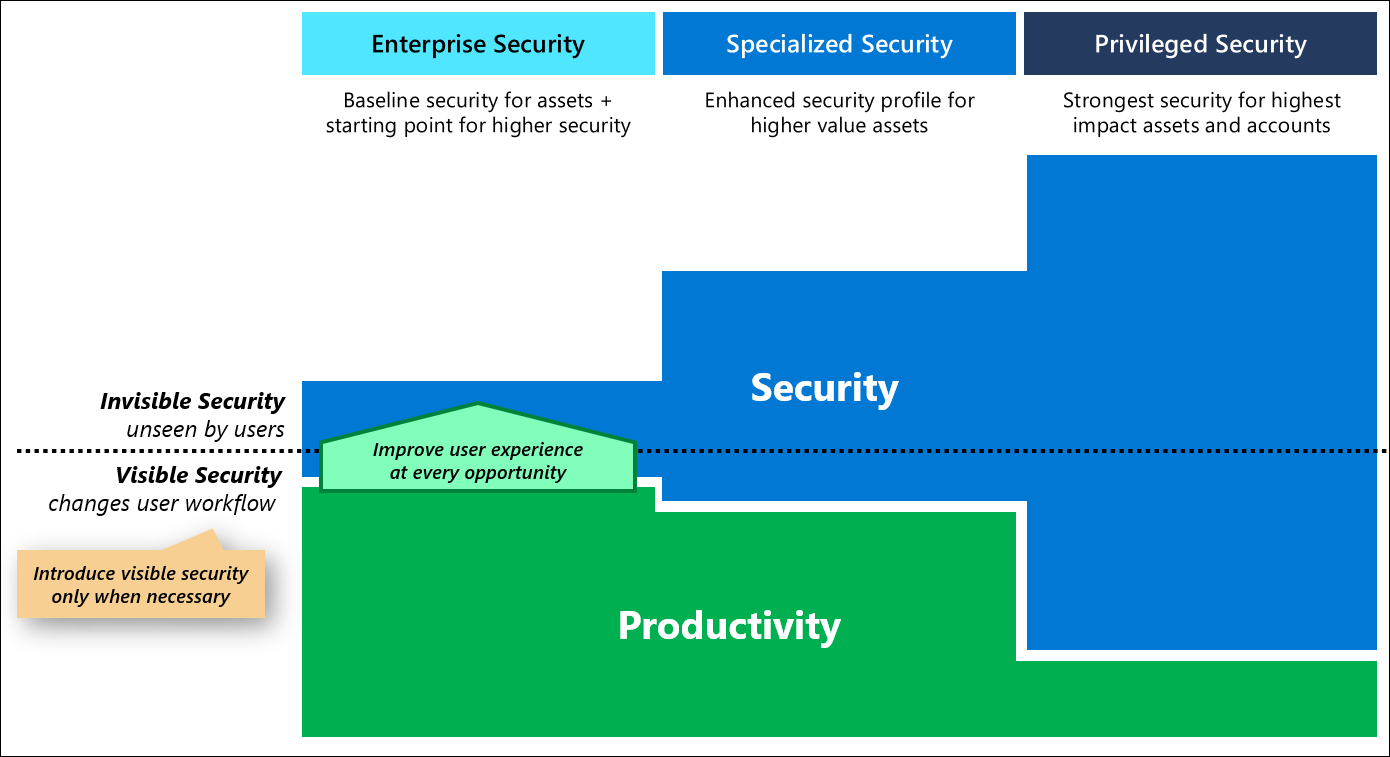

Para minimizar o impacto negativo dos controles de segurança nos negócios, você deve priorizar controles de segurança invisíveis que melhoram os fluxos de trabalho do usuário ou pelo menos não impedem ou alterem os fluxos de trabalho do usuário. Embora as funções sensíveis à segurança possam precisar de medidas de segurança visíveis, que alteram os fluxos de trabalho diários para fornecer garantias de segurança, essa implementação deve ser feita de forma cuidadosa para limitar o impacto e o escopo da usabilidade o máximo possível.

Essa estratégia segue estas diretrizes definindo três perfis (detalhados posteriormente em Mantenha a simplicidade – Personas e Perfis)

Parcerias sólidas dentro da organização

A segurança deve funcionar de modo a criar parcerias dentro da organização para obter sucesso. Além da verdade atemporal de que "nenhum de nós é tão inteligente quanto todos nós", a natureza da segurança é uma função de suporte para proteger os recursos de outra pessoa. A segurança não é responsável pelos recursos que ajuda a proteger (lucratividade, tempo de atividade, desempenho etc.). A segurança é uma função de suporte que fornece consultoria especializada e serviços para ajudar a proteger a propriedade intelectual e a funcionalidade dos negócios que são importantes para a organização.

A segurança deve sempre funcionar como parceiro para dar suporte aos objetivos dos negócios e da missão. Embora a segurança não deva deixar de dar consultoria direta, como uma recomendação contra a aceitação de um alto risco, a segurança também deve sempre enquadrar essa consultoria em termos do risco do negócio em relação a outros riscos e oportunidades gerenciadas pelos proprietários dos recursos.

Embora algumas partes da segurança possam ser planejadas e executadas com sucesso na organização de segurança, muitas partes, como a proteção de acesso privilegiado, exigem o trabalho em conjunto com as organizações de TI e de negócios para entender quais funções proteger e ajudar a atualizar e reformular os fluxos de trabalho para garantir que sejam seguros e permitir que as pessoas realizem seus trabalhos. Para obter mais informações sobre essa ideia, confira a seção Transformações, mentalidades e expectativas no artigo de diretrizes da estratégia de segurança.

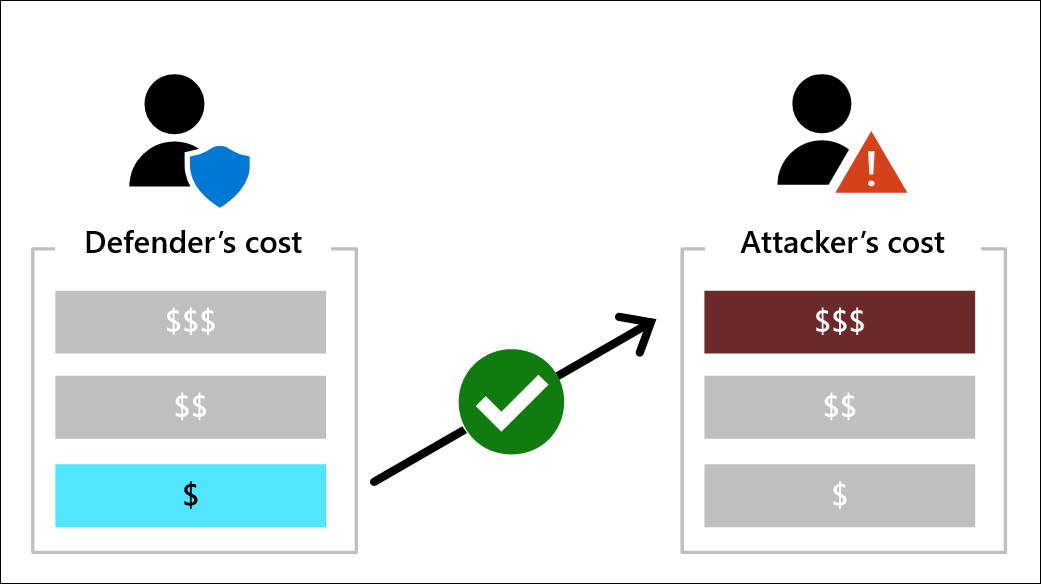

Interromper o retorno sobre o investimento do invasor

Mantenha o foco no pragmatismo, garantindo que as medidas defensivas possam interromper significativamente a proposta de valor do invasor ao atacar você, aumentando o custo e o atrito na capacidade do invasor de realizar o ataque com sucesso. Avaliar como as medidas defensivas afetariam o custo de ataque do adversário fornece um lembrete íntegro para se concentrar na perspectiva dos invasores, bem como em um mecanismo estruturado para comparar a eficácia de diferentes opções de mitigação.

A meta deve ser aumentar o custo dos invasores e, ao mesmo tempo, minimizar seu próprio nível de investimento em segurança:

Interrompa o ROI (retorno sobre o investimento) do invasor aumentando o custo de ataque nos elementos da sessão de acesso privilegiado. Esse conceito é descrito mais detalhadamente no artigo Critérios de sucesso para estratégia de acesso privilegiado.

Importante

Uma estratégia de acesso privilegiado deve ser abrangente e fornecer uma defesa detalhada, mas deve evitar a falácia Despesa detalhada, em que os defensores simplesmente empilham mais controles do mesmo tipo (conhecidos) (geralmente firewalls/filtros de rede) além do ponto em que adicionam qualquer valor de segurança significativo.

Para obter mais informações sobre o ROI do invasor, confira o breve vídeo e a discussão detalhada sobre Interromper o retorno sobre o investimento do invasor.

Princípio da origem limpa

O princípio de origem limpa exige que todas as dependências de segurança sejam tão confiáveis quanto o objeto que está sendo protegido.

Qualquer pessoa que tem controle de um objeto é uma dependência de segurança desse objeto. Se um adversário pode controlar qualquer coisa no controle de um objeto de destino, ele pode controlar esse objeto de destino. Por causa dessa ameaça, você deve verificar se as garantias de todas as dependências de segurança estão no nível de segurança desejado ou acima do próprio objeto. Esse princípio se aplica a vários tipos de relações de controle:

Embora seja um princípio simples, esse conceito fica complexo com facilidade no mundo real, pois a maioria das empresas cresceu de forma orgânica por décadas e tem milhares de relações de controle recursivamente que se baseiam umas nas outras, fazem um loop novamente ou ambos. Essa rede de relações de controle fornece muitos caminhos de acesso, que um invasor pode descobrir e navegar durante um ataque, geralmente com ferramentas automatizadas.

A estratégia de acesso privilegiado recomendada pela Microsoft é, de fato, um plano para desembaraçar as partes mais importantes desse nó primeiro por meio de uma abordagem de Confiança Zero, validando explicitamente que a origem está limpa, antes de permitir o acesso ao destino.

Em todos os casos, o nível de confiança da origem deve ser igual ou superior ao do destino.

- A única exceção considerável a esse princípio é permitir o uso de dispositivos pessoais e de parceiros não gerenciados para cenários empresariais. Essa exceção permite a colaboração e a flexibilidade da empresa e pode ser atenuada em um nível aceitável para a maioria das organizações devido ao baixo valor relativo dos ativos corporativos. Para obter mais contexto sobre a segurança BYOD, confira a postagem no blog Como uma política BYOD pode reduzir o risco de segurança no setor público.

- No entanto, essa mesma exceção não pode ser estendida a níveis de segurança especializados e privilegiados devido à sensibilidade de segurança desses ativos. Alguns fornecedores de PIM/PAM podem alegar que suas soluções podem mitigar o risco de dispositivos de nível inferior, mas respeitosamente discordamos dessas afirmações com base em nossa experiência na investigação de incidentes. Os proprietários de ativos na organização podem optar por aceitar o risco de usar dispositivos de nível de segurança empresarial para acessar recursos especializados ou privilegiados, mas a Microsoft não recomenda essa configuração. Para obter mais informações, confira as diretrizes sobre intermediários para Privileged Access Management/Privileged Identity Management.

A estratégia de acesso privilegiado cumpre esse princípio principalmente ao aplicar a política de Confiança Zero com Acesso Condicional nas sessões de entrada em interfaces e intermediários. O princípio de origem limpa começa com a obtenção de um novo dispositivo de um OEM baseado nas especificações de segurança, incluindo versão do sistema operacional, configuração de linha de base de segurança e outros requisitos, como o uso do Windows Autopilot para implantação.

Facultativamente, o princípio de origem limpa pode se estender a uma revisão altamente rigorosa de cada componente na cadeia de fornecedores, incluindo a mídia de instalação para sistemas operacionais e aplicativos. Embora esse princípio seja adequado para organizações que enfrentam invasores altamente avançados, deve ser uma prioridade mais baixa do que os outros controles nessas diretrizes.