Aplicar princípios de Confiança Zero a máquinas virtuais no Azure

Observação

Próxima transmissão ao vivo Junte-se à equipe do Azure FastTrack em uma discussão deste artigo. 23 de outubro de 2024 | 10:00 às 11:00 (UTC -07:00) Horário do Pacífico (EUA e Canadá). Registre-se aqui.

Resumo: Para aplicar princípios de Confiança Zero a máquinas virtuais do Azure, você deve configurar o isolamento lógico com grupos de recursos dedicados, aproveitar o controle de acesso baseado em função (RBAC), proteger componentes de inicialização de máquinas virtuais, habilitar chaves gerenciadas pelo cliente e criptografia dupla, controlar aplicativos instalados, configurar o acesso seguro e a manutenção de máquinas virtuais e habilitar a detecção e proteção avançadas contra ameaças.

Este artigo fornece etapas para aplicar os princípios de Confiança Zero a máquinas virtuais no Azure:

| Princípio de Confiança Zero | Definição | Atendido por |

|---|---|---|

| Verificação explícita | Sempre autenticar e autorizar com base em todos os pontos de dados disponíveis. | Use acesso seguro. |

| Usar o acesso de privilégio mínimo | Limite o acesso do usuário com JIT/JEA (Just-In-Time e Just-Enough-Access), políticas adaptáveis baseadas em risco e proteção de dados. | Aproveite o RBAC (Controle de Acesso Baseado em Função) e controle os aplicativos em execução em máquinas virtuais. |

| Pressupor a violação | Minimize o raio de alcance e segmente o acesso. Verifique a criptografia de ponta a ponta e use a análise para obter visibilidade, promover a detecção de ameaças e melhorar as defesas. | Isole máquinas virtuais com grupos de recursos, proteja seus componentes, use criptografia dupla e habilite a detecção e a proteção avançadas de ameaças. |

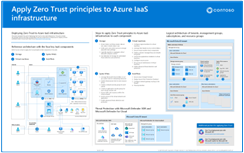

Este artigo faz parte de uma série de artigos que demonstram como aplicar os princípios da Confiança Zero em um ambiente no Azure que inclui uma rede virtual spoke (VNet) que hospeda uma carga de trabalho baseada em máquina virtual. Para obter uma visão geral, veja Aplicar princípios de Confiança Zero à infraestrutura do Azure.

Arquitetura lógica para máquinas virtuais

Os princípios de Confiança Zero para máquinas virtuais são aplicados em toda a arquitetura lógica, desde o nível do locatário e do diretório até a camada de dados e aplicativos dentro de cada máquina virtual.

O diagrama a seguir mostra os componentes da arquitetura lógica.

Neste diagrama:

- A é um conjunto de máquinas virtuais isoladas em um grupo de recursos dedicado que reside em uma assinatura do Azure.

- B é a arquitetura lógica de uma única máquina virtual com os seguintes componentes chamados: aplicativos, sistema operacional, discos, carregadores de inicialização, kernel do sistema operacional, drivers e o componente TPM (Trusted Platform Module).

Este artigo percorre as etapas para aplicar os princípios de Confiança Zero nessa arquitetura lógica, usando essas etapas.

| Etapa | Tarefa | Aplicação dos princípios de Confiança Zero |

|---|---|---|

| 1 | Configure o isolamento lógico implantando máquinas virtuais em um grupo de recursos dedicado. | Pressupor a violação |

| 2 | Aproveite o RBAC (controle de acesso baseado em função). | Verificação explícita Usar o acesso de privilégio mínimo |

| 3 | Proteja os componentes de inicialização da máquina virtual, incluindo carregadores de inicialização, kernels do sistema operacional e drivers. Proteja com segurança chaves, certificados e segredos no TPM (Trusted Platform Module). | Pressupor a violação |

| 4 | Habilite chaves gerenciadas pelo cliente e criptografia dupla. | Pressupor a violação |

| 5 | Controle os aplicativos instalados em máquinas virtuais. | Usar o acesso de privilégio mínimo |

| 6 | Configurar acesso seguro (não mostrado na figura de arquitetura lógica). | Verificação explícita Usar o acesso com privilégios mínimos Pressupor a violação |

| 7 | Configure a manutenção segura de máquinas virtuais (não mostrada na figura de arquitetura lógica). | Pressupor a violação |

| 8 | Habilite a detecção e a proteção avançadas de ameaças (não mostradas na figura da arquitetura lógica). | Pressupor a violação |

Etapa 1: configurar o isolamento lógico para máquinas virtuais

Comece isolando máquinas virtuais em um grupo de recursos dedicado. Você pode isolar máquinas virtuais em diferentes grupos de recursos com base na finalidade, classificação de dados e requisitos de governança, como a necessidade de controlar permissões e monitoramento.

O uso de grupos de recursos dedicados permite definir políticas e permissões que se aplicam a todas as máquinas virtuais dentro do grupo de recursos. Em seguida, você poderá usar o controle de acesso baseado em função (RBAC) para criar o acesso menos privilegiado aos recursos do Azure contidos no grupo de recursos.

Para mais informações sobre como criar e gerenciar grupos de recursos, veja Gerenciar grupos de recursos usando o portal do Azure.

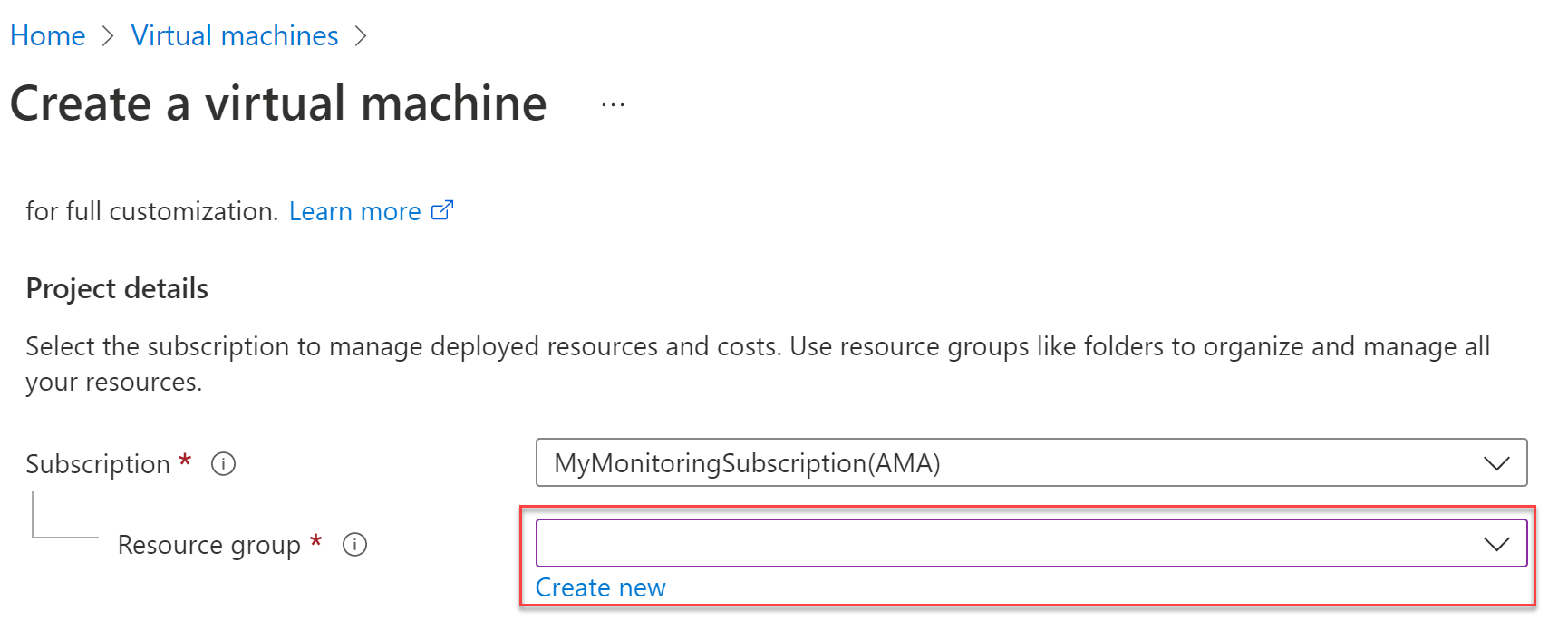

Você atribui uma máquina virtual a um grupo de recursos quando cria a máquina virtual pela primeira vez, conforme mostrado aqui.

Etapa 2: aproveitar o RBAC (Controle de Acesso Baseado em Função)

A Confiança Zero requer a configuração do acesso com privilégios mínimos. Para fazer isso, você precisa limitar o acesso do usuário com acesso just-in-time e just-enough (JIT/JEA) com base em sua função, carga de trabalho e classificação de dados.

As seguintes funções internas são comumente usadas para acesso à máquina virtual:

- Logon de usuário de máquina virtual: exibir as máquinas virtuais no portal e entrar como um usuário regular.

- Logon de administração de máquina virtual:exibir as máquinas virtuais no portal e iniciar sessão nas máquinas virtuais como administrador.

- Contribuidor de Máquina Virtual: criar e gerenciar máquinas virtuais, incluindo restaurar a senha do usuário raiz e os discos gerenciados. Não conceda acesso à rede virtual de gerenciamento (VNet) nem a capacidade de atribuir permissões aos recursos.

Para associar uma máquina virtual a uma rede virtual, você pode usar a permissão personalizada Microsoft.Network/virtualNetworks/subnets/join/action para criar uma função personalizada.

Quando essa função personalizada for usada com a Identidade Gerenciada e a Política de Acesso Condicional, você poderá usar o estado do dispositivo, a classificação de dados, as anomalias, a localização e a identidade para forçar a autenticação multifator e permitir o acesso de forma granular com base na confiança verificada.

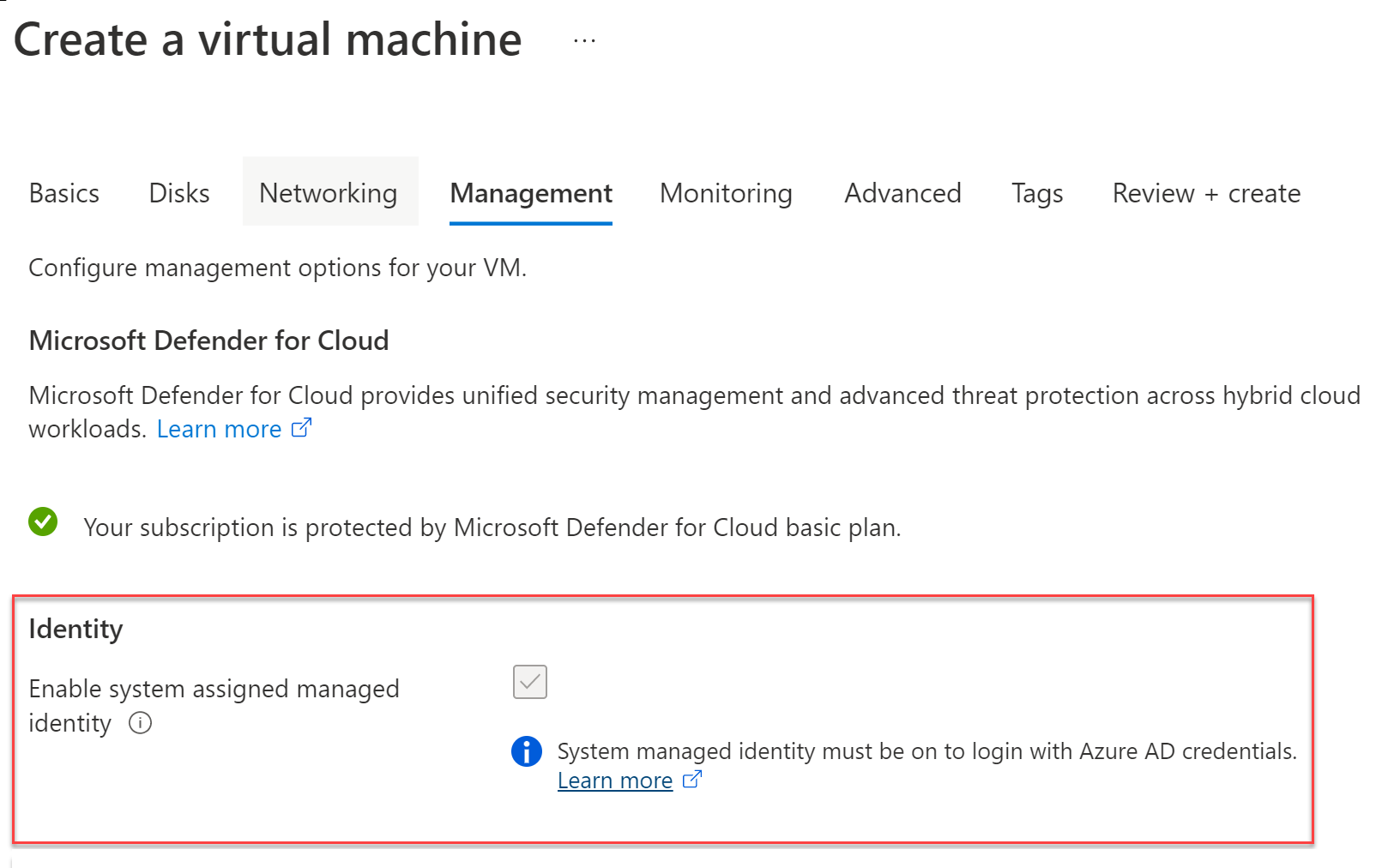

Para estender seu domínio de controle além do sistema e permitir que seu locatário Microsoft Entra ID com Microsoft Intelligent Security Graph dê suporte ao acesso seguro, vá para a folha Gerenciamento da máquina virtual e ative a Identidade Gerenciada Atribuída pelo Sistema, conforme mostrado aqui.

Observação

Esse recurso só está disponível para Área de Trabalho Virtual do Azure, Windows Server 2019, Windows 10 e Distribuições Linux usando acesso baseado em certificado.

Etapa 3: proteger os componentes de inicialização da máquina virtual

Siga estas etapas:

- Ao criar a máquina virtual, certifique-se de configurar a segurança para os componentes de inicialização. A implantação aprimorada de máquinas virtuais permite que você selecione o tipo de segurança e use a inicialização segura e o vTPM.

- Implante com segurança máquinas virtuais com carregadores de inicialização verificados, kernels de sistema operacional e drivers assinados por editores confiáveis para estabelecer uma "raiz." Se a imagem não for assinada por um editor confiável, a máquina virtual não será inicializada.

- Proteger chaves, certificados e segredos com segurança nas máquinas virtuais no Trusted Platform Module.

- Obter informações e confiança da integridade da cadeia de inicialização inteira.

- Garantir que as cargas de trabalho sejam confiáveis e verificáveis. O vTPM habilita o atestado medindo toda a cadeia de inicialização da máquina virtual (UEFI, SO, sistema e drivers).

A implantação aprimorada de máquinas virtuais permite que você selecione o tipo de segurança e use a inicialização segura e o vTPM ao criá-los, conforme mostrado aqui.

Etapa 4: habilitar chaves gerenciadas pelo cliente e criptografia dupla

O uso de chaves gerenciadas pelo cliente e a criptografia dupla garantem que, se um disco for exportado, ele não poderá ser lido nem funcionará. Ao garantir que as chaves sejam mantidas de forma privada e os discos sejam criptografados duplamente, você protege contra violações que tentam extrair informações do disco.

Para obter informações sobre como configurar uma chave de criptografia gerenciada pelo cliente com o Azure Key Vault, veja Usar o portal do Azure para habilitar a criptografia do lado do servidor com chaves gerenciadas pelo cliente para discos gerenciados. Há um custo adicional para usar o Azure Key Vault.

Habilitar criptografia no lado do servidor do Armazenamento em Disco do Azure:

- Criptografia transparente em conformidade com FIPS 140-2 com criptografia AES 256.

- Maior flexibilidade para gerenciar controles de acesso.

- Criptografia definida por hardware (HSM) ou software.

Habilite a criptografia do lado do servidor no host para criptografia de ponta a ponta dos dados da máquina virtual.

Após concluir esses procedimentos, use a chave de criptografia gerenciada pelo cliente para criptografar os discos na sua máquina virtual.

Você seleciona o tipo de criptografia na folha Discos para a configuração de máquina virtual. Para o Tipo de criptografia, selecione Criptografia dupla com chaves gerenciadas pela plataforma e gerenciadas pelo cliente, conforme mostrado aqui.

Etapa 5: controlar os aplicativos instalados em máquinas virtuais

É importante controlar os aplicativos instalados nas máquinas virtuais:

- As extensões do navegador (APIs) são difíceis de proteger, o que pode levar à entrega de URL mal-intencionada.

- Aplicativos não sancionados podem não receber atualizações, pois são objetos shadow IT (as equipes de TI não estão preparadas ou não têm conhecimento de que foram instalados).

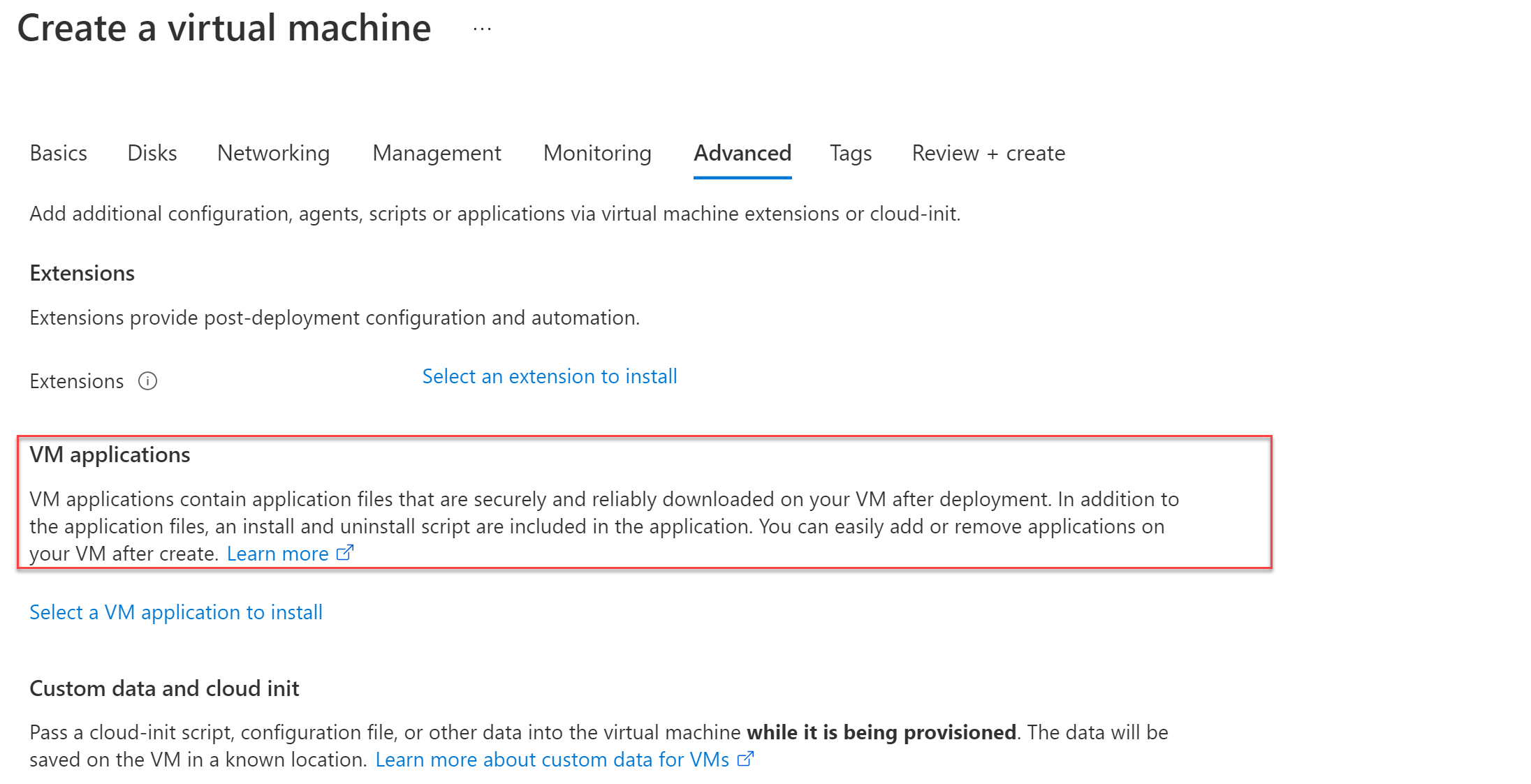

Você pode usar o recurso Aplicativos de Máquina Virtual para controlar os aplicativos instalados em máquinas virtuais. Com esse recurso, você seleciona quais aplicativos de máquina virtual instalar. Esse recurso usa a Galeria de Computação do Azure para simplificar o gerenciamento de aplicativos para máquinas virtuais. Quando usado em conjunto com o RBAC, você pode garantir que apenas aplicativos confiáveis estejam disponíveis para os usuários.

Selecione os aplicativos de máquina virtual na folha Avançado para a configuração de máquina virtual, conforme mostrado aqui.

Etapa 6: configurar o acesso seguro

Para configurar o acesso seguro:

- Configurar a comunicação segura no ambiente do Azure entre componentes que estão acessando máquinas virtuais diretamente

- Configurar a autenticação multifatorial com acesso condicional

- Usar PAWs (Estações de Trabalho com Acesso Privilegiado)

No diagrama:

- A autenticação multifatorial com acesso condicional é configurada no Microsoft Entra ID e nos portais relacionados.

- Os administradores usam PAWs (estações de trabalho de acesso privilegiado) para acessar máquinas virtuais diretamente.

Configurar a comunicação segura no ambiente do Azure para máquinas virtuais

Primeiro, certifique-se de que a comunicação entre os componentes no ambiente do Azure seja segura.

Na arquitetura de referência, o Azure Bastion fornece conexões seguras para máquinas virtuais. O Azure Bastion atua como um agente RDP/SSH e não interage com o protocolo RDP de seu sistema físico. Isso também permite reduzir o número de endereços IP voltados para o público.

O diagrama a seguir mostra os componentes de comunicações seguras para máquinas virtuais.

Configurar a autenticação multifatorial com acesso condicional

Na Etapa 2. Aproveitar o Controle de Acesso Baseado em Função, você configurou a integração e a identidade gerenciada do Microsoft Entra. Isso permite que você configure a autenticação multifator do Azure para a Área de Trabalho Virtual do Azure ou para servidores que executam o Windows Server 2019 ou mais recente. Você também pode fazer login em uma VM Linux com credenciais do Microsoft Entra. O benefício adicional disso é que o computador que se conecta à máquina virtual também deve ser registrado para que o locatário do Microsoft Entra ID tenha permissão para se conectar.

Ao configurar a autenticação multifatorial com acesso condicional e políticas relacionadas, use o conjunto de políticas recomendado para Confiança Zero como guia. Isso inclui políticas de ponto de partida que não exigem o gerenciamento de dispositivos. Idealmente, os dispositivos que acessam suas máquinas virtuais são gerenciados e você pode implementar as políticas Enterprise, o que é recomendado para a Confiança Zero. Para mais informações, confira Políticas de acesso de dispositivo e identidade comuns de Confiança Zero.

O diagrama a seguir mostra as políticas recomendadas para confiança zero.

Lembre-se de que nomes de usuário e senhas podem ser 100% comprometidos. Usando a autenticação multifator, você reduz o risco de comprometimento em 99,9%. Essa opção requer licenças do Microsoft Entra ID P1.

Observação

Você também pode usar VPNs usadas para se conectar a máquinas virtuais no Azure. No entanto, você deve ter certeza de usar métodos para verificar explicitamente. Criar um túnel que seja "confiável", independentemente de como eles são usados, pode ser mais arriscado do que ter conexões específicas que são altamente verificadas.

Nenhuma quantidade de segurança nas camadas de Rede, Transporte ou Aplicativo é importante se você não estiver usando uma fonte confiável, verificada e segura.

Usar PAWs

Use PAWs (estações de trabalho de acesso privilegiado) para garantir que os dispositivos que acessam máquinas virtuais estejam íntegros. Os PAWs são configurados especificamente para acesso privilegiado para que administradores usem um dispositivo que tenha:

- Controles e políticas de segurança que restringem o acesso administrativo local.

- Ferramentas de produtividade para minimizar a superfície de ataque apenas para o que é absolutamente necessário para executar tarefas administrativas confidenciais.

Para obter mais informações sobre opções de implantação, veja Implantação de acesso privilegiado.

Etapa 7: configurar a manutenção segura de máquinas virtuais

A manutenção segura de máquinas virtuais inclui:

- Usando antimalware

- Automatização de atualizações de máquina virtual

Usar antimalware em máquinas virtuais

O antimalware ajuda a proteger sua máquina virtual contra ameaças como arquivos maliciosos e adware etc. Você pode usar o software antimalware de uma opção de fornecedores como Microsoft, Symantec, Trend Micro e Kaspersky.

O Microsoft Antimalware é um recurso gratuito que fornece capacidade de proteção em tempo real para ajudar na detecção, quarentena e erradicação de software mal-intencionado, spyware e vírus:

- É executado em tela de fundo com a necessidade de interação do usuário

- Fornece alertas quando software indesejado ou mal-intencionado é baixado, instalado ou executado

- Oferece configuração segura por padrão e monitoramento antimalware

- Verificação programada

- Atualizações de assinatura

- Atualizações do Antimalware Engine e da plataforma

- Proteção ativa

- Relatórios de amostras

- Exclusões

- Coleção de eventos de antimalware

Automatizar atualizações de máquina virtual

A automatização de atualizações para os sistemas garante que eles estejam protegidos contra os mais recentes malwares e explorações de configuração incorreta. Há uma atualização automática com ajuda no processo de verificação da plataforma confiável.

Concentre-se na Manutenção e Atualizações da Máquina Virtual do Azure para garantir que os sistemas sejam protegidos contra falta de segurança na configuração:

- O gerenciamento de atualizações de automação do Azure pode ajudar no gerenciamento do processo de atualização. Com esse utilitário, você pode verificar o status de atualização de sistemas, gerenciar, agendar e reinicializar servidores.

- O Agente de Máquina Virtual do Azure é usado para gerenciar suas máquinas virtuais e oferece a capacidade de usar extensões para gerenciamento.

Os sistemas operacionais compatíveis com o gerenciamento de atualizações inclui o seguinte:

- Para cada computador com Windows, o gerenciamento de atualizações faz uma verificação duas vezes por dia para cada computador.

- Para cada computador com Linux, o gerenciamento de atualizações faz uma verificação a cada hora.

Confira estas diretrizes adicionais:

- Planejar a implantação para atualizar VMs do Windows no Azure

- Usar o link privado do Azure para conectar redes com segurança à automação do Azure garante que as máquinas virtuais se conectem de forma controlada e isolada, e não pela internet para atualizações.

Etapa 8: habilitar a detecção e a proteção avançadas de ameaças

A proteção contra ameaças para a infraestrutura do Azure é fornecida pelo Microsoft Defender para Nuvem. Esta proteção é ampliada para máquinas virtuais quando há provisão do Microsoft Defender para servidores, conforme mostrado no diagrama seguinte.

No diagrama:

- Conforme descrito no artigo Aplicar princípios de Confiança Zero à visão geral da IaaS do Azure, o Defender para Nuvem está habilitado no nível de uma assinatura do Azure ou no nível de um grupo de gerenciamento do Azure que inclui várias assinaturas do Azure.

- Além de habilitar o Defender para Nuvem, o Defender para servidores é provisionado.

A proteção avançada contra ameaças verifica as atividades que ocorrem em máquinas virtuais com base nas informações sobre ameaças da Microsoft. Ela procura configurações e atividades específicas que sugerem que pode haver uma violação. Ele habilita os princípios Verificar explicitamente e Assumir violação princípios de Confiança Zero.

O Microsoft Defender para servidores inclui o seguinte:

- Acesso aos dados do Microsoft Defender para Ponto de Extremidade relacionados a vulnerabilidades, software instalado e alertas para seus pontos de extremidade para detecção e resposta de ponto de extremidade (EDR).

- Scanner de avaliação de vulnerabilidade integrado ao Defender para Nuvem para servidores.

- Descubra vulnerabilidades e configurações incorretas em tempo real com o Microsoft Defender para Ponto de Extremidade, sem a necessidade de outros operadores nem verificações periódicas.

- O scanner Qualys integrado ao Defender para Nuvem para Azure e máquinas híbridas permite que você use uma ferramenta líder na identificação de vulnerabilidades em tempo real sem a necessidade de uma licença Qualys.

- Implemente o acesso à máquina virtual just-in-time no Defender para Nuvem. Isso cria uma regra de negação explícita para RDP/SSH e fornece acesso JIT no nível do servidor quando você precisa e permite limitar o período de acesso.

- O monitoramento de integridade de arquivos no Defender para Nuvem fornece monitoramento de alterações de arquivos e registros do sistema operacional, software de aplicativo e outras alterações que permitem validar a integridade de seus sistemas de arquivos.

- Os controles de aplicativos adaptáveis no Defender para Nuvem fornecem uma solução automatizada para criar e definir uma lista de permissões para aplicativos seguros conhecidos e gera alertas de segurança se um novo aplicativo for executado diferente daqueles que você define como seguros para uso.

- A proteção de rede adaptável no Defender para Nuvem usa algoritmos de aprendizado de máquina que calculam seu tráfego atual, informações sobre ameaças, indicadores de comprometimento e configurações confiáveis conhecidas para fornecer recomendações para proteger seus grupos de segurança de rede.

Ilustrações técnicas

Essas ilustrações são réplicas das ilustrações de referência nesses artigos. Faça o download e personalize-os para sua própria organização e clientes. Substitua o logotipo da Contoso pelo seu.

| Item | Descrição |

|---|---|

Baixar Visio Baixar Visio Atualizado em outubro de 2024 |

Aplicar os princípios da Confiança Zero à IaaS do Azure Use estas ilustrações com estes artigos: - Visão geral - Armazenamento do Azure - Máquinas virtuais - Redes virtuais spoke do Azure - Redes virtuais do hub do Azure |

Baixar Visio Baixar Visio Atualizado em outubro de 2024 |

Aplicar princípios de Confiança Zero à IaaS do Azure — Cartaz de uma página Uma visão geral de uma página do processo de aplicação dos princípios de Confiança Zero a ambientes de IaaS do Azure. |

Para obter ilustrações técnicas adicionais, consulte Ilustrações de Confiança Zero para arquitetos e implementadores de TI.

Treinamento recomendado

Proteger seus discos de máquina virtual do Azure

| Treinamento | Proteger seus discos de máquina virtual do Azure |

|---|---|

| Saiba como usar o ADE (Azure Disk Encryption) para criptografar o SO e discos de dados em máquinas virtuais novas e existentes. Neste módulo, você saberá como: |

Para obter mais treinamento sobre o Azure, consulte todo o catálogo da Microsoft:

Navegar por todos — Treinamento | Microsoft Learn

Implementar a segurança do host da máquina virtual no Azure

| Treinamento | Implementar a segurança do host da máquina virtual no Azure |

|---|---|

| Neste roteiro de aprendizagem, saiba instruções para proteger e fortalecer as máquinas virtuais no Azure. |

Para obter mais treinamento sobre máquinas virtuais no Azure, veja estes recursos no catálogo da Microsoft:

Máquinas Virtuais do Azure | Microsoft Learn

Próximas etapas

Consulte estes artigos adicionais para aplicar os princípios de confiança zero ao Azure:

- Visão geral da IaaS do Azure

- Área de Trabalho Virtual do Azure

- WAN Virtual do Azure

- Aplicativos IaaS no Amazon Web Services

- Microsoft Sentinel e Microsoft Defender XDR

Referências

- Gerenciar grupos de recursos do Azure com o portal do Microsoft Azure

- Inicialização segura

- Visão geral do vTPM

- Atestado

- Criptografia no lado do servidor do Armazenamento em Disco do Azure

- Criptografia AES 256

- Azure Bastion

- Autenticação multifator do Azure para a Área de Trabalho Virtual do Azure

- Servidores Windows 2019 ou mais recente

- Fazer login em uma VM do Linux usando as credenciais do Microsoft Entra

- Políticas de acesso de dispositivo e identidade comuns de Confiança Zero

- PAW (estações de trabalho com acesso privilegiado)

- Implantação de acesso privilegiado

- Microsoft Antimalware

- Agente de máquina virtual

- Planejar a implantação para atualizar VMs do Windows no Azure — Cenários do Azure como exemplo

- Usar o Link Privado do Azure para conectar redes com segurança ao Azure Automation

- Microsoft Defender para Servidores

- Microsoft Defender para ponto de extremidade

- Avaliação de vulnerabilidades integrada do Defender para Nuvem