Pontos finais privados do Azure Data Explorer

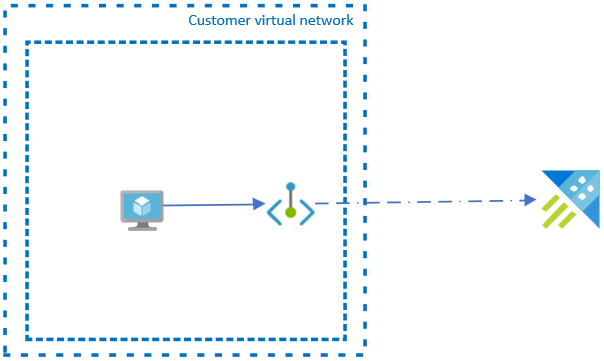

Pode utilizar pontos finais privados para o cluster para permitir que os clientes numa rede virtual acedam de forma segura a dados através de uma ligação privada. Os pontos finais privados utilizam endereços IP privados do seu espaço de endereços de rede virtual para o ligar em privado ao cluster. O tráfego de rede entre clientes na rede virtual e no cluster atravessa a rede virtual e uma ligação privada na rede principal da Microsoft, eliminando a exposição da Internet pública.

A utilização de pontos finais privados para o cluster permite-lhe:

- Proteja o cluster ao configurar a firewall para bloquear todas as ligações no ponto final público para o cluster.

- Aumente a segurança da rede virtual ao permitir-lhe bloquear a exfiltração de dados da rede virtual.

- Ligue-se de forma segura a clusters de redes no local que se ligam à rede virtual com um gateway de VPN ou ExpressRoutes com peering privado.

Descrição geral

Um ponto final privado é uma interface de rede especial para um serviço do Azure na sua rede virtual que tem os endereços IP atribuídos a partir do intervalo de endereços IP da sua rede virtual. Quando cria um ponto final privado para o cluster, este fornece conectividade segura entre clientes na rede virtual e no cluster. A ligação entre o ponto final privado e o cluster utiliza uma ligação privada segura.

As aplicações na rede virtual podem ligar-se perfeitamente ao cluster através do ponto final privado. As cadeias de ligação e os mecanismos de autorização são os mesmos que utilizaria para ligar a um ponto final público.

Quando cria um ponto final privado para o cluster na sua rede virtual, é enviado um pedido de consentimento para aprovação para o proprietário do cluster. Se o utilizador que pede a criação do ponto final privado também for um proprietário do cluster, o pedido é aprovado automaticamente. Os proprietários de clusters podem gerir pedidos de consentimento e pontos finais privados para o cluster no portal do Azure, em Pontos finais privados.

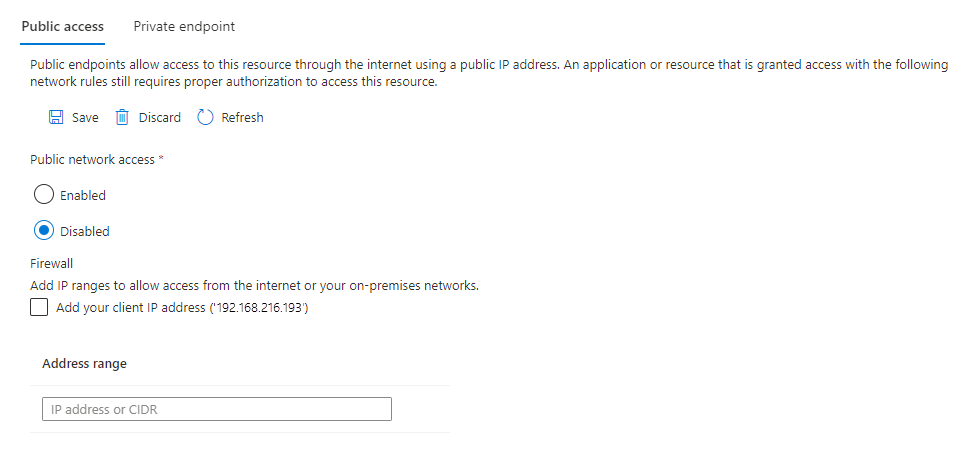

Pode proteger o cluster para aceitar apenas ligações da sua rede virtual ao configurar a firewall do cluster para negar o acesso através do respetivo ponto final público por predefinição. Não precisa de uma regra de firewall para permitir o tráfego de uma rede virtual que tenha um ponto final privado porque a firewall do cluster apenas controla o acesso ao ponto final público. Em contrapartida, os pontos finais privados dependem do fluxo de consentimento para conceder acesso às sub-redes ao cluster.

Planear o tamanho da sub-rede na sua rede virtual

O tamanho da sub-rede utilizada para alojar um ponto final privado para um cluster não pode ser alterado depois de a sub-rede ser implementada. O ponto final privado consome vários endereços IP na sua rede virtual. Em cenários extremos, como a ingestão de alta qualidade, o número de endereços IP consumidos pelo ponto final privado pode aumentar. Este aumento é causado por um aumento do número de contas de armazenamento transitórias necessárias como contas de teste para ingerir no cluster. Se o cenário for relevante no seu ambiente, tem de planear o mesmo ao determinar o tamanho da sub-rede.

Nota

Os cenários de ingestão relevantes que seriam responsáveis por aumentar horizontalmente as contas de armazenamento transitórias são a ingestão de um ficheiro local e a ingestão assíncrona de um blob.

Utilize as seguintes informações para o ajudar a determinar o número total de endereços IP necessários para o ponto final privado:

| Utilização | Número de endereços IP |

|---|---|

| Serviço de motor | 1 |

| Serviço de gestão de dados | 1 |

| Contas de armazenamento transitórias | 6 |

| Endereços reservados do Azure | 5 |

| Total | 13 |

Nota

O tamanho mínimo absoluto da sub-rede tem de ser /28 (14 endereços IP utilizáveis). Se planeia criar um cluster de Data Explorer do Azure para cargas de trabalho de ingestão extremas, está no lado seguro com um netmask /24.

Se tiver criado uma sub-rede demasiado pequena, pode eliminá-la e criar uma nova com um intervalo de endereços maior. Depois de recriar a sub-rede, pode criar um novo ponto final privado para o cluster.

Ligar a um ponto final privado

Os clientes numa rede virtual que utilizem um ponto final privado devem utilizar o mesmo cadeia de ligação para o cluster que os clientes que se ligam a um ponto final público. A resolução de DNS encaminha automaticamente as ligações da rede virtual para o cluster através de uma ligação privada.

Importante

Utilize a mesma cadeia de ligação para ligar ao cluster com pontos finais privados que utilizaria para ligar a um ponto final público. Não se ligue ao cluster com o respetivo URL de subdomínio de ligação privada.

Por predefinição, o Azure Data Explorer cria uma zona DNS privada anexada à rede virtual com as atualizações necessárias para os pontos finais privados. No entanto, se estiver a utilizar o seu próprio servidor DNS, poderá ter de fazer mais alterações à configuração do DNS.

Importante

Para uma configuração ideal, recomendamos que alinhe a sua implementação com as recomendações no artigo Ponto Final Privado e Configuração de DNS em Dimensionar Cloud Adoption Framework. Utilize as informações no artigo para automatizar DNS Privado criação de entrada com as Políticas do Azure, facilitando a gestão da implementação à medida que dimensiona.

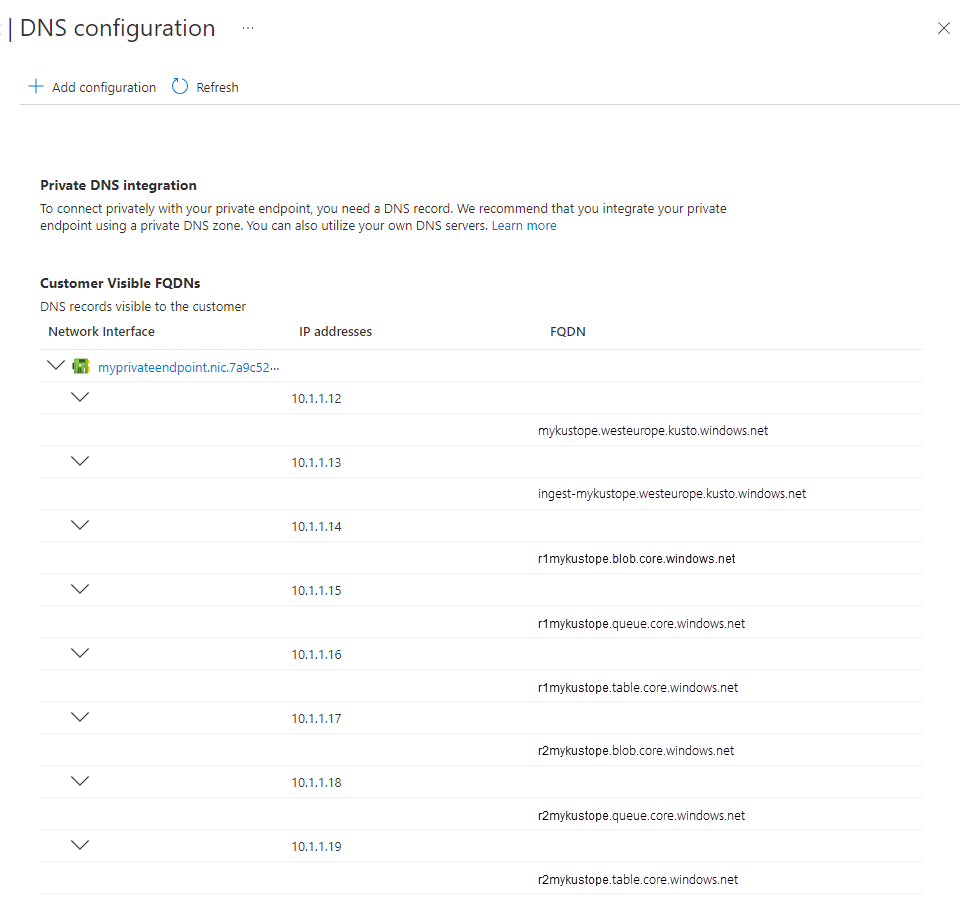

O Azure Data Explorer cria vários FQDNs visíveis pelo cliente como parte da implementação do ponto final privado. Além da consulta e do FQDN de ingestão , inclui vários FQDNs para pontos finais de blobs/tabelas/filas (necessários para cenários de ingestão)

Desativar o acesso público

Para aumentar a segurança, também pode desativar o acesso público ao cluster no portal do Azure.

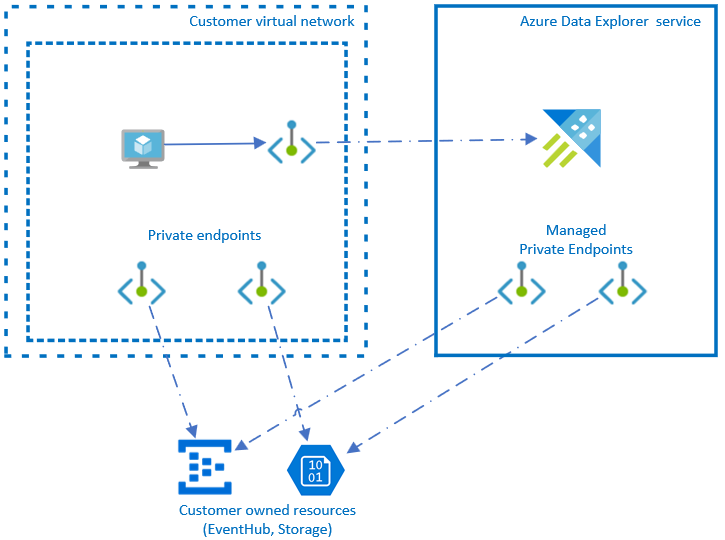

Pontos finais privados geridos

Pode utilizar um ponto final privado gerido para permitir que o cluster aceda de forma segura aos seus serviços relacionados com a ingestão ou consulta através do respetivo ponto final privado. Isto permite que o cluster de Data Explorer do Azure aceda aos seus recursos através de um endereço IP privado.

Serviços suportados

O Azure Data Explorer suporta a criação de pontos finais privados geridos para os seguintes serviços:

- Azure Event Hubs

- Azure IoT Hubs

- Conta de Armazenamento do Azure

- Azure Data Explorer

- SQL do Azure

- Azure Digital Twins

Limitações

Os pontos finais privados não são suportados para clusters do Azure Data Explorer injetados na rede virtual.

Implicações no custo

Os pontos finais privados ou os pontos finais privados geridos são recursos que incorrem em custos adicionais. O custo varia consoante a arquitetura da solução selecionada. Para obter mais informações, veja Azure Private Link preços.

Conteúdo relacionado

- Criar pontos finais privados para o Azure Data Explorer

- Criar pontos finais privados geridos para o Azure Data Explorer

- Como restringir o acesso público ao Azure Data Explorer

- Como restringir o acesso de saída do Azure Data Explorer

- Ligar um cluster atrás de um ponto final privado a um serviço Power BI