Inspecionar e analisar arquivos de captura de pacotes do Inspetor de Rede

Usando o recurso de captura de pacotes do Azure Network Watcher, você pode iniciar e gerenciar sessões de captura em suas máquinas virtuais (VMs) do Azure e conjuntos de dimensionamento de máquinas virtuais:

- No portal do Azure, no PowerShell e na CLI do Azure.

- Programaticamente através do SDK e da API REST.

Com a captura de pacotes, você pode abordar cenários que exigem dados no nível do pacote, fornecendo as informações em um formato prontamente utilizável. Usando ferramentas disponíveis gratuitamente para inspecionar os dados, você pode examinar as comunicações enviadas de e para suas VMs ou conjuntos de dimensionamento para obter informações sobre o tráfego da rede. Exemplos de uso de dados de captura de pacotes incluem a investigação de problemas de rede ou aplicativos, a deteção de uso indevido da rede e tentativas de intrusão e a manutenção da conformidade regulamentar.

Neste artigo, você aprenderá a usar uma ferramenta de código aberto popular para abrir um arquivo de captura de pacotes fornecido pelo Network Watcher. Você também aprende a calcular a latência da conexão, identificar tráfego anormal e examinar estatísticas de rede.

Pré-requisitos

Um arquivo de captura de pacote criado através do Network Watcher. Para obter mais informações, consulte Gerenciar capturas de pacotes para máquinas virtuais usando o portal do Azure.

Tubarão-arame. Para obter mais informações, consulte o site da Wireshark.

Calcular a latência da rede

Neste exemplo, você aprenderá a exibir o tempo inicial de ida e volta (RTT) de uma conversa TCP (Transmission Control Protocol) entre dois pontos de extremidade.

Quando uma conexão TCP é estabelecida, os três primeiros pacotes enviados na conexão seguem um padrão chamado handshake de três vias. Ao examinar os dois primeiros pacotes enviados nesse handshake (uma solicitação inicial do cliente e uma resposta do servidor), você pode calcular a latência. Esta latência é o RTT. Para obter mais informações sobre o protocolo TCP e o handshake de três vias, consulte Explicação do handshake de três vias via TCP/IP.

Inicie o Wireshark.

Carregue o arquivo .cap da sessão de captura de pacotes.

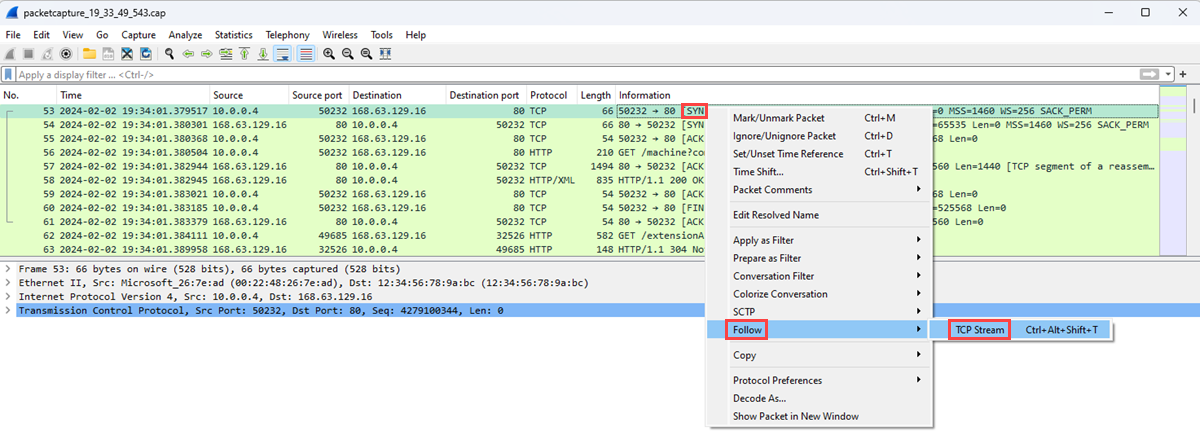

Selecione um pacote [SYN] na sua captura. Este pacote é o primeiro pacote que o cliente envia para iniciar uma conexão TCP.

Clique com o botão direito do rato no pacote, selecione Seguir e, em seguida, selecione Fluxo TCP.

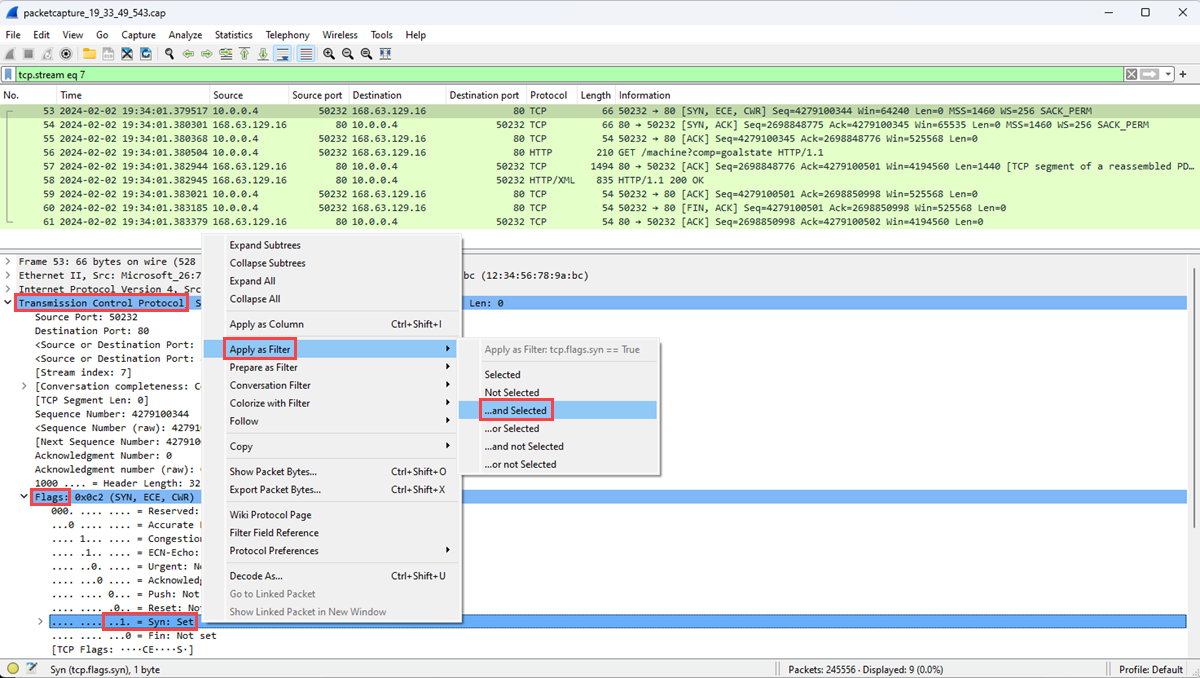

Expanda a seção Transmission Control Protocol do pacote [SYN] e, em seguida, expanda a seção Flags .

Confirme se o bit Syn está definido como 1 e, em seguida, clique com o botão direito do rato no mesmo.

Selecione Aplicar como Filtro e, em seguida, selecione ... e selecionado para mostrar os pacotes que têm o bit Syn definido como 1 dentro do fluxo TCP.

Os dois primeiros pacotes envolvidos no handshake TCP são os pacotes [SYN] e [SYN, ACK]. Você não precisa do último pacote no handshake, que é o pacote [ACK]. O cliente envia o pacote [SYN]. Depois que o servidor recebe o pacote [SYN], ele envia o pacote [ACK] como uma confirmação de receber o pacote [SYN] do cliente.

Selecione o pacote [SCK].

Expanda a seção de análise SEQ/ACK para mostrar o RTT inicial em segundos.

Encontre protocolos indesejados

Você pode ter muitos aplicativos em execução em uma máquina virtual do Azure. Muitas destas aplicações comunicam através da rede, por vezes sem a sua permissão explícita. Usando a captura de pacotes para gravar a comunicação de rede, você pode investigar como os aplicativos se comunicam pela rede. A investigação ajuda-o a identificar e resolver quaisquer problemas potenciais.

Neste exemplo, você aprenderá a analisar uma captura de pacote para localizar protocolos indesejados que podem indicar comunicação não autorizada de um aplicativo em execução em sua máquina virtual.

Abra o Wireshark.

Carregue o arquivo .cap da sessão de captura de pacotes.

No menu Estatísticas, selecione Hierarquia de protocolo.

A janela Estatísticas da Hierarquia de Protocolo lista todos os protocolos que estavam em uso durante a sessão de captura, juntamente com o número de pacotes transmitidos e recebidos para cada protocolo. Esta vista é útil para encontrar tráfego de rede indesejado nas suas máquinas virtuais ou rede.

Este exemplo mostra o tráfego para o protocolo BitTorrent, que é usado para compartilhamento de arquivos ponto a ponto. Como administrador, se você não espera ver o tráfego BitTorrent nesta máquina virtual, você pode:

- Remova o software ponto a ponto instalado nesta máquina virtual.

- Bloqueie o tráfego usando um grupo de segurança de rede ou um firewall.

Encontre destinos e portos

Compreender os tipos de tráfego, os pontos de extremidade e as portas para comunicação é importante quando você está monitorando ou solucionando problemas de aplicativos e recursos em sua rede. Ao analisar um arquivo de captura de pacote, você pode aprender os principais destinos com os quais sua máquina virtual se comunicava e as portas usadas.

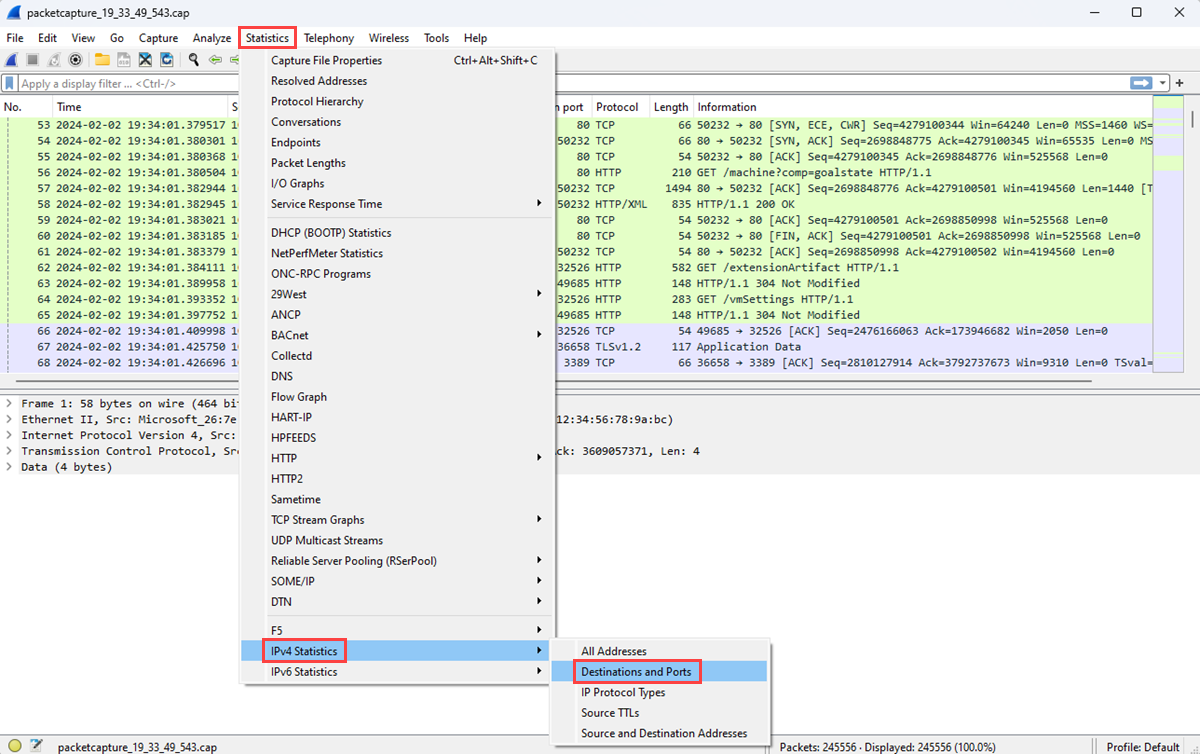

Inicie o Wireshark.

Carregue o arquivo .cap da sessão de captura de pacotes.

No menu Estatísticas, selecione Estatísticas IPv4 e, em seguida, selecione Destinos e Portas.

A janela Destinos e Portas lista os principais destinos e portas com os quais a VM se comunicou durante a sessão de captura. Você exibe apenas a comunicação por meio de um protocolo específico usando um filtro. Por exemplo, você pode ver se alguma comunicação usou o protocolo RDP (Remote Desktop Protocol) digitando rdp na caixa Filtro de vídeo .

Da mesma forma, você pode filtrar outros protocolos nos quais está interessado.

Próximo passo

Para saber mais sobre as outras ferramentas de diagnóstico de rede do Network Watcher, consulte: