Definir configurações do servidor para autenticação de certificado do Gateway VPN P2S - PowerShell

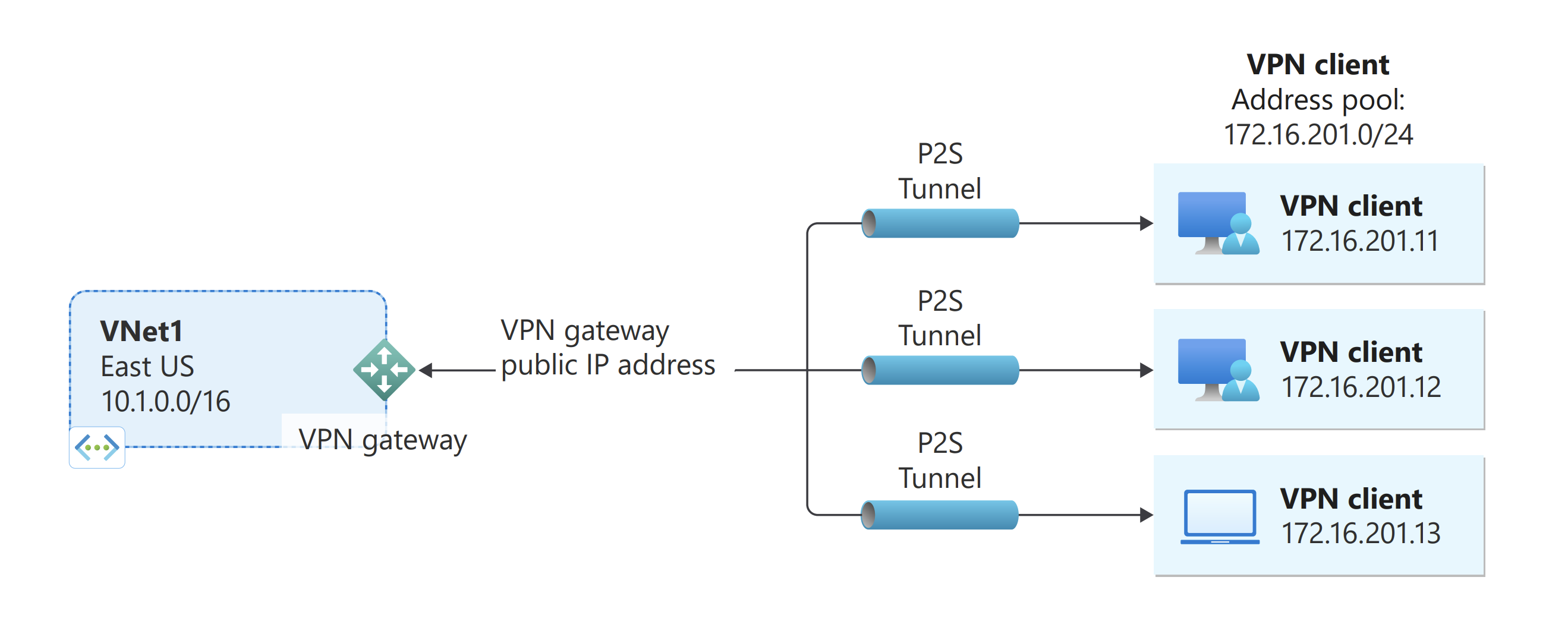

Este artigo ajuda você a configurar uma VPN ponto a site (P2S) para conectar com segurança clientes individuais que executam Windows, Linux ou macOS a uma rede virtual do Azure (VNet) usando o Azure PowerShell. Este artigo contém etapas básicas de configuração do PowerShell. Para obter informações mais abrangentes sobre como criar esse tipo de VPN P2S, consulte o artigo do portal do Azure Configurar uma VPN ponto a site usando o portal do Azure.

As ligações VPN P2S são úteis quando pretende ligar-se à sua rede virtual a partir de uma localização remota, como quando está em teletrabalho a partir de casa ou de uma conferência. Pode também utilizar P2S em vez de uma VPN Site a Site, quando são poucos os clientes que precisam de ligar a uma VNet. As conexões P2S não exigem um dispositivo VPN ou um endereço IP voltado para o público. A P2S cria a ligação VPN através de SSTP (Secure Socket Tunneling Protocol) ou de IKEv2.

Para obter mais informações sobre P2S VPN, consulte Sobre P2S VPN.

As conexões de autenticação de certificado do Azure P2S usam os seguintes itens, que você configurará neste exercício:

- Um gateway VPN baseado em rota (não baseado em políticas). Para obter mais informações sobre o tipo de VPN, consulte Configurações do gateway VPN.

- A chave pública (ficheiro .cer) de um certificado de raiz que é carregado para o Azure. Depois que o certificado é carregado, ele é considerado um certificado confiável e usado para autenticação.

- Um certificado de cliente que é gerado a partir do certificado de raiz. O certificado de cliente instalado em cada computador cliente que vai ligar à VNet. Este certificado é utilizado para autenticação de cliente.

- Arquivos de configuração do cliente VPN. O cliente VPN é configurado usando arquivos de configuração do cliente VPN. Esses arquivos contêm as informações necessárias para o cliente se conectar à rede virtual. Cada cliente que estabelece ligação tem de ser configurado com as definições dos ficheiros de configuração.

Pré-requisitos

Verifique se tem uma subscrição do Azure. Se ainda não tiver uma subscrição do Azure, pode ativar os Benefícios de subscritor do MSDN ou inscrever-se numa conta gratuita.

Azure PowerShell

Você pode usar o Azure Cloud Shell ou executar o PowerShell localmente. Para obter mais informações, veja How to install and configure Azure PowerShell (Como instalar e configurar o Azure PowerShell).

Muitas das etapas neste artigo podem usar o Azure Cloud Shell. No entanto, você não pode usar o Cloud Shell para gerar certificados. Além disso, para carregar a chave pública do certificado raiz, você deve usar o Azure PowerShell localmente ou o portal do Azure.

Você pode ver avisos dizendo "O tipo de objeto de saída deste cmdlet será modificado em uma versão futura". Esse é o comportamento esperado e você pode ignorar esses avisos com segurança.

Iniciar sessão

Se estiver a utilizar o Azure Cloud Shell , será automaticamente direcionado para iniciar sessão na sua conta depois de abrir o Cloudshell. Você não precisa executar Connect-AzAccounto . Depois de iniciar sessão, ainda pode alterar subscrições, se necessário, utilizando Get-AzSubscription e Select-AzSubscription.

Se você estiver executando o PowerShell localmente, abra o console do PowerShell com privilégios elevados e conecte-se à sua conta do Azure. O Connect-AzAccount cmdlet solicita credenciais. Depois de autenticar, ele baixa as configurações da sua conta para que elas fiquem disponíveis para o Azure PowerShell. Você pode alterar a assinatura usando Get-AzSubscription e Select-AzSubscription -SubscriptionName "Name of subscription".

Criar uma VNet

Crie um grupo de recursos usando New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Crie a rede virtual usando New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Crie sub-redes usando New-AzVirtualNetworkSubnetConfig com os seguintes nomes: FrontEnd e GatewaySubnet (uma sub-rede de gateway deve ser chamada GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetEscreva as configurações de sub-rede na rede virtual com Set-AzVirtualNetwork, que cria as sub-redes na rede virtual:

$vnet | Set-AzVirtualNetwork

Criar o gateway de VPN

Solicitar um endereço IP público

Um gateway de VPN deve ter um endereço IP público. Primeira, requeira o recurso de endereço IP e, em seguida, faça referência ao mesmo ao criar o gateway de rede virtual. O endereço IP é atribuído estaticamente ao recurso quando o gateway VPN é criado. O endereço IP Público só é alterado quando o gateway é eliminado e recriado. Não é alterado ao redimensionar, repor ou ao realizar qualquer outra manutenção/atualização interna do gateway de VPN.

Solicite um endereço IP público para seu gateway VPN usando New-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardCrie a configuração do endereço IP do gateway usando New-AzVirtualNetworkGatewayIpConfig. Essa configuração é referenciada quando você cria o gateway VPN.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

Criar o gateway de VPN

Nesta etapa, você configura e cria o gateway de rede virtual para sua rede virtual. Para obter informações mais completas sobre autenticação e tipo de túnel, consulte Especificar túnel e tipo de autenticação na versão deste artigo do portal do Azure.

- O -GatewayType tem de ser Vpn e o -VpnType tem de ser RouteBased.

- O -VpnClientProtocol é utilizado para especificar os tipos de túnel que quer ativar. As opções de túnel são OpenVPN, SSTP e IKEv2. Você pode optar por ativar um deles ou qualquer combinação suportada. Se você quiser habilitar vários tipos, especifique os nomes separados por uma vírgula. OpenVPN e SSTP não podem ser ativados juntos. O cliente strongSwan no Android e Linux e o cliente VPN nativo IKEv2 no iOS e macOS usarão apenas o túnel IKEv2 para se conectar. Os clientes Windows, primeiro, experimentam o IKEv2 e, se não conseguirem estabelecer a ligação, voltam ao SSTP. Você pode usar o cliente OpenVPN para se conectar ao tipo de túnel OpenVPN.

- O gateway de rede virtual 'Basic' SKU não suporta autenticação IKEv2, OpenVPN ou RADIUS. Se você planeja ter clientes Mac conectados à sua rede virtual, não use a SKU básica.

- Um gateway VPN pode levar 45 minutos ou mais para ser criado, dependendo da SKU de gateway selecionada.

Crie o gateway de rede virtual com o tipo de gateway "Vpn" usando New-AzVirtualNetworkGateway.

Neste exemplo, usamos o VpnGw2, SKU de Geração 2. Se você vir erros ValidateSet em relação ao valor GatewaySKU e estiver executando esses comandos localmente, verifique se instalou a versão mais recente dos cmdlets do PowerShell. A versão mais recente contém os novos valores validados para as SKUs de gateway mais recentes.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" ` -Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn ` -VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2" -VpnClientProtocol IkeV2,OpenVPNDepois que o gateway for criado, você poderá visualizá-lo usando o exemplo a seguir.

Get-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroup TestRG1

Add the VPN client address pool (Adicionar um conjunto de endereços do cliente VPN)

Depois do gateway VPN acabar de criar, pode adicionar o conjunto de endereços de cliente VPN. O conjunto de endereços do cliente VPN é o intervalo a partir do qual os clientes VPN recebem um endereço IP quando ligam. Use um intervalo de endereços IP privados que não se sobreponha ao local a partir do qual você se conecta ou à rede virtual à qual deseja se conectar.

Declare as seguintes variáveis:

$VNetName = "VNet1" $VPNClientAddressPool = "172.16.201.0/24" $RG = "TestRG1" $Location = "EastUS" $GWName = "VNet1GW"Adicione o pool de endereços do cliente VPN:

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName $RG -Name $GWName Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientAddressPool $VPNClientAddressPool

Gerar certificados

Importante

Não é possível gerar certificados usando o Azure Cloud Shell. Você deve usar um dos métodos descritos nesta seção. Se quiser usar o PowerShell, você deve instalá-lo localmente.

Os certificados são usados pelo Azure para autenticar clientes VPN para VPNs P2S. Carrega as informações da chave pública do certificado de raiz para o Azure. A chave pública é então considerada confiável. Os certificados de cliente têm de ser gerados a partir do certificado de raiz fidedigna e, em seguida, instalado em cada computador cliente no arquivo de Certificados Atuais do Utilizador/Pessoais. O certificado é utilizado para autenticar o cliente quando é iniciada uma ligação à VNet.

Se utilizar certificados autoassinados, eles têm de ser criados com parâmetros específicos. Você pode criar um certificado autoassinado usando as instruções do PowerShell para computadores Windows que executam o Windows 10 ou posterior. Se você não estiver executando o Windows 10 ou posterior, use o MakeCert .

É importante que siga as etapas nas instruções ao gerar os certificados de raiz autoassinados e os certificados de cliente. Caso contrário, os certificados gerados não serão compatíveis com conexões P2S e você receberá um erro de conexão.

Certificado raiz

-

Obtenha o arquivo .cer para o certificado raiz. Você pode usar um certificado raiz que foi gerado com uma solução corporativa (recomendado) ou gerar um certificado autoassinado. Depois de criar o certificado raiz, exporte os dados do certificado público (não a chave privada) como um arquivo de .cer X.509 codificado em Base64. Você carrega esse arquivo posteriormente no Azure.

Certificado empresarial: se estiver a utilizar uma solução empresarial, pode utilizar a cadeia de certificados existente. Adquira o arquivo .cer para o certificado raiz que você deseja usar.

Certificado raiz autoassinado: se você não estiver usando uma solução de certificado corporativo, crie um certificado raiz autoassinado. Caso contrário, os certificados criados não serão compatíveis com suas conexões P2S e os clientes receberão um erro de conexão quando tentarem se conectar. Pode utilizar o Azure PowerShell, MakeCert ou OpenSSL. As etapas nos seguintes artigos descrevem como gerar um certificado raiz autoassinado compatível:

- Instruções do PowerShell para Windows 10 ou posterior: estas instruções requerem o PowerShell num computador com o Windows 10 ou posterior. Os certificados de cliente gerados a partir do certificado de raiz podem ser instalados em qualquer cliente P2S suportado.

- Instruções do MakeCert: Use o MakeCert para gerar certificados se você não tiver acesso a um computador com o Windows 10 ou posterior. Embora o MakeCert tenha sido preterido, você ainda pode usá-lo para gerar certificados. Os certificados de cliente gerados a partir do certificado raiz podem ser instalados em qualquer cliente P2S suportado.

- Linux - Instruções OpenSSL

- Linux - instruções strongSwan

Depois de criar o certificado raiz, exporte os dados do certificado público (não a chave privada) como um arquivo de .cer X.509 codificado em Base64.

Certificado de cliente

-

Cada computador cliente conectado a uma rede virtual com uma conexão ponto a site deve ter um certificado de cliente instalado. Gerá-lo a partir do certificado raiz e instalá-lo em cada computador cliente. Se você não instalar um certificado de cliente válido, a autenticação falhará quando o cliente tentar se conectar à rede virtual.

Pode optar por gerar um certificado exclusivo para cada cliente ou pode utilizar o mesmo certificado para vários clientes. A vantagem de gerar certificados para cada cliente individual é a capacidade de revogar um único certificado. Caso contrário, se vários clientes usarem o mesmo certificado de cliente para autenticar e você revogá-lo, será necessário gerar e instalar novos certificados para cada cliente que usar esse certificado.

Você pode gerar certificados de cliente usando os seguintes métodos:

Certificado da empresa:

Se você estiver usando uma solução de certificado empresarial, gere um certificado de cliente com o formato name@yourdomain.comde valor de nome comum . Use este formato em vez do formato nome de domínio\nome de usuário.

Verifique se o certificado do cliente é baseado em um modelo de certificado de usuário que tenha a Autenticação de Cliente listada como o primeiro item na lista de usuários. Verifique o certificado clicando duas vezes nele e visualizando Uso Avançado de Chave na guia Detalhes.

Certificado raiz autoassinado: siga as etapas em um dos seguintes artigos de certificado P2S para que os certificados de cliente criados sejam compatíveis com suas conexões P2S.

Quando você gera um certificado de cliente a partir de um certificado raiz autoassinado, ele é instalado automaticamente no computador que você usou para gerá-lo. Se você quiser instalar um certificado de cliente em outro computador cliente, exporte-o como um arquivo .pfx, juntamente com toda a cadeia de certificados. Isso criará um arquivo .pfx que contém as informações do certificado raiz necessárias para o cliente autenticar.

As etapas nestes artigos geram um certificado de cliente compatível, que você pode exportar e distribuir.

Instruções do PowerShell do Windows 10 ou posterior: estas instruções exigem o Windows 10 ou posterior e o PowerShell para gerar certificados. Os certificados gerados podem ser instalados em qualquer cliente P2S suportado.

Instruções do MakeCert: Use o MakeCert se você não tiver acesso a um computador com Windows 10 ou posterior para gerar certificados. Embora o MakeCert tenha sido preterido, você ainda pode usá-lo para gerar certificados. Você pode instalar os certificados gerados em qualquer cliente P2S suportado.

Linux: Veja instruções strongSwan ou OpenSSL .

Depois de criar o certificado do cliente, exporte-o . Cada computador cliente requer um certificado de cliente para se conectar e autenticar.

Carregar informações de chave pública do certificado raiz

Verifique se o gateway de VPN acabou de criar. Assim que estiver pronto, pode carregar o ficheiro .cer (que contém as informações da chave pública) para um certificado de raiz fidedigna no Azure. Depois que um arquivo de .cer é carregado, o Azure pode usá-lo para autenticar clientes que instalaram um certificado de cliente gerado a partir do certificado raiz confiável. Pode carregar ficheiros de certificado de raiz fidedigna adicionais - até um total de 20 - mais tarde, se necessário.

Nota

Não é possível carregar o arquivo .cer usando o Azure Cloud Shell. Você pode usar o PowerShell localmente em seu computador ou as etapas do portal do Azure.

Declare a variável para o nome de certificado, substituindo o valor pelo seu próprio valor.

$P2SRootCertName = "P2SRootCert.cer"Substitua o caminho do ficheiro pelo seu e, em seguida, execute os cmdlets.

$filePathForCert = "C:\cert\P2SRootCert.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64 = [system.convert]::ToBase64String($cert.RawData)Carregar informações de chaves públicas para o Azure. Depois que as informações do certificado são carregadas, o Azure as considera um certificado raiz confiável. Ao carregar, certifique-se de que está a executar o PowerShell localmente no seu computador ou, em vez disso, pode utilizar os passos do portal do Azure. Quando o carregamento estiver concluído, você verá um retorno do PowerShell mostrando PublicCertData. O processo de carregamento do certificado demora cerca de 10 minutos a ser concluído.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64

Instalar um certificado de cliente exportado

As etapas a seguir ajudam você a instalar em um cliente Windows. Para obter clientes adicionais e mais informações, consulte Instalar um certificado de cliente.

- Depois que o certificado do cliente for exportado, localize e copie o arquivo .pfx para o computador cliente.

- No computador cliente, faça duplo clique no ficheiro .pfx para o instalar. Deixe o Local da Loja como Usuário Atual e selecione Avançar.

- Na página Ficheiro a importar, não efetue nenhuma alteração. Selecione Seguinte.

- Na página Proteção de chave privada, insira a senha do certificado ou verifique se a entidade de segurança está correta e selecione Avançar.

- Na página Armazenamento de Certificados, deixe o local padrão e selecione Avançar.

- Selecione Concluir. No Aviso de Segurança para a instalação do certificado, selecione Sim. Pode selecionar confortavelmente 'Sim' para este aviso de segurança porque gerou o certificado.

- O certificado foi agora importado com êxito.

Certifique-se de que o certificado de cliente foi exportado como um ficheiro. pfx, juntamente com a cadeia de certificados inteira (que é a predefinição). Caso contrário, as informações do certificado de raiz não estão presentes no computador do cliente e o cliente não conseguirá autenticar corretamente.

Gerar e baixar o pacote de configuração do perfil do cliente VPN

Cada cliente VPN é configurado usando os arquivos em um pacote de configuração de perfil de cliente VPN que você gera e baixa. O pacote de configuração contém configurações específicas para o gateway VPN que você criou. Se você fizer alterações no gateway, como alterar um tipo de túnel, certificado ou tipo de autenticação, deverá gerar outro pacote de configuração de perfil de cliente VPN e instalá-lo em cada cliente. Caso contrário, seus clientes VPN podem não conseguir se conectar.

Quando você gera arquivos de configuração do cliente VPN, o valor para '-AuthenticationMethod' é 'EapTls'. Gere os arquivos de configuração do cliente VPN usando o seguinte comando:

$profile=New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls"

$profile.VPNProfileSASUrl

Copie o URL para o seu navegador para baixar o arquivo zip.

Configurar clientes VPN e conectar-se ao Azure

Para conhecer as etapas para configurar seus clientes VPN e conectar-se ao Azure, consulte os seguintes artigos:

| Autenticação | Tipo de túnel | SO de Cliente | cliente de VPN |

|---|---|---|---|

| Certificado | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | forteSwan | |

| OpenVPN | Windows | Cliente VPN do Azure Cliente OpenVPN |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux | Azure VPN Client Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN do Azure | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Para verificar uma conexão

Estas instruções aplicam-se aos clientes Windows.

Para verificar se a ligação VPN está ativa, abra uma linha de comandos elevada e execute ipconfig/all.

Veja os resultados. Observe que o endereço IP que você recebeu é um dos endereços dentro do Pool de Endereços de Cliente VPN P2S que você especificou em sua configuração. Os resultados são semelhantes a este exemplo:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.13(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Ligar a uma máquina virtual

Estas instruções aplicam-se aos clientes Windows.

Você pode se conectar a uma VM implantada em sua rede virtual criando uma Conexão de Área de Trabalho Remota para sua VM. A melhor forma de verificar, inicialmente, que se pode ligar à VM é ligar-se utilizando o respetivo endereço IP privado, em vez do nome do computador. Dessa forma, você está testando para ver se consegue se conectar, não se a resolução de nomes está configurada corretamente.

Localizar o endereço IP privado. Você pode encontrar o endereço IP privado de uma VM examinando as propriedades da VM no portal do Azure ou usando o PowerShell.

Portal do Azure: localize sua VM no portal do Azure. Ver as propriedades da VM. O endereço IP privado está listado.

PowerShell: Use o exemplo para exibir uma lista de VMs e endereços IP privados de seus grupos de recursos. Não é necessário modificar este exemplo antes de o utilizar.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Verifique se você está conectado à sua rede virtual.

Abra a Ligação ao Ambiente de Trabalho Remoto introduzindo RDP ou Ligação ao Ambiente de Trabalho Remoto na caixa de pesquisa na barra de tarefas. Em seguida, selecione Conexão de Área de Trabalho Remota. Você também pode abrir a Conexão de Área de Trabalho Remota usando o

mstsccomando no PowerShell.Em Ligação ao Ambiente de Trabalho Remoto, introduza o endereço IP privado da VM. Pode selecionar Mostrar Opções para ajustar outras definições e, em seguida, ligar.

Se você estiver tendo problemas para se conectar a uma VM por meio de sua conexão VPN, verifique os seguintes pontos:

- Certifique-se de que a ligação VPN é efetuada com êxito.

- Verifique se você está se conectando ao endereço IP privado da VM.

- Se você puder se conectar à VM usando o endereço IP privado, mas não o nome do computador, verifique se configurou o DNS corretamente. Para obter mais informações sobre como a resolução de nomes funciona para VMs, consulte Resolução de nomes para VMs.

Para obter mais informações sobre ligações RDP, veja Troubleshoot Remote Desktop connections to a VM(Resolução de Problemas de ligações de Ambiente de Trabalho Remoto a uma VM).

Certifique-se de que o pacote de configuração de clientes VPN gerado depois dos endereços IP do servidor DNS foi especificado para a VNet. Se atualizou os endereços IP do servidor DNS, gere e instale um novo pacote de configuração de cliente VPN.

Use 'ipconfig' para verificar o endereço IPv4 atribuído ao adaptador Ethernet no computador do qual você está se conectando. Se o endereço IP estiver dentro do intervalo de endereços da rede virtual à qual você está se conectando ou dentro do intervalo de endereços do seu VPNClientAddressPool, isso será chamado de espaço de endereço sobreposto. Quando o seu espaço de endereços se sobrepõe desta forma, o tráfego de rede não chega ao Azure e permanece na rede local.

Para adicionar ou remover um certificado de raiz

Pode adicionar e remover certificados de raiz fidedigna do Azure. Quando remove um certificado de raiz, os clientes que têm um certificado gerado a partir do certificado de raiz não podem autenticar e não serão capazes de ligar. Se quiser que um cliente faça a autenticação e estabeleça ligação, terá de instalar um novo certificado de cliente gerado a partir de um certificado de raiz considerado fidedigno (carregado) no Azure. Essas etapas exigem cmdlets do Azure PowerShell instalados localmente em seu computador (não o Azure Cloud Shell). Você também pode usar o portal do Azure para adicionar certificados raiz.

Para acrescentar:

Pode adicionar até 20 ficheiros .cer de certificado de raiz ao Azure. As etapas a seguir ajudam a adicionar um certificado raiz.

Prepare o ficheiro. cer para carregar:

$filePathForCert = "C:\cert\P2SRootCert3.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64_3 = [system.convert]::ToBase64String($cert.RawData)Carregue o ficheiro CSV . Só pode carregar um ficheiro de cada vez.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64_3Para verificar se o ficheiro de certificado foi carregado:

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Para remover:

Declare as variáveis. Modifique as variáveis no exemplo para corresponder ao certificado que você deseja remover.

$GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group" $P2SRootCertName2 = "ARMP2SRootCert2.cer" $MyP2SCertPubKeyBase64_2 = "MIIC/zCCAeugAwIBAgIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAMBgxFjAUBgNVBAMTDU15UDJTUm9vdENlcnQwHhcNMTUxMjE5MDI1MTIxWhcNMzkxMjMxMjM1OTU5WjAYMRYwFAYDVQQDEw1NeVAyU1Jvb3RDZXJ0MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAyjIXoWy8xE/GF1OSIvUaA0bxBjZ1PJfcXkMWsHPzvhWc2esOKrVQtgFgDz4ggAnOUFEkFaszjiHdnXv3mjzE2SpmAVIZPf2/yPWqkoHwkmrp6BpOvNVOpKxaGPOuK8+dql1xcL0eCkt69g4lxy0FGRFkBcSIgVTViS9wjuuS7LPo5+OXgyFkAY3pSDiMzQCkRGNFgw5WGMHRDAiruDQF1ciLNojAQCsDdLnI3pDYsvRW73HZEhmOqRRnJQe6VekvBYKLvnKaxUTKhFIYwuymHBB96nMFdRUKCZIiWRIy8Hc8+sQEsAML2EItAjQv4+fqgYiFdSWqnQCPf/7IZbotgQIDAQABo00wSzBJBgNVHQEEQjBAgBAkuVrWvFsCJAdK5pb/eoCNoRowGDEWMBQGA1UEAxMNTXlQMlNSb290Q2VydIIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAA4IBAQA223veAZEIar9N12ubNH2+HwZASNzDVNqspkPKD97TXfKHlPlIcS43TaYkTz38eVrwI6E0yDk4jAuPaKnPuPYFRj9w540SvY6PdOUwDoEqpIcAVp+b4VYwxPL6oyEQ8wnOYuoAK1hhh20lCbo8h9mMy9ofU+RP6HJ7lTqupLfXdID/XevI8tW6Dm+C/wCeV3EmIlO9KUoblD/e24zlo3YzOtbyXwTIh34T0fO/zQvUuBqZMcIPfM1cDvqcqiEFLWvWKoAnxbzckye2uk1gHO52d8AVL3mGiX8wBJkjc/pMdxrEvvCzJkltBmqxTM6XjDJALuVh16qFlqgTWCIcb7ju"Remova o certificado.

Remove-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName2 -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -PublicCertData $MyP2SCertPubKeyBase64_2Utilize o exemplo seguinte para verificar se o certificado foi removido com êxito.

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Para revogar ou restabelecer um certificado de cliente

Pode revogar certificados de cliente. A lista de revogação de certificados permite negar seletivamente a conectividade P2S com base em certificados de cliente individuais. Isto é diferente da remoção de um certificado de raiz fidedigna. Se remover um certificado de raiz .cer fidedigno do Azure, revoga o acesso a todos os certificados de cliente gerados/assinados pelo certificado de raiz revogado. A revogação de um certificado de cliente, em vez do certificado de raiz, permite que os outros certificados que foram gerados a partir do certificado de raiz continuem a ser utilizados para autenticação.

A prática comum é utilizar o certificado de raiz para gerir o acesso nos níveis de equipa ou organização e utilizar certificados de cliente revogados para controlo de acesso detalhado dos utilizadores individuais.

Para revogar:

Obtenha o thumbprint do certificado de cliente. Para obter mais informações, veja Como obter o Thumbprint de um Certificado.

Copie as informações para um editor de texto e remova todos os espaços para que seja uma cadeia de caracteres contínua. Esta cadeia está declarada como uma variável no próximo passo.

Declare as variáveis. Certifique-se de que declara o thumbprint que obteve no passo anterior.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Adicione o thumbprint à lista de certificados revogados. Vê "Êxito" quando o thumbprint for adicionado.

Add-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG ` -Thumbprint $RevokedThumbprint1Certifique-se de que o thumbprint foi adicionado à lista de revogação de certificados.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RGDepois de o thumbprint ser adicionado, o certificado já não pode ser utilizado para ligar. Os clientes que se tentarem ligar com este certificado irão receber uma mensagem a indicar que o certificado já não é válido.

Para reintegrar:

Pode restabelecer um certificado de cliente, removendo o thumbprint da lista de certificados de cliente revogados.

Declare as variáveis. Certifique-se de que declara o thumbprint correto para o certificado que pretende restabelecer.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Remova o thumbprint do certificado da lista de revogação de certificados.

Remove-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -Thumbprint $RevokedThumbprint1Verifique se o thumbprint é removido da lista revogada.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG

P2S Perguntas & Info

Para obter informações adicionais sobre P2S, consulte as Perguntas frequentes sobre P2S do VPN Gateway

Próximos passos

Assim que a ligação estiver concluída, pode adicionar máquinas virtuais às redes virtuais. Para obter mais informações, veja Máquinas Virtuais. Para compreender melhor o funcionamento em rede e as máquinas virtuais, veja Descrição geral da rede VM do Azure e Linux.

Para obter informações de solução de problemas do P2S, Solução de problemas: problemas de conexão do Azure P2S.