Configurar a proteção de bot para o Web Application Firewall

O Firewall de Aplicativo Web do Azure (WAF) para Front Door fornece regras de bot para identificar bots bons e proteger contra bots ruins. Para obter mais informações sobre o conjunto de regras de proteção de bot, consulte Conjunto de regras de proteção de bot.

Este artigo mostra como habilitar regras de proteção de bot na camada Premium do Azure Front Door.

Pré-requisitos

Crie uma política WAF básica para o Front Door seguindo as instruções descritas em Criar uma política WAF para o Azure Front Door usando o portal do Azure.

Ativar o conjunto de regras de proteção de bot

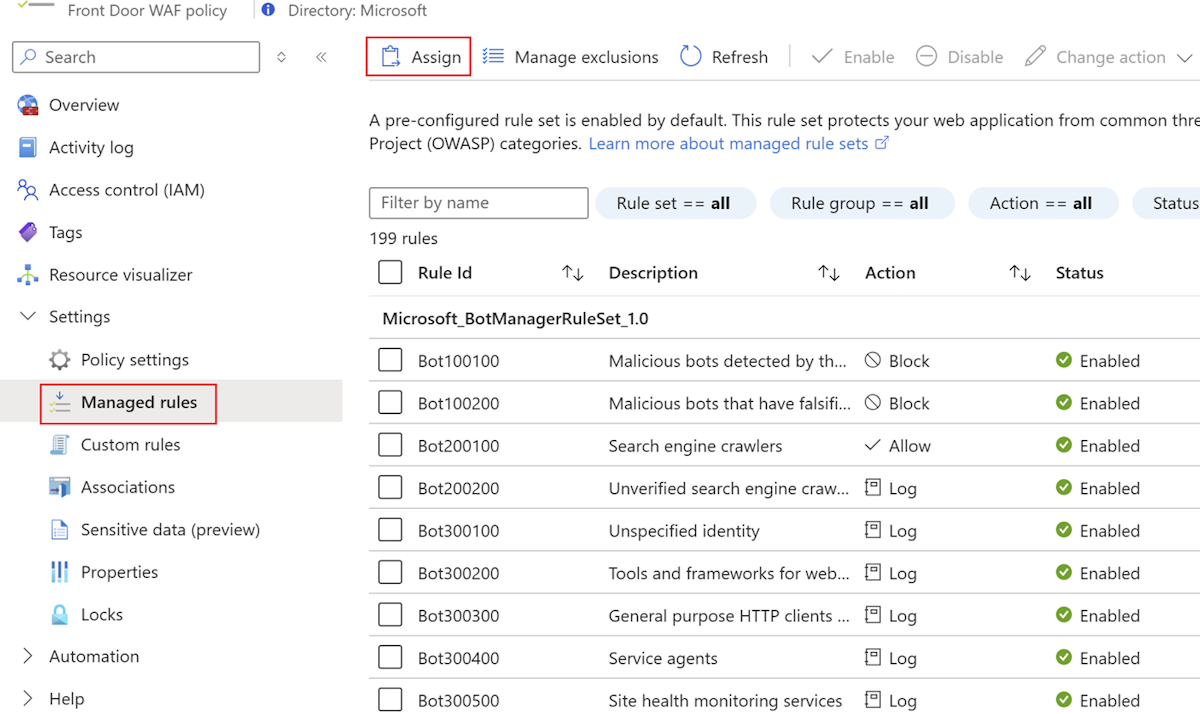

No portal do Azure, navegue até sua política WAF.

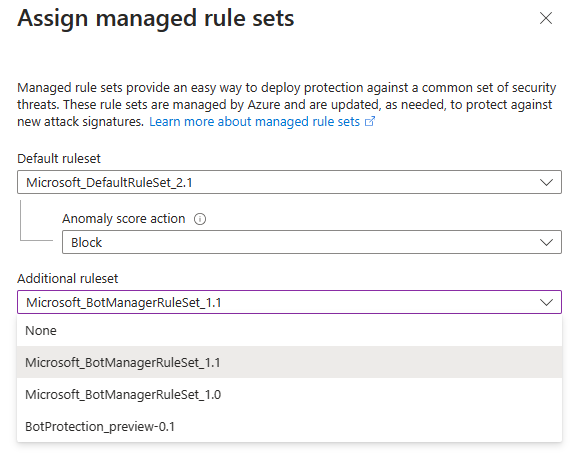

Selecione Regras gerenciadas e, em seguida, selecione Atribuir.

Na lista suspensa Conjunto de regras adicionais, selecione a versão do conjunto de regras de proteção de bot que você deseja usar. Normalmente, é uma boa prática usar a versão mais recente do conjunto de regras.

Selecione Guardar.

Obtenha a configuração atual da sua política WAF

Use o cmdlet Get-AzFrontDoorWafPolicy para recuperar a configuração atual da sua política WAF. Certifique-se de usar o nome correto do grupo de recursos e o nome da política WAF para seu próprio ambiente.

$frontDoorWafPolicy = Get-AzFrontDoorWafPolicy `

-ResourceGroupName 'FrontDoorWafPolicy' `

-Name 'WafPolicy'

Adicionar o conjunto de regras de proteção de bot

Use o cmdlet New-AzFrontDoorWafManagedRuleObject para selecionar o conjunto de regras de proteção de bot, incluindo a versão do conjunto de regras. Em seguida, adicione o conjunto de regras à configuração do WAF.

O exemplo abaixo adiciona a versão 1.0 do conjunto de regras de proteção de bot à configuração do WAF.

$botProtectionRuleSet = New-AzFrontDoorWafManagedRuleObject `

-Type 'Microsoft_BotManagerRuleSet' `

-Version '1.0'

$frontDoorWafPolicy.ManagedRules.Add($botProtectionRuleSet)

Aplicar a configuração

Use o cmdlet Update-AzFrontDoorWafPolicy para atualizar sua política WAF para incluir a configuração criada acima.

$frontDoorWafPolicy | Update-AzFrontDoorWafPolicy

Ativar o conjunto de regras de proteção de bot

Use o comando az network front-door waf-policy managed-rules add para atualizar sua política WAF e adicionar o conjunto de regras de proteção de bot.

O exemplo abaixo adiciona a versão 1.0 do conjunto de regras de proteção de bot ao WAF. Certifique-se de usar o nome correto do grupo de recursos e o nome da política WAF para seu próprio ambiente.

az network front-door waf-policy managed-rules add \

--resource-group FrontDoorWafPolicy \

--policy-name WafPolicy \

--type Microsoft_BotManagerRuleSet \

--version 1.0

O seguinte exemplo de arquivo Bicep mostra como fazer as seguintes etapas:

- Crie uma política WAF de porta da frente.

- Habilite a versão 1.0 do conjunto de regras de proteção de bot.

param wafPolicyName string = 'WafPolicy'

@description('The mode that the WAF should be deployed using. In "Prevention" mode, the WAF will block requests it detects as malicious. In "Detection" mode, the WAF will not block requests and will simply log the request.')

@allowed([

'Detection'

'Prevention'

])

param wafMode string = 'Prevention'

resource wafPolicy 'Microsoft.Network/frontDoorWebApplicationFirewallPolicies@2022-05-01' = {

name: wafPolicyName

location: 'Global'

sku: {

name: 'Premium_AzureFrontDoor'

}

properties: {

policySettings: {

enabledState: 'Enabled'

mode: wafMode

}

managedRules: {

managedRuleSets: [

{

ruleSetType: 'Microsoft_BotManagerRuleSet'

ruleSetVersion: '1.0'

}

]

}

}

}

Próximos passos

- Saiba como monitorar o WAF.