Políticas anti-phishing no Microsoft 365

Sugestão

Sabia que pode experimentar as funcionalidades no Microsoft Defender XDR para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

As políticas para configurar definições de proteção anti-phishing estão disponíveis em organizações do Microsoft 365 com caixas de correio Exchange Online, organizações autónomas de Proteção do Exchange Online (EOP) sem Exchange Online caixas de correio e Microsoft Defender para Office 365 organizações.

Exemplos de Microsoft Defender para Office 365 organizações incluem:

- Microsoft 365 Enterprise E5, Microsoft 365 Educação A5, etc.

- Microsoft 365 Enterprise

- Microsoft 365 Empresas

- Microsoft Defender para Office 365 como um suplemento

Sugestão

Como complemento deste artigo, consulte o nosso guia de configuração do Analisador de Segurança para rever as melhores práticas e aprender a fortalecer as defesas, melhorar a conformidade e navegar no panorama da cibersegurança com confiança. Para uma experiência personalizada com base no seu ambiente, pode aceder ao guia de configuração automatizada do Analisador de Segurança no centro de administração do Microsoft 365.

As diferenças de alto nível entre políticas anti-phishing na EOP e políticas anti-phishing no Defender para Office 365 são descritas na seguinte tabela:

| Funcionalidade | Políticas anti-phishing em EOP |

Políticas anti-phishing no Defender para Office 365 |

|---|---|---|

| Política predefinida criada automaticamente | ✔ | ✔ |

| Criar políticas personalizadas | ✔ | ✔ |

| Definições de política comuns* | ✔ | ✔ |

| Definições de spoof | ✔ | ✔ |

| Sugestão de segurança do primeiro contacto | ✔ | ✔ |

| Definições de representação | ✔ | |

| Limiares de phishing avançados | ✔ |

* Na política predefinida, o nome e a descrição da política são só de leitura (a descrição está em branco) e não pode especificar a quem a política se aplica (a política predefinida aplica-se a todos os destinatários).

Para configurar políticas anti-phishing, veja os seguintes artigos:

- Configurar políticas anti-phishing na Proteção do Exchange Online

- Configurar políticas anti-phishing no Microsoft Defender para Office 365

O resto deste artigo descreve as definições que estão disponíveis em políticas anti-phishing na EOP e Defender para Office 365.

Sugestão

Como complemento deste artigo, recomendamos que utilize o guia de configuração automatizada Microsoft Defender para Endpoint quando tiver sessão iniciada no centro de administração do Microsoft 365. Este guia personaliza a sua experiência com base no seu ambiente. Para rever as melhores práticas sem iniciar sessão e ativar as funcionalidades de configuração automatizada, aceda ao Guia de configuração do Microsoft 365.

Definições de política comuns

As seguintes definições de política estão disponíveis em políticas anti-phishing na EOP e Defender para Office 365:

Nome: não pode mudar o nome da política anti-phishing predefinida. Depois de criar uma política anti-phishing personalizada, não pode mudar o nome da política no portal do Microsoft Defender.

Descrição Não pode adicionar uma descrição à política anti-phishing predefinida, mas pode adicionar e alterar a descrição das políticas personalizadas que criar.

Utilizadores, grupos e domínios e Excluir estes utilizadores, grupos e domínios: filtros de destinatários para identificar os destinatários internos aos quais a política se aplica. Pelo menos uma condição é necessária em políticas personalizadas. As condições e exceções não estão disponíveis na política predefinida (a política predefinida aplica-se a todos os destinatários). Pode utilizar os seguintes filtros de destinatários para condições e exceções:

- Utilizadores: uma ou mais caixas de correio, utilizadores de correio ou contactos de correio na organização.

-

Grupos:

- Membros dos grupos de distribuição especificados ou grupos de segurança com capacidade de correio (os grupos de distribuição dinâmicos não são suportados).

- O Grupos do Microsoft 365 especificado.

- Domínios: um ou mais dos domínios aceites configurados no Microsoft 365. O endereço de e-mail principal do destinatário está no domínio especificado.

Pode utilizar uma condição ou exceção apenas uma vez, mas a condição ou exceção pode conter vários valores:

Vários valores da mesma condição ou da mesma exceção utilizam lógica OR (por exemplo, <destinatário1> ou <destinatário2>):

- Condições: se o destinatário corresponder a qualquer um dos valores especificados, a política será aplicada aos mesmos.

- Exceções: se o destinatário corresponder a qualquer um dos valores especificados, a política não será aplicada aos mesmos.

Diferentes tipos de exceções utilizam lógica OR (por exemplo, <destinatário1> ou <membro do grupo1> ou <membro do domínio1>). Se o destinatário corresponder a qualquer um dos valores de exceção especificados, a política não será aplicada aos mesmos.

Diferentes tipos de condições utilizam a lógica AND. O destinatário tem de corresponder a todas as condições especificadas para que a política se aplique às mesmas. Por exemplo, pode configurar uma condição com os seguintes valores:

- Utilizadores:

romain@contoso.com - Grupos: Executivos

A política só é aplicada

romain@contoso.comse for também membro do grupo Executivos. Caso contrário, a política não lhe é aplicada.- Utilizadores:

Sugestão

Pelo menos uma seleção nas definições Utilizadores, grupos e domínios é necessária em políticas anti-phishing personalizadas para identificar os destinatários da mensagem a que a política se aplica. As políticas anti-phishing no Defender para Office 365 também têm definições de representação onde pode especificar endereços de e-mail do remetente ou domínios do remetente que recebem proteção de representação, conforme descrito mais adiante neste artigo.

Definições de spoof

O spoofing é quando o endereço De numa mensagem de e-mail (o endereço do remetente apresentado nos clientes de e-mail) não corresponde ao domínio da origem de e-mail. Para obter mais informações sobre spoofing, consulte Proteção anti-spoofing no Microsoft 365.

As seguintes definições de spoof estão disponíveis em políticas anti-phishing na EOP e Defender para Office 365:

Ativar inteligência spoof: ativa ou desativa a inteligência spoof. Recomendamos que a deixe ativada.

Quando as informações de spoof intelligence estão ativadas, as informações de spoof intelligence mostram remetentes falsificados que foram automaticamente detetados e permitidos ou bloqueados por informações de spoof. Pode substituir manualmente o veredicto de spoof intelligence para permitir ou bloquear os remetentes falsificados detetados a partir das informações. No entanto, quando o fizer, o remetente falsificado desaparece das informações de spoof intelligence e só é visível no separador Remetentes falsificados na página Permitir/Bloquear Listas inquilino em https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Em alternativa, pode criar manualmente entradas de permissão ou bloqueio para remetentes falsificados na Lista de Permissões/Bloqueios de Inquilinos, mesmo que não sejam detetadas pelas informações de informações de spoof intelligence. Para mais informações, consulte os seguintes artigos:

- Informações de inteligência de spoof na EOP

- Remetentes falsificados na Lista de Permissões/Bloqueios de Inquilinos

Nota

- A proteção anti-spoofing está ativada nas políticas de segurança predefinidas Padrão e Estrita e está ativada por predefinição na política anti-phishing predefinida e em novas políticas anti-phishing personalizadas criadas por si.

- Não precisa de desativar a proteção anti-spoofing se o seu registo MX não apontar para o Microsoft 365; em alternativa, ativa a Filtragem Avançada para Conectores. Para obter instruções, veja Filtragem Avançada para Conectores no Exchange Online.

- Desativar a proteção anti-spoofing apenas desativa a proteção implícita de spoofing de verificações de autenticação composta . Para obter informações sobre como as verificações DMARCexplícitas são afetadas pela proteção anti-spoofing e a configuração da política DMARC do domínio de origem (

p=quarantineoup=rejectno registo TXT DMARC), veja a secção Spoof protection and sender DMARC policies (Políticas DMARC de proteção spoof e remetente).

Indicadores do remetente não autenticado: disponível na secção Sugestões de segurança & indicadores apenas quando a inteligência spoof está ativada. Veja os detalhes na secção seguinte.

Ações: para mensagens de remetentes falsificados bloqueados (automaticamente bloqueados por informações de spoof (falha de autenticação composta mais intenção maliciosa) ou bloqueados manualmente na lista Permitir/Bloquear Inquilino), também pode especificar a ação a tomar nas mensagens:

Mover mensagens para as pastas de Email de Lixo dos destinatários: este é o valor predefinido. A mensagem é entregue na caixa de correio e movida para a pasta Email de Lixo. Para obter mais informações, consulte Configurar definições de e-mail de lixo em caixas de correio Exchange Online no Microsoft 365.

Colocar a mensagem em quarentena: envia a mensagem para quarentena em vez dos destinatários pretendidos. Para obter informações sobre a quarentena, consulte os seguintes artigos:

- Quarentena no Microsoft 365

- Gerir mensagens e ficheiros em quarentena como administrador no Microsoft 365

- Localizar e libertar mensagens em quarentena como utilizador no Microsoft 365

Se selecionar Colocar a mensagem em quarentena, também pode selecionar a política de quarentena que se aplica às mensagens que foram colocadas em quarentena pela proteção de informações de spoof. As políticas de quarentena definem o que os utilizadores são capazes de fazer às mensagens em quarentena e se os utilizadores recebem notificações de quarentena. Para obter mais informações, veja Anatomia de uma política de quarentena.

Proteção spoof e políticas DMARC do remetente

Nas políticas anti-phishing, pode controlar se p=quarantine os p=reject valores nas políticas DMARC do remetente são respeitados. Se uma mensagem falhar, pode especificar ações separadas para p=quarantine ou p=reject na política DMARC do remetente. Estão envolvidas as seguintes definições:

Respeitar a política de registos DMARC quando a mensagem é detetada como spoof: esta definição ativa o cumprimento da política DMARC do remetente para falhas explícitas de autenticação de e-mail. Quando esta definição estiver selecionada, estão disponíveis as seguintes definições:

-

Se a mensagem for detetada como spoof e a Política DMARC estiver definida como p=quarentena: as ações disponíveis são:

- Colocar a mensagem em quarentena

- Mover a mensagem para as pastas de Email de Lixo dos destinatários

-

Se a mensagem for detetada como spoof e a Política DMARC estiver definida como p=rejeitar: as ações disponíveis são:

- Colocar a mensagem em quarentena

- Rejeitar a mensagem

Se selecionar Colocar a mensagem em quarentena como uma ação, é utilizada a política de quarentena selecionada para a proteção de informações de spoof.

-

Se a mensagem for detetada como spoof e a Política DMARC estiver definida como p=quarentena: as ações disponíveis são:

A relação entre as informações de spoof e se as políticas DMARC do remetente são respeitadas é descrita na seguinte tabela:

| Respeitar política DMARC Ativada | Respeitar política DMARC Desativada | |

|---|---|---|

| Informações de spoof ativada | Ações separadas para falhas de autenticação de e-mail implícitas e explícitas:

|

A ação Se a mensagem for detetada como spoof por spoof intelligence na política anti-phishing é utilizada para falhas implícitas e explícitas de autenticação de e-mail. As falhas explícitas de autenticação de e-mail ignoram p=quarantine, p=reject, p=noneou outros valores na política DMARC. |

| Inteligência spoof desativada | As verificações implícitas de autenticação de e-mail não são utilizadas. Falhas explícitas de autenticação de e-mail:

|

As verificações implícitas de autenticação de e-mail não são utilizadas. Falhas explícitas de autenticação de e-mail:

|

Nota

Se o registo MX do domínio do Microsoft 365 apontar para um serviço ou dispositivo de terceiros que esteja à frente do Microsoft 365, a definição de política Honor DMARC só será aplicada se a Filtragem Avançada de Conectores estiver ativada para o conector que recebe mensagens de entrada.

Os clientes podem substituir a definição de política Honor DMARC para mensagens de e-mail específicas e/ou remetentes através dos seguintes métodos:

- Os administradores ou utilizadores podem adicionar os remetentes à lista remetentes seguros na caixa de correio do utilizador.

- Os administradores podem utilizar as informações de spoof intelligence ou a Lista de Permissões/Bloqueios do Inquilino para permitir mensagens do remetente falsificado.

- Os administradores criam uma regra de fluxo de correio do Exchange (também conhecida como regra de transporte) para todos os utilizadores que permitem mensagens para esses remetentes específicos.

- Os administradores criam uma regra de fluxo de correio do Exchange para todos os utilizadores para e-mail rejeitado que falha na política DMARC da organização.

Indicadores do remetente não autenticado

Os indicadores do remetente não autenticado fazem parte das definições de Spoof que estão disponíveis na secção Sugestões de segurança & indicadores em políticas anti-phishing na EOP e Defender para Office 365. As seguintes definições só estão disponíveis quando a inteligência spoof está ativada:

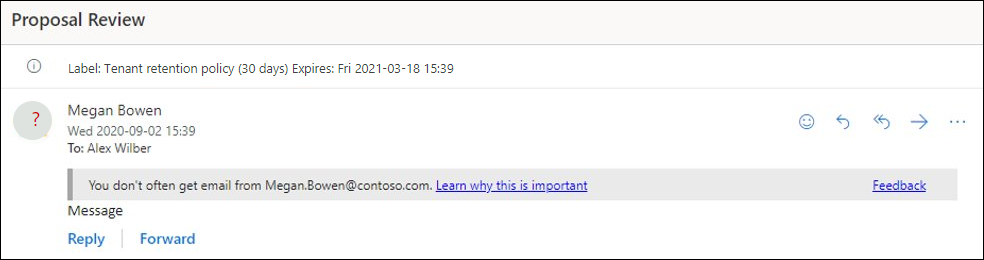

Mostrar (?) para remetentes não autenticados para spoof: adiciona um ponto de interrogação à fotografia do remetente na caixa De se a mensagem não passar nas verificações SPF ou DKIM e a mensagem não passar no DMARC ou na autenticação composta. Quando esta definição está desativada, o ponto de interrogação não é adicionado à fotografia do remetente.

Mostrar etiqueta "via": adiciona a etiqueta "via" (chris@contoso.comatravés de fabrikam.com) na caixa De se o domínio no endereço De (o remetente da mensagem que é apresentado nos clientes de e-mail) for diferente do domínio na assinatura DKIM ou no endereço MAIL FROM . Para obter mais informações sobre estes endereços, consulte Uma descrição geral dos padrões de mensagens de e-mail.

Para impedir que o ponto de interrogação ou a etiqueta "via" sejam adicionados às mensagens de remetentes específicos, tem as seguintes opções:

- Permita o remetente falsificado nas informações de spoof intelligence ou manualmente na Lista de Permissões/Bloqueios do Inquilino. Permitir que o remetente falsificado impeça que a etiqueta "via" seja apresentada nas mensagens do remetente, mesmo que a definição de etiqueta Mostrar "via" esteja ativada na política.

-

Configurar a autenticação de e-mail para o domínio do remetente.

- Para o ponto de interrogação na fotografia do remetente, o SPF ou o DKIM são os mais importantes.

- Para a etiqueta "via", confirme que o domínio na assinatura DKIM ou no endereço MAIL FROM corresponde (ou é um subdomínio de) ao domínio no endereço De.

Para obter mais informações, consulte Identificar mensagens suspeitas em Outlook.com e Outlook na Web

Sugestão de segurança do primeiro contacto

A definição Mostrar primeiro sugestão de segurança de contactos está disponível na EOP e Defender para Office 365 organizações e não tem qualquer dependência das definições de proteção de spoof intelligence ou representação. A sugestão de segurança é apresentada aos destinatários nos seguintes cenários:

- A primeira vez que recebem uma mensagem de um remetente

- Muitas vezes, não recebem mensagens do remetente.

Esta capacidade adiciona uma camada adicional de proteção contra potenciais ataques de representação, pelo que recomendamos que a ative.

A primeira sugestão de segurança de contacto é controlada pelo valor 9,25 do SFTY campo no cabeçalho X-Forefront-Antispam-Report da mensagem. Esta funcionalidade substitui a necessidade de criar regras de fluxo de correio (também conhecidas como regras de transporte) que adicionam um cabeçalho com o nome X-MS-Exchange-EnableFirstContactSafetyTip pelo valor Enable às mensagens, embora esta capacidade ainda esteja disponível.

Dependendo do número de destinatários na mensagem, a primeira sugestão de segurança de contacto pode ser um dos seguintes valores:

Destinatário único:

Muitas vezes, não recebe e-mails do endereço> de <e-mail.

Vários destinatários:

Muitas vezes, algumas pessoas que receberam esta mensagem não recebem e-mails do endereço> de <e-mail.

Nota

Se a mensagem tiver vários destinatários, se a sugestão é apresentada e para quem se baseia num modelo maioritário. Se a maioria dos destinatários nunca ou não receber muitas vezes mensagens do remetente, os destinatários afetados receberão a sugestão Algumas pessoas que receberam esta mensagem... Se estiver preocupado com o facto de este comportamento expor os hábitos de comunicação de um destinatário a outro, não deve ativar a primeira sugestão de segurança de contacto e continuar a utilizar regras de fluxo de correio e o cabeçalho X-MS-Exchange-EnableFirstContactSafetyTip .

A primeira sugestão de segurança de contacto não está carimbada nas mensagens assinadas por S/MIME.

Definições exclusivas em políticas anti-phishing no Microsoft Defender para Office 365

Esta secção descreve as definições de política que só estão disponíveis em políticas anti-phishing no Defender para Office 365.

Nota

A política anti-phishing predefinida no Defender para Office 365 fornece proteção de spoof e informações de caixa de correio para todos os destinatários. No entanto, as outras funcionalidades de proteção de representação disponíveis e as definições avançadas não estão configuradas ou ativadas na política predefinida. Para ativar todas as funcionalidades de proteção, modifique a política anti-phishing predefinida ou crie políticas anti-phishing adicionais.

Definições de representação em políticas anti-phishing no Microsoft Defender para Office 365

A representação é onde o domínio de e-mail do remetente ou do remetente numa mensagem é semelhante a um verdadeiro remetente ou domínio:

- Uma representação de exemplo do domínio contoso.com é ćóntoso.com.

- A representação do utilizador é a combinação do nome a apresentar e do endereço de e-mail do utilizador. Por exemplo, Valeria Barrios (vbarrios@contoso.com) pode ser representada como Valeria Barrios, mas com um endereço de e-mail diferente.

Nota

A proteção contra representação procura domínios semelhantes. Por exemplo, se o seu domínio for contoso.com, verificamos se existem domínios de nível superior diferentes (.com, .biz, etc.), mas também domínios que são até um pouco semelhantes. Por exemplo, contosososo.com ou contoabcdef.com podem ser vistas como tentativas de representação de contoso.com.

De outro modo, um domínio representado pode ser considerado legítimo (o domínio está registado, os registos DNS de autenticação de e-mail estão configurados, etc.), exceto que a intenção do domínio é enganar os destinatários.

As definições de representação descritas nas secções seguintes só estão disponíveis em políticas anti-phishing no Defender para Office 365.

Sugestão

Os detalhes sobre as tentativas de representação detetadas estão disponíveis nas informações de representação. Para obter mais informações, veja Informações de representação no Defender para Office 365.

Proteção contra representação do utilizador

A proteção de representação do utilizador impede que endereços de e-mail internos ou externos específicos sejam representados como remetentes de mensagens. Por exemplo, recebe uma mensagem de e-mail do Vice-Presidente da sua empresa a pedir-lhe para lhe enviar algumas informações internas da empresa. Pode fazê-lo? Muitas pessoas enviavam a resposta sem pensar.

Pode utilizar utilizadores protegidos para adicionar endereços de e-mail de remetentes internos e externos para proteger contra representação. Esta lista de remetentes protegidos contra a representação de utilizadores é diferente da lista de destinatários a que a política se aplica (todos os destinatários para a política predefinida; destinatários específicos, conforme configurado na definição Utilizadores, grupos e domínios na secção Definições de políticas comuns ).

Nota

Pode especificar um máximo de 350 utilizadores para a proteção de representação de utilizadores em cada política anti-phishing.

A proteção de representação do utilizador não funciona se o remetente e o destinatário tiverem comunicado anteriormente por e-mail. Se o remetente e o destinatário nunca tiverem comunicado por e-mail, a mensagem pode ser identificada como uma tentativa de representação.

Poderá obter o erro "O endereço de e-mail já existe" se tentar adicionar um utilizador à proteção de representação de utilizadores quando esse endereço de e-mail já estiver especificado para a proteção de representação do utilizador noutra política anti-phishing. Este erro ocorre apenas no portal do Defender. Não receberá o erro se utilizar o parâmetro TargetedUsersToProtect correspondente nos cmdlets New-AntiPhishPolicy ou Set-AntiPhishPolicy no Exchange Online PowerShell.

Por predefinição, nenhum endereço de e-mail do remetente está configurado para proteção de representação, quer na política predefinida, quer em políticas personalizadas.

Quando adiciona endereços de e-mail internos ou externos à lista Utilizadores a proteger , as mensagens desses remetentes estão sujeitas a verificações de proteção de representação. A mensagem é verificada para representação se a mensagem for enviada para um destinatário a que a política se aplica (todos os destinatários para a política predefinida; Utilizadores, grupos e destinatários de domínios em políticas personalizadas). Se for detetada a representação no endereço de e-mail do remetente, a ação para os utilizadores representados é aplicada à mensagem.

Para tentativas de representação do utilizador detetadas, estão disponíveis as seguintes ações:

Não aplique nenhuma ação: esta é a ação predefinida.

Redirecionar a mensagem para outros endereços de e-mail: envia a mensagem para os destinatários especificados em vez dos destinatários pretendidos.

Mover mensagens para as pastas de Email de Lixo dos destinatários: a mensagem é entregue na caixa de correio e movida para a pasta Email de Lixo. Para obter mais informações, consulte Configurar definições de e-mail de lixo em caixas de correio Exchange Online no Microsoft 365.

Colocar a mensagem em quarentena: envia a mensagem para quarentena em vez dos destinatários pretendidos. Para obter informações sobre a quarentena, consulte os seguintes artigos:

- Quarentena no Microsoft 365

- Gerir mensagens e ficheiros em quarentena como administrador no Microsoft 365

- Localizar e libertar mensagens em quarentena como utilizador no Microsoft 365

Se selecionar Colocar a mensagem em quarentena, também pode selecionar a política de quarentena que se aplica às mensagens colocadas em quarentena pela proteção de representação do utilizador. As políticas de quarentena definem o que os utilizadores são capazes de fazer às mensagens em quarentena. Para obter mais informações, veja Anatomia de uma política de quarentena.

Entregar a mensagem e adicionar outros endereços à linha Bcc: entregar a mensagem aos destinatários pretendidos e entregar automaticamente a mensagem aos destinatários especificados.

Elimine a mensagem antes de ser entregue: elimine automaticamente toda a mensagem, incluindo todos os anexos.

Proteção de representação de domínio

A proteção de representação de domínios impede a representação de domínios específicos no endereço de e-mail do remetente . Por exemplo, todos os domínios que possui (domínios aceites) ou domínios personalizados específicos (domínios que possui ou domínios de parceiros). Os domínios do remetente protegidos contra representação são diferentes da lista de destinatários a que a política se aplica (todos os destinatários da política predefinida; destinatários específicos, conforme configurado na definição Utilizadores, grupos e domínios na secção Definições de políticas comuns ).

Nota

Pode especificar um máximo de 50 domínios personalizados para a proteção de representação de domínio em cada política anti-phishing.

As mensagens de remetentes nos domínios especificados estão sujeitas a verificações de proteção de representação. A mensagem é verificada para representação se a mensagem for enviada para um destinatário a que a política se aplica (todos os destinatários para a política predefinida; Utilizadores, grupos e destinatários de domínios em políticas personalizadas). Se a representação for detetada no domínio do endereço de e-mail do remetente, a ação de representação de domínio é aplicada à mensagem.

Por predefinição, não estão configurados domínios de remetente para proteção de representação, seja na política predefinida ou em políticas personalizadas.

Para tentativas de representação de domínio detetadas, estão disponíveis as seguintes ações:

Não aplique nenhuma ação: este é o valor predefinido.

Redirecionar a mensagem para outros endereços de e-mail: envia a mensagem para os destinatários especificados em vez dos destinatários pretendidos.

Mover mensagens para as pastas de Email de Lixo dos destinatários: a mensagem é entregue na caixa de correio e movida para a pasta Email de Lixo. Para obter mais informações, consulte Configurar definições de e-mail de lixo em caixas de correio Exchange Online no Microsoft 365.

Colocar a mensagem em quarentena: envia a mensagem para quarentena em vez dos destinatários pretendidos. Para obter informações sobre a quarentena, consulte os seguintes artigos:

- Quarentena no Microsoft 365

- Gerir mensagens e ficheiros em quarentena como administrador no Microsoft 365

- Localizar e libertar mensagens em quarentena como utilizador no Microsoft 365

Se selecionar Colocar a mensagem em quarentena, também pode selecionar a política de quarentena que se aplica às mensagens que são colocadas em quarentena por proteção de representação de domínio. As políticas de quarentena definem o que os utilizadores são capazes de fazer às mensagens em quarentena. Para obter mais informações, veja Anatomia de uma política de quarentena.

Entregar a mensagem e adicionar outros endereços à linha Bcc: entregar a mensagem aos destinatários pretendidos e entregar automaticamente a mensagem aos destinatários especificados.

Elimine a mensagem antes de ser entregue: elimina automaticamente toda a mensagem, incluindo todos os anexos.

Proteção de representação de informações de caixa de correio

A inteligência da caixa de correio utiliza inteligência artificial (IA) para determinar padrões de e-mail dos utilizadores com os respetivos contactos frequentes.

Por exemplo, Gabriela Laureano (glaureano@contoso.com) é a CEO da sua empresa, pelo que a adiciona como remetente protegido na política Permitir que os utilizadores protejam as definições da política. No entanto, alguns dos destinatários da política comunicam regularmente com um fornecedor que também se chama Gabriela Laureano (glaureano@fabrikam.com). Uma vez que esses destinatários têm um histórico de comunicações com glaureano@fabrikam.como , as informações da caixa de correio não identificam as mensagens de glaureano@fabrikam.com como uma tentativa de representação desses glaureano@contoso.com destinatários.

Nota

A proteção de informações da caixa de correio não funciona se o remetente e o destinatário tiverem comunicado anteriormente por e-mail. Se o remetente e o destinatário nunca comunicaram por e-mail, a mensagem pode ser identificada como uma tentativa de representação por informações da caixa de correio.

As informações da caixa de correio têm duas definições específicas:

- Ativar informações da caixa de correio: ative ou desative as informações da caixa de correio. Esta definição ajuda a IA a distinguir entre mensagens de remetentes legítimos e representados. Por predefinição, esta definição está ativada.

- Ativar inteligência para a proteção de representação: por predefinição, esta definição está desativada. Utilize o histórico de contactos aprendido com as informações da caixa de correio (contactos frequentes e sem contacto) para ajudar a proteger os utilizadores contra ataques de representação. Para que as informações da caixa de correio tomem medidas em mensagens detetadas, esta definição e a definição Ativar inteligência da caixa de correio têm de estar ativadas.

Para tentativas de representação detetadas pelas informações da caixa de correio, estão disponíveis as seguintes ações:

- Não aplique nenhuma ação: este é o valor predefinido. Esta ação tem o mesmo resultado que quando a opção Ativar inteligência da caixa de correio está ativada, mas a opção Ativar a proteção de representação de informações está desativada.

- Redirecionar a mensagem para outros endereços de e-mail

- Mover a mensagem para as pastas de Email de Lixo dos destinatários

- Colocar a mensagem em quarentena: se selecionar esta ação, também pode selecionar a política de quarentena que se aplica às mensagens colocadas em quarentena pela proteção de informações da caixa de correio. As políticas de quarentena definem o que os utilizadores são capazes de fazer às mensagens em quarentena e se os utilizadores recebem notificações de quarentena. Para obter mais informações, veja Anatomia de uma política de quarentena.

- Entregar a mensagem e adicionar outros endereços à linha Bcc

- Eliminar a mensagem antes de ser entregue

Sugestões de segurança de representação

As sugestões de segurança de representação são apresentadas aos utilizadores quando as mensagens são identificadas como tentativas de representação. Estão disponíveis as seguintes sugestões de segurança:

Mostrar sugestão de segurança de representação do utilizador: o endereço De contém um utilizador especificado na proteção de representação do utilizador. Disponível apenas se a opção Ativar a proteção dos utilizadores estiver ativada e configurada.

Esta sugestão de segurança é controlada pelo valor 9,20 do

SFTYcampo no cabeçalho X-Forefront-Antispam-Report da mensagem. O texto diz:Este remetente é semelhante a alguém que lhe enviou anteriormente um e-mail, mas pode não ser essa pessoa.

Mostrar sugestão de segurança de representação de domínio: o endereço De contém um domínio especificado na proteção de representação de domínio. Disponível apenas se a opção Ativar domínios a proteger estiver ativada e configurada.

Esta sugestão de segurança é controlada pelo valor 9.19 do

SFTYcampo no cabeçalho X-Forefront-Antispam-Report da mensagem. O texto diz:Este remetente pode estar a representar um domínio associado à sua organização.

Sugestão de segurança Mostrar carateres invulgares de representação do utilizador: o endereço De contém conjuntos de carateres invulgares (por exemplo, símbolos matemáticos e texto ou uma mistura de letras maiúsculas e minúsculas) num remetente especificado na proteção de representação do utilizador. Disponível apenas se a opção Ativar a proteção dos utilizadores estiver ativada e configurada. O texto diz:

O endereço de

<email address>e-mail inclui letras ou números inesperados. Recomendamos que não interaja com esta mensagem.

Nota

As sugestões de segurança não são carimbadas nas seguintes mensagens:

- Mensagens assinadas por S/MIME.

- Mensagens permitidas pelas suas definições organizacionais.

Remetentes e domínios fidedignos

Os remetentes fidedignos e o domínio são exceções às definições de proteção de representação. As mensagens dos remetentes e domínios do remetente especificados nunca são classificadas como ataques baseados em representação pela política. Por outras palavras, a ação para remetentes protegidos, domínios protegidos ou proteção de informações de caixa de correio não é aplicada a estes domínios de remetentes ou remetentes fidedignos. O limite máximo para estas listas é de 1024 entradas.

Nota

As entradas de domínio fidedignas não incluem subdomínios do domínio especificado. Tem de adicionar uma entrada para cada subdomínio.

Se as mensagens de sistema do Microsoft 365 dos seguintes remetentes forem identificadas como tentativas de representação, pode adicionar os remetentes à lista de remetentes fidedignos:

noreply@email.teams.microsoft.comnoreply@emeaemail.teams.microsoft.comno-reply@sharepointonline.com

Limiares de phishing avançados em políticas anti-phishing no Microsoft Defender para Office 365

Os seguintes limiares avançados de phishing só estão disponíveis em políticas anti-phishing no Defender para Office 365. Estes limiares controlam a sensibilidade para aplicar modelos de machine learning a mensagens para determinar um veredicto de phishing:

- 1 - Padrão: este é o valor predefinido. A gravidade da ação tomada na mensagem depende do grau de confiança de que a mensagem é phishing (confiança baixa, média, alta ou muito alta). Por exemplo, as mensagens identificadas como phishing com um grau de confiança muito elevado têm as ações mais graves aplicadas, enquanto as mensagens identificadas como phishing com um baixo grau de confiança têm ações menos graves aplicadas.

- 2 - Agressivas: as mensagens identificadas como phishing com um elevado grau de confiança são tratadas como se fossem identificadas com um grau de confiança muito elevado.

- 3 - Mais agressivas: as mensagens identificadas como phishing com um grau de confiança médio ou elevado são tratadas como se fossem identificadas com um grau de confiança muito elevado.

- 4 - Mais agressivas: as mensagens identificadas como phishing com um grau de confiança baixo, médio ou elevado são tratadas como se fossem identificadas com um grau de confiança muito elevado.

A probabilidade de falsos positivos (mensagens boas marcadas como incorretas) aumenta à medida que aumenta esta definição. Para obter informações sobre as definições recomendadas, consulte definições de política anti-phishing no Microsoft Defender para Office 365.