Agentes do Microsoft Entra Connect Health para AD FS

Neste artigo, você aprenderá a instalar e configurar os agentes do Microsoft Entra Connect Health. A documentação a seguir é específica para instalar e monitorar sua infraestrutura do AD FS com o Microsoft Entra Connect Health. Para obter informações sobre como monitorar o Microsoft Entra Connect (Sync) com o Microsoft Entra Connect Health, consulte Usando o Microsoft Entra Connect Health for Sync. Além disso, para obter informações sobre como monitorar os Serviços de Domínio Ative Directory com o Microsoft Entra Connect Health, consulte Usando o Microsoft Entra Connect Health com o AD DS.

Saiba como fazer o download dos agentes.

Nota

O Microsoft Entra Connect Health não está disponível na nuvem soberana da China.

Requisitos

A tabela a seguir lista os requisitos para usar o Microsoft Entra Connect Health:

| Requisito | Description |

|---|---|

| Você tem uma assinatura do Microsoft Entra ID P1 ou P2. | O Microsoft Entra Connect Health é um recurso do Microsoft Entra ID P1 ou P2. Para obter mais informações, consulte Inscrever-se no Microsoft Entra ID P1 ou P2. Para iniciar uma versão de avaliação gratuita de 30 dias, veja Iniciar uma versão de avaliação. |

| Você é um administrador global no Microsoft Entra ID. | Atualmente, apenas contas de Administrador Global podem instalar e configurar agentes de integridade. Para obter mais informações, consulte Administrando o diretório do Microsoft Entra. Usando o controle de acesso baseado em função do Azure (Azure RBAC), você pode permitir que outros usuários em sua organização acessem o Microsoft Entra Connect Health. Para obter mais informações, consulte RBAC do Azure para Microsoft Entra Connect Health. Importante: Use uma conta corporativa ou de estudante para instalar os agentes. Não é possível usar uma conta da Microsoft para instalar os agentes. Para obter mais informações, consulte Inscrever-se no Azure como uma organização. |

| O agente Microsoft Entra Connect Health é instalado em cada servidor de destino. | Os agentes de integridade devem ser instalados e configurados em servidores de destino para que possam receber dados e fornecer recursos de monitoramento e análise. Por exemplo, para obter dados da infraestrutura dos Serviços de Federação do Ative Directory (AD FS), você deve instalar o agente no servidor AD FS e no servidor Proxy de Aplicativo Web. Da mesma forma, para obter dados da infraestrutura dos Serviços de Domínio AD local, você deve instalar o agente nos controladores de domínio. |

| Os pontos de extremidade de serviço do Azure têm conectividade de saída. | Durante a instalação e o tempo de execução, o agente requer conectividade com os pontos de extremidade do serviço Microsoft Entra Connect Health. Se os firewalls bloquearem a conectividade de saída, adicione os pontos de extremidade de conectividade de saída a uma lista de permissões. |

| A conectividade de saída é baseada em endereços IP. | Para obter informações sobre filtragem de firewall com base em endereços IP, consulte Intervalos de IP do Azure. |

| A inspeção TLS para tráfego de saída é filtrada ou desabilitada. | A etapa de registro do agente ou as operações de upload de dados podem falhar se houver inspeção ou término TLS para o tráfego de saída na camada de rede. Para obter mais informações, consulte Configurar a inspeção TLS. |

| As portas de firewall no servidor estão executando o agente. | O agente requer que as seguintes portas de firewall estejam abertas para que ele possa se comunicar com os pontos de extremidade do serviço Microsoft Entra Connect Health: - Porta TCP 443 - Porta TCP 5671 A versão mais recente do agente não requer a porta 5671. Atualize para a versão mais recente para que apenas a porta 443 seja necessária. Para obter mais informações, consulte Portas e protocolos necessários de identidade híbrida. |

| Se a segurança reforçada do Internet Explorer estiver habilitada, permita sites especificados. | Se a segurança reforçada do Internet Explorer estiver habilitada, permita os seguintes sites no servidor onde você instala o agente: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net - O servidor de federação da sua organização em que o Microsoft Entra ID confia (por exemplo, https://sts.contoso.com). Para obter mais informações, consulte Como configurar o Internet Explorer. Se você tiver um proxy em sua rede, consulte a observação que aparece no final desta tabela. |

| O PowerShell versão 5.0 ou posterior está instalado. | O Windows Server 2016 inclui o PowerShell versão 5.0. |

Importante

O Windows Server Core não suporta a instalação do agente Microsoft Entra Connect Health.

Nota

Se você tiver um ambiente altamente bloqueado e restrito, precisará adicionar mais URLs do que as URLs listadas na tabela para segurança aprimorada do Internet Explorer. Adicione também URLs listados na tabela da próxima seção.

Novas versões do agente e atualização automática

Se uma nova versão do agente de integridade for lançada, todos os agentes instalados existentes serão atualizados automaticamente.

Conectividade de saída com pontos de extremidade de serviço do Azure

Durante a instalação e o tempo de execução, o agente precisa de conectividade com os pontos de extremidade do serviço Microsoft Entra Connect Health. Se os firewalls bloquearem a conectividade de saída, verifique se as URLs na tabela a seguir não estão bloqueadas por padrão.

Não desative o monitoramento de segurança ou a inspeção desses URLs. Em vez disso, permita-os como você permitiria outro tráfego da Internet.

Essas URLs permitem a comunicação com os pontos de extremidade do serviço Microsoft Entra Connect Health. Mais adiante neste artigo, você aprenderá como verificar a conectividade de saída usando Test-AzureADConnectHealthConnectivityo .

| Ambiente de domínio | Pontos finais do serviço do Azure necessários |

|---|---|

| Público em geral | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net - Porta: 5671 (Se 5671 estiver bloqueado, o agente volta para 443, mas recomendamos que você use a porta 5671. Esse ponto de extremidade não é necessário na versão mais recente do agente.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Este ponto de extremidade é usado apenas para fins de descoberta durante o registro.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - https://www.microsoft.com |

| Azure Government | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Este ponto de extremidade é usado apenas para fins de descoberta durante o registro.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Faça o download dos agentes

Para baixar e instalar o agente Microsoft Entra Connect Health:

- Certifique-se de que satisfaz os requisitos para instalar o Microsoft Entra Connect Health.

- Introdução ao uso do Microsoft Entra Connect Health para AD FS:

- Baixe o agente Microsoft Entra Connect Health para AD FS.

- Consulte as instruções de instalação.

- Comece a usar o Microsoft Entra Connect Health para sincronização:

- Transfira e instale a versão mais recente do Microsoft Entra Connect. O agente de integridade para sincronização é instalado como parte da instalação do Microsoft Entra Connect (versão 1.0.9125.0 ou posterior).

- Introdução ao uso do Microsoft Entra Connect Health para Serviços de Domínio AD:

- Baixe o agente Microsoft Entra Connect Health para Serviços de Domínio AD.

Instalar o agente para AD FS

Nota

O servidor AD FS deve ser separado do servidor de sincronização. Não instale o agente do AD FS no servidor de sincronização.

Nota

O agente de integridade para sincronização é instalado como parte da instalação do Microsoft Entra Connect (versão 1.0.9125.0 ou posterior). Se você tentar instalar uma versão anterior do agente de integridade do AD FS no servidor Microsoft Entra Connect, receberá um erro. Se você precisar instalar o agente de integridade do AD FS na máquina, deverá baixar a versão mais recente e, em seguida, desinstalar a versão que foi instalada durante a instalação do Microsoft Entra Connect.

Antes de instalar o agente, verifique se o nome do host do servidor AD FS é exclusivo e não está presente no serviço AD FS.

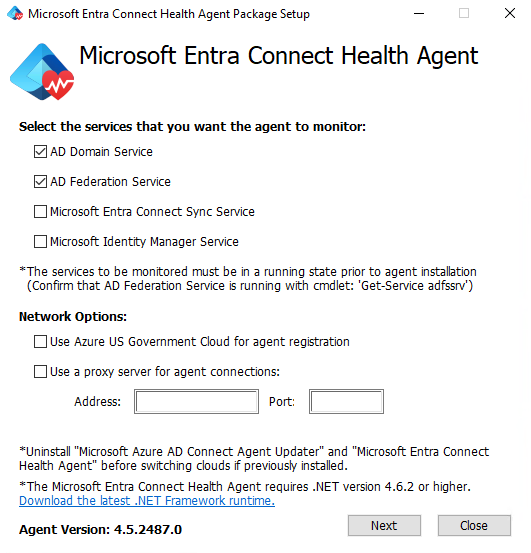

Para iniciar a instalação do agente, clique duas vezes no arquivo de .exe baixado. Na primeira caixa de diálogo, selecione Instalar.

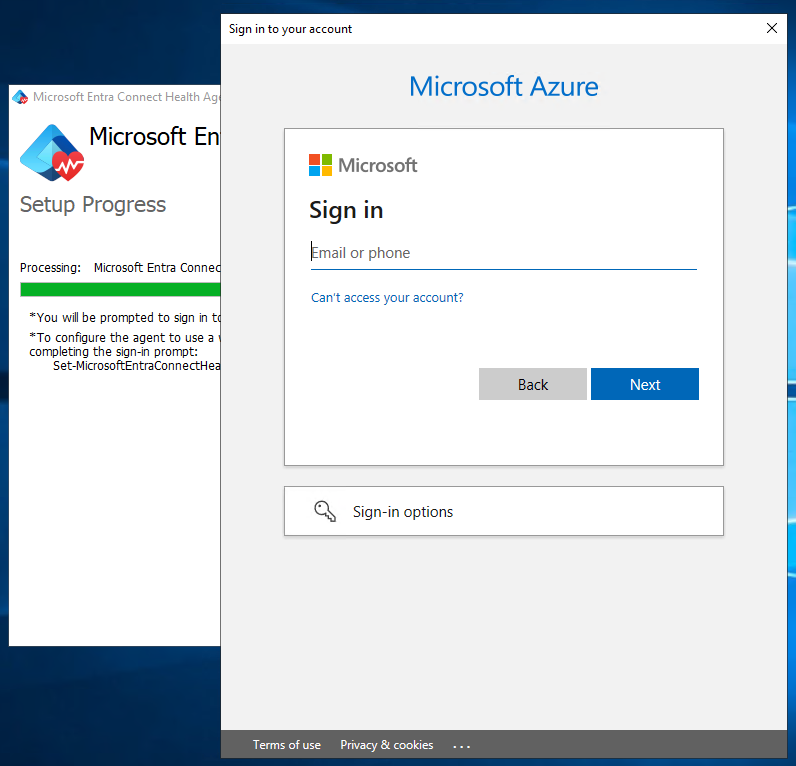

Quando solicitado, entre usando uma conta do Microsoft Entra que tenha permissões para registrar o agente. Por padrão, a conta de Administrador de Identidade Híbrida tem permissões.

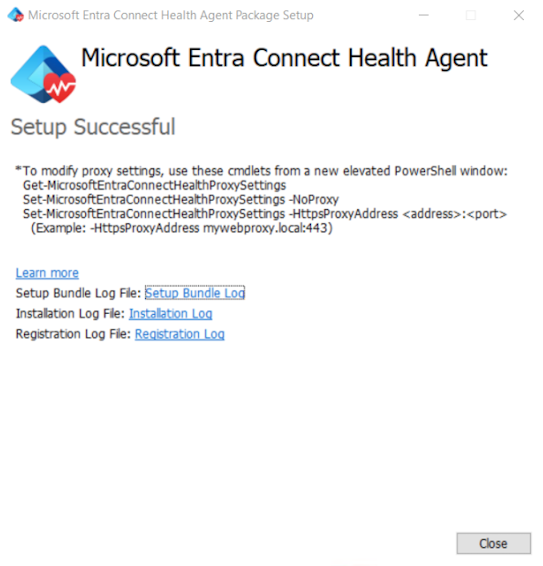

Depois de entrar, o processo de instalação será concluído e você poderá fechar a janela.

Neste ponto, os serviços do agente devem começar a permitir automaticamente que o agente carregue com segurança os dados necessários para o serviço de nuvem.

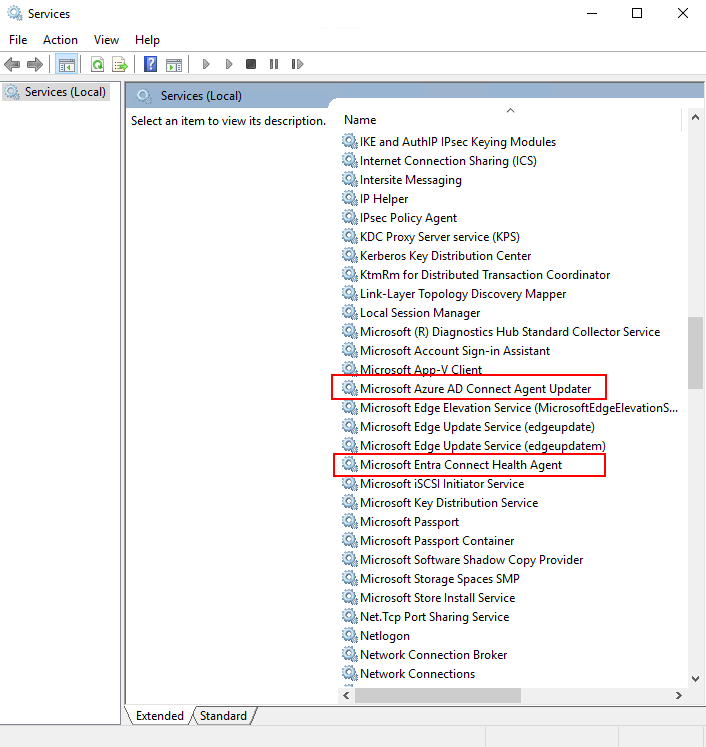

Para verificar se o agente foi instalado, procure os seguintes serviços no servidor. Se concluiu a configuração, já devem estar a ser executados. Caso contrário, eles serão interrompidos até que a configuração seja concluída.

- Microsoft Entra Connect Agent Updater

- Agente de integridade do Microsoft Entra Connect

Habilitar auditoria para AD FS

Nota

Esta secção aplica-se apenas aos servidores AD FS. Não é necessário concluir estas etapas em servidores Web Application Proxy.

O recurso Análise de Uso precisa coletar e analisar dados, portanto, o agente Microsoft Entra Connect Health precisa das informações nos logs de auditoria do AD FS. Esses logs não são habilitados por padrão. Use os procedimentos a seguir para habilitar a auditoria do AD FS e localizar os logs de auditoria do AD FS em seus servidores AD FS.

Para habilitar a auditoria para AD FS

No ecrã Iniciar, abra o Gestor de Servidor e, em seguida, abra Política de Segurança Local. Ou, na barra de tarefas, abra o Gerenciador do Servidor e selecione Ferramentas/Diretiva de Segurança Local.

Vá para a pasta Configurações de Segurança\Políticas Locais\Atribuição de Direitos de Usuário . Clique duas vezes em Gerar auditorias de segurança.

No separador Definição de Segurança Local, certifique-se de que a conta de serviço do AD FS está listada. Se não estiver listado, selecione Adicionar Usuário ou Grupo e adicione a conta de serviço do AD FS à lista. Em seguida, selecione OK.

Para habilitar a auditoria, abra uma janela do Prompt de Comando como administrador e execute o seguinte comando:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableFeche a Política de Segurança Local.

Importante

As etapas restantes são necessárias apenas para servidores AD FS primários.

Habilitar propriedades de auditoria no servidor AD FS

- Abra a snap-in da Gestão do AD FS. (Em Gerenciador do Servidor, selecione Ferramentas>de Gerenciamento do AD FS.)

- No painel Ações, selecione Editar Propriedades do Serviço de Federação.

- Na caixa de diálogo Propriedades do Serviço de Federação, selecione a guia Eventos.

- Marque as caixas de seleção Auditorias bem-sucedidas e Auditorias de falha e selecione OK. As auditorias de sucesso e de falha devem ser habilitadas por padrão.

Habilitar propriedades de auditoria no servidor AD FS

Importante

Esta etapa é necessária apenas para servidores AD FS primários.

Abra uma janela do PowerShell e execute o seguinte comando:

Set-AdfsProperties -AuditLevel Verbose

O nível de auditoria "básico" está habilitado por padrão. Para obter mais informações, consulte Aprimoramento de auditoria do AD FS no Windows Server 2016.

Verificar o registro detalhado

Para verificar se o log detalhado está habilitado, faça o seguinte.

Abra uma janela do PowerShell e execute o seguinte comando:

Get-AdfsPropertiesVerifique se o nível de auditoria está definido como detalhado

Verificar as configurações de auditoria da conta de serviço do AD FS

- Vá para a pasta Configurações de Segurança\Políticas Locais\Atribuição de Direitos de Usuário . Clique duas vezes em Gerar auditorias de segurança.

- Na guia Configuração de Segurança Local, verifique se a conta de serviço do AD FS está listada. Se não estiver listado, selecione Adicionar Usuário ou Grupo e adicione a conta de serviço do AD FS à lista. Em seguida, selecione OK.

- Feche a Política de Segurança Local.

Rever os registos de auditoria do AD FS

Depois de habilitar os logs de auditoria do AD FS, você poderá verificar os logs de auditoria do AD FS usando o Visualizador de eventos.

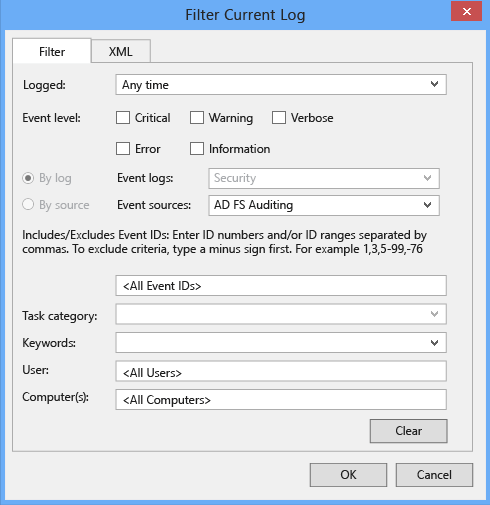

- Abra o Visualizador de Eventos.

- Aceda a Registos do Windows e, em seguida, selecione Segurança.

- No painel direito, selecione Filtrar logs atuais.

- Para Origens de eventos, selecione Auditoria do AD FS.

- Pode obter uma lista completa de eventos do AD FS aqui.

Para obter mais informações sobre logs de auditoria, consulte Perguntas sobre operações.

Aviso

Uma política de grupo pode desativar a auditoria do AD FS. Se a auditoria do AD FS estiver desativada, a análise de uso sobre as atividades de logon não estará disponível. Certifique-se de que não tem nenhuma política de grupo que desative a auditoria do AD FS.

As tabelas a seguir fornecem uma lista de eventos comuns que correspondem a eventos de nível de auditoria

Eventos básicos de nível de auditoria

| ID | Nome do Evento | Descrição do Evento |

|---|---|---|

| 1200 | AppTokenSuccessAudit | O Serviço de Federação emitiu um token válido. |

| 1201 | AppTokenFailureAudit | O Serviço de Federação não conseguiu emitir um token válido. |

| 1202 | FreshCredentialSuccessAudit | O Serviço de Federação validou uma nova credencial. |

| 1203 | FreshCredentialFailureAudit | O Serviço de Federação não conseguiu validar uma nova credencial. |

Para obter mais informações, consulte a lista completa de eventos do AD FS aqui.

Eventos detalhados de nível de auditoria

| ID | Nome do Evento | Descrição do Evento |

|---|---|---|

| 299 | TokenIssuanceSuccessAudit | Um token foi emitido com êxito para a terceira parte confiável. |

| 403 | SolicitaçãoRecebidaSucessoAuditoria | Foi recebida uma solicitação HTTP. Consulte a auditoria 510 com o mesmo ID de instância para cabeçalhos. |

| 410 | RequestContextHeadersSuccessAudit | Seguir cabeçalhos de contexto de solicitação presentes |

| 411 | SecurityTokenValidationFailureAudit | Falha na validação do token. Consulte exceção interna para obter mais detalhes. |

| 412 | AutenticaçãoSucessoAuditoria | Um token do tipo '%3' para a terceira parte confiável '%4' foi autenticado com êxito. Consulte a auditoria 501 com o mesmo ID de instância para a identidade do chamador. |

| 500 | IssuedIdentityClaims | Mais informações para a entrada de evento com ID de instância %1. Pode haver mais eventos com o mesmo ID de instância com mais informações. |

| 501 | CallerIdentityClaims | Mais informações para a entrada de evento com ID de instância %1. Pode haver mais eventos com o mesmo ID de instância com mais informações. |

Para obter mais informações, consulte a lista completa de eventos do AD FS aqui.

Testar a conectividade com o serviço Microsoft Entra Connect Health

Ocasionalmente, o agente Microsoft Entra Connect Health perde a conectividade com o serviço Microsoft Entra Connect Health. As causas dessa perda de conectividade podem incluir problemas de rede, problemas de permissões e vários outros problemas.

Se o agente não puder enviar dados para o serviço Microsoft Entra Connect Health por mais de duas horas, o seguinte alerta será exibido no portal: Os dados do Serviço de Saúde não estão atualizados.

Você pode descobrir se o agente afetado do Microsoft Entra Connect Health pode carregar dados para o serviço Microsoft Entra Connect Health executando o seguinte comando do PowerShell:

Test-AzureADConnectHealthConnectivity -Role ADFS

Atualmente Role , o parâmetro usa os seguintes valores:

ADFSSyncADDS

Nota

Para usar a ferramenta de conectividade, você deve primeiro registrar o agente. Se não conseguir concluir o registo do agente, certifique-se de que cumpre todos os requisitos para o Microsoft Entra Connect Health. A conectividade é testada por padrão durante o registro do agente.

Monitorar o AD FS usando a integridade do Microsoft Entra Connect

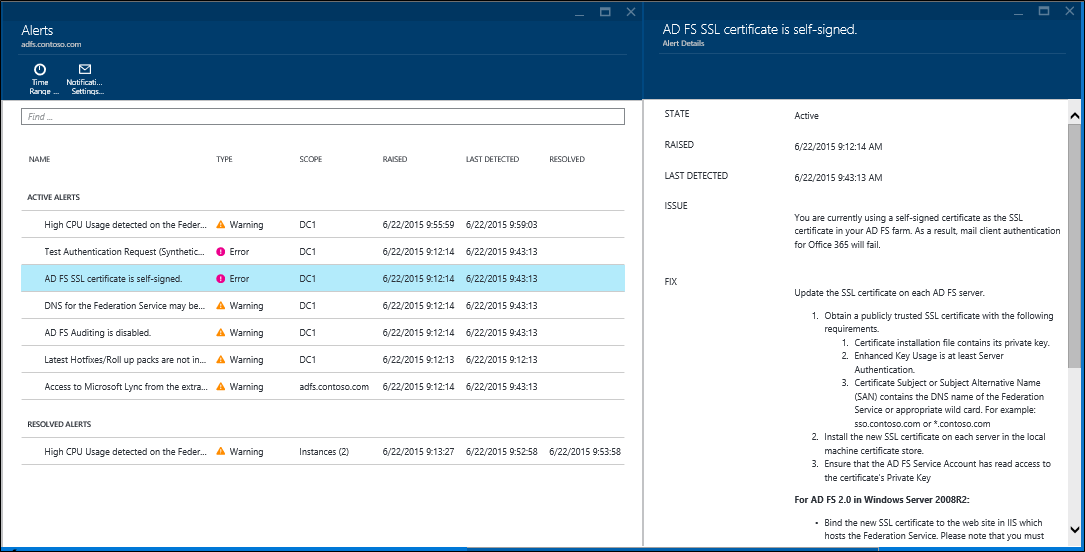

Alertas do AD FS

A seção Alertas de integridade do Microsoft Entra Connect fornece a lista de alertas ativos. Cada alerta inclui informações relevantes, os passos de resolução e ligações para a documentação relacionada.

Pode fazer duplo clique num alerta ativo ou resolvido para abrir um painel novo com informações adicionais, passos que pode tomar para resolver o alerta e ligações para documentação relevante. Pode também visualizar dados históricos de alertas que foram resolvidos no passado.

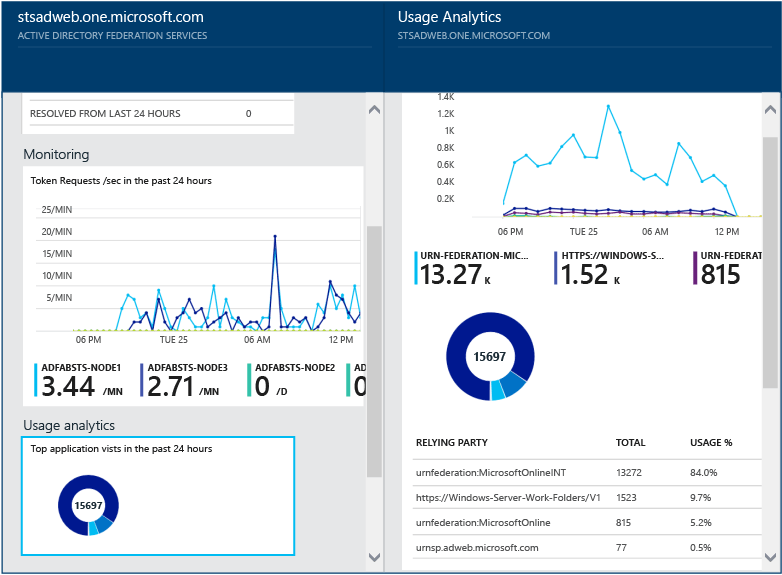

Análise de Utilização do AD FS

O Microsoft Entra Connect Health Usage Analytics analisa o tráfego de autenticação dos seus servidores de federação. Pode fazer duplo clique na caixa de análise de utilização para abrir o painel de análise de utilização, que lhe mostra várias métricas e agrupamentos.

Nota

Para utilizar a Análise de Utilização com o AD FS, tem de se certificar de que a auditoria do AD FS está ativada. Para obter mais informações, consulte Ativar Auditoria do AD FS.

Para selecionar métricas adicionais, especifique um intervalo de tempo ou, para alterar o agrupamento, clique com o botão direito do rato no gráfico de análise de utilização e selecione Editar Gráfico. Em seguida, pode especificar o intervalo de tempo, selecionar outra métrica e alterar o agrupamento. Pode ver a distribuição do tráfego de autenticação com base em diferentes “métricas” e agrupar cada uma com os parâmetros “agrupar por” relevantes descritos na secção seguinte:

Métrica: Total de Pedidos - o número total de pedidos processados pelos servidores do AD FS.

| Agrupar por | O que significa agrupamento e por que motivo é útil? |

|---|---|

| Todos | Apresenta a contagem do número total de pedidos processados por todos os servidores do AD FS. |

| Aplicação | Agrupa o total de pedidos com base na entidade confiadora visada. Este agrupamento é útil para entender que aplicação está a receber que percentagem do tráfego total. |

| Servidor | Agrupa o total de pedidos com base no servidor que os processou. Este agrupamento é útil para entender a distribuição de carga do tráfego total. |

| Associação à Área de Trabalho | Agrupa o total de pedidos consoante sejam provenientes de dispositivos que estão associados à área de trabalho (conhecidos). Este agrupamento é útil para entender se os recursos são acedidos através de dispositivos que são desconhecidos da infraestrutura de identidade. |

| Método de autenticação | Agrupa o total de pedidos com base no método de autenticação utilizado para a autenticação. Este agrupamento é útil para entender o método de autenticação comum que é utilizado para autenticação. A seguir estão os possíveis métodos de autenticação

Se os servidores de federação receberem o pedido com um Cookie de SSO, esse pedido é contabilizado como SSO (Início de Sessão Único). Nestes casos, se o cookie for válido, o utilizador não é solicitado a fornecer credenciais e obtém acesso totalmente integrado à aplicação. Este comportamento é comum se tiver várias entidades confiadoras protegidas pelos servidores de federação. |

| Localização na Rede | Agrupa o total de pedidos com base na localização na rede do utilizador. Pode ser intranet ou extranet. Este agrupamento é útil para saber que percentagem do tráfego provêm da intranet versus a extranet. |

Métrica: Pedidos Falhados Totais - o número total de pedidos falhados processados pelo serviço de federação. (Esta métrica só está disponível no AD FS para o Windows Server 2012 R2)

| Agrupar por | O que significa agrupamento e por que motivo é útil? |

|---|---|

| Tipo de Erro | Mostra o número de erros com base em tipos de erros predefinidos. Este agrupamento é útil para entender os tipos comuns de erros.

|

| Servidor | Agrupa os erros com base no servidor. Este agrupamento é útil para entender a distribuição de erros pelos servidores. Uma distribuição desigual pode indicar um servidor num estado defeituoso. |

| Localização na Rede | Agrupa os erros com base na localização na rede dos pedidos (intranet vs. extranet). Este agrupamento é útil para entender o tipo de pedidos que estão a falhar. |

| Aplicação | Agrupa as falhas com base na aplicação de destino (entidade confiadora). Este agrupamento é útil para compreender que aplicação de destino está a ter o maior número de erros. |

Métrica: Contagem do Utilizador - número médio de utilizadores exclusivos em autenticação ativa com o AD FS

| Agrupar por | O que significa agrupamento e por que motivo é útil? |

|---|---|

| Todos | Esta métrica disponibiliza uma contagem do número médio de utilizadores que utilizam o serviço de federação no intervalo de tempo selecionado. Os utilizadores não são agrupados. A média depende do intervalo de tempo selecionado. |

| Aplicação | Agrupa o número médio de utilizadores com base na aplicação de destino (entidade confiadora). Este agrupamento é útil para entender quantos utilizadores estão a utilizar que aplicação. |

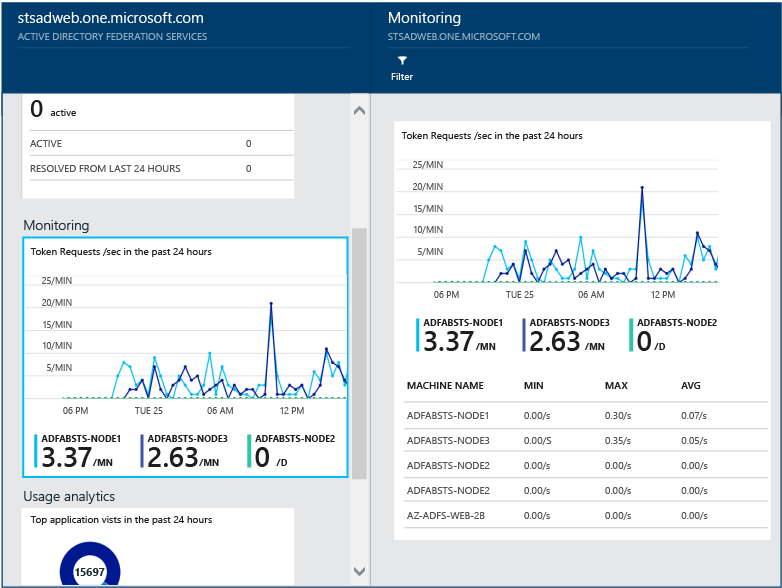

Monitorização de Desempenho do AD FS

O Microsoft Entra Connect Health Performance Monitoring fornece informações de monitoramento sobre métricas. Ao selecionar a caixa Monitorização, é apresentado um painel novo com informações detalhadas sobre as métricas.

Ao selecionar a opção Filtrar no topo do painel, pode filtrar por servidor para ver as métricas de um servidor específico. Para alterar as métricas, clique com o botão direito do rato no gráfico de monitorização no painel de monitorização e selecione Editar Gráfico (ou selecione o botão Editar Gráfico). No novo painel apresentado, pode selecionar métricas adicionais na lista pendente e especificar um intervalo de tempo para ver os dados de desempenho.

Principais 50 Utilizadores com inícios de sessão falhados por Nome de Utilizador/Palavra-passe

Uma das razões comuns para um pedido de autenticação falhado num servidor do AD FS é um pedido com credenciais inválidas, ou seja, um nome de utilizador ou palavra-passe incorreto. Normalmente, acontece aos utilizadores devido a palavras-passe complexas, palavras-passe esquecidas ou erros ortográficos.

Contudo, existem outros motivos que podem resultar num número inesperado de pedidos que os seus servidores AD FS têm de processar, como, por exemplo, uma aplicação que coloque em cache as credenciais do utilizador e estas expiram ou um utilizador malicioso que tenta iniciar sessão numa conta com uma série de palavras-passe bem conhecidas. Estes dois exemplos são motivos válidos que podem levar a um aumento nos pedidos.

O Microsoft Entra Connect Health for ADFS fornece um relatório sobre os 50 principais usuários com tentativas de login com falha devido a nome de usuário ou senha inválidos. Este relatório é obtido através do processamento dos eventos de auditoria gerados por todos os servidores AD FS nos farms.

Neste relatório, terá acesso fácil às seguintes informações:

- N.º total de pedidos falhados com nome de utilizador/palavra-passe incorretos nos últimos 30 dias.

- N.º médio de utilizadores que falharam com um início de sessão com nome de utilizador/palavra-passe incorretos, por dia.

Clicar nesta parte leva-o para o painel do relatório principal, que disponibiliza detalhes adicionais. Este painel inclui um gráfico com informações de tendências para ajudar a estabelecer uma linha de base sobre pedidos com nome de utilizador ou palavra-passe errados. Além disso, fornece a lista dos 50 principais utilizadores com mais tentativas falhadas durante a última semana. Tenha em conta que os 50 principais utilizadores da última semana podem ajudar a identificar picos de palavras-passe erradas.

O gráfico fornece as seguintes informações:

- O n.º total de inícios de sessão falhados devido a um nome de utilizador/palavra-passe incorreto numa base diária.

- O n.º total de utilizadores exclusivos que falharam inícios de sessão numa base diária.

- Endereço IP do cliente do último pedido

O relatório disponibiliza as seguintes informações:

| Item de Relatório | Description |

|---|---|

| ID de Utilizador | Mostra o ID de utilizador que foi utilizado. Este valor é o que o utilizador escreveu, que, em alguns casos, é o ID errado que está a ser utilizado. |

| Tentativas Falhadas | Mostra o n.º total de tentativas falhadas para esse ID de utilizador específico. A tabela está ordenada por ordem descendente do maior número de tentativas falhadas. |

| Última Falha | Mostra o carimbo de data/hora em que ocorreu a última falha. |

| IP da Última Falha | Mostra o endereço IP do Cliente no pedido incorreto mais recente. Se vir mais do que um endereços IP neste valor, pode incluir um IP de cliente para reencaminhar juntamente com a última tentativa de pedido IP do utilizador. |

Nota

Este relatório é atualizado automaticamente a cada 12 horas com novas informações recolhidas nesse período de tempo. Sendo assim, as tentativas de início de sessão nas últimas 12 horas poderão não estar incluídas no relatório.