Proteja rapidamente a sua organização contra ataques de ransomware

Ransomware é um tipo de ataque cibernético que os cibercriminosos usam para extorquir organizações grandes e pequenas.

Entender como se proteger contra ataques de ransomware e danos minimizados é uma parte importante da proteção da sua empresa. Este artigo fornece orientações práticas sobre como configurar rapidamente a proteção contra ransomware.

A orientação é organizada em etapas, começando com as ações mais urgentes a serem tomadas.

Marque esta página como seu ponto de partida para as etapas.

Importante

Leia a série de prevenção de ransomware e torne a sua organização difícil de ataques cibernéticos.

Nota

O que é ransomware? Veja a definição de ransomware aqui.

Nota

A ordem dessas etapas foi projetada para garantir que você reduza o risco o mais rápido possível e construída com base em uma suposição de grande urgência que substitui as prioridades normais de segurança e TI, a fim de evitar ou mitigar ataques devastadores.

É importante notar que esta orientação de prevenção de ransomware está estruturada como passos que deve seguir na ordem mostrada. Para melhor adaptar esta orientação à sua situação:

Mantenha as prioridades recomendadas

Use as etapas como um plano inicial para o que fazer primeiro, próximo e depois, para obter os elementos mais impactantes primeiro. Essas recomendações são priorizadas usando o princípio Zero Trust de assumir uma violação. Isso força você a se concentrar em minimizar o risco de negócios, assumindo que os invasores podem obter acesso bem-sucedido ao seu ambiente por meio de um ou mais métodos.

Seja proativo e flexível (mas não ignore tarefas importantes)

Analise as listas de verificação de implementação para todas as seções de todas as três etapas para ver se há áreas e tarefas que você pode concluir rapidamente anteriormente. Em outras palavras, coisas que você pode fazer mais rápido porque já tem acesso a um serviço de nuvem que não foi usado, mas pode ser configurado de forma rápida e fácil. Ao examinar todo o plano, tenha cuidado para que essas áreas e tarefas posteriores não atrasem a conclusão de áreas criticamente importantes, como backups e acesso privilegiado!

Faça alguns itens em paralelo

Tentar fazer tudo ao mesmo tempo pode ser avassalador, mas alguns itens podem naturalmente ser feitos em paralelo. A equipe de diferentes equipes pode estar trabalhando em tarefas ao mesmo tempo (por exemplo, equipe de backup, equipe de endpoint, equipe de identidade), enquanto também conduz para a conclusão das etapas em ordem de prioridade.

Os itens nas listas de verificação de implementação estão na ordem recomendada de priorização, não em uma ordem de dependência técnica.

Use as listas de verificação para confirmar e modificar sua configuração existente conforme necessário e de uma forma que funcione em sua organização. Por exemplo, no elemento de backup mais importante, você faz backup de alguns sistemas, mas eles podem não estar offline ou imutáveis, pode não testar os procedimentos completos de restauração corporativa ou pode não ter backups de sistemas de negócios críticos ou sistemas de TI críticos, como controladores de domínio dos Serviços de Domínio Ative Directory (AD DS).

Nota

Consulte os 3 passos para prevenir e recuperar de ransomware (setembro de 2021) Publicação no blogue de segurança da Microsoft para obter um resumo adicional deste processo.

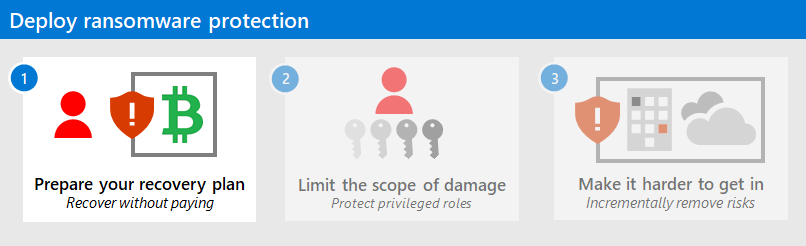

Os passos são:

Esta etapa foi projetada para minimizar o incentivo monetário dos invasores de ransomware, tornando-o:

- Muito mais difícil de acessar e interromper sistemas ou criptografar ou danificar dados importantes da organização.

- Mais fácil para a sua organização recuperar de um ataque sem pagar o resgate.

Nota

Embora restaurar muitos ou todos os sistemas corporativos seja uma tarefa difícil, a alternativa de pagar a um invasor por uma chave de recuperação que ele pode não entregar e usar ferramentas escritas pelos invasores para tentar recuperar sistemas e dados.

Faça com que os invasores trabalhem muito mais para obter acesso a vários sistemas críticos de negócios por meio de funções de acesso privilegiado. Limitar a capacidade do atacante de obter acesso privilegiado torna muito mais difícil lucrar com um ataque à sua organização, tornando mais provável que ele desista e vá para outro lugar.

Este último conjunto de tarefas é importante para aumentar o atrito para a entrada, mas levará tempo para ser concluído como parte de uma jornada de segurança maior. O objetivo desta etapa é tornar o trabalho dos atacantes muito mais difícil enquanto tentam obter acesso às suas infraestruturas locais ou na nuvem nos vários pontos comuns de entrada. Há muitas tarefas, por isso é importante priorizar seu trabalho aqui com base na rapidez com que você pode realizá-las com seus recursos atuais.

Embora muitos deles sejam familiares e fáceis de realizar rapidamente, é extremamente importante que seu trabalho na etapa 3 não atrase seu progresso nas etapas 1 e 2.

Você também pode ver uma visão geral das etapas e suas listas de verificação de implementação como níveis de proteção contra invasores de ransomware com o cartaz Proteja sua organização contra ransomware.

Priorize a mitigação de ransomware no nível macro. Configure o ambiente da sua organização para proteger contra ransomware.

Comece com o passo 1 para preparar a sua organização para recuperar de um ataque sem ter de pagar o resgate.

Principais informações da Microsoft:

- A crescente ameaça de ransomware, post do blog Microsoft On the Issues em 20 de julho de 2021

- Ransomware operado por humanos

- Relatório de Defesa Digital da Microsoft 2021 (ver páginas 10-19)

- Ransomware: Um relatório de análise de ameaças generalizado e contínuo no portal Microsoft Defender

- Abordagem e estudo de caso do ransomware Microsoft Incident Response team (anteriormente DART/CRSP)

Microsoft 365:

- Implantar proteção contra ransomware para seu locatário do Microsoft 365

- Maximize a resiliência do ransomware com o Azure e o Microsoft 365

- Recupere-se de um ataque de ransomware

- Proteção contra malware e ransomware

- Proteja o seu PC Windows 10 contra ransomware

- Lidar com ransomware no SharePoint Online

- Relatórios de análise de ameaças de ransomware no portal Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- Maximize a resiliência do ransomware com o Azure e o Microsoft 365

- Plano de backup e restauração para proteger contra ransomware

- Ajude a proteger contra ransomware com o Backup do Microsoft Azure (vídeo de 26 minutos)

- Recuperando-se do comprometimento sistêmico da identidade

- Deteção avançada de ataques em várias fases no Microsoft Sentinel

- Fusion Detection para Ransomware no Microsoft Sentinel

Aplicativos do Microsoft Defender para nuvem:

Postagens no blog da equipe de Segurança da Microsoft:

3 passos para prevenir e recuperar de ransomware (setembro de 2021)

Um guia para combater ransomware operado por humanos: Parte 1 (setembro de 2021)

Principais passos sobre como a Microsoft Incident Response conduz investigações de incidentes de ransomware.

Um guia para combater ransomware operado por humanos: Parte 2 (setembro de 2021)

Recomendações e melhores práticas.

-

Consulte a seção Ransomware .

Ataques de ransomware operados por humanos: um desastre evitável (março de 2020)

Inclui análises da cadeia de ataque de ataques reais.

Resposta do ransomware — pagar ou não pagar? (dezembro 2019)

Norsk Hydro responde a ataque de ransomware com transparência (dezembro de 2019)