Включение проверки подлинности LDAP служб домен Active Directory (AD DS) для томов NFS

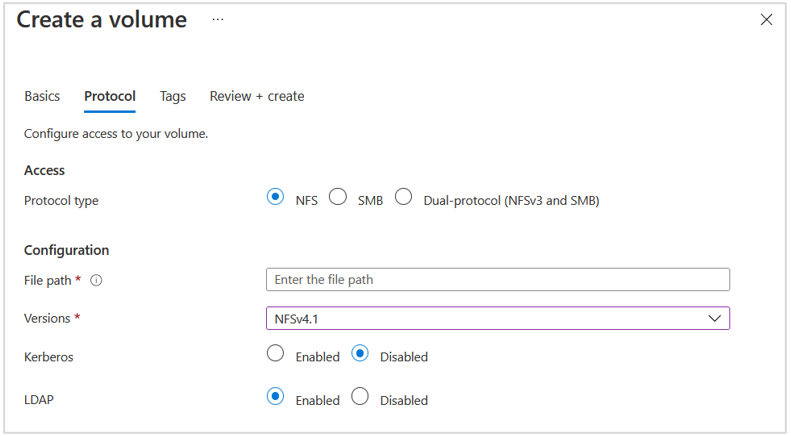

При создании тома NFS можно включить протокол LDAP с расширенными группами (параметр LDAP) для тома. Эта функция позволяет пользователям и расширенным группам Active Directory (до 1024 групп) получать доступ к файлам и каталогам в томе. Вы можете использовать LDAP с расширенными группами с томами NFSv4.1 и NFSv3.

Примечание.

По умолчанию в серверах MaxPageSize LDAP Active Directory атрибут по умолчанию имеет значение 1000. Этот параметр означает, что группы, превышающие 1000, усечены в запросах LDAP. Чтобы включить полную поддержку с 1024 значением для расширенных групп, MaxPageSizнеобходимо изменить атрибут e, чтобы отразить значение 1024. Сведения об изменении этого значения см. в статье "Просмотр и настройка политики LDAP в Active Directory с помощью Ntdsutil.exe".

Azure NetApp Files поддерживает получение расширенных групп из службы имен LDAP, а не из заголовка RPC. Azure NetApp Files взаимодействует с LDAP, запрашивая атрибуты, такие как имена пользователей, числовые идентификаторы, группы и членства в группах для операций протокола NFS.

При определении того, что LDAP будет использоваться для таких операций, как поиск имен и получение расширенных групп, происходит следующий процесс:

- Azure NetApp Files использует конфигурацию клиента LDAP для попытки подключения к AD DS или серверу LDAP доменных служб Microsoft Entra, указанному в конфигурации Azure NetApp Files AD.

- Если tcp-подключение через определенный порт службы LDAP доменных служб Ad DS или Microsoft Entra доменных служб успешно выполнено, клиент LDAP Azure NetApp Files пытается "привязать" (войти) к AD DS или серверу LDAP доменных служб Microsoft Entra (контроллер домена) с помощью определенных учетных данных в конфигурации клиента LDAP.

- Если привязка выполнена успешно, клиент LDAP Azure NetApp Files использует схему LDAP RFC 2307bis для выполнения запроса поиска LDAP к AD DS или серверу LDAP доменных служб Microsoft Entra (контроллер домена).

Следующие сведения передаются серверу в запросе:

- Базовое или пользовательское DN (для узкого поиска область)

- Тип область поиска (поддерев)

- Класс объектов (

userposixAccountдля пользователей иposixGroupгрупп) - UID или имя пользователя

- Запрошенные атрибуты (

uid,uidNumbergidNumberдля пользователей илиgidNumberгрупп)

- Если пользователь или группа не найдена, запрос завершается ошибкой и доступ отказано.

- Если запрос выполнен успешно, атрибуты пользователей и групп кэшируются для дальнейшего использования. Эта операция повышает производительность последующих запросов LDAP, связанных с атрибутами кэшированного пользователя или группы. Это также снижает нагрузку на сервер LDAP доменных служб Active Directory или Microsoft Entra.

Рекомендации

Вы можете включить LDAP с функцией расширенных групп только во время создания тома. Эта функция не может быть включена ретроактивно в существующих томах.

LDAP с расширенными группами поддерживается только в службах домен Active Directory (AD DS) или доменных службах Microsoft Entra. OpenLDAP или другие сторонние службы каталогов LDAP не поддерживаются.

Протокол LDAP по протоколу TLS не должен быть включен, если вы используете доменные службы Microsoft Entra.

Вы не можете изменить параметр LDAP (включен или отключен) после создания тома.

В следующей таблице описаны параметры срока жизни (TTL) для кэша LDAP. Прежде чем пытаться получить доступ к файлу или каталогу через клиент, необходимо дождаться обновления кэша. В противном случае на клиенте появится сообщение об отказе в доступе или разрешении.

Cache Default Timeout (Время ожидания по умолчанию) Список членства в группах 24-часовой срок жизни Группы UNIX 24-часовой срок жизни, 1-минутное отрицательное значение TTL Пользователи UNIX 24-часовой срок жизни, 1-минутное отрицательное значение TTL Кэши имеют определенный период времени ожидания, называемый сроком жизни. После периода ожидания записи возрастут, чтобы устаревшие записи не задерживались. Отрицательное значение TTL — это место подстановки, в которой произошел сбой, чтобы избежать проблем с производительностью из-за запросов LDAP для объектов, которые могут не существовать.

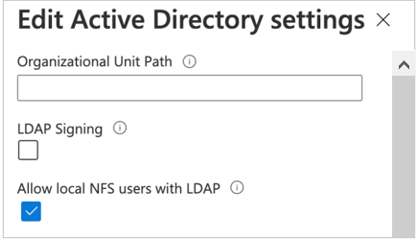

Параметр Разрешить локальных пользователей NFS с LDAP в подключениях Active Directory предполагает предоставление случайного и временного доступа к локальным пользователям. Если этот параметр включен, проверка подлинности пользователей и поиск с сервера LDAP перестает работать, а количество членства в группах, которые будет поддерживать Azure NetApp Files, будет ограничено 16. В связи с этим данный параметр должен быть отключен в подключениях Active Directory, кроме случаев, когда локальному пользователю требуется доступ к томам с поддержкой LDAP. В этом случае данный параметр следует отключить, как только доступ локального пользователя к этому тому будет не нужен. См. раздел Разрешение локальным пользователям NFS с LDAP доступа к тому с двумя протоколами об управлении доступом локальных пользователей.

Шаги

Для томов LDAP требуется конфигурация Active Directory для параметров сервера LDAP. Следуйте инструкциям в ст. Требования к подключениям Active Directory и Создание подключения Active Directory, чтобы настроить подключения Active Directory на портале Azure.

Примечание.

Убедитесь, что настроены параметры подключения Active Directory. Учетная запись компьютера будет создана в подразделении , указанном в параметрах подключения Active Directory. Эти параметры используются клиентом LDAP для проверки подлинности в Active Directory.

Убедитесь, что сервер LDAP в Active Directory работает.

Пользователи протокола LDAP NFS должны иметь определенные атрибуты POSIX на сервере LDAP. Задайте атрибуты для пользователей LDAP и групп LDAP следующим образом:

- Обязательные атрибуты для пользователей LDAP:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - Обязательные атрибуты для групп LDAP:

objectClass: group, posixGroup,

gidNumber: 555

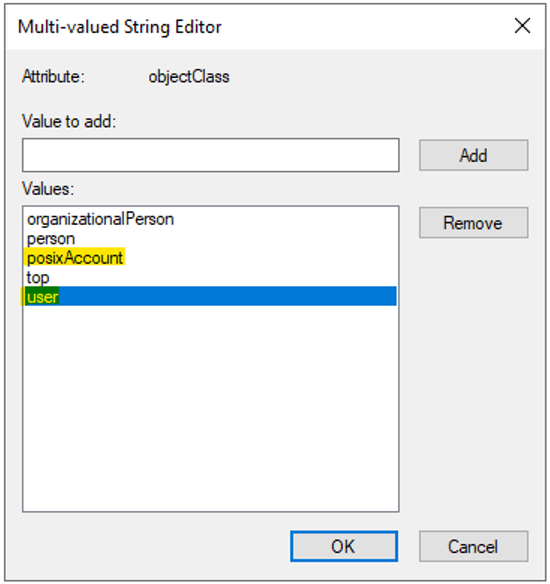

Значения, указанные для

objectClassотдельных записей. Например, в редактореobjectClassстрок с несколькими значениями (userиposixAccount) указаны следующие значения для пользователей LDAP:Примечание.

Если атрибуты POSIX настроены неправильно, операции подстановки пользователей и групп могут завершиться ошибкой, и пользователи могут быть отключены

nobodyпри доступе к томам NFS.

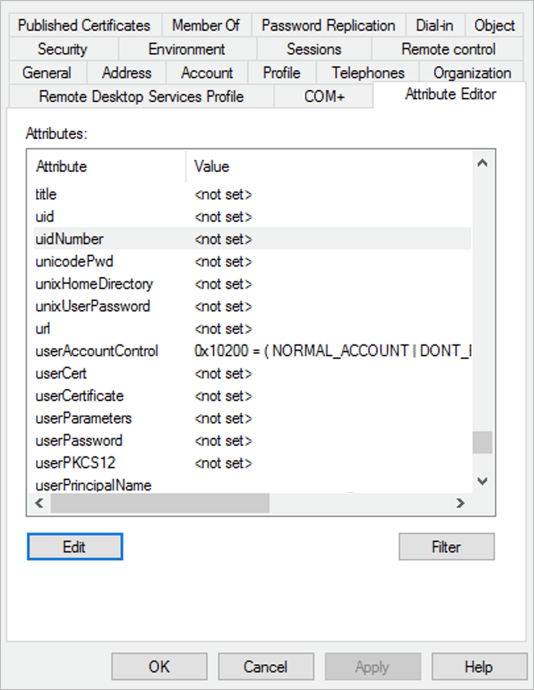

Управлять атрибутами POSIX можно с помощью оснастки MMC "Пользователи и компьютеры Active Directory". В следующем примере показан редактор атрибутов Active Directory. Дополнительные сведения см. в разделе Доступ к редактору атрибутов Active Directory.

- Обязательные атрибуты для пользователей LDAP:

Если вы хотите настроить Linux-клиент NFSv4.1, интегрированный с LDAP, см. статью Настройка клиента NFS для Azure NetApp Files.

Если тома с поддержкой LDAP используют NFSv4.1, выполните инструкции по настройке домена идентификатора

/etc/idmapd.confNFSv4.1 для настройки файла.Необходимо задать

Domain/etc/idmapd.confдомен, настроенный в Подключение Active Directory в учетной записи NetApp. Например, еслиcontoso.comэто настроенный домен в учетной записи NetApp, установите егоDomain = contoso.com.Затем необходимо перезапустить

rpcbindслужбу на узле или перезагрузить узел.Если вы хотите создать том NFS, обратитесь к разделу Создание тома NFS для Azure NetApp Files. В процессе создания тома на вкладке протокол включите параметр LDAP.

Необязательно: пользователям локального NFS-клиента, отсутствующим на сервере LDAP Windows, можно включить для доступа к тому NFS с включенными расширенными группами LDAP. Для этого включите параметр Разрешить локальных пользователей NFS с LDAP, как показано ниже.

- Выберите подключения Active Directory. В существующем подключении Active Directory выберите контекстное меню (три точки

…) и нажмите кнопку "Изменить". - В появившемся окне Изменение параметров Active Directory выберите параметр Разрешить локальных пользователей NFS с LDAP.

- Выберите подключения Active Directory. В существующем подключении Active Directory выберите контекстное меню (три точки

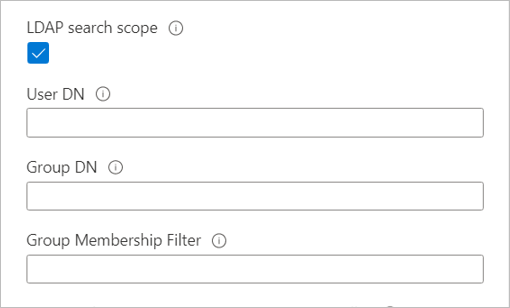

Необязательно. Если у вас есть большие топологии и используется стиль безопасности Unix с томом двойного протокола или LDAP с расширенными группами, можно использовать параметр области поиска LDAP, чтобы избежать ошибок "отказано в доступе" на клиентах Linux для Azure NetApp Files.

Параметр области поиска LDAP настраивается на странице Подключение ions Active Directory.

Чтобы разрешить пользователей и группу с сервера LDAP для крупных топологий, задайте значения параметров DN пользователя, группы DN и фильтрации членства в группах на странице Подключение ions Active Directory следующим образом:

- Укажите вложенное имя пользователя DN и DN группы в формате

OU=subdirectory,OU=directory,DC=domain,DC=com. - Укажите фильтр членства в группах

(gidNumber=*)в формате . - Если пользователь является членом более 256 групп, будут перечислены только 256 групп.

- При возникновении ошибок для томов LDAP обратитесь к ошибкам.

- Укажите вложенное имя пользователя DN и DN группы в формате

Следующие шаги

- Создание тома NFS для Azure NetApp Files

- Создание подключений Active Directory и управление ими

- Настройка домена NFSv4.1

- Настройка клиента NFS для Azure NetApp Files

- Устранение ошибок тома для Azure NetApp Files

- Изменение подключений к Active Directory для Azure NetApp Files

- Общие сведения о членстве в группах NFS и дополнительных группах