Настройка LDAP AD DS через TLS для Azure NetApp Files

Протокол LDAP через TLS можно использовать для защиты обмена данными между томом Azure NetApp Files и сервером Active Directory LDAP. Можно включить LDAP через TLS для NFS, SMB и томов с двумя протоколами Azure NetApp Files.

Рекомендации

- Записи DNS PTR должны существовать для каждого контроллера домена AD DS, назначенного имени сайта AD, указанного в подключении Azure NetApp Files Active Directory.

- Записи PTR должны существовать для всех контроллеров домена на сайте для AD DS LDAP через TLS для правильной работы.

Создание и экспорт сертификата корневого ЦС

Если у вас нет сертификата корневого ЦС, необходимо создать его и экспортировать для использования с проверкой подлинности LDAP через TLS.

Следуйте снимку экрана центра сертификации, чтобы установить и настроить центр сертификации AD DS.

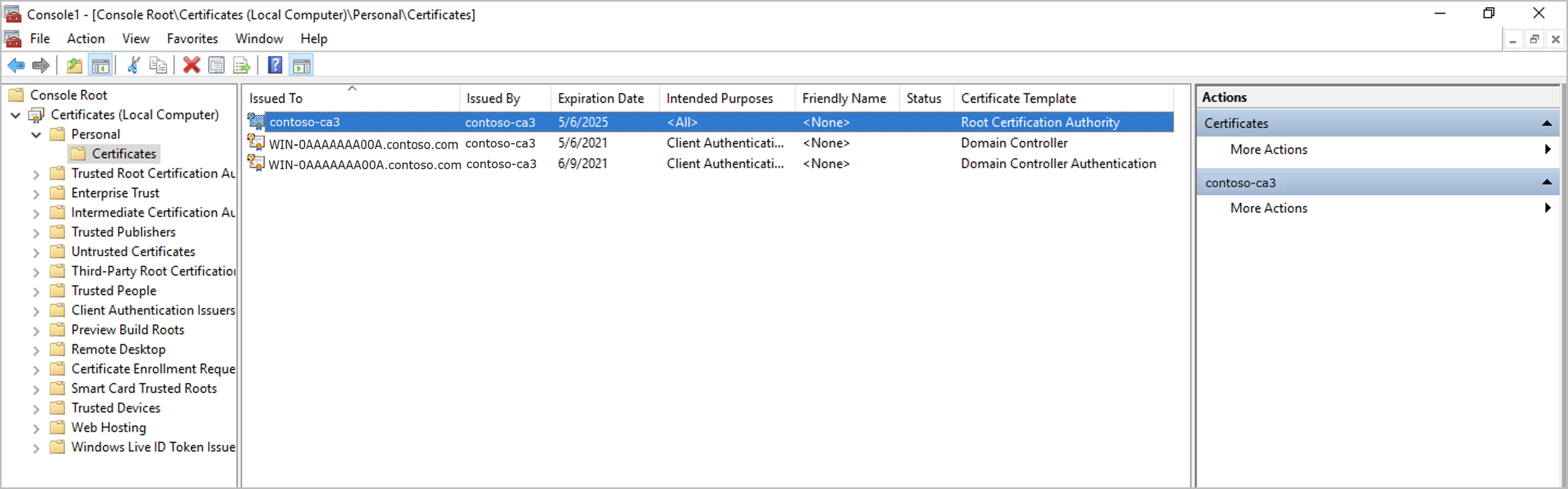

Следуйте снимку экрана с сертификатами представления с оснастки MMC. Для использования оснастки MMC и средства диспетчера сертификатов.

Используйте оснастку диспетчера сертификатов, чтобы указать корневой или выдающий сертификат для локального устройства. Команды оснастки управления сертификатами следует запускать из одного из следующих параметров:- Клиент на основе Windows, который присоединился к домену и установил корневой сертификат

- Другой компьютер в домене, содержащий корневой сертификат

Предоставление сертификата корневого ЦС.

Сертификаты корневого ЦС можно экспортировать из каталога личных или доверенных корневых центров сертификации. На следующем рисунке показан каталог личного корневого центра сертификации:

.

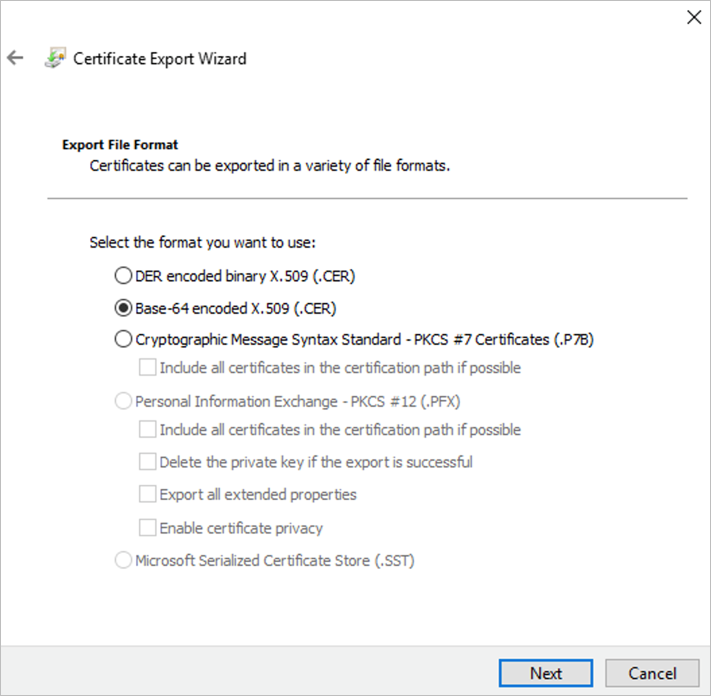

.Убедитесь, что сертификат экспортирован в формате Base-64 с кодировкой X.509 (.CER):

Включение LDAP через TLS и отправка сертификата корневого ЦС

Перейдите к учетной записи NetApp, используемой для тома, и выберите подключения Active Directory. Затем нажмите кнопку "Присоединиться ", чтобы создать новое подключение AD или изменить существующее подключение AD.

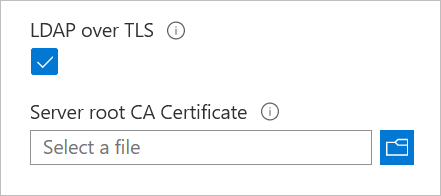

В появившемся окне Соединение с Active Directory или Изменение Active Directory установите флажок LDAP через TLS, чтобы включить LDAP через TLS для тома. Затем выберите сертификат корневого ЦС сервера и отправьте созданный корневой сертификат ЦС, который будет использоваться для ПРОТОКОЛА LDAP по протоколу TLS.

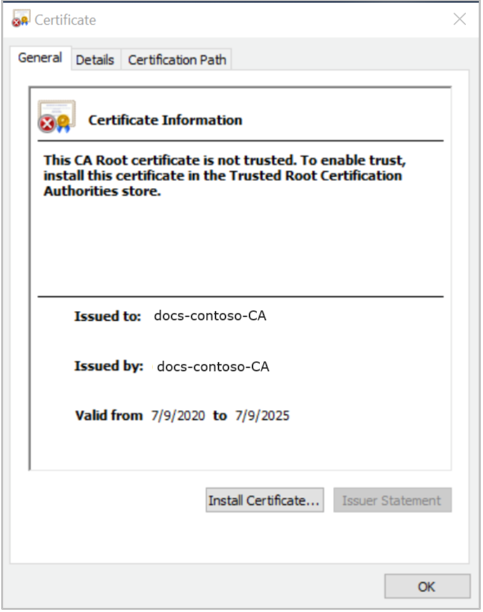

Убедитесь, что имя центра сертификации может быть разрешено с помощью DNS. Это имя является полем "Издан" или "Издатель сертификата" в сертификате:

Если будет отправлен недопустимый сертификат и имеются существующие конфигурации AD, тома SMB или тома Kerberos, возникнет ошибка следующего вида:

Error updating Active Directory settings The LDAP client configuration "ldapUserMappingConfig" for Vservers is an invalid configuration.

Чтобы устранить ошибку, отправьте действительный сертификат корневого ЦС в учетную запись NetApp в соответствии с требованиями сервера Windows Active Directory LDAP для проверки подлинности LDAP.

Отключение ПРОТОКОЛА LDAP по протоколу TLS

Отключение LDAP по протоколу TLS останавливает шифрование запросов LDAP к Active Directory (серверу LDAP). Нет других мер предосторожности или влияния на существующие тома ANF.

Перейдите к учетной записи NetApp, используемой для тома, и выберите подключения Active Directory. Затем нажмите кнопку "Изменить", чтобы изменить существующее подключение AD.

В появившемся окне "Изменить Active Directory" установите флажок LDAP по протоколу TLS и нажмите кнопку "Сохранить", чтобы отключить протокол LDAP по протоколу TLS для тома.