Применение блокировки Azure Resource Manager для учетной записи хранения

Корпорация Майкрософт рекомендует блокировать все учетные записи хранения с помощью блокировки Azure Resource Manager, чтобы предотвратить случайное или намеренное удаление злоумышленником вашей учетной записи хранения. Есть два типа блокировок ресурсов Azure Resource Manager.

- Блокировка CannotDelete запрещает пользователям удалять учетную запись хранения, но позволяет читать и изменять ее конфигурацию.

- Блокировка ReadOnly запрещает пользователям удалять учетную запись хранения или изменять ее конфигурацию, но позволяет читать данные ее конфигурации.

Дополнительные сведения о блокировках Azure Resource Manager см. в статье Блокировка ресурсов для предотвращения изменений.

Внимание

Блокировка учетной записи хранения не обеспечивает защиту контейнеров или BLOB-объектов в этой учетной записи от удаления или перезаписи. Дополнительные сведения о защите данных BLOB-объектов см. в статье Общие сведения о защите данных.

Настройка блокировки Azure Resource Manager

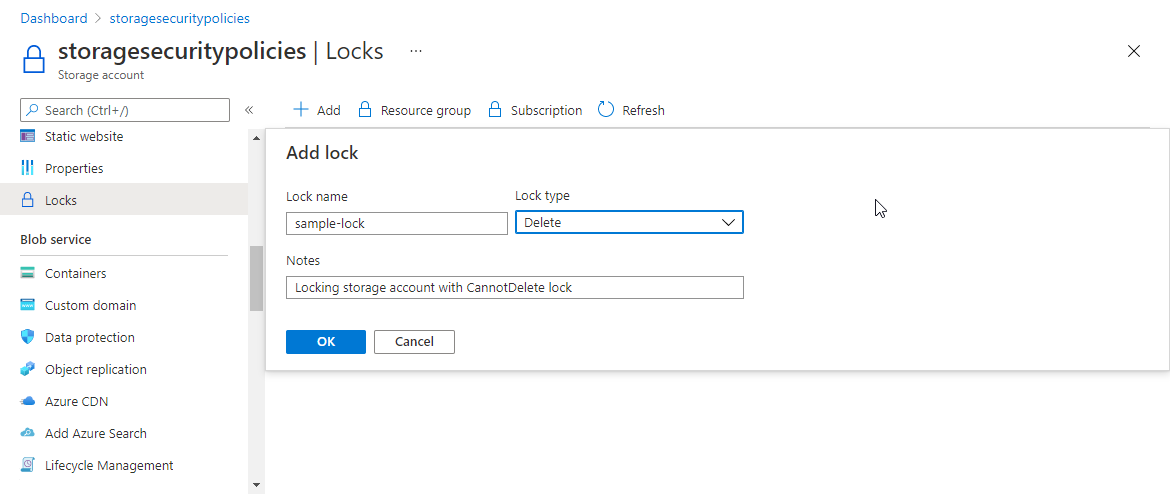

Чтобы настроить блокировку учетной записи хранения с помощью портала Azure, сделайте следующее:

Войдите в свою учетную запись хранения на портале Azure.

В разделе Параметры выберите Блокировки.

Выберите Добавить.

Укажите имя блокировки ресурса и ее тип. При необходимости добавьте примечание о блокировке.

Авторизация операций с данными при включенной блокировке ReadOnly

Если к учетной записи хранения применена блокировка ReadOnly, операция Список ключей будет заблокирована для этой учетной записи. Операция Список ключей — это операция HTTPS POST. Все операции POST будут заблокированы, если для учетной записи настроена блокировка ReadOnly. Операция Список ключей возвращает ключи доступа к учетной записи, которые затем можно использовать для чтения и записи данных в учетную запись хранения.

Если клиент использует ключи доступа к учетной записи во время применения блокировки к учетной записи хранения, этот клиент может продолжать использовать ключи для доступа к данным. Однако клиентам, у которых нет доступа к ключам, потребуется использовать учетные данные Microsoft Entra для доступа к данным BLOB-объектов или очередей в учетной записи хранения.

Применение блокировки ReadOnly может повлиять на пользователей портала Azure, если они ранее обращались к данным BLOB-объектов или очередей на портале с помощью ключей доступа к учетной записи. После применения блокировки пользователям портала потребуется использовать учетные данные Microsoft Entra для доступа к данным большого двоичного объекта или очереди на портале. Для этого пользователям необходимо назначить по крайней мере две роли RBAC: как минимум роль читателя Azure Resource Manager и одна из ролей доступа к данным службы хранилища Azure. Дополнительные сведения см. в следующих статьях:

- Выбор способа авторизации доступа к данным BLOB-объектов на портале Azure

- Выбор способа авторизации доступа к данным очереди на портале Azure

Данные в службе "Файлы Azure" или "Хранилище таблиц" могут стать недоступными для клиентов, которые ранее обращались к ней с помощью ключей учетной записи. Если необходимо применить блокировку ReadOnly к учетной записи хранения, рекомендуется переместить рабочие нагрузки служб "Файлы Azure" и "Хранилище таблиц" в учетную запись хранения без блокировки ReadOnly.