Политики карантина

Совет

Знаете ли вы, что можете бесплатно опробовать функции в Microsoft Defender XDR для Office 365 плана 2? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Узнайте, кто может зарегистрироваться и использовать условия пробной версии на пробной Microsoft Defender для Office 365.

В Exchange Online Protection (EOP) и Microsoft Defender для Office 365 политики карантина позволяют администраторам определять пользовательский интерфейс для сообщений, помещенных в карантин:

- Что пользователям разрешено делать с собственными сообщениями, помещенными в карантин (с сообщениями, где они являются получателями), в зависимости от того, почему сообщение было помещено в карантин.

- Будут ли пользователи получать периодические (каждые четыре часа, ежедневно или еженедельно) уведомления о своих сообщениях, помещенных в карантин, с помощью уведомлений о карантине.

Традиционно пользователям разрешали или запрещали уровни взаимодействия с сообщениями карантина в зависимости от причины, по которой сообщение было помещено в карантин. Например, пользователи могут просматривать и выпускать сообщения, которые были помещены в карантин как спам или массовые, но они не могут просматривать или освобождать сообщения, которые были помещены в карантин как фишинг или вредоносные программы с высоким уровнем достоверности.

Политики карантина по умолчанию обеспечивают эти исторические возможности пользователей и автоматически назначаются в поддерживаемых функциях защиты , которые помещают сообщения в карантин.

Дополнительные сведения об элементах политики карантина, политиках карантина по умолчанию и отдельных разрешениях см. в разделе Приложение в конце этой статьи.

Если вам не нравятся возможности пользователя по умолчанию для сообщений в карантине для определенной функции (включая отсутствие уведомлений о карантине), вы можете создать и использовать настраиваемые политики карантина, как описано в этой статье.

Вы создаете и назначаете политики карантина на портале Microsoft Defender или в PowerShell (Exchange Online PowerShell для организаций Microsoft 365 с почтовыми ящиками Exchange Online; автономный EOP PowerShell в организациях EOP без Exchange Online почтовых ящиков).

Что нужно знать перед началом работы

В Microsoft 365 под управлением 21Vianet карантин в настоящее время недоступен на портале Microsoft Defender. Карантин доступен только в классическом Центре администрирования Exchange (классический Центр администрирования Exchange).

Откройте портал Microsoft Defender по адресу https://security.microsoft.com. Чтобы перейти непосредственно на страницу Политики карантина, используйте .https://security.microsoft.com/quarantinePolicies

Сведения о том, как подключиться к Exchange Online PowerShell, см. в статье Подключение к Exchange Online PowerShell. Чтобы подключиться к автономному EOP PowerShell, см. раздел Подключение к PowerShell Exchange Online Protection.

Если изменить политику карантина, назначенную поддерживаемой функции защиты, это изменение повлияет на сообщение, помещенное в карантин после внесения изменения. На сообщения, помещенные в карантин до внесения изменений, параметры нового назначения политики карантина не влияют.

Как долго сообщения, помещенные в карантин защитой от нежелательной почты и защиты от фишинга, хранятся до истечения срока действия, контролируется политиками сохранения спама в карантине в течение этого количества дней (QuarantineRetentionPeriod) в политиках защиты от нежелательной почты. Дополнительные сведения см. в таблице в статье Хранение в карантине.

Перед выполнением процедур, описанных в этой статье, вам необходимо назначить разрешения. Возможны следующие варианты:

Microsoft Defender XDR единое управление доступом на основе ролей (RBAC) (если Email & совместной работы>Defender для Office 365 разрешения активны

. Затрагивает только портал Defender, а не PowerShell: авторизация и параметры/Параметры безопасности/Основные параметры безопасности (управление) или Операции безопасности/Данные безопасности/Email & карантин совместной работы (управление).

. Затрагивает только портал Defender, а не PowerShell: авторизация и параметры/Параметры безопасности/Основные параметры безопасности (управление) или Операции безопасности/Данные безопасности/Email & карантин совместной работы (управление).Email & разрешения на совместную работу на портале Microsoft Defender: членство в группах ролей "Администратор карантина", "Администратор безопасности" или "Управление организацией".

разрешения Microsoft Entra. Членство в ролях глобального администратора* или администратора безопасности предоставляет пользователям необходимые разрешения и разрешения для других функций Microsoft 365.

Важно!

* Корпорация Майкрософт рекомендует использовать роли с наименьшими разрешениями. Использование учетных записей с более низкими разрешениями помогает повысить безопасность организации. Глобальный администратор — это роль с высокими привилегиями, которую следует ограничивать экстренными сценариями, когда вы не можете использовать существующую роль.

Все действия, выполняемые администраторами или пользователями в сообщениях, помещенных в карантин, проверяются. Дополнительные сведения о событиях аудита карантина см. в статье Схема карантина в API управления Office 365.

Шаг 1. Создание политик карантина на портале Microsoft Defender

На портале Microsoft Defender по адресу https://security.microsoft.comвыберите Email & политики совместной работы>& правила>Политики угроз Политика>карантина в разделе Правила. Или, чтобы перейти непосредственно на страницу Политики карантина , используйте https://security.microsoft.com/quarantinePolicies.

На странице Политики карантина выберите

Добавить настраиваемую политику , чтобы запустить мастер создания политики карантина.

Добавить настраиваемую политику , чтобы запустить мастер создания политики карантина.На странице Имя политики введите краткое, но уникальное имя в поле Имя политики . Имя политики можно выбрать в раскрывающихся списках на следующих шагах.

Завершив работу на странице Имя политики , нажмите кнопку Далее.

На странице Доступ к сообщению получателя выберите одно из следующих значений:

Ограниченный доступ. Отдельные разрешения, входящие в эту группу разрешений, описаны в разделе Приложения . По сути, пользователи могут выполнять любые действия с сообщениями, помещенным в карантин, за исключением освобождения их из карантина без одобрения администратора.

Задать определенный доступ (дополнительно): используйте это значение, чтобы указать пользовательские разрешения. Настройте следующие параметры:

-

Выберите вариант действия выпуска. Выберите одно из следующих значений в раскрывающемся списке:

- Пусто. Пользователи не могут освобождать свои сообщения из карантина или запрашивать их. Это значение используется по умолчанию.

- Разрешить получателям запрашивать освобождение сообщения из карантина

- Разрешить получателям освобождать сообщение из карантина

-

Выберите дополнительные действия, которые получатели могут выполнять с сообщениями, помещенными в карантин. Выберите некоторые, все или ни одно из следующих значений:

- удаление;

- Предварительный просмотр

- Блокировка отправителя

- Разрешить отправителя

-

Выберите вариант действия выпуска. Выберите одно из следующих значений в раскрывающемся списке:

Эти разрешения и их влияние на сообщения, помещенные в карантин, и в уведомлениях о карантине описаны в разделе Сведения о разрешениях политики карантина далее в этой статье.

Завершив работу на странице Доступ к сообщению получателя , нажмите кнопку Далее.

На странице Уведомления о карантине выберите Включить , чтобы включить уведомления о карантине, а затем выберите одно из следующих значений:

- Включение сообщений, помещенных в карантин, с заблокированных адресов отправителей

- Не включайте сообщения, помещенные в карантин, с заблокированных адресов отправителей

Совет

Если включить уведомления о карантине для параметра Нет разрешений доступа (на странице Доступ к сообщению получателя выбран параметр Задать определенный доступ (Дополнительно)>Выбрать вариант> действия выпуска пусто), пользователи смогут просматривать свои сообщения в карантине, но единственным доступным действием для сообщений является

Просмотр заголовков сообщений.

Просмотр заголовков сообщений.Завершив работу на странице уведомления о карантине , нажмите кнопку Далее.

На странице Проверка политики можно просмотреть выбранные параметры. Выберите Изменить в каждом разделе, чтобы изменить параметры в разделе. Вы также можете выбрать Назад или конкретную страницу в мастере.

Завершив работу на странице Проверка политики , выберите Отправить, а затем на странице подтверждения выберите Готово .

На появиющейся странице подтверждения можно использовать ссылки для просмотра сообщений, помещенных в карантин, или перейти на страницу Политики защиты от нежелательной почты на портале Defender.

По завершении работы на странице нажмите кнопку Готово.

На странице Политика карантина будет указана созданная вами политика. Вы готовы назначить политику карантина поддерживаемой функции безопасности, как описано в разделе Шаг 2 .

Создание политик карантина в PowerShell

Совет

Разрешение PermissionToAllowSender в политиках карантина в PowerShell не используется.

Если вы предпочитаете использовать PowerShell для создания политик карантина, подключитесь к Exchange Online PowerShell или автономной Exchange Online Protection PowerShell и используйте следующий синтаксис:

New-QuarantinePolicy -Name "<UniqueName>" -EndUserQuarantinePermissionsValue <0 to 236> [-EsnEnabled $true]

Параметр ESNEnabled со значением

$trueвключает уведомления о карантине. Уведомления о карантине отключены по умолчанию (значение по умолчанию —$false).Параметр EndUserQuarantinePermissionsValue использует десятичное значение, преобразованное из двоичного значения. Двоичное значение соответствует доступным разрешениям конечного пользователя на карантин в определенном порядке. Для каждого разрешения значение 1 равно True, а значение 0 — false.

Требуемый порядок и значения для каждого отдельного разрешения описаны в следующей таблице:

Разрешение Десятичная величина Двоичное значение PermissionToViewHeader¹ 128 10000000 PermissionToDownload 2 64 01000000 PermissionToAllowSender 32 00100000 PermissionToBlockSender 16 00010000 PermissionToRequestRelease 8 00001000 PermissionToRelease 4 00000100 PermissionToPreview 2 00000010 PermissionToDelete 1 00000001 ¹ Значение 0 для этого разрешения не скрывает действие Просмотр заголовка

сообщения в карантине. Если сообщение отображается для пользователя в карантине, действие всегда доступно для сообщения.

сообщения в карантине. Если сообщение отображается для пользователя в карантине, действие всегда доступно для сообщения.2 Это разрешение не используется (значение 0 или 1 ничего не делает).

Не устанавливайте для обоих этих значений разрешений значение 1. Задайте для одного значения значение 1, а для другого — 0 или задайте для обоих значений значение 0.

Для разрешений с ограниченным доступом требуются следующие значения:

Разрешение Ограниченный доступ PermissionToViewHeader 0 PermissionToСкачать 0 PermissionToAllowSender 1 PermissionToBlockSender 0 PermissionToRequestRelease 1 PermissionToRelease 0 PermissionToPreview 1 PermissionToDelete 1 Двоичное значение 00101011 Десятичное значение для использования 43 Если для параметра ESNEnabled задано значение ,

$trueесли значение параметра EndUserQuarantinePermissionsValue равно 0 (нет доступа , где отключены все разрешения), получатели смогут просматривать свои сообщения в карантине, но единственным доступным действием для сообщений является просмотр заголовков сообщений.

просмотр заголовков сообщений.

В этом примере создается новая политика карантина с именем LimitedAccess с включенными уведомлениями о карантине, которая назначает разрешения ограниченного доступа, как описано в предыдущей таблице.

New-QuarantinePolicy -Name LimitedAccess -EndUserQuarantinePermissionsValue 43 -EsnEnabled $true

Для пользовательских разрешений используйте предыдущую таблицу, чтобы получить двоичное значение, соответствующее нужным разрешениям. Преобразуйте двоичное значение в десятичное и используйте десятичное значение для параметра EndUserQuarantinePermissionsValue .

Совет

Используйте эквивалентное десятичное значение для EndUserQuarantinePermissionsValue. Не используйте необработанное двоичное значение.

Подробные сведения о синтаксисе и параметрах см. в разделе New-QuarantinePolicy.

Шаг 2. Назначение политики карантина поддерживаемым функциям

В поддерживаемых функциях защиты, которые помещают сообщения электронной почты в карантин, назначенная политика карантина определяет, что пользователи могут делать с сообщениями карантина и включены ли уведомления о карантине. Функции защиты, которые помещают сообщения в карантин и поддерживают ли они политики карантина, описаны в следующей таблице:

| Функция | Поддерживаются политики карантина? |

|---|---|

| Вердикты в политиках защиты от нежелательной почты | |

| Спам (SpamAction) | Да (SpamQuarantineTag) |

| Спам с высоким уровнем достоверности (HighConfidenceSpamAction) | Да (HighConfidenceSpamQuarantineTag) |

| Фишинг (PhishSpamAction) | Да (PhishQuarantineTag) |

| Фишинг с высокой достоверностью (HighConfidencePhishAction) | Да (HighConfidencePhishQuarantineTag) |

| Bulk (BulkSpamAction) | Да (BulkQuarantineTag) |

| Вердикты в политиках защиты от фишинга | |

| Подделка (AuthenticationFailAction) | Да (SpoofQuarantineTag) |

| Олицетворение пользователя (TargetedUserProtectionAction) | Да (TargetedUserQuarantineTag) |

| Олицетворение домена (TargetedDomainProtectionAction) | Да (TargetedDomainQuarantineTag) |

| Олицетворение аналитики почтовых ящиков (MailboxIntelligenceProtectionAction) | Да (MailboxIntelligenceQuarantineTag) |

| Политики защиты от вредоносных программ | Да (QuarantineTag) |

| Защита безопасных вложений | |

| Email сообщения с вложениями, помещенными в карантин как вредоносные программы политиками безопасных вложений (включение и действие) | Да (QuarantineTag) |

| Файлы, помещенные в карантин как вредоносные программы безопасными вложениями для SharePoint, OneDrive и Microsoft Teams | Нет |

| Обмен правилами потока обработки почты (также называемыми правилами транспорта) с помощью действия "Доставка сообщения в размещенный карантин" (карантин) | Нет |

Политики карантина по умолчанию, используемые каждой функцией защиты, описаны в связанных таблицах в разделе Рекомендуемые параметры для EOP и Microsoft Defender для Office 365 безопасности.

Политики карантина по умолчанию, предустановленные группы разрешений и разрешения описаны в разделе Приложения в конце этой статьи.

В оставшейся части этого шага объясняется, как назначить политики карантина для поддерживаемых вердиктов фильтров.

Назначение политик карантина в поддерживаемых политиках на портале Microsoft Defender

Примечание.

Пользователи не могут выпускать собственные сообщения, которые были помещены в карантин как вредоносные программы с помощью политик защиты от вредоносных программ или безопасных вложений, или как фишинг с высокой достоверностью политиками защиты от нежелательной почты, независимо от того, как настроена политика карантина. Если политика позволяет пользователям выпускать собственные сообщения, помещенные в карантин, пользователи могут запрашивать выпуск вредоносных программ или фишинговых сообщений с высокой степенью достоверности.

Политики защиты от спама

На портале Microsoft Defender по адресу https://security.microsoft.comвыберите Email & политики совместной работы>& правила>Политики> угрозЗащита от спама в разделе Политики. Или, чтобы перейти непосредственно на страницу Политики защиты от нежелательной почты , используйте https://security.microsoft.com/antispam.

На странице Политики защиты от нежелательной почты используйте один из следующих методов:

- Выберите существующую политику защиты от нежелательной почты для входящего трафика, щелкнув в любом месте строки, кроме поля проверка рядом с именем. Во всплывающем окне сведений о политике перейдите в раздел Действия и выберите Изменить действия.

- Выберите

Создать политику, выберите Входящий в раскрывающемся списке, чтобы запустить мастер политики защиты от нежелательной почты, а затем перейдите на страницу Действия .

Создать политику, выберите Входящий в раскрывающемся списке, чтобы запустить мастер политики защиты от нежелательной почты, а затем перейдите на страницу Действия .

На странице Действия или всплывающем меню для каждого вердикта, для которого выбрано действие Сообщение о карантине , также есть поле Выбрать политику карантина , чтобы выбрать политику карантина.

Если во время создания политики защиты от нежелательной почты изменить действие решения фильтрации нежелательной почты на сообщение Карантин, поле Выбор политики карантина по умолчанию будет пустым. Пустое значение означает, что используется политика карантина по умолчанию для этого вердикта. При последующем просмотре или изменении параметров политики защиты от нежелательной почты отображается имя политики карантина. Политики карантина по умолчанию перечислены в таблице поддерживаемых функций.

Полные инструкции по созданию и изменению политик защиты от нежелательной почты описаны в разделе Настройка политик защиты от нежелательной почты в EOP.

Политики защиты от нежелательной почты в PowerShell

Если вы предпочитаете использовать PowerShell для назначения политик карантина в политиках защиты от нежелательной почты, подключитесь к Exchange Online PowerShell или Exchange Online Protection PowerShell и используйте следующий синтаксис:

<New-HostedContentFilterPolicy -Name "<Unique name>" | Set-HostedContentFilterPolicy -Identity "<Policy name>"> [-SpamAction Quarantine] [-SpamQuarantineTag <QuarantineTagName>] [-HighConfidenceSpamAction Quarantine] [-HighConfidenceSpamQuarantineTag <QuarantineTagName>] [-PhishSpamAction Quarantine] [-PhishQuarantineTag <QuarantineTagName>] [-HighConfidencePhishQuarantineTag <QuarantineTagName>] [-BulkSpamAction Quarantine] [-BulkQuarantineTag <QuarantineTagName>] ...

Политики карантина имеют значение, только если сообщения помещаются в карантин. Значение по умолчанию для параметра HighConfidencePhishAction — Карантин, поэтому не нужно использовать этот параметр *Action при создании новых политик фильтрации нежелательной почты в PowerShell. По умолчанию для всех остальных параметров *Действий в новых политиках фильтрации нежелательной почты не задано значение Карантин.

Чтобы просмотреть важные значения параметров в существующих политиках защиты от нежелательной почты, выполните следующую команду:

Get-HostedContentFilterPolicy | Format-List Name,SpamAction,SpamQuarantineTag,HighConfidenceSpamAction,HighConfidenceSpamQuarantineTag,PhishSpamAction,PhishQuarantineTag,HighConfidencePhishAction,HighConfidencePhishQuarantineTag,BulkSpamAction,BulkQuarantineTagЕсли вы создаете политику защиты от нежелательной почты без указания политики карантина для решения по фильтрации спама, используется политика карантина по умолчанию для этого вердикта. Сведения о значениях действий по умолчанию и рекомендуемых значениях действий для стандартных и строгих см. в разделе Параметры политики защиты от нежелательной почты EOP.

Укажите другую политику карантина, чтобы включить уведомления о карантине или изменить возможности конечного пользователя по умолчанию для сообщений, помещенных в карантин, для конкретного вердикта фильтрации нежелательной почты.

Пользователи не могут выпускать собственные сообщения, которые были помещены в карантин как фишинг с высокой степенью достоверности, независимо от того, как настроена политика карантина. Если политика позволяет пользователям выпускать собственные сообщения, помещенные в карантин, вместо этого пользователям разрешено запрашивать освобождение их помещенных в карантин фишинговых сообщений с высокой степенью достоверности.

В PowerShell для новой политики защиты от нежелательной почты в PowerShell требуется политика фильтрации нежелательной почты с помощью командлета New-HostedContentFilterPolicy (параметры) и эксклюзивного правила фильтрации нежелательной почты с помощью командлета New-HostedContentFilterRule (фильтры получателей). Инструкции см. в статье Создание политик защиты от нежелательной почты с помощью PowerShell.

В этом примере создается новая политика фильтрации нежелательной почты с именем Research Department со следующими параметрами:

- Действие для всех вердиктов фильтрации спама имеет значение Карантин.

- Политика карантина по умолчанию с именем AdminOnlyAccessPolicy, которая назначает разрешения no access , заменяет используемую политику карантина по умолчанию (фишинговые сообщения с высоким уровнем достоверности помещаются в карантин по умолчанию, а политика карантина AdminOnlyAccessPolicy используется по умолчанию).

New-HostedContentFilterPolicy -Name "Research Department" -SpamAction Quarantine -SpamQuarantineTag AdminOnlyAccessPolicy -HighConfidenceSpamAction Quarantine -HighConfidenceSpamQuarantineTag AdminOnlyAccessPolicy -PhishSpamAction Quarantine -PhishQuarantineTag AdminOnlyAccessPolicy -BulkSpamAction Quarantine -BulkQuarantineTag AdminOnlyAccessPolicy

Дополнительные сведения о синтаксисе и параметрах см. в статье New-HostedContentFilterPolicy.

В этом примере изменяется существующая политика фильтрации нежелательной почты с именем Human Resources. Действие для решения по карантину нежелательной почты имеет значение Карантин, и назначается настраиваемая политика карантина с именем ContosoNoAccess.

Set-HostedContentFilterPolicy -Identity "Human Resources" -SpamAction Quarantine -SpamQuarantineTag ContosoNoAccess

Дополнительные сведения о синтаксисе и параметрах см. в статье Set-HostedContentFilterPolicy.

Политики защиты от фишинга

Спуфинговая аналитика доступна в EOP и Defender для Office 365. Защита олицетворения пользователя, защита олицетворения домена и защита от аналитики почтовых ящиков доступны только в Defender для Office 365. Дополнительные сведения см. в статье Политики защиты от фишинга в Microsoft 365.

На портале Microsoft Defender по адресу https://security.microsoft.comвыберите Email & политики совместной работы>& правила>Политики> угрозЗащита от фишинга в разделе Политики. Или, чтобы перейти непосредственно на страницу защиты от фишинга , используйте https://security.microsoft.com/antiphishing.

На странице Защита от фишинга используйте один из следующих методов:

- Выберите существующую политику защиты от фишинга, щелкнув в любом месте строки, кроме поля проверка рядом с именем. Во всплывающем окне сведений о политике выберите ссылку Изменить в соответствующем разделе, как описано в следующих шагах.

- Выберите

Создать , чтобы запустить мастер политики защиты от фишинга. Соответствующие страницы описаны на следующих шагах.

Создать , чтобы запустить мастер политики защиты от фишинга. Соответствующие страницы описаны на следующих шагах.

На странице или всплывающем окне Пороговое значение фишинга & защиты убедитесь, что включены и настроены следующие параметры.

- Разрешено защищать пользователей. Укажите пользователей.

- Включенные домены для защиты. Выберите Включить домены, которые я владею , и (или ) Включить личные домены и укажите домены.

- Включить аналитику почтовых ящиков

- Включение аналитики для защиты олицетворения

- Включение спуфинга аналитики

На странице Действия или всплывающем меню каждое решение с действием Карантин сообщения также содержит поле Применить политику карантина , чтобы выбрать политику карантина.

Если при создании политики защиты от фишинга не выбрана политика карантина, используется политика карантина по умолчанию. При последующем просмотре или изменении параметров политики защиты от фишинга отображается имя политики карантина. Политики карантина по умолчанию перечислены в таблице поддерживаемых функций.

Полные инструкции по созданию и изменению политик защиты от фишинга приведены в следующих статьях:

- Настройка политик защиты от фишинга в EOP

- Настройка политик защиты от фишинга в Microsoft Defender для Office 365

Политики защиты от фишинга в PowerShell

Если вы предпочитаете использовать PowerShell для назначения политик карантина в политиках защиты от фишинга, подключитесь к Exchange Online PowerShell или Exchange Online Protection PowerShell и используйте следующий синтаксис:

<New-AntiPhishPolicy -Name "<Unique name>" | Set-AntiPhishPolicy -Identity "<Policy name>"> [-EnableSpoofIntelligence $true] [-AuthenticationFailAction Quarantine] [-SpoofQuarantineTag <QuarantineTagName>] [-EnableMailboxIntelligence $true] [-EnableMailboxIntelligenceProtection $true] [-MailboxIntelligenceProtectionAction Quarantine] [-MailboxIntelligenceQuarantineTag <QuarantineTagName>] [-EnableOrganizationDomainsProtection $true] [-EnableTargetedDomainsProtection $true] [-TargetedDomainProtectionAction Quarantine] [-TargetedDomainQuarantineTag <QuarantineTagName>] [-EnableTargetedUserProtection $true] [-TargetedUserProtectionAction Quarantine] [-TargetedUserQuarantineTag <QuarantineTagName>] ...

Политики карантина имеют значение, только если сообщения помещаются в карантин. В политиках защиты от фишинга сообщения помещаются в карантин, если значение параметра Enable* для компонента $true , а соответствующее значение параметра *\Action — Карантин. Значение по умолчанию для параметров EnableMailboxIntelligence и EnableSpoofIntelligence $true, поэтому их не нужно использовать при создании новых политик защиты от фишинга в PowerShell. По умолчанию параметр *\Action не имеет значения Карантин.

Чтобы просмотреть важные значения параметров в существующих политиках защиты от фишинга, выполните следующую команду:

Get-AntiPhishPolicy | Format-List EnableSpoofIntelligence,AuthenticationFailAction,SpoofQuarantineTag,EnableTargetedUserProtection,TargetedUserProtectionAction,TargetedUserQuarantineTag,EnableTargetedDomainsProtection,EnableOrganizationDomainsProtection,TargetedDomainProtectionAction,TargetedDomainQuarantineTag,EnableMailboxIntelligence,EnableMailboxIntelligenceProtection,MailboxIntelligenceProtectionAction,MailboxIntelligenceQuarantineTagСведения о значениях действий по умолчанию и рекомендуемых действий для стандартных и строгих конфигураций см. в разделах Параметры политики защиты от фишинга EOP и Параметры олицетворения в политиках защиты от фишинга в Microsoft Defender для Office 365.

При создании новой политики защиты от фишинга без указания политики карантина для действия по борьбе с фишингом используется политика карантина по умолчанию для этого действия. Политики карантина по умолчанию для каждого действия по борьбе с фишингом отображаются в параметрах политики защиты от фишинга EOP и параметрах политики защиты от фишинга в Microsoft Defender для Office 365.

Укажите другую политику карантина, только если вы хотите изменить возможности конечного пользователя по умолчанию для сообщений, помещенных в карантин, для этого конкретного действия по борьбе с фишингом.

Для новой политики защиты от фишинга в PowerShell требуется политика защиты от фишинга с помощью командлета New-AntiPhishPolicy (параметры) и эксклюзивное правило защиты от фишинга с помощью командлета New-AntiPhishRule (фильтры получателей). Инструкции см. в следующих статьях:

В этом примере создается новая политика защиты от фишинга с именем Research Department со следующими параметрами:

- Действие для всех вердиктов фильтрации спама имеет значение Карантин.

- Политика карантина по умолчанию с именем AdminOnlyAccessPolicy, которая назначает разрешения no access , заменяет используемую политику карантина по умолчанию.

New-AntiPhishPolicy -Name "Research Department" -AuthenticationFailAction Quarantine -SpoofQuarantineTag NoAccess -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction Quarantine -MailboxIntelligenceQuarantineTag NoAccess -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag NoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag NoAccess

Подробные сведения о синтаксисе и параметрах см. в разделе New-AntiPhishPolicy.

В этом примере изменяется существующая политика защиты от фишинга с именем Human Resources. Действие для сообщений, обнаруженных олицетворением пользователя и олицетворением домена, имеет значение Карантин, а настраиваемая политика карантина с именем ContosoNoAccess назначается.

Set-AntiPhishPolicy -Identity "Human Resources" -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag ContosoNoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag ContosoNoAccess

Подробные сведения о синтаксисе и параметрах см. в разделе Set-AntiPhishPolicy.

Политики защиты от вредоносных программ

На портале Microsoft Defender по адресу https://security.microsoft.comвыберите Email & политики совместной работы>& правила>Политики> угрозЗащита от вредоносных программ в разделе Политики. Или, чтобы перейти непосредственно на страницу Защиты от вредоносных программ , используйте https://security.microsoft.com/antimalwarev2.

На странице Защита от вредоносных программ используйте один из следующих методов:

- Выберите существующую политику защиты от вредоносных программ, щелкнув в любом месте строки, кроме поля проверка рядом с именем. Во всплывающем окне сведений о политике перейдите в раздел Параметры защиты и выберите Изменить параметры защиты.

- Выберите

Создать, чтобы запустить мастер политики защиты от вредоносных программ и открыть страницу Параметры защиты .

Создать, чтобы запустить мастер политики защиты от вредоносных программ и открыть страницу Параметры защиты .

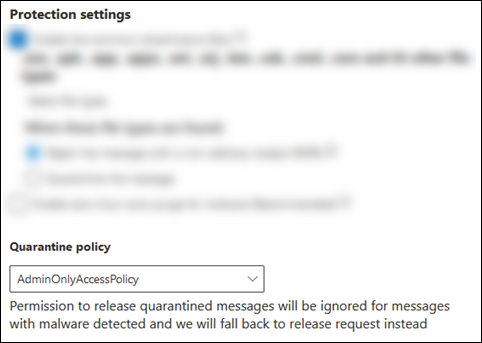

На странице Параметры защиты или всплывающем меню просмотрите или выберите политику карантина в поле Политика карантина .

Уведомления о карантине отключены в политике AdminOnlyAccessPolicy. Чтобы уведомить получателей о том, что сообщения помещены в карантин как вредоносные программы, создайте или используйте существующую политику карантина, в которой включены уведомления о карантине. Инструкции см. в статье Создание политик карантина на портале Microsoft Defender.

Пользователи не могут выпускать собственные сообщения, которые были помещены в карантин как вредоносные программы политиками защиты от вредоносных программ, независимо от того, как настроена политика карантина. Если политика позволяет пользователям выпускать собственные сообщения, помещенные в карантин, пользователи могут запрашивать освобождение своих сообщений о вредоносных программах, помещенных в карантин.

Полные инструкции по созданию и изменению политик защиты от вредоносных программ см. в статье Настройка политик защиты от вредоносных программ.

Политики защиты от вредоносных программ в PowerShell

Если вы предпочитаете использовать PowerShell для назначения политик карантина в политиках защиты от вредоносных программ, подключитесь к Exchange Online PowerShell или Exchange Online Protection PowerShell и используйте следующий синтаксис:

<New-AntiMalwarePolicy -Name "<Unique name>" | Set-AntiMalwarePolicy -Identity "<Policy name>"> [-QuarantineTag <QuarantineTagName>]

При создании новых политик защиты от вредоносных программ без использования параметра QuarantineTag используется политика карантина по умолчанию с именем AdminOnlyAccessPolicy.

Пользователи не могут выпускать собственные сообщения, которые были помещены в карантин как вредоносные программы, независимо от того, как настроена политика карантина. Если политика позволяет пользователям выпускать собственные сообщения, помещенные в карантин, пользователи могут запрашивать освобождение своих сообщений о вредоносных программах, помещенных в карантин.

Чтобы просмотреть важные значения параметров в существующих политиках защиты от фишинга, выполните следующую команду:

Get-MalwareFilterPolicy | Format-Table Name,QuarantineTagДля новой политики защиты от вредоносных программ в PowerShell требуется политика фильтрации вредоносных программ с помощью командлета New-MalwareFilterPolicy (параметры) и эксклюзивное правило фильтрации вредоносных программ с помощью командлета New-MalwareFilterRule (фильтры получателей). Инструкции см. в статье Использование Exchange Online PowerShell или автономного EOP PowerShell для настройки политик защиты от вредоносных программ.

В этом примере создается политика фильтрации вредоносных программ с именем Research Department, которая использует настраиваемую политику карантина с именем ContosoNoAccess, которая назначает разрешения no access для сообщений, помещенных в карантин.

New-MalwareFilterPolicy -Name "Research Department" -QuarantineTag ContosoNoAccess

Подробные сведения о синтаксисе и параметрах см. в статье New-MalwareFilterPolicy.

В этом примере изменяется существующая политика фильтрации вредоносных программ с именем Human Resources для использования настраиваемой политики карантина ContosoNoAccess, которая назначает разрешения no access для сообщений, помещенных в карантин.

New-MalwareFilterPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Подробные сведения о синтаксисе и параметрах см. в статье Set-MalwareFilterPolicy.

Политики безопасных вложений в Defender для Office 365

На портале Microsoft Defender по адресу https://security.microsoft.comвыберите Email & политики совместной работы>& правила>Политики> угрозБезопасные вложения в разделе Политики. Или, чтобы перейти непосредственно на страницу Безопасные вложения , используйте https://security.microsoft.com/safeattachmentv2.

На странице Безопасные вложения используйте один из следующих методов:

- Выберите существующую политику безопасных вложений, щелкнув в любом месте строки, кроме поля проверка рядом с именем. Во всплывающем окне сведений о политике выберите ссылку Изменить параметры в разделе Параметры .

- Выберите

Создать, чтобы запустить мастер политики безопасных вложений и открыть страницу Параметры .

Создать, чтобы запустить мастер политики безопасных вложений и открыть страницу Параметры .

На странице Параметры или всплывающем меню просмотрите или выберите политику карантина в поле Политика карантина .

Пользователи не могут выпускать собственные сообщения, которые были помещены в карантин как вредоносные программы политиками безопасных вложений, независимо от того, как настроена политика карантина. Если политика позволяет пользователям выпускать собственные сообщения, помещенные в карантин, пользователи могут запрашивать освобождение своих сообщений о вредоносных программах, помещенных в карантин.

Полные инструкции по созданию и изменению политик безопасных вложений описаны в статье Настройка политик безопасных вложений в Microsoft Defender для Office 365.

Политики безопасных вложений в PowerShell

Если вы предпочитаете использовать PowerShell для назначения политик карантина в политиках безопасных вложений, подключитесь к Exchange Online PowerShell или Exchange Online Protection PowerShell и используйте следующий синтаксис:

<New-SafeAttachmentPolicy -Name "<Unique name>" | Set-SafeAttachmentPolicy -Identity "<Policy name>"> -Enable $true -Action <Block | DynamicDelivery> [-QuarantineTag <QuarantineTagName>]

Значения параметров Действия Блокировать или DynamicDelivery могут привести к созданию сообщений в карантине (значение Разрешить не содержит сообщения в карантине). Значение параметра Action имеет смысл только в том случае, если параметр Enable имеет

$trueзначение .При создании новых политик безопасных вложений без использования параметра QuarantineTag политика карантина по умолчанию с именем AdminOnlyAccessPolicy используется для обнаружения вредоносных программ с помощью безопасных вложений.

Пользователи не могут выпускать собственные сообщения, которые были помещены в карантин как вредоносные программы, независимо от того, как настроена политика карантина. Если политика позволяет пользователям выпускать собственные сообщения, помещенные в карантин, пользователи могут запрашивать освобождение своих сообщений о вредоносных программах, помещенных в карантин.

Чтобы просмотреть важные значения параметров, выполните следующую команду:

Get-SafeAttachmentPolicy | Format-List Name,Enable,Action,QuarantineTagДля новой политики безопасных вложений в PowerShell требуется политика безопасного вложения с помощью командлета New-SafeAttachmentPolicy (параметры) и эксклюзивное правило безопасного вложения с помощью командлета New-SafeAttachmentRule (фильтры получателей). Инструкции см. в статье Настройка политик безопасных вложений с помощью Exchange Online PowerShell.

В этом примере создается политика безопасного вложения с именем Research Department, которая блокирует обнаруженные сообщения и использует настраиваемую политику карантина ContosoNoAccess, которая назначает разрешения no access для сообщений, помещенных в карантин.

New-SafeAttachmentPolicy -Name "Research Department" -Enable $true -Action Block -QuarantineTag NoAccess

Подробные сведения о синтаксисе и параметрах см. в статье New-MalwareFilterPolicy.

В этом примере изменяется существующая политика безопасного вложения с именем Human Resources для использования настраиваемой политики карантина ContosoNoAccess, которая назначает разрешения no access .

Set-SafeAttachmentPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Подробные сведения о синтаксисе и параметрах см. в статье Set-MalwareFilterPolicy.

Настройка параметров глобального уведомления о карантине на портале Microsoft Defender

Глобальные параметры для политик карантина позволяют настраивать уведомления о карантине, отправляемые получателям сообщений, помещенных в карантин, если уведомления о карантине включены в политике карантина. Дополнительные сведения об уведомлениях о карантине см. в разделе Уведомления о карантине.

Настройка уведомлений о карантине для разных языков

Текст сообщения уведомлений о карантине уже локализован на основе языковых настроек облачного почтового ящика получателя.

Процедуры, описанные в этом разделе, позволяют настроить значения отображаемого имени отправителя, темы и заявления об отказе , которые используются в уведомлениях о карантине на основе языковых настроек облачного почтового ящика получателя.

Отображаемое имя отправителя, как показано на следующем снимке экрана:

Поле Тема сообщений уведомлений о карантине.

Текст заявления об отказе , добавленный в нижнюю часть уведомлений о карантине (не более 200 символов). Локализованный текст , Отказ от ответственности от вашей организации: всегда включается в первую очередь, а затем текст, указанный вами, как показано на следующем снимке экрана:

Совет

Уведомления о карантине не локализуются для локальных почтовых ящиков.

Настраиваемое уведомление о карантине для определенного языка отображается пользователям только в том случае, если язык их почтового ящика соответствует языку в пользовательском уведомлении о карантине.

Значение English_США применяется только к клиентам на английском языке США. Значение English_Great Великобритании применяется ко всем остальным английским клиентам (Великобритания, Канада, Австралия и т. д.).

Доступны языки норвежский и норвежский (нюнорск ). Норвежский (букмол) недоступен.

Чтобы создать настраиваемые уведомления о карантине не более чем для трех языков, сделайте следующее:

На портале Microsoft Defender по адресу https://security.microsoft.comперейдите Email & политики совместной работы>& правила>Политики угроз Политики>карантина в разделе Правила. Или, чтобы перейти непосредственно на страницу Политики карантина , используйте https://security.microsoft.com/quarantinePolicies.

На странице Политики карантина выберите

Глобальные параметры.

Глобальные параметры.В открываемом всплывающем окне Параметры уведомлений о карантине выполните следующие действия.

Выберите язык в поле Выбор языка . Значение по умолчанию — English_США.

Хотя это поле не является первым параметром, его необходимо сначала настроить. Если перед выбором языка ввести значения в полях Отображаемое имя отправителя, Тема или Отказ от ответственности , эти значения исчезнут.

После выбора языка введите значения в полях Отображаемое имя отправителя, Тема и Отказ от ответственности. Значения должны быть уникальными для каждого языка. Если вы попытаетесь повторно использовать значение на другом языке, при нажатии кнопки Сохранить вы получите сообщение об ошибке.

Нажмите кнопку Добавить рядом с полем Выбор языка .

После нажатия кнопки Добавить в поле Щелкните язык, чтобы отобразить ранее настроенные параметры , отобразятся настроенные параметры. Чтобы перезагрузить параметры, щелкните имя языка. Чтобы удалить язык, выберите

.

.Повторите предыдущие шаги, чтобы создать не более трех настраиваемых уведомлений о карантине на основе языка получателя.

Завершив работу во всплывающем окне Уведомления о карантине , нажмите кнопку Сохранить.

Сведения об указании адреса отправителя

Настройка всех уведомлений о карантине

Даже если вы не настраиваете уведомления о карантине для разных языков, параметры доступны во всплывающем меню Уведомления о карантине , чтобы настроить все уведомления о карантине. Вы также можете настроить параметры до, во время или после настройки уведомлений о карантине для разных языков (эти параметры применимы ко всем языкам):

Укажите адрес отправителя. Выберите существующего пользователя для адреса электронной почты отправителя уведомлений о карантине. Отправитель по умолчанию —

quarantine@messaging.microsoft.com.Использовать логотип моей компании. Выберите этот параметр, чтобы заменить логотип Майкрософт по умолчанию, который используется в верхней части уведомлений о карантине. Перед выполнением этого шага необходимо выполнить инструкции, описанные в разделе Настройка темы Microsoft 365 для вашей организации для отправки пользовательского логотипа.

Настраиваемый логотип в уведомлении о карантине показан на следующем снимке экрана:

Отправлять пользователям уведомления о нежелательной почте каждые (в днях): выберите частоту уведомлений о карантине. Можно выбрать В течение 4 часов, Ежедневно или Еженедельно.

Совет

Если выбрать параметр каждые четыре часа и сообщение помещается в карантин сразу после последнего создания уведомления, получатель получит уведомление о карантине чуть более чем через четыре часа.

Завершив работу во всплывающем меню Уведомления о карантине, нажмите кнопку Сохранить.

Настройка параметров глобального уведомления о карантине с помощью PowerShell

Если вы хотите использовать PowerShell для настройки параметров глобального уведомления о карантине, подключитесь к Exchange Online PowerShell или Exchange Online Protection PowerShell и используйте следующий синтаксис:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Language1','Language2','Language3') -MultiLanguageCustomDisclaimer ('Language1 Disclaimer','Language2 Disclaimer','Language3 Disclaimer') -ESNCustomSubject ('Language1 Subject','Language2 Subject','Language3 Subject') -MultiLanguageSenderName ('Language1 Sender Display Name','Language2 Sender Display Name','Language3 Sender Display Name') [-EndUserSpamNotificationCustomFromAddress <InternalUserEmailAddress>] [-OrganizationBrandingEnabled <$true | $false>] [-EndUserSpamNotificationFrequency <04:00:00 | 1.00:00:00 | 7.00:00:00>]

- Можно указать не более 3 доступных языков. Значение По умолчанию — en-US. Значение english — это все остальное (en-GB, en-CA, en-AU и т. д.).

- Для каждого языка необходимо указать уникальные значения MultiLanguageCustomDisclaimer, ESNCustomSubject и MultiLanguageSenderName .

- Если какое-либо из текстовых значений содержит кавычки, необходимо экранировать кавычки с дополнительными кавычками. Например, замените

d'assistanceнаd''assistance.

В этом примере настраивается следующие параметры:

- Настраиваемые уведомления о карантине для английского и испанского языков США.

- Адрес электронной почты отправителя уведомления о карантине имеет значение

michelle@contoso.onmicrosoft.com.

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Default','Spanish') -MultiLanguageCustomDisclaimer ('For more information, contact the Help Desk.','Para obtener más información, comuníquese con la mesa de ayuda.') -ESNCustomSubject ('You have quarantined messages','Tienes mensajes en cuarentena') -MultiLanguageSenderName ('Contoso administrator','Administradora de contoso') -EndUserSpamNotificationCustomFromAddress michelle@contoso.onmicrosoft.com

Подробные сведения о синтаксисе и параметрах см. в разделе Set-QuarantinePolicy.

Просмотр политик карантина на портале Microsoft Defender

На портале Microsoft Defender по адресу https://security.microsoft.comперейдите Email & политики совместной работы>& правила>Политики угроз Политики>карантина в разделе Правила. Или, чтобы перейти непосредственно на страницу Политики карантина , используйте https://security.microsoft.com/quarantinePolicies.

На странице Политики карантина отображается список политик по имени политики и дате и времени последнего обновления .

Чтобы просмотреть параметры политик по умолчанию или настраиваемых политик карантина, выберите политику, щелкнув в любом месте строки, кроме поля проверка рядом с именем. Подробные сведения доступны в открываемом всплывающем элементе.

Чтобы просмотреть глобальные параметры, выберите Глобальные параметры.

Просмотр политик карантина в PowerShell

Если вы предпочитаете использовать PowerShell для просмотра политик карантина, выполните одно из следующих действий:

Чтобы просмотреть сводный список всех политик по умолчанию или настраиваемых политик, выполните следующую команду:

Get-QuarantinePolicy | Format-Table NameЧтобы просмотреть параметры политик карантина по умолчанию или настраиваемых политик карантина, замените <QuarantinePolicyName> именем политики карантина и выполните следующую команду:

Get-QuarantinePolicy -Identity "<QuarantinePolicyName>"Чтобы просмотреть глобальные параметры для уведомлений о карантине, выполните следующую команду:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy

Дополнительные сведения о синтаксисе и параметрах см. в статье Get-HostedContentFilterPolicy.

Изменение политик карантина на портале Microsoft Defender

Вы не можете изменить политики карантина по умолчанию с именами AdminOnlyAccessPolicy, DefaultFullAccessPolicy или DefaultFullAccessWithNotificationPolicy.

На портале Microsoft Defender по адресу https://security.microsoft.comперейдите Email & политики совместной работы>& правила>Политики угроз Политики>карантина в разделе Правила. Или, чтобы перейти непосредственно на страницу Политики карантина , используйте https://security.microsoft.com/quarantinePolicies.

На странице Политики карантина выберите политику, щелкнув поле проверка рядом с именем.

Выберите появилось

действие Изменить политику.

действие Изменить политику.

Откроется мастер политик с параметрами и значениями выбранной политики карантина. Действия практически совпадают с инструкциями, описанными в разделе Создание политик карантина на портале Microsoft Defender. Разница main заключается в том, что вы не можете переименовать существующую политику.

Изменение политик карантина в PowerShell

Если вы предпочитаете использовать PowerShell для изменения настраиваемой политики карантина, замените <QuarantinePolicyName> именем политики карантина и используйте следующий синтаксис:

Set-QuarantinePolicy -Identity "<QuarantinePolicyName>" [Settings]

Доступные параметры совпадают с описанными выше для создания политик карантина.

Подробные сведения о синтаксисе и параметрах см. в разделе Set-QuarantinePolicy.

Удаление политик карантина на портале Microsoft Defender

Примечание.

Не удаляйте политику карантина, пока не убедитесь, что она не используется. Например, выполните следующую команду в PowerShell:

Write-Output -InputObject "Anti-spam policies",("-"*25);Get-HostedContentFilterPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-phishing policies",("-"*25);Get-AntiPhishPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-malware policies",("-"*25);Get-MalwareFilterPolicy | Format-List Name,QuarantineTag; Write-Output -InputObject "Safe Attachments policies",("-"*25);Get-SafeAttachmentPolicy | Format-List Name,QuarantineTagЕсли используется политика карантина, замените назначенную политику карантина , прежде чем удалять ее, чтобы избежать возможных сбоев в уведомлениях о карантине.

Вы не можете удалить политики карантина по умолчанию с именами AdminOnlyAccessPolicy, DefaultFullAccessPolicy или DefaultFullAccessWithNotificationPolicy.

На портале Microsoft Defender по адресу https://security.microsoft.comперейдите Email & политики совместной работы>& правила>Политики угроз Политики>карантина в разделе Правила. Или, чтобы перейти непосредственно на страницу Политики карантина , используйте https://security.microsoft.com/quarantinePolicies.

На странице Политики карантина выберите политику, щелкнув поле проверка рядом с именем.

Выберите появилось

действие Удалить политику.

действие Удалить политику.Выберите Удалить политику в диалоговом окне подтверждения.

Удаление политик карантина в PowerShell

Если вы предпочитаете использовать PowerShell для удаления настраиваемой политики карантина, замените <QuarantinePolicyName> именем политики карантина и выполните следующую команду:

Remove-QuarantinePolicy -Identity "<QuarantinePolicyName>"

Подробные сведения о синтаксисе и параметрах см. в разделе Remove-QuarantinePolicy.

Системные оповещения о запросах на выпуск карантина

По умолчанию политика генерации оповещений по умолчанию с именем User requested to release a quarantined message автоматически создает информационное оповещение и отправляет уведомление управлению организацией (глобальному администратору) всякий раз, когда пользователь запрашивает освобождение сообщения в карантине:

Администраторы могут настроить получателей уведомлений по электронной почте или создать настраиваемую политику оповещений для дополнительных параметров.

Дополнительные сведения о политиках оповещений см. в статье Политики оповещений на портале Microsoft Defender.

Приложение

Структура политики карантина

Политика карантина содержит разрешения , объединенные в предустановленные группы разрешений. Предустановленные группы разрешений:

- Нет доступа

- Ограниченный доступ

- Полный доступ

Как упоминалось ранее, политики карантина по умолчанию обеспечивают возможности пользователей, помещенных в карантин, и автоматически назначаются действиям в поддерживаемых функциях защиты , которые помещают сообщения в карантин.

Политики карантина по умолчанию:

- AdminOnlyAccessPolicy

- DefaultFullAccessPolicy

- DefaultFullAccessWithNotificationPolicy

- NotificationEnabledPolicy (в некоторых организациях)

Политики карантина также определяют, получают ли пользователи уведомления о карантине о сообщениях , которые были помещены в карантин, а не доставлены им. Уведомления о карантине выполняют два действия:

- Сообщите пользователю, что сообщение находится в карантине.

- Разрешить пользователям просматривать сообщение, помещенное в карантин, и выполнять действия с сообщением, помещенным в карантин, из уведомления о карантине. Разрешения управляют тем, что пользователь может делать в уведомлении о карантине, как описано в разделе Сведения о разрешениях политики карантина .

Связь между разрешениями, группами разрешений и политиками карантина по умолчанию описана в следующих таблицах:

| Разрешение | Нет доступа | Ограниченный доступ | Полный доступ |

|---|---|---|---|

| (PermissionToViewHeader)¹ | ✔ | ✔ | ✔ |

| Разрешить отправитель (PermissionToAllowSender) | ✔ | ✔ | |

| Блокировать отправителя (PermissionToBlockSender) | |||

| Delete (PermissionToDelete) | ✔ | ✔ | |

| Предварительная версия (PermissionToPreview)2 | ✔ | ✔ | |

| Разрешить получателям освобождать сообщение из карантина (PermissionToRelease)³ | ✔ | ||

| Разрешить получателям запрашивать освобождение сообщения из карантина (PermissionToRequestRelease) | ✔ |

| Политика карантина по умолчанию | Используемая группа разрешений | Уведомления о карантине включены? |

|---|---|---|

| AdminOnlyAccessPolicy | Нет доступа | Нет |

| DefaultFullAccessPolicy | Полный доступ | Нет |

| DefaultFullAccessWithNotificationPolicy⁴ | Полный доступ | Да |

| NotificationEnabledPolicy⁵ | Полный доступ | Да |

¹ Это разрешение недоступно на портале Defender. Отключение разрешения в PowerShell не влияет на доступность действия Просмотр заголовка![]() сообщения для сообщений, помещенных в карантин. Если сообщение отображается для пользователя в карантине, заголовок сообщения "Просмотр" всегда доступен для сообщения.

сообщения для сообщений, помещенных в карантин. Если сообщение отображается для пользователя в карантине, заголовок сообщения "Просмотр" всегда доступен для сообщения.

2 Разрешение предварительного просмотра не связано с действием Проверить сообщение , доступное в уведомлениях о карантине.

2 Разрешить получателям освобождать сообщение из карантина не учитывается для сообщений, которые были помещены в карантин как вредоносные программы политиками защиты от вредоносных программ или политиками безопасных вложений, а также как фишинг с высокой степенью достоверности политиками защиты от нежелательной почты.

⁴ Эта политика используется в предустановленных политиках безопасности для включения уведомлений о карантине вместо политики DefaultFullAccessPolicy, где уведомления отключены.

⁵ В вашей организации может не быть политики NotificationEnabledPolicy, как описано в следующем разделе.

Разрешения на полный доступ и уведомления о карантине

Политика карантина по умолчанию с именем DefaultFullAccessPolicy дублирует исторические разрешения для менее опасных сообщений в карантине, но уведомления о карантине не включено в политике карантина. Где по умолчанию используется DefaultFullAccessPolicy, описано в таблицах компонентов в разделе Рекомендуемые параметры для EOP и Microsoft Defender для Office 365 безопасности.

Чтобы предоставить организациям разрешения DefaultFullAccessPolicy с включенными уведомлениями о карантине, мы выборочно включили политику по умолчанию NotificationEnabledPolicy на основе следующих критериев:

Организация существовала до введения политик карантина (июль-август 2021 г.).

и

Параметр Включить уведомления о нежелательной почте для конечных пользователей был включен в одной или нескольких политиках защиты от нежелательной почты. До введения политик карантина этот параметр определял, получали ли пользователи уведомления о своих сообщениях, помещенных в карантин.

В новых или старых организациях, которые никогда не включали уведомления о нежелательной почте для конечных пользователей, нет политики NotificationEnabledPolicy.

Чтобы предоставить пользователям разрешения на полный доступи уведомления о карантине, организации, у которых нет политики NotificationEnabledPolicy, имеют следующие параметры:

- Используйте политику по умолчанию с именем DefaultFullAccessWithNotificationPolicy.

- Создание и использование настраиваемых политик карантина с включенными разрешениями на полный доступ и уведомлениями о карантине.

Сведения о разрешениях политики карантина

В следующих разделах описывается влияние предустановленных групп разрешений и отдельных разрешений для пользователей в сообщениях, помещенных в карантин, и в уведомлениях о карантине.

Примечание.

Как упоминалось ранее, уведомления о карантине включены только в политиках по умолчанию с именем DefaultFullAccessWithNotificationPolicy или (если ваша организация достаточно старая) NotificationEnabledPolicy.

Предустановленные группы разрешений

Отдельные разрешения, включенные в предустановленные группы разрешений, описаны в разделе Анатомия политики карантина .

Нет доступа

Влияние отсутствия разрешений на доступ (доступ только для администратора) на возможности пользователей зависит от состояния уведомлений о карантине в политике карантина:

Уведомления о карантине отключены:

- На странице Карантин: сообщения, помещенные в карантин, не видны пользователям.

- В уведомлениях о карантине: пользователи не получают уведомления о карантине для сообщений.

Уведомления о карантине включено:

-

На странице Карантин: сообщения, помещенные в карантин, видны пользователям, но единственное доступное действие —

просмотр заголовков сообщений.

просмотр заголовков сообщений. - В уведомлениях о карантине: пользователи получают уведомления о карантине, но единственным доступным действием является проверка сообщения.

-

На странице Карантин: сообщения, помещенные в карантин, видны пользователям, но единственное доступное действие —

Ограниченный доступ

Если политика карантина назначает разрешения на ограниченный доступ , пользователи получают следующие возможности:

На странице Карантин и в сообщении сведения о карантине: Доступны следующие действия:

-

Запрос на выпуск (отличие от разрешений на полный доступ )

Запрос на выпуск (отличие от разрешений на полный доступ ) -

Удалить

Удалить -

Сообщение предварительного просмотра

Сообщение предварительного просмотра -

Просмотр заголовков сообщений

Просмотр заголовков сообщений -

Разрешить отправителя

Разрешить отправителя

-

В уведомлениях о карантине доступны следующие действия:

- Проверка сообщения

- Запрос на выпуск (отличие от разрешений на полный доступ )

Полный доступ

Если политика карантина назначает разрешения на полный доступ (все доступные разрешения), пользователи получают следующие возможности:

На странице Карантин и в сообщении сведения о карантине: Доступны следующие действия:

-

Выпуск (отличие от ограниченных разрешений доступа )

Выпуск (отличие от ограниченных разрешений доступа ) -

Удалить

Удалить -

Сообщение предварительного просмотра

Сообщение предварительного просмотра -

Просмотр заголовков сообщений

Просмотр заголовков сообщений -

Разрешить отправителя

Разрешить отправителя

-

В уведомлениях о карантине доступны следующие действия:

- Проверка сообщения

- Выпуск (отличие от ограниченных разрешений доступа )

Отдельные разрешения

Разрешить разрешение отправителя

Разрешение разрешить отправителю (PermissionToAllowSender) позволяет пользователям добавлять отправителя сообщения в список надежных отправителей в почтовом ящике.

Если разрешение Разрешить отправителя включено:

![]()

-

Разрешить отправитель доступен на странице Карантин и в сведениях о сообщении в карантине.

Разрешить отправитель доступен на странице Карантин и в сведениях о сообщении в карантине.

Если разрешение Разрешить отправителя отключено, пользователи не смогут разрешить отправителям карантин (действие недоступно).

Дополнительные сведения о списке надежных отправителей см. в разделах Добавление получателей сообщений электронной почты в список надежных отправителей и Использование Exchange Online PowerShell для настройки коллекции списков безопасности в почтовом ящике.

Блокировка разрешения отправителя

Разрешение Блокировать отправителя (PermissionToBlockSender) позволяет пользователям добавлять отправителя сообщения в список заблокированных отправителей в почтовом ящике.

Если разрешение Блокировать отправителя включено:

Блокировка отправителя доступна на странице Карантин и в сведениях о сообщении в карантине.

Блокировка отправителя доступна на странице Карантин и в сведениях о сообщении в карантине.Заблокированный отправитель доступен в уведомлениях о карантине.

Чтобы это разрешение правильно работало в уведомлениях о карантине, пользователям необходимо включить удаленный powerShell. Инструкции см. в статье Включение или отключение доступа к Exchange Online PowerShell.

Если разрешение Блокировать отправителя отключено, пользователи не смогут заблокировать отправителей в карантине или в уведомлениях о карантине (действие недоступно).

Дополнительные сведения о списке заблокированных отправителей см. в разделах Блокировка сообщений от пользователя и Использование Exchange Online PowerShell для настройки коллекции списков безопасности в почтовом ящике.

Совет

Организация по-прежнему может получать почту от заблокированного отправителя. Сообщения от отправителя доставляются в папки нежелательной Email пользователей или в карантин в зависимости от приоритета политики, как описано в разделе Разрешено и блокируется пользователем. Чтобы удалить сообщения от отправителя по прибытии, используйте правила потока обработки почты (также известные как правила транспорта), чтобы заблокировать сообщение.

Разрешения на удаление

Разрешение Delete (PermissionToDelete) позволяет пользователям удалять собственные сообщения из карантина (сообщения, где они получатели).

Если разрешение Удалить включено:

-

Удаление доступно на странице Карантин и в сведениях о сообщении в карантине.

Удаление доступно на странице Карантин и в сведениях о сообщении в карантине. - Не влияет на уведомления о карантине. Удалить сообщение, помещенное в карантин, из уведомления о карантине невозможно.

Если разрешение на удаление отключено, пользователи не смогут удалять собственные сообщения из карантина (действие недоступно).

Совет

Администраторы могут узнать, кто удалил сообщение в карантине, выполнив поиск в журнале аудита администратора. Инструкции см. в разделе Поиск удаления сообщения, помещенного в карантин. Администраторы могут использовать трассировку сообщений , чтобы узнать, что произошло с освобожденным сообщением, если исходный получатель не может найти его.

Разрешение предварительного просмотра

Разрешение предварительного просмотра (PermissionToPreview) позволяет пользователям просматривать свои сообщения в карантине.

Если разрешение предварительного просмотра включено:

-

Предварительный просмотр сообщения доступен на странице Карантин и в сведениях о сообщении в карантине.

Предварительный просмотр сообщения доступен на странице Карантин и в сведениях о сообщении в карантине. - Не влияет на уведомления о карантине. Предварительный просмотр сообщения, помещенного в карантин из уведомления о карантине, невозможен. Действие Просмотр сообщения в уведомлениях о карантине позволяет пользователям открыть всплывающее окно сведений о сообщении в карантине, где они могут просмотреть сообщение.

Если разрешение предварительного просмотра отключено, пользователи не смогут просматривать собственные сообщения в карантине (действие недоступно).

Разрешить получателям освобождать сообщение из разрешения карантина

Примечание.

Как упоминалось ранее, это разрешение не предоставляется для сообщений, которые были помещены в карантин как вредоносные программы с помощью политик защиты от вредоносных программ или безопасных вложений, а также для фишинга с высокой достоверностью политиками защиты от нежелательной почты. Если политика карантина предоставляет пользователям это разрешение, пользователи могут запрашивать выпуск их помещенных в карантин вредоносных программ или фишинговых сообщений с высокой степенью достоверности.

Разрешение Разрешить получателям освобождать сообщение из карантина (PermissionToRelease) позволяет пользователям выпускать собственные сообщения в карантине без одобрения администратора.

Если включено разрешение Разрешить получателям освобождать сообщение из карантина :

-

Выпуск доступен на странице Карантин и в сообщении в разделе Сведения о карантине.

Выпуск доступен на странице Карантин и в сообщении в разделе Сведения о карантине. - Выпуск доступен в уведомлениях о карантине.

Если разрешение Разрешить получателям освобождать сообщение из карантина отключено, пользователи не смогут выпускать собственные сообщения из карантина или в уведомлениях о карантине (действие недоступно).

Разрешить получателям запрашивать освобождение сообщения из разрешения на карантин

Разрешение Разрешить получателям запрашивать освобождение сообщения из карантина (PermissionToRequestRelease) позволяет пользователям запрашивать освобождение сообщений, помещенных в карантин. Сообщения выпускаются только после того, как администратор утвердит запрос.

Если включено разрешение Разрешить получателям запрашивать сообщение для освобождения из карантина :

-

Запрос на выпуск доступен на странице Карантин и в сообщении в разделе Сведения о карантине.

Запрос на выпуск доступен на странице Карантин и в сообщении в разделе Сведения о карантине. - Выпуск запроса доступен в уведомлениях о карантине.

Если разрешение Разрешить получателям запрашивать сообщение для освобождения из карантина отключено, пользователи не смогут запросить освобождение собственных сообщений из карантина или в уведомлениях о карантине (действие недоступно).