Реагирование на инциденты на портале Microsoft Defender

Инцидент на портале Microsoft Defender — это коллекция связанных оповещений и связанных данных, составляющих историю атаки. Это также файл дела, который soC может использовать для исследования этой атаки, а также управления, реализации и документирования ответов на нее.

Службы Microsoft Sentinel и Microsoft Defender создают оповещения при обнаружении подозрительного или вредоносного события или действия. Отдельные оповещения представляют собой ценные доказательства завершенной или продолжающейся атаки. Однако все более распространенные и сложные атаки обычно используют различные методы и векторы против различных типов сущностей активов, таких как устройства, пользователи и почтовые ящики. Результатом является несколько оповещений из нескольких источников для нескольких сущностей активов в вашем цифровом активе.

Так как отдельные оповещения рассказывают только часть истории, а группирование отдельных оповещений вручную для получения сведений об атаке может быть сложной задачей и занимает много времени, единая платформа операций безопасности автоматически определяет связанные оповещения (из Microsoft Sentinel и Microsoft Defender XDR) и объединяет их и связанную с ними информацию в инцидент.

Группировка связанных оповещений в инцидент дает полное представление об атаке. Например, вы можете увидеть:

- Где началась атака.

- Какие методы использовались.

- Как далеко атака зашла в вашу цифровую недвижимость.

- Область атаки, например количество затронутых устройств, пользователей и почтовых ящиков.

- Все данные, связанные с атакой.

Единая платформа операций безопасности на портале Microsoft Defender включает методы для автоматизации и помощи в рассмотрении, расследовании и разрешении инцидентов.

Microsoft Copilot в Defender использует ИИ для поддержки аналитиков со сложными и трудоемкими рабочими процессами, включая комплексное исследование инцидентов и реагирование на них с помощью четко описанных историй атак, пошагового руководства по исправлению и сводных отчетов об инцидентах, охоты на KQL на естественном языке и анализа кода экспертов, оптимизируя эффективность SOC в данных Microsoft Sentinel и Defender XDR.

Эта возможность дополняет другие функции на основе ИИ, которые Microsoft Sentinel предоставляет на унифицированной платформе, в областях аналитики поведения пользователей и сущностей, обнаружения аномалий, многоэтапного обнаружения угроз и многого другого.

Автоматическое нарушение атаки использует сигналы высокой достоверности, собранные из Microsoft Defender XDR и Microsoft Sentinel, чтобы автоматически прерывать активные атаки на скорости компьютера, содержащие угрозу и ограничивающие влияние.

Если этот параметр включен, XDR в Microsoft Defender может автоматически исследовать и разрешать оповещения из источников Идентификаторов Microsoft 365 и Entra с помощью автоматизации и искусственного интеллекта. Вы также можете выполнить дополнительные действия по исправлению для устранения атаки.

Правила автоматизации Microsoft Sentinel позволяют автоматизировать рассмотрение инцидентов, их назначение и управление ими независимо от их источника. Они могут применять теги к инцидентам на основе их содержимого, подавлять шумные (ложноположительные) инциденты и закрывать разрешенные инциденты, которые соответствуют соответствующим критериям, указывая причину и добавляя комментарии.

Важно!

Microsoft Sentinel теперь общедоступен в рамках единой платформы операций безопасности Майкрософт на портале Microsoft Defender. Дополнительные сведения см. в статье Microsoft Sentinel на портале Microsoft Defender.

Инциденты и оповещения на портале Microsoft Defender

Вы управляете инцидентами из исследования & реагирования > Инциденты & оповещений Об инцидентах > при быстром запуске портала Microsoft Defender. Пример:

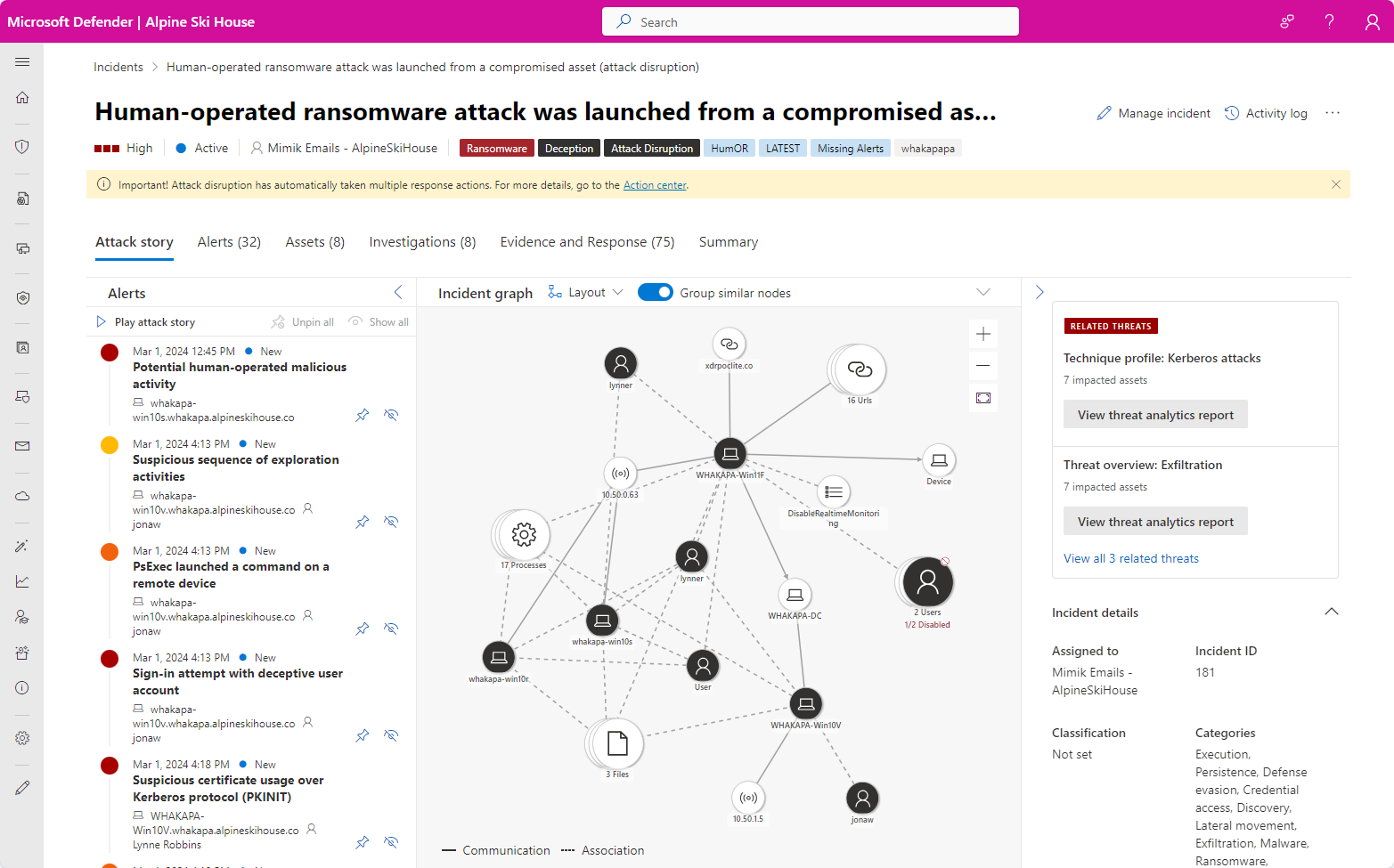

При выборе имени инцидента отображается страница инцидента, начиная со всей истории атаки инцидента, включая:

Страница оповещений в инциденте. Область оповещений, связанных с инцидентом, и их сведения на той же вкладке.

Граф. Визуальное представление атаки, которое связывает различные подозрительные сущности, которые являются частью атаки, с сущностями активов, составляющими цели атаки, такими как пользователи, устройства, приложения и почтовые ящики.

Вы можете просматривать сведения об активе и других сущностях непосредственно из графа и действовать с ними с помощью таких вариантов ответа, как отключение учетной записи, удаление файла или изоляция устройства.

Страница инцидента состоит из следующих вкладок:

История атаки

Упомянутая выше вкладка содержит временную шкалу атаки, включая все оповещения, сущности активов и предпринятые действия по исправлению.

Оповещения

Все оповещения, связанные с инцидентом, их источниками и информацией.

Ресурсы

Все ресурсы (защищенные сущности, такие как устройства, пользователи, почтовые ящики, приложения и облачные ресурсы), которые были определены как часть инцидента или связанные с ним.

Исследования

Все автоматизированные расследования , вызванные оповещениями в инциденте, включая состояние расследований и их результаты.

Доказательства и ответ

Все подозрительные сущности в оповещениях об инциденте, которые являются доказательствами, подтверждающими историю атаки. Эти сущности могут включать IP-адреса, файлы, процессы, URL-адреса, разделы и значения реестра и многое другое.

Summary

Краткий обзор затронутых ресурсов, связанных с оповещениями.

Примечание.

Если отображается состояние оповещения о типе неподдерживаемых оповещений , это означает, что возможности автоматического исследования не могут получить это оповещение для выполнения автоматического исследования. Однако эти оповещения можно исследовать вручную.

Пример рабочего процесса реагирования на инциденты на портале Microsoft Defender

Ниже приведен пример рабочего процесса реагирования на инциденты в Microsoft 365 с помощью портала Microsoft Defender.

Регулярно определяйте наиболее приоритетные инциденты для анализа и устранения в очереди инцидентов и подготавливайте их для реагирования. Это представляет собой сочетание указанных ниже компонентов.

- Рассмотрение для определения инцидентов с наивысшим приоритетом путем фильтрации и сортировки очереди инцидентов.

- Управление инцидентами путем изменения их названия, назначения аналитику и добавления тегов и комментариев.

Правила автоматизации Microsoft Sentinel можно использовать для автоматического рассмотрения и управления (и даже реагирования) на некоторые инциденты по мере их создания, что позволяет удалить простые в обработке инциденты из места в очереди.

Выполните следующие действия для собственного рабочего процесса реагирования на инциденты.

| Этап | Действия |

|---|---|

| Для каждого инцидента начните исследование и анализ атак и оповещений. |

|

| После или во время анализа реализуйте ограничение, чтобы уменьшить любое дополнительное влияние атаки и устранить угрозу безопасности. | Пример. |

| По возможности выполните восстановление после атаки путем восстановления ресурсов клиента до состояния, которое предшествовало инциденту. | |

| Устраните инцидент и задокументируйте полученные результаты. | Найдите время для обучения после инцидента, чтобы: |

Если вы не знакомы с анализом безопасности, дополнительные сведения и пошаговое описание примера инцидента см. в статье Введение в реагирование на первый инцидент .

Дополнительные сведения об реагировании на инциденты в продуктах Майкрософт см. в этой статье.

Интеграция операций безопасности на портале Microsoft Defender

Ниже приведен пример интеграции процессов операций безопасности (SecOps) на портале Microsoft Defender.

Ежедневные задачи могут включать:

- Управление инцидентами

- Просмотр действий автоматического исследования и реагирования (AIR) в центре уведомлений

- Просмотр последних версий аналитики угроз

- Реагирование на инциденты

Ежемесячные задачи могут включать:

- Просмотр параметров AIR

- Просмотр оценки безопасности и управления уязвимостями Microsoft Defender

- Отчеты в цепочку управления ИТ-безопасностью

Ежеквартальные задачи могут включать в себя отчет и инструктаж о результатах безопасности для главного сотрудника по информационной безопасности (CISO).

Ежегодные задачи могут включать проведение крупных инцидентов или нарушений для тестирования сотрудников, систем и процессов.

Ежедневные, ежемесячные, квартальные и ежегодные задачи можно использовать для обновления или уточнения процессов, политик и конфигураций безопасности.

Дополнительные сведения см. в статье Интеграция Microsoft Defender XDR в операции безопасности .

Ресурсы SecOps в продуктах Майкрософт

Дополнительные сведения о SecOps в продуктах Майкрософт см. в следующих ресурсах:

Уведомления об инцидентах по электронной почте

Вы можете настроить портал Microsoft Defender, чтобы уведомить сотрудников по электронной почте о новых инцидентах или обновлениях существующих инцидентов. Вы можете получать уведомления на основе:

- Серьезность оповещений

- Источники оповещений

- Группа устройств

Сведения о настройке уведомлений по электронной почте для инцидентов см. в статье Получение уведомлений по электронной почте об инцидентах.

Обучение аналитиков безопасности

Используйте этот учебный модуль от Microsoft Learn, чтобы понять, как использовать XDR в Microsoft Defender для управления инцидентами и оповещениями.

| Учебный курс. | Исследование инцидентов с помощью XDR в Microsoft Defender |

|---|---|

|

Microsoft Defender XDR объединяет данные об угрозах из нескольких служб и использует ИИ для объединения их в инциденты и оповещения. Узнайте, как свести к минимуму время между инцидентом и его управлением для последующего реагирования и устранения. 27 мин . 6 единиц |

Дальнейшие действия

Используйте перечисленные шаги на основе вашего уровня опыта или роли в команде безопасности.

Уровень взаимодействия

Следуйте этой таблице для получения опыта анализа безопасности и реагирования на инциденты.

| Level | Действия |

|---|---|

| New |

|

| Опытный |

|

Роль группы безопасности

Следуйте этой таблице в зависимости от роли команды безопасности.

| Role | Действия |

|---|---|

| Средство реагирования на инциденты (уровень 1) | Начните работу с очередью инцидентов на странице Инциденты на портале Microsoft Defender. Здесь вы сможете:

|

| Следователь или аналитик по безопасности (уровень 2) |

|

| Продвинутый аналитик безопасности или охотник за угрозами (уровень 3) |

|

| Менеджер SOC | Узнайте, как интегрировать Microsoft Defender XDR в центр управления безопасностью (SOC). |

Совет

Хотите узнать больше? Общайтесь с членами сообщества Microsoft Security в нашем техническом сообществе: Microsoft Defender XDR Tech Community.