Разрешить или заблокировать совместную работу B2B с организациями

Область применения:  клиенты рабочей силы внешние

клиенты рабочей силы внешние клиенты (дополнительные сведения)

клиенты (дополнительные сведения)

Список разрешений или список блокировок можно использовать для разрешения или блокировки приглашений для пользователей совместной работы B2B из определенных организаций. Например, если вы хотите заблокировать личные домены адресов электронной почты, можно настроить список блокировок, содержащий такие домены, как Gmail.com и Outlook.com. Или, если у вашего бизнеса есть партнерство с другими предприятиями, такими как Contoso.com, Fabrikam.com и Litware.com, и вы хотите ограничить приглашения только этими организациями, вы можете добавить Contoso.com, Fabrikam.com и Litware.com в список разрешений.

В этой статье рассматриваются два способа настройки списка разрешений или блокировки для совместной работы B2B:

- На портале настройте ограничения для совместной работы в параметрах внешней совместной работы вашей организации

- С помощью PowerShell

Важные рекомендации

- Можно создать список разрешений или список блокировок. Вы не можете настроить оба типа списков. По умолчанию все домены, не входящие в список разрешений, находятся в блок-списке и наоборот.

- Вы можете создать только одну политику для каждой организации. Вы можете обновить политику, чтобы включить дополнительные домены или удалить политику, чтобы создать новую.

- Количество доменов, которые можно добавить в список разрешений или список блокировок, ограничено только размером политики. Это ограничение применяется к количеству символов, поэтому вы можете иметь большее количество более коротких доменов или меньшее число более длинных доменов. Максимальный размер всей политики составляет 25 КБ (25 000 символов), включая список разрешений или блок-список, а также любые другие параметры, настроенные для других функций.

- Этот список работает независимо от списков разрешений и блокировок OneDrive и SharePoint Online. Если вы хотите ограничить отдельный общий доступ к файлам в SharePoint Online, необходимо настроить список разрешений или блокировки для OneDrive и SharePoint Online. Дополнительные сведения см. в разделе "Ограничение общего доступа к содержимому SharePoint и OneDrive по домену".

- Список не применяется к внешним пользователям, которые уже активировали приглашение. Список будет применен после настройки списка. Если приглашение пользователя находится в состоянии ожидания, и вы устанавливаете политику, которая блокирует свой домен, попытка пользователя активировать приглашение завершается сбоем.

- В момент приглашения проверяются как список разрешений, так и параметры доступа между клиентами.

Настройка политики разрешения или блокировки на портале

По умолчанию включено разрешение отправки приглашений на любой домен (наиболее включаемый). В этом случае можно пригласить пользователей B2B из любой организации.

Важный

Корпорация Майкрософт рекомендует использовать роли с наименьшими разрешениями. Это помогает повысить безопасность вашей организации. Глобальный администратор — это высоко привилегированная роль, которая должна быть ограничена сценариями чрезвычайных ситуаций, когда вы не можете использовать существующую роль.

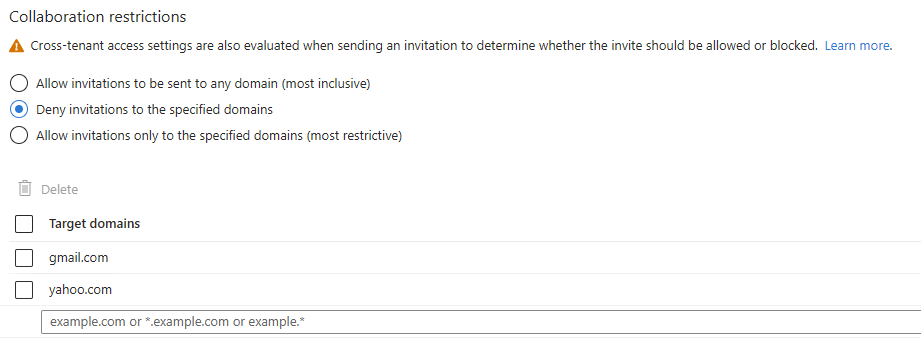

Добавление списка блокировок

Кончик

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Это наиболее типичный сценарий, когда ваша организация хочет работать практически с любой организацией, но хочет запретить пользователям приглашать пользователей из определенных доменов в качестве пользователей B2B.

Чтобы добавить список блокировок, выполните приведенные далее действия.

Войдите в Центр администрирования Microsoft Entra в качестве глобального администратора.

Перейдите к параметрам внешней совместной работы удостоверений>>.

В разделе "Ограничения совместной работы" выберите "Запретить приглашения в указанные домены".

В разделе "Целевые домены" введите имя одного из доменов, которые требуется заблокировать. Для нескольких доменов введите каждый домен в новой строке. Например:

После завершения нажмите кнопку "Сохранить".

После настройки политики при попытке пригласить пользователя из заблокированного домена вы получите сообщение о том, что домен пользователя в настоящее время заблокирован политикой приглашения.

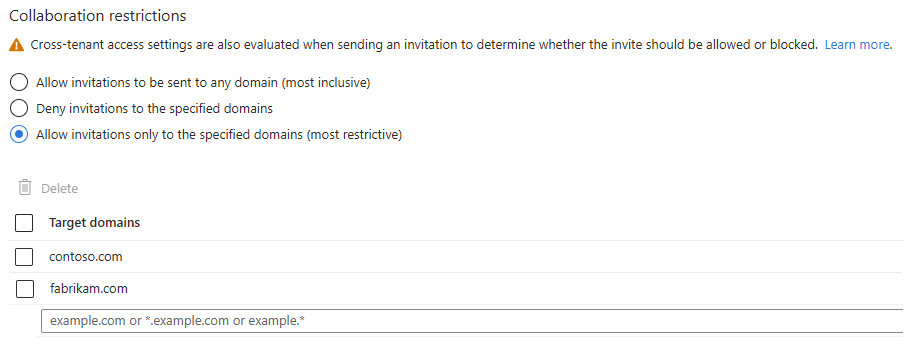

Добавление списка разрешений

С помощью этой более строгой конфигурации можно задать определенные домены в списке разрешений и ограничить приглашения любым другим организациям или доменам, которые не упоминаются.

Если вы хотите использовать список разрешений, убедитесь, что вы тратите время, чтобы полностью оценить потребности вашего бизнеса. Если эта политика слишком ограничена, пользователи могут отправлять документы по электронной почте или находить другие неуправляемые способы совместной работы.

Чтобы добавить список разрешений, выполните приведенные действия.

Войдите в Центр администрирования Microsoft Entra в качестве глобального администратора.

Перейдите к параметрам внешней совместной работы удостоверений>>.

В разделе "Ограничения совместной работы" выберите "Разрешить приглашения только для указанных доменов (наиболее строгих)".

В разделе "Целевые домены" введите имя одного из доменов, которые требуется разрешить. Для нескольких доменов введите каждый домен в новой строке. Например:

После завершения нажмите кнопку "Сохранить".

После настройки политики, если вы пытаетесь пригласить пользователя из домена, который не находится в списке разрешений, вы получите сообщение о том, что домен пользователя в настоящее время заблокирован политикой приглашения.

Переключение из списка разрешений на список блокировок и наоборот

Переключение с одной политики на другую отменяет существующую конфигурацию политики. Перед выполнением коммутатора обязательно создайте резервную копию сведений о конфигурации.

Настройка политики разрешения или блокировки с помощью PowerShell

Предпосылка

Заметка

Модуль AzureADPreview не является полностью поддерживаемым модулем, так как он находится в предварительной версии.

Чтобы задать список разрешений или блокировок с помощью PowerShell, необходимо установить предварительную версию модуля Azure AD PowerShell. В частности, установите модуль AzureADPreview версии 2.0.0.98 или более поздней версии.

Чтобы проверить версию модуля (и узнать, установлена ли она):

Откройте Windows PowerShell в качестве пользователя с повышенными привилегиями (запуск от имени администратора).

Выполните следующую команду, чтобы узнать, установлены ли на компьютере какие-либо версии модуля Azure AD PowerShell:

Get-Module -ListAvailable AzureAD*

Если модуль не установлен или у вас нет требуемой версии, выполните одно из следующих действий.

Если результаты не возвращаются, выполните следующую команду, чтобы установить последнюю версию

AzureADPreviewмодуля:Install-Module AzureADPreviewЕсли в результатах отображается только

AzureADмодуль, выполните следующие команды, чтобы установитьAzureADPreviewмодуль:Uninstall-Module AzureAD Install-Module AzureADPreviewЕсли в результатах отображается только

AzureADPreviewмодуль, но версия меньше2.0.0.98, выполните следующие команды, чтобы обновить его:Uninstall-Module AzureADPreview Install-Module AzureADPreviewЕсли оба

AzureADAzureADPreviewмодуля отображаются в результатах, но версияAzureADPreviewмодуля меньше2.0.0.98, выполните следующие команды, чтобы обновить его:Uninstall-Module AzureAD Uninstall-Module AzureADPreview Install-Module AzureADPreview

Использование командлетов AzureADPolicy для настройки политики

Чтобы создать список разрешений или блокировок, используйте командлет New-AzureADPolicy . В следующем примере показано, как задать блок-список, который блокирует домен live.com.

$policyValue = @("{`"B2BManagementPolicy`":{`"InvitationsAllowedAndBlockedDomainsPolicy`":{`"AllowedDomains`": [],`"BlockedDomains`": [`"live.com`"]}}}")

New-AzureADPolicy -Definition $policyValue -DisplayName B2BManagementPolicy -Type B2BManagementPolicy -IsOrganizationDefault $true

В следующем примере показан тот же пример, но с встроенным определением политики.

New-AzureADPolicy -Definition @("{`"B2BManagementPolicy`":{`"InvitationsAllowedAndBlockedDomainsPolicy`":{`"AllowedDomains`": [],`"BlockedDomains`": [`"live.com`"]}}}") -DisplayName B2BManagementPolicy -Type B2BManagementPolicy -IsOrganizationDefault $true

Чтобы задать политику разрешения или блокировки, используйте командлет Set-AzureADPolicy . Например:

Set-AzureADPolicy -Definition $policyValue -Id $currentpolicy.Id

Чтобы получить политику, используйте командлет Get-AzureADPolicy . Например:

$currentpolicy = Get-AzureADPolicy -All $true | ?{$_.Type -eq 'B2BManagementPolicy'} | select -First 1

Чтобы удалить политику, используйте командлет Remove-AzureADPolicy . Например:

Remove-AzureADPolicy -Id $currentpolicy.Id

Дальнейшие действия

- Параметры доступа между клиентами

- Параметры внешней совместной работы.