Интеграция аутентификации RADIUS с сервером Многофакторной идентификации Azure

RADIUS — это стандартный протокол принятия и обработки запросов проверки подлинности. Сервер Многофакторной идентификации Azure может выполнять роль сервер RADIUS. Установите его между клиентом RADIUS (например, VPN-устройством) и целевым объектом проверки подлинности, чтобы добавить двухфакторную проверку подлинности. Целевым объектом проверки подлинности может быть каталог Active Directory, каталог LDAP или другой сервер RADIUS. Для работы многофакторной проверки подлинности Azure необходимо настроить сервер Azure MFA, чтобы он смог взаимодействовать как с клиентскими серверами, так и с целевым объектом проверки подлинности. Сервер Azure MFA принимает запросы от клиента RADIUS, проверяет учетные данные в целевом объекте проверки подлинности, добавляет многофакторную проверку подлинности Azure и отправляет ответ обратно клиенту RADIUS. Запрос проверки подлинности завершается успешно, только если первичная проверка подлинности и многофакторная проверка подлинности Azure успешно выполнены.

Важно!

В сентябре 2022 года корпорация Майкрософт объявила об отмене использования сервера Многофакторной идентификации Azure. Начиная с 30 сентября 2024 г. развертывания сервера Многофакторной идентификации Azure больше не будут обслуживать многофакторные запросы проверки подлинности, что может привести к сбою проверки подлинности для вашей организации. Чтобы обеспечить непрерывную проверку подлинности и оставаться в поддерживаемом состоянии, организации должны перенести данные проверки подлинности пользователей в облачную службу Azure MFA с помощью последней программы миграции, включенной в последнее обновление сервера MFA Azure. Дополнительные сведения см. в статье "Миграция сервера MFA Azure".

Сведения о начале работы с облачной многофакторной проверкой подлинности см. в руководстве по обеспечению безопасности событий входа пользователей с помощью многофакторной проверки подлинности Microsoft Entra.

Если вы используете облачную MFA, см. статью "Интеграция существующей инфраструктуры NPS с многофакторной проверкой подлинности Azure".

Примечание.

Выполняя роль RADIUS, сервер MFA поддерживает только такие протоколы RADIUS: PAP (протокол проверки пароля) и MSCHAPv2 (протокол проверки пароля Майкрософт). Другие протоколы, такие как EAP (расширяемый протокол аутентификации), можно использовать, если сервер MFA выполняет роль прокси-сервера RADIUS для другого сервера RADIUS, который поддерживает этот протокол.

При такой конфигурации односторонние SMS и OATH-токены не будут работать, так как сервер MFA не сможет инициировать успешный ответ на запрос RADIUS с использованием альтернативных протоколов.

Добавление клиента RADIUS

Для настройки проверки подлинности RADIUS установите сервер Многофакторной идентификации Azure на сервере Windows. Если имеется среда Active Directory, сервер должен быть присоединен к домену в сети. Для настройки сервера Многофакторной идентификации Azure используйте следующую процедуру.

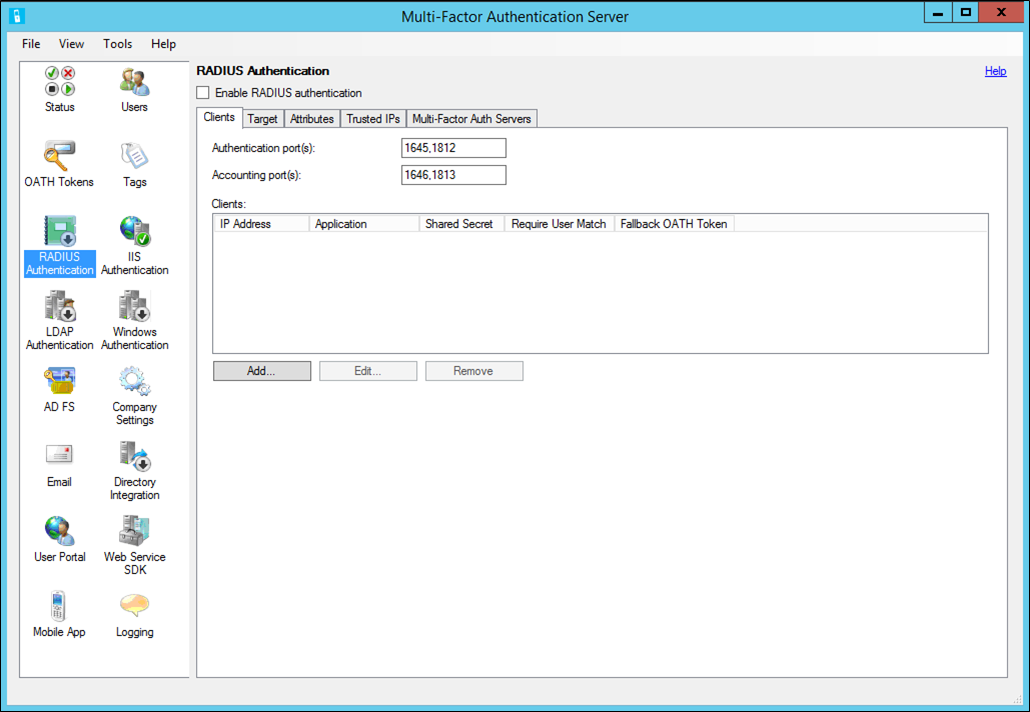

На сервере Многофакторной идентификации Azure щелкните значок аутентификации RADIUS в левом меню.

Установите флажок Включить проверку подлинности RADIUS.

На вкладке "Клиенты" измените порты для аутентификации и учетных данных, если службе Azure MFA RADIUS требуется ожидать передачи данных через нестандартные порты.

Нажмите кнопку Добавить.

Введите IP-адрес устройства или сервера, который будет проходить аутентификацию на сервере Многофакторной идентификации Azure, имя приложения (необязательно) и общий секрет.

Имя приложения отображается в отчетах, а также может отображаться в SMS-сообщениях или сообщениях о проверке подлинности в мобильном приложении.

Общий секрет должен быть одинаковым на сервере Многофакторной идентификации Azure и на устройстве или сервере.

Установите флажок "Требовать соответствие пользователей многофакторной проверки подлинности", если все пользователи были импортированы на сервер и подвергаются многофакторной проверке подлинности. Если значительное число пользователей еще не импортировано на сервер или исключено из двухфакторной проверки подлинности, не устанавливайте флажок.

Установите флажок Включить резервный OATH-токен, чтобы использовать секретные коды OATH из мобильных приложений проверки в качестве резервной меры.

Щелкните OK.

Для добавления необходимого числа клиентов RADIUS повторите шаги с 4 по 8.

Настройка клиента RADIUS

Перейдите на вкладку Целевой объект.

- Если сервер Azure MFA установлен на сервере, присоединенном к домену в среде Active Directory, выберите домен Windows.

- Если пользователи должны проходить аутентификацию для каталога LDAP, выберите привязку LDAP. Щелкните значок интеграции каталогов и измените конфигурацию LDAP на вкладке "Параметры", чтобы можно было привязать сервер к каталогу. Инструкции по настройке LDAP можно найти в руководстве по настройке прокси-сервера LDAP.

- Если пользователи должны проходить аутентификацию в отношении другого сервера RADIUS, выберите серверы RADIUS.

Щелкните Добавить, чтобы настроить сервер, к которому сервер Azure MFA будет передавать запросы RADIUS.

В диалоговом окне добавления сервера RADIUS введите IP-адрес сервера RADIUS и общий секрет.

Общий секрет должен быть одинаковым на сервере Многофакторной идентификации Azure и на сервере RADIUS. Измените порт проверки подлинности и порт учета, если сервер RADIUS используют другие порты.

Щелкните OK.

Добавьте сервер Azure MFA в качестве клиента RADIUS на другом сервере RADIUS, чтобы он мог обрабатывать запросы на доступ, отправляемые на него с сервера Azure MFA. Необходимо использовать тот же общий секрет, который настроен на сервере Многофакторной идентификации Azure.

Повторите эти шаги, чтобы добавить другие серверы RADIUS. Настройте порядок, в котором сервер Azure MFA должен их вызывать, с помощью кнопок перемещения вверх и вниз.

Вы успешно настроили сервер Многофакторной идентификации Microsoft Azure. Теперь сервер прослушивает в настроенных портах запросы на доступ RADIUS, поступающие из настроенных клиентов.

Настройка клиента RADIUS

Для настройки клиента RADIUS используйте следующие рекомендации.

- Настройте устройство или сервер для проверки подлинности с помощью RADIUS по IP-адресу сервера Многофакторной идентификации Azure, который будет действовать как сервер RADIUS.

- Используйте тот же общий секрет, который был настроен ранее.

- Установите время ожидания RADIUS равным 60 секундам, чтобы его было достаточно для проверки учетных данных пользователя, двухфакторной проверки подлинности, получения ответа и отправки ответа на запрос на доступ к RADIUS.

Следующие шаги

Узнайте, как интегрировать проверку подлинности RADIUS, если в облаке есть многофакторная проверка подлинности Microsoft Entra.