Назначение доступа к управляемому удостоверению к ресурсу Azure или другому ресурсу

Управляемые удостоверения для ресурсов Azure — это функция идентификатора Microsoft Entra. Каждая служба Azure, которая поддерживает управляемые удостоверения для ресурсов Azure, используется в соответствии с собственной временной шкалой. Прежде чем начать работу, обязательно проверьте состояние доступности управляемых удостоверений для своего ресурса и ознакомьтесь с известными проблемами.

В этой статье показано, как предоставить управляемому удостоверению Виртуальной машины Azure доступ к учетной записи хранения Azure. После настройки ресурса Azure с управляемым удостоверением вы можете предоставить управляемому удостоверению доступ к другому ресурсу, аналогично любому субъекту безопасности.

Необходимые компоненты

- Убедитесь, что вы включили управляемое удостоверение в ресурсе Azure, например виртуальную машину Azure или масштабируемый набор виртуальных машин Azure. Дополнительные сведения об управляемом удостоверении для ресурсов Azure см. в статье "Что такое управляемые удостоверения для ресурсов Azure?".

- Просмотрите разницу между назначаемой системой и назначаемой пользователем управляемой идентификацией.

- Если у вас нет учетной записи Azure, зарегистрируйтесь для получения бесплатной пробной учетной записи, прежде чем продолжать.

Использование Azure RBAC для назначения управляемого удостоверения другому ресурсу с помощью портал Azure

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Внимание

Ниже описано, как предоставить доступ к службе с помощью Azure RBAC. Ознакомьтесь с документацией по определенной службе о предоставлении доступа; Например, проверьте Azure Data Explorer для получения инструкций. Некоторые службы Azure находятся в процессе внедрения Azure RBAC на плоскости данных.

Войдите в портал Azure с помощью учетной записи, связанной с подпиской Azure, для которой вы настроили управляемое удостоверение.

Перейдите к нужному ресурсу, который требуется изменить для управления доступом. В этом примере вы предоставите виртуальной машине Azure доступ к учетной записи хранения, а затем перейдите к учетной записи хранения.

Выберите Управление доступом (IAM) .

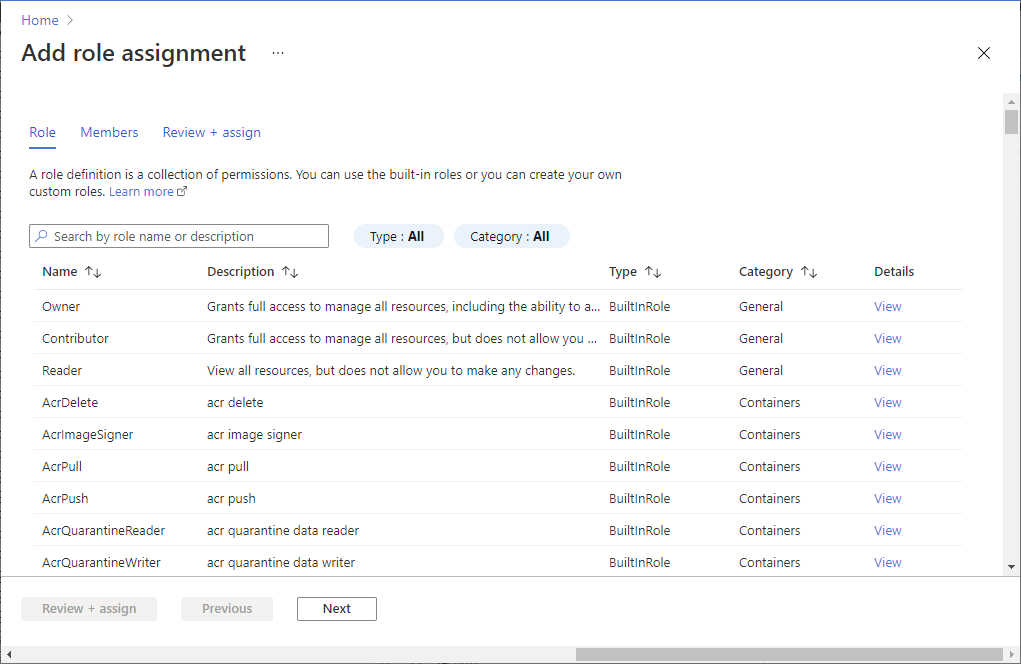

Выберите Добавить>Добавить назначение ролей, чтобы открыть страницу Добавление назначения ролей.

Выбор роли и управляемого удостоверения. Подробные инструкции см. в статье Назначение ролей Azure с помощью портала Microsoft Azure.

Использование Azure RBAC для назначения доступа к управляемому удостоверению другому ресурсу с помощью ИНТЕРФЕЙСА командной строки

Используйте среду Bash в Azure Cloud Shell. Дополнительные сведения см . в кратком руководстве по Bash в Azure Cloud Shell.

Если вы предпочитаете выполнять справочные команды CLI локально, установите Azure CLI. Если вы работаете в Windows или macOS, Azure CLI можно запустить в контейнере Docker. Дополнительные сведения см. в статье Как запустить Azure CLI в контейнере Docker.

Если вы используете локальную установку, выполните вход в Azure CLI с помощью команды az login. Чтобы выполнить аутентификацию, следуйте инструкциям в окне терминала. Сведения о других возможностях, доступных при входе, см. в статье Вход с помощью Azure CLI.

Установите расширение Azure CLI при первом использовании, когда появится соответствующий запрос. Дополнительные сведения о расширениях см. в статье Использование расширений с Azure CLI.

Выполните команду az version, чтобы узнать установленную версию и зависимые библиотеки. Чтобы обновиться до последней версии, выполните команду az upgrade.

В этом примере вы предоставляете управляемому виртуальной машине Azure доступ к учетной записи хранения. Сначала используйте az resource list , чтобы получить субъект-службу для виртуальной машины с именем myVM:

spID=$(az resource list -n myVM --query [*].identity.principalId --out tsv)Для масштабируемого набора виртуальных машин Azure команда аналогична, за исключением того, что вы получите субъект-службу для набора виртуальных машин с именем DevTestVMSS:

spID=$(az resource list -n DevTestVMSS --query [*].identity.principalId --out tsv)После получения идентификатора субъекта-службы используйте az role assignment create, чтобы предоставить виртуальной машине или масштабируемому набору читателя доступ к учетной записи хранения с именем myStorageAcct:

az role assignment create --assignee $spID --role 'Reader' --scope /subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/myStorageAcct

Назначение управляемого удостоверения другому ресурсу с помощью PowerShell с помощью Azure RBAC

Примечание.

Мы рекомендуем использовать модуль Azure Az PowerShell для взаимодействия с Azure. Чтобы начать работу, см. статью Установка Azure PowerShell. Дополнительные сведения см. в статье Перенос Azure PowerShell с AzureRM на Az.

Чтобы запустить скрипты в этом примере, у вас есть два варианта:

- Используйте службу Azure Cloud Shell, которую можно открыть с помощью кнопки Попробовать в правом верхнем углу блоков кода.

- Выполните скрипты локально, установив последнюю версию Azure PowerShell, а затем войдите в Azure с помощью команды

Connect-AzAccount.

Включите управляемое удостоверение для ресурса Azure, например виртуальной машины Azure.

Предоставьте виртуальной машине Azure доступ к учетной записи хранения.

- Используйте Get-AzVM , чтобы получить субъект-службу для виртуальной машины с именем

myVM, которая была создана при включении управляемого удостоверения. - Используйте New-AzRoleAssignment, чтобы предоставить читателю виртуальных машин доступ к учетной записи хранения с именем

myStorageAcct:

$spID = (Get-AzVM -ResourceGroupName myRG -Name myVM).identity.principalid New-AzRoleAssignment -ObjectId $spID -RoleDefinitionName "Reader" -Scope "/subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/<myStorageAcct>"- Используйте Get-AzVM , чтобы получить субъект-службу для виртуальной машины с именем

Следующие шаги

- Сведения о включении управляемых удостоверений на виртуальной машине Azure см. в статье "Настройка управляемых удостоверений для ресурсов Azure".

- Сведения о включении управляемых удостоверений в масштабируемом наборе виртуальных машин Azure см. в статье "Настройка управляемых удостоверений для ресурсов Azure" в масштабируемом наборе виртуальных машин.