Настройка разрешений хранилища SMB

FSLogix работает с системами хранения SMB для хранения контейнеров Profile или ODFC. Хранилище SMB используется в стандартных конфигурациях, где VHDLocations содержит UNC-путь к расположениям хранилища. Поставщики хранилища SMB также можно использовать в конфигурациях облачного кэша, где CCDLocations используется вместо VHDLocations.

Разрешения хранилища SMB используют традиционные списки контроль доступа NTFS, применяемые на уровне файлов или папок, чтобы обеспечить правильную безопасность хранимых данных. При использовании с Файлы Azure необходимо включить источник Active Directory (AD), а затем назначить разрешения на уровне общего ресурса. Существует два способа назначения разрешений на уровне общего ресурса. Вы можете назначить их определенным пользователям и группам идентификаторов записей, и их можно назначить всем удостоверениям, прошедшим проверку подлинности, как разрешение на уровне общего доступа по умолчанию.

Подготовка к работе

Прежде чем настраивать разрешения хранилища SMB, необходимо сначала создать поставщика хранилища SMB и правильно связаться с правильным центром идентификации для организации и типа поставщика хранилища.

Внимание

Необходимо понимать процессы, необходимые для использования Файлы Azure или Azure NetApp Files для хранилища SMB в вашей среде.

Файлы Azure

Структура предоставляет начальные понятия, необходимые при использовании Файлы Azure в качестве поставщика хранилища SMB. Независимо от выбранной конфигурации Active Directory рекомендуется настроить разрешение уровня общего доступа по умолчанию с помощью участника SMB-ресурсов хранилища файловых данных SMB, который назначается всем удостоверениям, прошедшим проверку подлинности. Чтобы настроить ACL Для Windows, убедитесь, что вы назначаете разрешения на уровне общего ресурса для определенных пользователей или групп идентификатора записи с ролью участника SMB для файловых данных хранилища SMB, а также проверьте разрешения на настройку разрешений на уровне каталога и файлов по протоколу SMB.

- Создайте общую папку SMB Azure.

Azure NetApp Files

Azure NetApp Files зависит исключительно от ACL Windows.

- Создайте учетную запись NetApp.

- Ознакомьтесь с рекомендациями по проектированию и планированию сайтов служб домен Active Directory для Azure NetApp Files.

- Создайте пул емкости для Azure NetApp Files.

- Создайте том SMB для Azure NetApp Files.

Настройка ACL Windows

Windows ACL(s) важно настроить правильно, чтобы только пользователь (CREATOR OWNER) получил доступ к каталогу профилей или файлу VHD(x). Кроме того, необходимо убедиться, что любые другие административные группы имеют полный контроль с точки зрения работы. Эта концепция называется доступом на основе пользователей и является рекомендуемой конфигурацией.

Любой общий файловый ресурс SMB имеет набор ACL по умолчанию. Эти примеры являются тремя (3) наиболее распространенными типами общих папок SMB и их ACL по умолчанию.

|

|

|

|---|---|---|

| ACL файлового сервера | Файлы Azure общий доступ к ACL | ACL для Azure NetApp Files |

Внимание

Применение ACL к общим папкам Azure может потребовать одного (1) из двух (2) методов:

- Предоставьте пользователю или группе роль участника SMB с повышенными привилегиями файлов хранилища в учетной записи хранения или общей папке контроль доступа (IAM).

- Подключите общую папку с помощью ключа учетной записи хранения.

Так как есть проверки доступа на двух уровнях (уровень общего доступа и уровень файла или каталога), применение ACL ограничено. Только пользователи, у которых есть роль участника SMB файлов хранилища СMB с повышенными привилегиями, могут назначать разрешения для корневого каталога файлового ресурса или других файлов или каталогов без использования ключа учетной записи хранения. Для остальных назначенных разрешений на уровне каталога/файлов требуется подключение к общей папке с помощью ключа учетной записи хранения.

Рекомендуемые ACL

В таблице описаны рекомендуемые ACL, которые необходимо настроить.

| Субъект | Открыть | Относится к | Description |

|---|---|---|---|

| СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ | Изменение (чтение и запись) | Только вложенные папки и файлы | Гарантирует, что каталог профилей, созданный пользователем, имеет правильные разрешения только для этого пользователя. |

| CONTOSO\Domain Admins | Полный доступ | Для этой папки, вложенных папок и файлов | Замените группу организаций, используемую для администрирования. |

| CONTOSO\Domain Users | Изменение (чтение и запись) | Только эта папка | Позволяет авторизованным пользователям создавать каталог профилей. Замените пользователей организации, которым требуется доступ к созданию профилей. |

Применение ACL Windows с помощью icacls

Используйте следующую команду Windows, чтобы настроить рекомендуемые разрешения для всех каталогов и файлов в общей папке, включая корневой каталог.

Примечание.

Не забудьте заменить значения заполнителей в примере собственными значениями.

icacls \\contosoanf-1408.contoso.com\fsl-profiles /inheritance:r

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CREATOR OWNER":(OI)(CI)(IO)(M)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Admins":(OI)(CI)(F)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Users":(M)

Дополнительные сведения об использовании icacls для задания ACL Windows и различных типов поддерживаемых разрешений см. в справочнике командной строки для icacls.

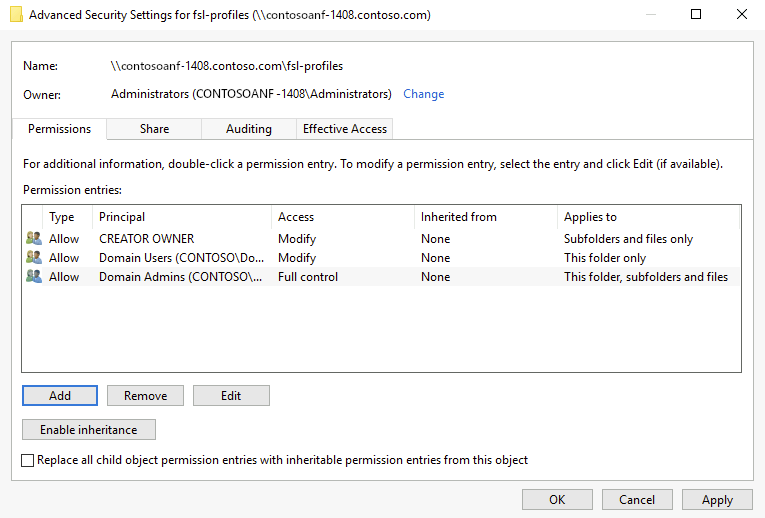

Применение ACL Windows с помощью проводника Windows

Используйте Windows проводник, чтобы применить рекомендуемые разрешения ко всем каталогам и файлам в общей папке, включая корневой каталог.

Откройте Windows проводник в корне общей папки.

Щелкните правой кнопкой мыши открытую область на правой панели и выберите пункт "Свойства".

Выберите вкладку Безопасность.

Выберите Дополнительно.

Выберите "Отключить наследование".

Примечание.

При появлении запроса удалите унаследованные разрешения вместо копирования

Выберите Добавить.

Выберите "Выбрать субъект".

Введите "CREATOR OWNER" и нажмите кнопку "Проверить имя", а затем нажмите кнопку "ОК".

Для параметра "Применимо к:", выберите только вложенные папки и файлы.

Для параметра "Основные разрешения:" выберите "Изменить".

Нажмите ОК.

Нажмите кнопку "ОК" и "ОК", чтобы завершить применение разрешений.

Применение ACL Windows с помощью конфигурации SIDDirSDDL

Кроме того, FSLogix предоставляет параметр конфигурации, который задает списки ACL Windows в каталоге во время создания. Параметр конфигурации SIDDirSDDL принимает строку SDDL, которая определяет ACL(s) для применения к каталогу после его создания.

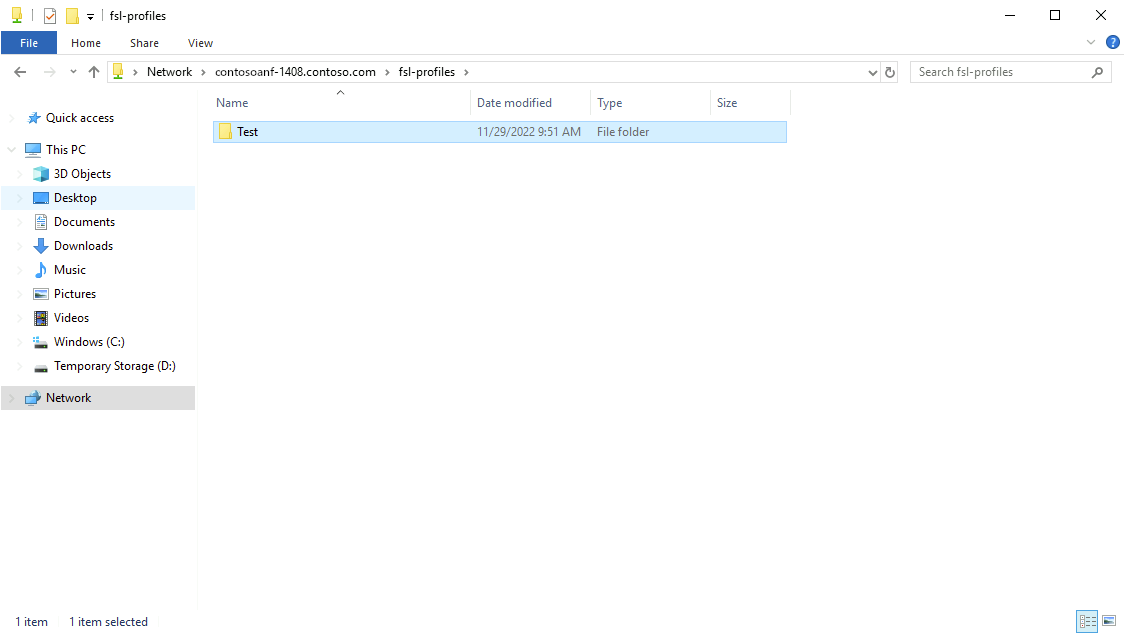

Создание строки SDDL

Создайте папку Test в общей папке SMB.

Измените разрешения на соответствие вашей организации.

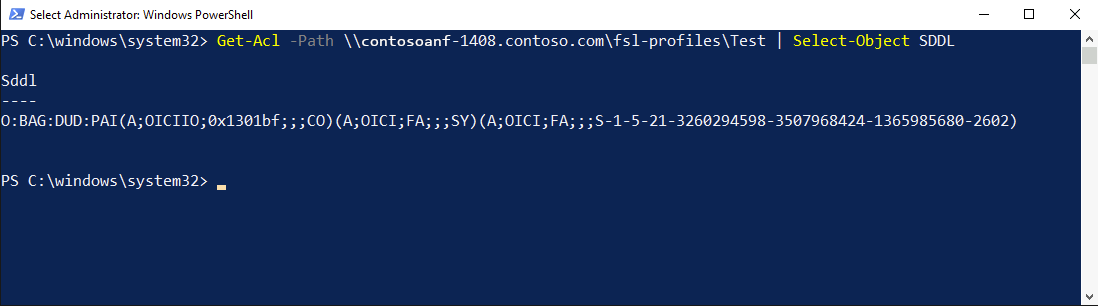

Откройте терминал PowerShell.

Введите

Get-Acl -Path \\contosoanf-1408.contoso.com\fsl-profiles\Test | Select-Object Sddl.

Скопируйте выходные данные в Блокнот.

Замените

O:BAGнаO:%sid%(задает идентификатор безопасности пользователя в качестве владельца папки).Замените

(A;OICIIO;0x1301bf;;;CO)на(A;OICIIO;0x1301bf;;;%sid%)(предоставляет идентификатору безопасности пользователя права на изменение всех элементов).В конфигурации FSLogix примените параметр SIDDirSDDL.

- Имя значения: SIDDirSDDL

- Тип значения: REG_SZ

- Значение:

O:%sid%G:DUD:PAI(A;OICIIO;0x1301bf;;;%sid%)(A;OICI;FA;;;SY)(A;OICI;FA;;;S-1-5-21-3260294598-3507968424-1365985680-2602)

При первом входе пользователя их каталог создается с этими разрешениями.