Настройка и использование сертификатов PKCS в Intune

Применимо кL

- Android

- iOS/iPadOS

- macOS

- Windows 10/11

Microsoft Intune поддерживает использование сертификатов пары открытого и закрытого ключей (PKCS). В этой статье рассматриваются требования к сертификатам PKCS с Intune, включая экспорт сертификата PKCS и его добавление в профиль конфигурации Intune устройства.

Microsoft Intune включает встроенные параметры, позволяющие использовать сертификаты PKCS для доступа и проверки подлинности к ресурсам организации. Сертификаты используются для проверки подлинности и защищенного доступа к ресурсам организации, например виртуальной частной сети или сети Wi-Fi. Вы разворачиваете эти параметры на устройствах, используя профили конфигурации устройств в Intune.

См. сведения об использовании импортированных сертификатов PKCS.

Совет

Профили сертификатов PKCS поддерживаются для удаленных рабочих столов под управлением Windows Корпоративная с поддержкой многосеансового режима.

Требования

Чтобы использовать сертификаты PKCS с Intune, необходима следующая инфраструктура:

Домен Active Directory. Все серверы, перечисленные в этом разделе, должны быть присоединены к домену Active Directory.

Дополнительные сведения об установке и настройке доменных служб Active Directory см. в статье Планирование и проектирование доменных служб Active Directory.

Центр сертификации: корпоративный центр сертификации (ЦС).

Дополнительные сведения об установке и настройке служб сертификатов Active Directory (AD CS) см. в статье Пошаговое руководство по службам сертификатов Active Directory.

Предупреждение

Intune требуется запустить службу сертификации Active Directory с помощью центра сертификации предприятия (ЦС), а не автономного ЦС.

Клиент: для подключения к ЦС Предприятия.

Корневой сертификат: экспортированная копия корневого сертификата из корпоративного ЦС.

Соединитель сертификатов для Microsoft Intune. Сведения о соединителе сертификатов см. в следующих разделах:

Обновление соединителя сертификатов: строгие требования к сопоставлению для KB5014754

Центр распространения ключей (KDC) требует строгого формата сопоставления в сертификатах PKCS, развернутых Microsoft Intune и используемых для проверки подлинности на основе сертификатов. Сопоставление должно иметь расширение идентификатора безопасности (SID), которое сопоставляется с идентификатором безопасности пользователя или устройства. Если сертификат не соответствует новым критериям строгого сопоставления, заданным датой полного принудительного применения, проверка подлинности будет отклонена. Дополнительные сведения о требованиях см . в разделе KB5014754: Изменения проверки подлинности на основе сертификатов в контроллерах домена Windows .

В соединителе сертификатов Microsoft Intune версии 6.2406.0.1001 мы выпустили обновление, которое добавляет атрибут идентификатора объекта, содержащий идентификатор пользователя или устройства, к сертификату, эффективно удовлетворяющий строгим требованиям к сопоставлению. Это обновление применяется к пользователям и устройствам, синхронизированным с локальная служба Active Directory с Microsoft Entra ID, и доступно на всех платформах с некоторыми отличиями:

Строгие изменения сопоставления применяются к сертификатам пользователей для всех платформ ОС.

Строгие изменения сопоставления применяются к сертификатам устройств Microsoft Entra устройств Windows с гибридным присоединением.

Чтобы проверка подлинности на основе сертификатов продолжала работать, необходимо выполнить следующие действия:

Обновите соединитель сертификатов Microsoft Intune до версии 6.2406.0.1001. Сведения о последней версии и обновлении соединителя сертификатов см. в разделе Соединитель сертификатов для Microsoft Intune.

Внесите изменения в сведения о разделе реестра на сервере Windows Server, на котором размещен соединитель сертификатов.

Выполните следующую процедуру, чтобы изменить разделы реестра и применить строгие изменения сопоставления к сертификатам. Эти изменения применяются к новым сертификатам PKCS и сертификатам PKCS, которые обновляются.

Совет

Для выполнения этой процедуры необходимо изменить реестр в Windows. Дополнительные сведения см. в следующих ресурсах по служба поддержки Майкрософт:

В реестре Windows измените значение на

[HKLM\Software\Microsoft\MicrosoftIntune\PFXCertificateConnector](DWORD)EnableSidSecurityExtension1.Перезапустите службу соединителя сертификатов.

- Перейдите в раздел Запуск>выполнения.

- Откройте services.msc.

- Перезапустите следующие службы:

Создание устаревшего соединителя PFX для Microsoft Intune

Создание соединителя сертификатов PFX для Microsoft Intune

Изменения начинают применяться ко всем новым сертификатам и к обновляемым сертификатам. Чтобы убедиться, что проверка подлинности работает, рекомендуется протестировать все места, где можно использовать проверку подлинности на основе сертификатов, в том числе:

- Приложения

- Intune интегрированные центры сертификации

- Решения NAC

- Сетевая инфраструктура

Чтобы откатить изменения, выполните приведенные далее действия.

Восстановите исходные параметры реестра.

Перезапустите следующие службы:

Создание устаревшего соединителя PFX для Microsoft Intune

Создание соединителя сертификатов PFX для Microsoft Intune

Создайте новый профиль сертификата PKCS для затронутых устройств, чтобы повторно ввести сертификаты без атрибута SID.

Совет

Если вы используете ЦС Digicert, необходимо создать шаблон сертификата для пользователей с идентификатором безопасности и другой шаблон для пользователей без идентификатора безопасности. Дополнительные сведения см. в заметках о выпуске DigiCert PKI Platform 8.24.1.

Экспорт корневого сертификата из ЦС предприятия

Для выполнения проверки подлинности с помощью VPN, Wi-Fi или других ресурсов необходим корневой или промежуточный сертификат ЦС на каждом устройстве. Далее описывается, как получить необходимый сертификат из ЦС предприятия.

Используйте командную строку, чтобы выполнить следующие действия:

Войдите на сервер корневого центра сертификации с помощью учетной записи администратора.

Перейдите в меню Запуск>выполнения, а затем введите Cmd , чтобы открыть командную строку.

Введите certutil -ca.cert ca_name.cer , чтобы экспортировать корневой сертификат в виде файла с именем ca_name.cer.

Настройка шаблонов сертификатов в ЦС

Войдите в ЦС предприятия с использованием учетной записи с правами администратора.

Откройте консоль Центр сертификации, щелкните правой кнопкой мыши Шаблоны сертификатов и выберите Управление.

Найдите шаблон сертификата Пользователь, щелкните его правой кнопкой мыши и выберите Повторяющийся шаблон, чтобы открыть Свойства нового шаблона.

Примечание.

Для сценариев подписывания и шифрования электронной почты S/MIME многие администраторы используют отдельные сертификаты для подписывания и шифрования. Если вы используете службы сертификатов Microsoft Active Directory, можно применить шаблон сертификатов для подписывания электронной почты S/MIME Только подпись Exchange и шаблон сертификатов для шифрования электронной почты S/MIME Пользователь Exchange. Если вы используете центр сертификации, отличный от Майкрософт, рекомендуется ознакомиться с их рекомендациями по настройке шаблонов подписи и шифрования.

На вкладке Совместимость:

- Задайте для центра сертификации значение Windows Server 2008 R2.

- Задайте для получателя сертификации значение Windows 7 / Server 2008 R2.

На вкладке Общее:

- Задайте отображаемое имя шаблона как осмысленное.

- Снимите флажок Опубликовать сертификат в Active Directory.

Предупреждение

Имя шаблона по умолчанию совпадает с отображаемым именем шаблонабез пробелов. Запишите имя шаблона, так как оно понадобится позже.

На вкладке Обработка запроса выберите Разрешить экспорт закрытого ключа.

Примечание.

В отличие от SCEP при использовании PKCS закрытый ключ сертификата создается на сервере, где установлен соединитель, а не на устройстве. Шаблон сертификата должен разрешать экспорт закрытого ключа, чтобы соединитель мог экспортировать PFX-сертификат и отправить его на устройство.

После установки сертификатов на устройстве закрытый ключ помечается как не экспортируемый.

На вкладке Шифрование убедитесь, что Минимальный размер ключа равен 2048.

Устройства Windows и Android поддерживают использование 4096-разрядного размера ключа с профилем сертификата PKCS. Чтобы использовать этот размер ключа, измените значение на 4096.

Примечание.

Для устройств Windows 4096-разрядное хранилище ключей поддерживается только в поставщике программного хранилища ключей (KSP). Следующие функции не поддерживают хранение ключей такого размера:

- Аппаратный TPM (доверенный платформенный модуль). В качестве обходного решения можно использовать программный KSP для хранения ключей.

- Windows Hello для бизнеса. Обходной путь для Windows Hello для бизнеса в настоящее время не существует.

На вкладке Имя субъекта выберите Предоставлять по запросу.

В разделе Расширения в разделе Политики приложений убедитесь, что вы видите шифрование файловой системы, безопасное Email и проверка подлинности клиента.

Важно!

Для шаблонов сертификатов iOS/iPadOS перейдите на вкладку Расширения , обновите использование ключа и снимите флажок Подпись является подтверждением происхождения.

В области безопасности:

- Добавьте учетную запись компьютера для сервера, на котором устанавливается соединитель сертификатов для Microsoft Intune. Назначьте для этой учетной записи разрешения на чтение и регистрацию.

- (Необязательно, но рекомендуется) Удалите группу пользователей домена из списка групп или имен пользователей, разрешенных для этого шаблона. Чтобы удалить группу, выполните следующие действия:

- Выберите группу Пользователи домена .

- Нажмите кнопку Удалить.

- Просмотрите другие записи в разделе Группы или имена пользователей, чтобы подтвердить разрешения и применимость к вашей среде.

Выберите Применить>ОК, чтобы сохранить шаблон сертификата. Закройте консоль шаблонов сертификатов.

В консоли центра сертификации щелкните правой кнопкой мыши Шаблоны сертификатов.

Выберите Новый>шаблон сертификата для выдачи.

Выберите созданный ранее шаблон. Нажмите кнопку ОК.

Разрешите серверу управлять сертификатами для зарегистрированных устройств и пользователей:

- Щелкните правой кнопкой мыши центр сертификации и выберите пункт Свойства.

- На вкладке безопасность добавьте учетную запись компьютера сервера, на котором запускается соединитель.

- Предоставьте учетным записям компьютера разрешения на выдачу сертификатов и управлениеими и запрос сертификатов .

Выйдите из ЦС предприятия.

Скачивание, установка и настройка соединителя сертификатов для Microsoft Intune

Инструкции см. в статье об установке и настройке соединителя сертификатов для Microsoft Intune.

Создание профиля доверенного сертификата

Войдите в Центр администрирования Microsoft Intune.

Выберите и перейдитев раздел Управление >устройствами>. Настройка>создать.

Укажите следующие свойства:

-

Платформа. Выберите платформу устройств, получающих этот профиль.

- Администратор устройств Android

- Android Enterprise:

- Полностью управляемая

- Выделенная

- Корпоративный рабочий профиль

- Личный рабочий профиль

- iOS/iPadOS

- macOS

- Windows 10/11

- Профиль. Выберите Доверенный сертификат. Либо выберите элементы Шаблоны>Доверенный сертификат.

-

Платформа. Выберите платформу устройств, получающих этот профиль.

Нажмите Создать.

В разделе Основные укажите следующие свойства.

- Имя. Введите описательное имя для профиля. Назначьте имена профилям, чтобы позже их можно было легко найти. Например, хорошее имя профиля — Профиль для доверенного сертификата для всей компании.

- Описание. Введите описание профиля. Этот необязательный параметр, но мы рекомендуем его использовать.

Нажмите кнопку Далее.

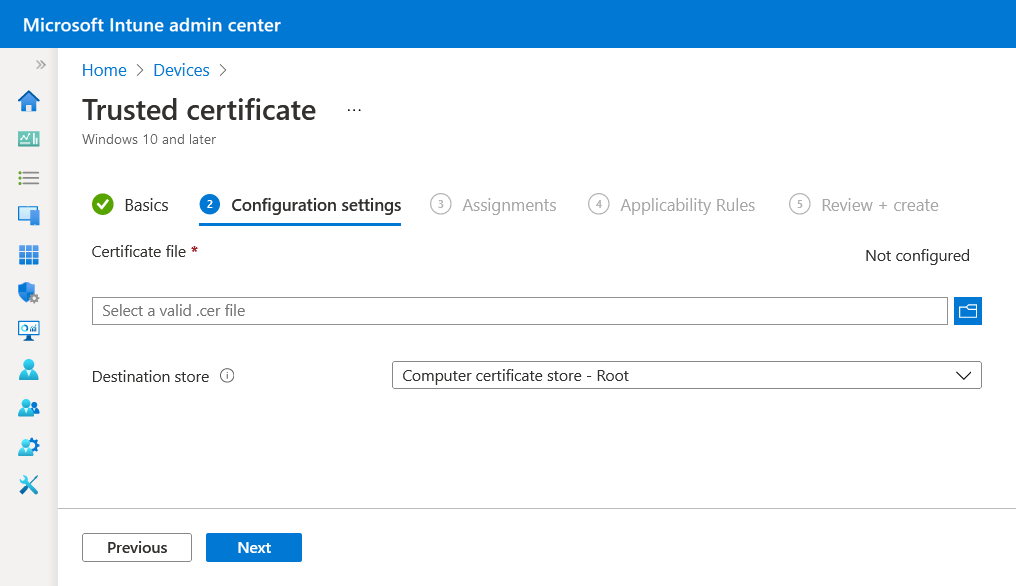

В параметрах конфигурации укажите CER-файл для ранее экспортированного сертификата Root CA.

Примечание.

В зависимости от платформы, выбранной на шаге 3, вы можете (или не можете) выбрать конечное хранилище для сертификата.

Нажмите кнопку Далее.

В разделе Назначения выберите пользователей или группы устройств, которые вы хотите включить в назначение. Эти группы получают профиль после его развертывания. Найдите подробнее сведения в разделеСоздание фильтров в Microsoft Intune, а затем примените фильтры, выбрав Изменить фильтр.

Запланируйте развертывание этого профиля сертификата в одних и том же группах, которые получают:

Профиль сертификата PKCS и

Профиль конфигурации, например профиль Wi-Fi, который использует сертификат.

Дополнительные сведения о назначении профилей см. в разделе Назначение профилей пользователей и устройств.

Нажмите кнопку Далее.

(Применимо только к Windows 10/11.) В разделе Правила применимости укажите правила применимости, чтобы уточнить назначение этого профиля. Вы можете как назначить, так и не назначать профиль на основе выпуска ОС или версии устройства.

Сведения о правилах применимости см. в руководстве по созданию профиля устройства в Microsoft Intune.

В окне Проверка и создание проверьте параметры. При выборе Создать внесенные изменения сохраняются и назначается профиль. Политика также отображается в списке профилей.

Создание профиля сертификата PKCS

Важно!

Microsoft Intune прекращает поддержку управления администраторами устройств Android на устройствах с доступом к Google Mobile Services (GMS) 31 декабря 2024 г. После этой даты регистрация устройств, техническая поддержка, исправления ошибок и исправления безопасности будут недоступны. Если в настоящее время вы используете управление администраторами устройств, мы рекомендуем перейти на другой вариант управления Android в Intune до окончания поддержки. Дополнительные сведения см. в разделе Прекращение поддержки администратора устройств Android на устройствах GMS.

Войдите в Центр администрирования Microsoft Intune.

Выберите и перейдитев раздел Управление >устройствами>. Настройка>создать.

Укажите следующие свойства:

-

Платформа: выберите платформу устройств. Доступны следующие параметры:

- Администратор устройств Android

- Android Enterprise:

- Полностью управляемая

- Выделенная

- Корпоративный рабочий профиль

- Личный рабочий профиль

- iOS/iPadOS

- macOS

- Windows 10/11

- Профиль. Выберите Сертификат PKCS. Либо выберите Шаблоны>Сертификат PKCS.

Примечание.

На устройствах с профилем Android Enterprise сертификаты, установленные с использованием профиля сертификатов PKCS, не отображаются. Чтобы подтвердить успешное развертывание сертификата, проверка состояние профиля в Центре администрирования Intune.

-

Платформа: выберите платформу устройств. Доступны следующие параметры:

Нажмите Создать.

В разделе Основные укажите следующие свойства.

- Имя. Введите описательное имя для профиля. Назначьте имена профилям, чтобы позже их можно было легко найти. Например, хорошее имя профиля — Профиль PKCS для всей компании.

- Описание. Введите описание профиля. Этот необязательный параметр, но мы рекомендуем его использовать.

Нажмите кнопку Далее.

В разделе Параметры конфигурации доступные для настройки параметры будут отличаться в зависимости от выбранной платформы. Выберите платформу для настройки дополнительных параметров:

- Администратор устройств Android

- Android Enterprise

- iOS/iPadOS

- Windows 10/11

Setting Платформа Details Порог обновления (%). - Все

Рекомендуется: 20 %. Срок действия сертификата. - Все

Если вы не изменили шаблон сертификата, для этого параметра может быть задано значение один год.

Используйте срок действия в пять дней или до 24 месяцев. Если срок действия менее пяти дней, существует высокая вероятность того, что сертификат вступает в состояние с истекшим сроком действия или истек, что может привести к тому, что агент MDM на устройствах отклонит сертификат до его установки.Поставщик хранилища ключей (KSP) - Windows 10/11

Для Windows выберите место для хранения ключей на устройстве. Центр сертификации. - Все

Отображает внутреннее полное доменное имя (FQDN) ЦС предприятия. Имя центра сертификации. - Все

Списки имя корпоративного ЦС, например "Центр сертификации Contoso". Имя шаблона сертификата. - Все

Указывает имя шаблона сертификата. Тип сертификата - Android Enterprise (корпоративный и личный рабочий профиль)

- iOS

- macOS

- Windows 10/11

Выберите тип. - Пользовательские сертификаты могут содержать в субъекте и альтернативном имени субъекта (SAN) атрибуты как пользователя, так и устройства.

- Тип сертификата Устройство может содержать в субъекте или SAN только атрибуты устройства. Используйте "Устройство" для таких сценариев, как устройства без пользователей, например киоски, или для других устройств общего пользования.

Этот выбор влияет на формат имени субъекта.

Формат имени субъекта - Все

Дополнительные сведения о настройке формата имени субъекта см. в разделе Формат имени субъекта далее в этой статье.

Для указанных ниже платформ формат имени субъекта определяется типом сертификата.- Android для бизнеса (рабочий профиль);

- iOS

- macOS

- Windows 10/11

Альтернативное имя субъекта - Все

Для параметра Атрибут выберите Имя участника-пользователя (UPN), если не требуется иное, настройте соответствующее значение, а затем нажмите Добавить.

Вы можете использовать переменные или статический текст для SAN обоих типов сертификатов. Использовать переменные необязательно.

Дополнительные сведения см. в разделе Формат имени субъекта далее в этой статье.Расширенное использование ключа - Администратор устройств Android

- Android Enterprise (владелец устройства, корпоративный и личный рабочий профиль)

- Windows 10/11

Для сертификата обычно требуется Проверка подлинности клиента, чтобы пользователь или устройство могли выполнить проверку подлинности на сервере. Разрешить всем приложениям доступ к закрытому ключу. - macOS

Задайте значение Разрешить, чтобы предоставлять приложениям, настроенным для соответствующего устройства Mac, доступ к закрытому ключу сертификатов PKCS.

Дополнительные сведения об этом параметре см. в описании параметра AllowAllAppsAccess в разделе "Полезные данные сертификата" в справочнике по профилю конфигурации из состава документации разработчика Apple.Корневой сертификат - Администратор устройств Android

- Android Enterprise (владелец устройства, корпоративный и личный рабочий профиль)

Выберите ранее назначенный профиль сертификата корневого ЦС. Этот шаг применяется только к профилям устройств Android Enterprise для полностью управляемого, выделенного и Corporate-Owned рабочего профиля.

В разделе Приложения настройте доступ к сертификатам , чтобы управлять предоставлением доступа к сертификатам приложениям. Варианты:

- Требовать утверждения пользователем для приложений(по умолчанию) — пользователи должны утвердить использование сертификата всеми приложениями.

- Предоставление автоматического предоставления для определенных приложений (требуется утверждение пользователем для других приложений) — с помощью этого параметра выберите Добавить приложения. Затем выберите все приложения, которые должны автоматически использовать сертификат без вмешательства пользователя.

Нажмите кнопку Далее.

В разделе Назначения выберите пользователей и группы, которые вы хотите включить в назначение. Пользователи и группы получают профиль после его развертывания. Запланируйте развертывание этого профиля сертификата в одних и том же группах, которые получают:

Профиль доверенного сертификата и

Профиль конфигурации, например профиль Wi-Fi, который использует сертификат.

Дополнительные сведения о назначении профилей см. в разделе Назначение профилей пользователей и устройств.

Нажмите кнопку Далее.

Проверьте параметры в окне Проверка и создание. При выборе Создать внесенные изменения сохраняются и назначается профиль. Политика также отображается в списке профилей.

Формат имени субъекта

При создании профиля сертификата PKCS для указанных ниже платформ параметры для формата имени субъекта зависят от выбранного типа сертификата: Пользователь или Устройство.

Платформы:

- Android Enterprise (корпоративный и личный рабочий профиль)

- iOS

- macOS

- Windows 10/11

Примечание.

Существует известная проблема с использованием PKCS для получения сертификатов, которая является той же проблемой, что и для SCEP , когда имя субъекта в результирующем запросе на подпись сертификата (CSR) включает один из следующих символов в качестве escape-символа (продолжается обратной косой чертой \):

- +

- ;

- ,

- =

Примечание.

Начиная с Android 12 перестает поддерживаться использование следующих идентификаторов оборудования для устройств личного рабочего профиля:

- Серийный номер

- IMEI

- MEID

Профили сертификатов Intune для устройств личного рабочего профиля, которые зависят от этих переменных в имени субъекта или SAN, не смогут подготовить сертификат на устройствах с Android 12 или более поздней версии во время регистрации устройства в Intune. Устройства, зарегистрированные до перехода на Android 12, по-прежнему могут получать сертификаты, если в Intune ранее получены идентификаторы оборудования устройств.

Дополнительные сведения об этом и других изменениях, вносимых в Android 12, см. в записи блога Начало поддержки Microsoft Endpoint Manager в Android.

Тип пользовательского сертификата

Параметры формата для Формата имени субъекта включают две переменные: общее имя (CN) и адрес электронной почты (E). Адрес электронной почты (E) обычно задается с переменной {{EmailAddress}}. Например: E={{EmailAddress}}В качестве общего имени (CN) можно задать любую из следующих переменных.

CN={{UserName}}. Имя пользователя, например Jane Doe.

CN={{UserPrincipalName}}: имя участника-пользователя, например janedoe@contoso.com.

CN={{AAD_Device_ID}}: идентификатор, назначенный при регистрации устройства в Microsoft Entra ID. Этот идентификатор обычно используется для проверки подлинности с помощью Microsoft Entra ID.

CN={{DeviceId}}. Идентификатор, назначаемый при регистрации устройства в Intune.

CN={{SERIALNUMBER}}. Уникальный серийный номер (SN), обычно используемый изготовителем для идентификации устройства.

CN={{IMEINumber}}. Уникальный номер международного идентификатора мобильного оборудования (IMEI), используемый для идентификации мобильного телефона.

CN={{OnPrem_Distinguished_Name}}. Последовательность относительных различающихся имен, разделенных запятой, например CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Чтобы использовать переменную {{OnPrem_Distinguished_Name}}, обязательно синхронизируйте атрибут пользователя onpremisesdistinguishedname с помощью Microsoft Entra Подключиться к Microsoft Entra ID.

CN={{onPremisesSamAccountName}}: администраторы могут синхронизировать атрибут samAccountName из Active Directory с Microsoft Entra ID с помощью Microsoft Entra Connect в атрибут onPremisesSamAccountName. Intune может заменить эту переменную как часть запроса на выдачу сертификата в субъекте сертификата. Атрибут samAccountName — это имя пользователя для входа, используемое для поддержки клиентов и серверов предыдущей версии Windows (до Windows 2000). Формат имени входа пользователя: домен\пользователь или просто пользователь.

Чтобы использовать переменную {{onPremisesSamAccountName}}, обязательно синхронизируйте атрибут пользователя onPremisesSamAccountName с помощью Microsoft Entra Подключиться к Microsoft Entra ID.

Все переменные устройств, перечисленные в следующем разделе Тип сертификата устройства, также можно использовать в именах субъектов сертификатов пользователей.

Используя сочетание одной или нескольких таких переменных и статических текстовых строк, можно создать настраиваемый формат имени субъекта, например: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Этот пример включает формат имени субъекта, в котором используются переменные CN и E, а также строки для значений подразделения, организации, расположения, штата и страны или региона. Эта функция и поддерживаемые ею строки отписываются в статье Функция CertStrToName.

Атрибуты пользователя не поддерживаются для устройств, не имеющих пользовательских сопоставлений, например устройств, зарегистрированных как выделенные для Android Enterprise. Например, профиль с использованием CN={{UserPrincipalName}} в субъекте или SAN не сможет получить имя субъекта-пользователя, если на устройстве нет пользователя.

Тип сертификата устройства

Параметры формата для формата имени субъекта включают переменные:- {{AAD_Device_ID}}

- {{DeviceId}} — идентификатор устройства в Intune

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{AzureADDeviceId}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Применимо только для устройств Windows и присоединенных к домену устройств)

- {{MEID}}

В текстовом поле можно указать эти переменные, за которыми следует текст переменной. Например, общее имя устройства с именем Device1 можно добавить как CN={{DeviceName}}Device1.

Важно!

- При указании переменной заключите имя переменной в фигурные скобки { }, как показано в примере, чтобы избежать ошибки.

- Свойства устройства, используемые в субъекте или SAN сертификата устройства, например IMEI, SerialNumber и FullyQualifiedDomainName, — это свойства, которые могут быть подменены пользователем с доступом к устройству.

- Устройство должно поддерживать все переменные, указанные в профиле сертификата, для установки этого профиля на данном устройстве. Например, если {{IMEI}} используется в качестве имени субъекта профиля SCEP для устройства, не имеющего номера IMEI, установка профиля завершится ошибкой.