Руководство. Настройка облачной конечной точки Windows с помощью Microsoft Intune

Совет

При чтении об облачных собственных конечных точках вы увидите следующие термины:

- Конечная точка: конечная точка — это устройство, такое как мобильный телефон, планшет, ноутбук или настольный компьютер. "Конечные точки" и "устройства" взаимозаменяемы.

- Управляемые конечные точки: конечные точки, которые получают политики от организации с помощью решения MDM или объектов групповой политики. Эти устройства обычно принадлежат организации, но также могут быть BYOD или личными устройствами.

- Облачные собственные конечные точки: конечные точки, присоединенные к Microsoft Entra. Они не присоединены к локальной AD.

- Рабочая нагрузка: любая программа, служба или процесс.

В этом руководстве содержатся действия по созданию конфигурации собственных облачных конечных точек Windows для вашей организации. Общие сведения о облачных конечных точках и их преимуществах см. в статье Что такое облачные конечные точки.

Данная функция применяется к:

- Облачные конечные точки Windows

Совет

Если вам требуется рекомендуемое корпорацией Майкрософт стандартизированное решение, которое можно было бы использовать в качестве отправной точки, вас может заинтересовать Windows в облачной конфигурации. Интерактивный сценарий Intune см. в статье Windows 10/11 в облачной конфигурации.

В следующей таблице описано ключевое различие между этим руководством и Windows в облачной конфигурации.

| Решение | Цель |

|---|---|

| Руководство. Начало работы с облачными конечными точками Windows (это руководство) | Помогает вам создать вашу собственную конфигурацию для вашей среды на основе рекомендованных параметров Майкрософт и приступить к тестированию. |

| Windows в облачной конфигурации | Интерактивный сценарий, в котором создается и применяется предварительно созданная конфигурация на основе рекомендаций Майкрософт для сотрудников, работающих с клиентами, удаленными и другими сотрудниками с более сфокусированными потребностями. |

Это руководство можно использовать в сочетании с Windows в облачной конфигурации для дальнейшей настройки готового интерфейса.

Начало работы

В этом руководстве описывается пять последовательных этапов, которые помогут вам подготовить конфигурацию собственных облачных конечных точек Windows. Каждый из этих этапов дополняет действия, выполненные на всех предыдущих этапах. Выполнив эти этапы по порядку, вы увидите значительный прогресс и будете готовы к предоставлению новых устройств.

Этапы:

- Этап 1 . Настройка среды

- Этап 2 . Создание первой облачной конечной точки Windows

- Этап 3 . Защита облачной конечной точки Windows

- Этап 4 . Применение пользовательских параметров и приложений

- Этап 5 . Развертывание в большом масштабе с помощью Windows Autopilot

В конце этого руководства у вас будет собственная облачная конечная точка Windows, готовая к тестированию в вашей среде. Прежде чем приступить к работе, ознакомьтесь с руководством по планированию присоединения к Microsoft Entra в статье Планирование реализации присоединения к Microsoft Entra.

Этап 1. Настройка среды.

Перед созданием первой облачной конечной точки Windows необходимо проверить выполнение основных требований и применить необходимые настройки. Этот этап включает проверку требований, настройку Windows Autopilot и создание определенных параметров и приложений.

Шаг 1. Требования к сети.

Облачной конечной точке Windows потребуется доступ к нескольким интернет-службам. Начните тестирование по открытой сети. Или воспользуйтесь вашей корпоративной сетью, предоставив доступ ко всем конечным точкам, перечисленным в разделе Требования Windows Autopilot к сети.

Если для подключения к беспроводной сети требуются сертификаты, можно начать тестирование по сети Ethernet, пока не будет определен наилучший подход к реализации подключений к беспроводной сети для подготовки устройств.

Шаг 2. Регистрация и лицензирование.

Прежде чем присоединиться к Microsoft Entra и зарегистрироваться в Intune, необходимо проверить несколько вещей. Вы можете создать новую группу Microsoft Entra, например имя Intune MDM Users. Затем добавьте в нее тестовые учетные записи пользователей и выберите каждую из следующих конфигураций в этой группе, чтобы ограничить количество пользователей, которые могут регистрировать устройство, пока вы настраиваете конфигурацию. Чтобы создать группу Microsoft Entra, перейдите в раздел Управление группами Microsoft Entra и членством в группах.

Ограничения регистрации Ограничения регистрации позволяют контролировать, какие типы устройств можно регистрировать в управлении с помощью Intune. Для успешного использования этого руководства убедитесь, что разрешена регистрация Windows (MDM). Такая конфигурация используется по умолчанию.

Сведения о настройке ограничений регистрации см. в статье Настройка ограничений регистрации в Microsoft Intune.

Параметры MDM устройства Microsoft Entra При присоединении устройства Windows к Microsoft Entra можно настроить microsoft Entra, чтобы сообщить устройствам об автоматической регистрации с помощью MDM. Эта конфигурация необходима для работы Windows Autopilot.

Чтобы проверить правильность включения параметров MDM устройства Microsoft Entra, перейдите к статье Краткое руководство. Настройка автоматической регистрации в Intune.

Фирменная символика microsoft Entra Добавление корпоративного логотипа и изображений в Microsoft Entra гарантирует, что пользователи увидят знакомый и согласованный внешний вид при входе в Microsoft 365. Эта конфигурация необходима для работы Windows Autopilot.

Сведения о настройке пользовательской фирменной символики в Microsoft Entra см. в статье Добавление фирменной символики на страницу входа в Microsoft Entra организации.

Лицензирование Пользователям, регистритующим устройства с Windows из встроенного интерфейса (OOBE) в Intune, требуются две ключевые возможности.

Пользователям требуются следующие лицензии:

- Лицензия на Microsoft Intune или Microsoft Intune для образовательных учреждений

- Один из следующих вариантов лицензий с поддержкой автоматической регистрации MDM:

- Microsoft Entra Premium P1

- Microsoft Intune для образовательных учреждений

Сведения о назначении лицензий см. в статье Назначение лицензий Microsoft Intune.

Примечание.

Оба типа лицензий обычно входят в состав пакетов лицензирования, таких как Microsoft 365 E3 (или A3) и более новые. Сравнение пакетов лицензирования M365 см. здесь.

Шаг 3. Импорт тестового устройства.

Для тестирования собственной облачной конечной точки Windows необходимо подготовить виртуальную машину или физическое устройство к тестированию. На следующих шагах мы соберем сведения об устройстве и отправим их в службу Windows Autopilot для использования на более позднем этапе, который описан ниже в этой статье.

Примечание.

Приведенные ниже шаги описывают способ импортировать устройство для тестирования. При этом партнеры и OEM-производители могут импортировать устройства в Windows Autopilot от вашего имени в процессе покупки. Дополнительные сведения о Windows Autopilot см. на этапе 5.

Установите Windows (желательно версии 20H2 или более поздней) на виртуальную машину или сбросьте физическое устройство, чтобы оно находилось в состоянии ожидания на экране установки OOBE. Также можно создать контрольную точку для виртуальной машины.

Выполните необходимые действия для подключения к Интернету.

Откройте командную строку, нажав сочетание клавиш SHIFT+F10 на клавиатуре.

Убедитесь в наличии доступа к Интернету, отправив эхо-запрос к сайту bing.com:

ping bing.com

Переключитесь в PowerShell, выполнив следующую команду:

powershell.exe

Скачайте сценарий Get-WindowsAutopilotInfo, выполнив следующие команды.

Set-ExecutionPolicy -ExecutionPolicy Bypass -Scope ProcessInstall-Script Get-WindowsAutopilotInfo

При запросе введите Y, чтобы принять.

Введите следующую команду:

Get-WindowsAutopilotInfo.ps1 -GroupTag CloudNative -Online

Примечание.

Теги групп позволяют создавать динамические группы Microsoft Entra на основе подмножества устройств. Теги групп можно настроить при импорте устройств, их также можно позднее изменить в центре администрирования Microsoft Intune. На шаге 4 мы воспользуемся тегом группы CloudNative. Для тестирования вы можете использовать любое другое имя тега.

При запросе учетных данных войдите, используя учетную запись администратора Intune.

Оставьте компьютер в состоянии первого включения до этапа 2.

Шаг 4. Создание динамической группы Microsoft Entra для устройства

Чтобы ограничить конфигурации из этого руководства тестовых устройств, импортируемых в Windows Autopilot, создайте динамическую группу Microsoft Entra. В эту группу должны быть автоматически включены устройства, которые импортируются в Windows Autopilot и имеют групповой тег CloudNative. Затем можно применить все ваши конфигурации и приложения к этой группе.

Откройте Центр администрирования Microsoft Intune.

Выберите Группы>Новая группа. Введите следующие сведения:

- Тип группы: выберите Безопасность.

- Имя группы: введите Autopilot Cloud-Native Конечные точки Windows.

- Тип членства: выберите Динамическое устройство.

Выберите Добавить динамический запрос.

В разделе Синтаксис правил выберите Изменить.

Вставьте следующий текст:

(device.devicePhysicalIds -any (_ -eq "[OrderID]:CloudNative"))Нажмите ОК>Сохранить>Создать.

Совет

Заполнение динамических групп после их изменения занимает несколько минут. В крупных организациях это может занимать гораздо больше времени. Создав новую группу, подождите несколько минут, затем убедитесь, что устройство теперь входит в состав этой группы.

Дополнительные сведения о динамических группах для устройств см. в статье Правила для устройств.

Шаг 5. Настройка страницы состояния регистрации.

Страница состояния регистрации (ESP) — это механизм, с помощью которого ИТ-специалисты управляют интерфейсом конечных пользователей при подготовке конечных точек. См. Настройка страницы состояния регистрации Чтобы ограничить область страницы состояния регистрации, можно создать новый профиль и выбрать группу Autopilot Cloud-Native конечных точек Windows , созданную на предыдущем шаге Создание динамической группы Microsoft Entra для устройства.

- Для тестирования мы рекомендуем использовать следующие параметры (вы можете изменить их по мере необходимости):

- Отображать ход настройки приложений и профилей: да

- Отображать страницу только на устройствах, которые были подготовлены для первого запуска (OOBE): да (по умолчанию)

Шаг 6. Создание и назначение профиля Windows Autopilot

Теперь можно создать профиль Windows Autopilot и назначить его тестовому устройству. Этот профиль сообщает устройству о присоединении к Microsoft Entra и о том, какие параметры следует применить во время запуска запуска.

Откройте Центр администрирования Microsoft Intune.

Выберите Устройства>Подключение устройств>Регистрация Windows>> Windows AutopilotDeployment Profiles (Профили развертыванияWindows Autopilot>).

Выберите Создать профиль>Компьютер с Windows.

Введите имя Собственная облачная конечная точка Windows Autopilot, затем нажмите кнопку Далее.

Просмотрите и оставьте параметры по умолчанию, затем нажмите кнопку Далее.

Оставьте теги области и нажмите кнопку Далее.

Назначьте профиль созданной группе Microsoft Entra Autopilot Cloud-Native конечной точке Windows, нажмите кнопку Далее, а затем выберите Создать.

Шаг 7. Синхронизация устройств Windows Autopilot

Синхронизация службы Windows Autopilot производится несколько раз в день. Также можно немедленно запустить синхронизацию, чтобы подготовить устройство к тестированию. Немедленная синхронизация:

Откройте Центр администрирования Microsoft Intune.

Выберите Устройства>Подключение устройств>Регистрация>Windows>Autopilot>Устройства.

Выберите Синхронизировать.

Синхронизация занимает несколько минут и продолжается в фоновом режиме. После завершения синхронизации в состоянии профиля для импортированного устройства будет указано Назначено.

Шаг 8. Настройка параметров для оптимальной работы Microsoft 365.

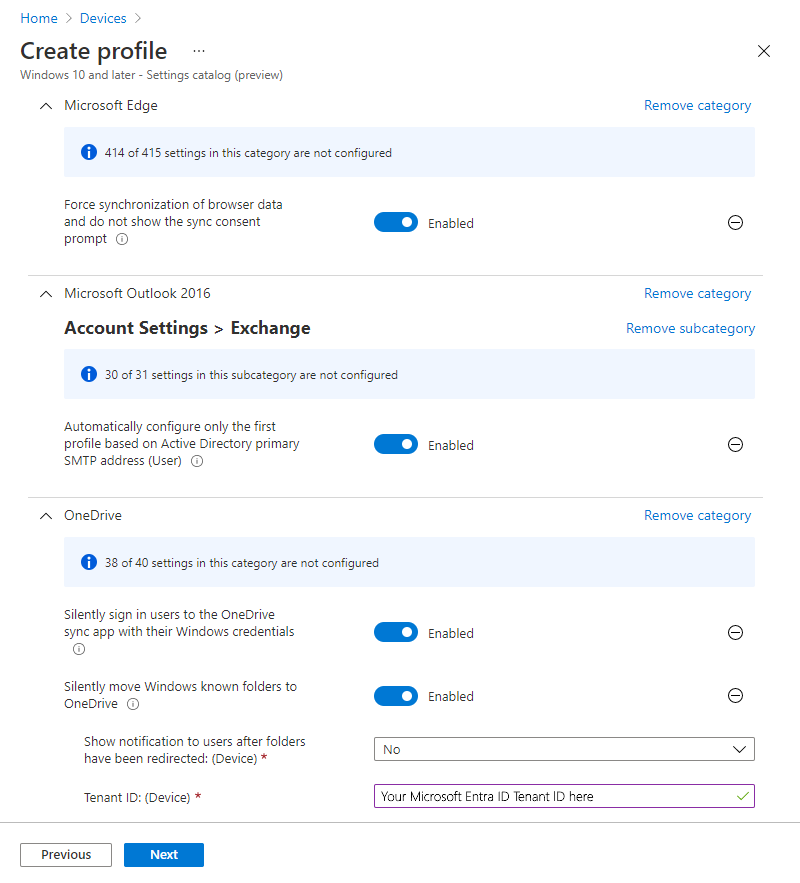

Мы выбрали несколько параметров для настройки. Эти параметры демонстрируют оптимальные возможности для конечных пользователей Microsoft 365 на собственном облачном устройстве с Windows. Эти параметры настраиваются с помощью профиля каталога параметров конфигурации устройства. Дополнительные сведения см. в статье Создание политики с помощью каталога параметров в Microsoft Intune.

После создания профиля и добавления параметров назначьте этот профиль созданной ранее группе Собственные облачные конечные точки Windows Autopilot.

Microsoft Outlook Чтобы улучшить интерфейс первого запуска в Microsoft Outlook, следующий параметр автоматически настраивает профиль при первом открытии Outlook.

- Microsoft Outlook 2016\Параметры учетной записи\Exchange (параметр пользователя)

- Автоматически настраивать только первый профиль на основе основного SMTP-адреса Active Directory: включено

- Microsoft Outlook 2016\Параметры учетной записи\Exchange (параметр пользователя)

Microsoft Edge Чтобы улучшить интерфейс первого запуска в Microsoft Edge, следующие параметры настраивают Microsoft Edge для синхронизации параметров пользователя и пропуска первого запуска.

- Microsoft Edge

- Скрыть интерфейс первого запуска и экран-заставку: включено

- Принудительная синхронизация данных браузера, не отображать запрос согласия на синхронизацию: включено

- Microsoft Edge

Microsoft OneDrive

Чтобы сделать первый вход в систему более удобным, следующие параметры настраивают автоматический вход в OneDrive и перенаправление папок "Рабочий стол", "Рисунки" и "Документы" в OneDrive. Также рекомендуется использовать файлы по запросу (FOD). Он включен по умолчанию и не включен в следующий список. Дополнительные сведения о рекомендуемой конфигурации для приложения приложение синхронизации OneDrive см. в статье Рекомендуемая конфигурация приложения синхронизации для Microsoft OneDrive.

OneDrive

- Автоматический вход пользователей в клиент синхронизации OneDrive с использованием учетных данных Windows: включено

- Автоматически перемещать известные папки Windows в OneDrive: включено

Примечание.

Дополнительные сведения см. в статье Перенаправление известных папок.

На следующем снимке экрана показан пример профиля каталога параметров, в котором настроены все рекомендуемые параметры:

Шаг 9. Создание и назначение приложений

Для собственной облачной конечной точки потребуются приложения. Чтобы начать работу, рекомендуем настроить следующие приложения и применить их к созданной ранее группе Собственные облачные конечные точки Windows Autopilot.

Приложения Microsoft 365 (ранее Office 365 профессиональный плюс), такие как Word, Excel и Outlook, можно легко развернуть на устройствах с помощью встроенного профиля приложений Microsoft 365 для Windows в Intune.

- Выберите формат параметров Конструктор конфигурации, а не XML.

- Выберите канал обновления Актуальный канал.

Сведения о развертывании Приложений Microsoft 365 см. в статье Добавление Приложений Microsoft 365 на устройства с Windows с помощью Microsoft Intune

Приложение корпоративного портала Рекомендуется развернуть приложение корпоративного портала Intune на всех устройствах в качестве обязательного приложения. Приложение "Корпоративный портал" представляет собой центр самообслуживания для пользователей, с помощью которого они могут устанавливать приложения из различных источников, таких как Intune, Microsoft Store и Configuration Manager. С помощью приложения "Корпоративный портал" пользователи также синхронизируют свои устройства с Intune, проверяют состояние соответствия требованиям и т. п.

Чтобы развернуть Корпоративный портал, как требуется, см. раздел Добавление и назначение приложения корпоративного портала Windows для управляемых устройств Intune.

Приложение Microsoft Store (доска). Хотя Intune может развертывать широкий спектр приложений, мы развертываем приложение магазина (Доска Майкрософт), чтобы упростить работу с этим руководством. Выполните действия из статьи Добавление приложений Microsoft Store в Microsoft Intune, чтобы установить приложение Microsoft Whiteboard.

Этап 2. Создание собственной конечной точки Windows

Чтобы создать первую собственную облачную конечную точку Windows, используйте ту же виртуальную машину или физическое устройство, на котором вы собрали хэш оборудования, который был отправлен в службу Autopilot на фазе 1 > шаге 3. Пройдите процесс Windows Autopilot на этом устройстве.

Возобновите работу компьютера с Windows из состояния первого включения (OOBE). При необходимости сбросьте компьютер.

Примечание.

Если будет предложено выбрать настройку для пользователя или для организации, это означает, что процесс Autopilot не запущен. В этом случае перезапустите устройство и убедитесь, что у него есть доступ к Интернету. Если оно по-прежнему не работает, попробуйте сбросить компьютер или переустановить Windows.

Войдите с учетными данными Microsoft Entra (имя участника-пользователя или AzureAD\username).

Страница состояния регистрации показывает состояние конфигурации устройства.

Поздравляем! Подготовка первой собственной облачной конечной точки Windows выполнена!

В новой конечной точке Windows необходимо проверить следующее:

Папки OneDrive перенаправляются. Когда Outlook открывается, он автоматически настраивается для подключения к Office 365.

Откройте приложение Корпоративный портал в меню Пуск и обратите внимание, что приложение Microsoft Whiteboard доступно для установки.

Попробуйте протестировать доступ с устройства к локальным ресурсам, например файловым ресурсам, принтерам и сайтам интрасети.

Примечание.

Если вы еще не настроили гибридную функцию Windows Hello для бизнеса, на экране входа в Windows Hello может появиться запрос ввода паролей для доступа к локальным ресурсам. Чтобы продолжить тестировать доступ с единым входом, можно настроить гибридную функцию Windows Hello для бизнеса или войти на устройство, используя имя пользователя и пароль, а не Windows Hello. Для этого выберите значок в виде ключа на экране входа.

Этап 3. Защита собственной облачной конечной точки Windows

Этот этап предназначен для создания параметров безопасности в вашей организации. В этом разделе мы будем заниматься различными компонентами Endpoint Security в Microsoft Intune, включая следующие:

- Антивирусная программа в Microsoft Defender (MDAV)

- Брандмауэр в Microsoft Defender

- Шифрование BitLocker

- Диспетчер паролей локальных администраторов Windows (LAPS)

- Базовая конфигурация безопасности

- Центр обновления Windows для бизнеса

Антивирусная программа в Microsoft Defender (MDAV)

Следующие параметры рекомендуется использовать в качестве минимальной конфигурации для антивирусной программы в Microsoft Defender — встроенного компонента операционной системы Windows. Эти параметры не требуют какого-либо специального лицензионного соглашения, такого как E3 или E5, и их можно включить в центре администрирования Microsoft Intune. В Центре администрирования перейдите в раздел Endpoint Security>Антивирус>Создать политику>Windows или более поздняя версия>Тип профиля = Антивирус Microsoft Defender.

Облачная защита:

- Включить облачную защиту: да

- Уровень облачной защиты: не настроено

- Продленное время ожидания Defender Cloud в секундах: 50

Защита в режиме реального времени:

- Включить защиту в режиме реального времени: да

- Включить защиту доступа: да

- Мониторинг входящих и исходящих файлов: мониторинг всех файлов

- Включить мониторинг поведения: да

- Включить предотвращение вторжений: да

- Включить защиту сети: включить

- Проверять все скачанные файлы и вложения: да

- Проверять сценарии, используемые в браузерах Майкрософт: да

- Проверять сетевые файлы: не настроено

- Проверять сообщения электронной почты: да

Исправление:

- Срок (0–90 дней), в течение которого вредоносные программы находятся на карантине: 30

- Согласие на отправку образцов: отправлять безопасные образцы автоматически

- Действия с потенциально нежелательными приложениями: включить

- Действия для обнаружения угроз: настроить

- Низкий уровень угроз: карантин

- Умеренный уровень угроз: карантин

- Высокий уровень угроз: карантин

- Критический уровень угроз: карантин

Параметры, настроенные в профиле MDAV в Endpoint Security:

Дополнительные сведения о конфигурации Защитника Windows, включая Microsoft Defender для конечной точки для клиентов с лицензиями E3 и E5, можно найти в следующих статьях:

- Новое поколение защиты в Windows, Windows Server 2016 и Windows Server 2019

- Оценка антивирусной программы в Microsoft Defender

Брандмауэр в Microsoft Defender

Используйте Endpoint Security в Microsoft Intune для настройки брандмауэра и правил брандмауэра. Дополнительные сведения см. в статье Политика брандмауэра для обеспечения безопасности конечных точек в Intune.

Брандмауэр Microsoft Defender может обнаружить доверенную сеть с помощью NetworkListManager CSP. Кроме того, он может переключиться на профиль брандмауэра домена на конечных точках, работающих под управлением следующих версий ОС:

- Windows 11 22H2

- Windows 11 21H2 с накопительным пакетом обновления 2022-12

- Windows 10 20H2 или более поздняя версия с накопительным пакетом обновления 2022–12

Использование профиля сети домена позволяет разделить правила брандмауэра на основе доверенной сети, частной сети и общедоступной сети. Эти параметры можно применить с помощью пользовательского профиля Windows.

Примечание.

Конечные точки, присоединенные к Microsoft Entra, не могут использовать LDAP для обнаружения подключения к домену так же, как и конечные точки, присоединенные к домену. Вместо этого используйте NetworkListManager CSP, чтобы указать конечную точку TLS, которая при доступности переключит конечную точку на профиль брандмауэра домена.

Шифрование BitLocker

Используйте Endpoint Security в Microsoft Intune, чтобы настроить шифрование с помощью BitLocker.

- Дополнительные сведения об управлении шифрованием BitLocker см. в статье Шифрование устройств Windows 10/11 с помощью BitLocker в Intune.

- Ознакомьтесь с нашей серией блогов, посвященных BitLocker, в статье Включение BitLocker с помощью Microsoft Intune.

Эти параметры можно включить в центре администрирования Microsoft Intune. В Центре администрирования перейдите в раздел Безопасность конечных точек>Управление шифрованием>>дискаСоздание политики>Windows и более поздних версий>Профиль = BitLocker.

При настройке следующих параметров BitLocker они автоматически обеспечивают 128-битное шифрование для обычных пользователей, что является распространенным сценарием. Однако у организации могут быть другие требования безопасности. Сведения о дополнительных параметрах см. в документации BitLocker.

BitLocker — базовые параметры:

- Включить полное шифрование диска для ОС и несъемных дисков данных: да

- Требовать шифрование карт памяти (только для мобильных устройств): не настроено

- Скрыть запрос о продуктах шифрования сторонних разработчиков: да

- Разрешить обычным пользователям включать шифрование для сценариев Autopilot: да

- Настройка смены паролей восстановления на основе клиента. Включите смену на устройствах, присоединенных к Microsoft Entra

BitLocker — параметры несъемных дисков:

- Политика несъемных дисков BitLocker: настроить

- Восстановление несъемных дисков: настроить

- Создание файла ключа восстановления: заблокировано

- Настройка пакета восстановления BitLocker: пароль и ключ

- Требовать от устройства создавать резервную копию сведений восстановления в Azure AD: да

- Создание пароля для восстановления: разрешено

- Скрыть параметры восстановления во настройки BitLocker: не настроено

- Включить BitLocker после восстановления данных для хранения: не настроено

- Блокировать использование агента восстановления данных на основе сертификатов (DRA): не настроено

- Блокировать доступ на запись к несъемным дискам данных, не защищенным с помощью BitLocker: не настроено

- Настроить метод шифрования для несъемных дисков данных: не настроено

BitLocker — параметры дисков ОС:

- Политика BitLocker в отношении системных дисков: настроить

- Требуется проверка подлинности при запуске: да

- Запуск совместимого доверенного платформенного модуля: требуется

- ПИН-код запуска совместимого доверенного платформенного модуля: блокировать

- Ключ запуска совместимого доверенного платформенного модуля: блокировать

- ПИН-код и ключ запуска совместимого доверенного платформенного модуля: блокировать

- Отключить BitLocker на устройствах с несовместимым доверенным платформенным модулем: не настроено

- Включить сообщение и URL-адрес предзагрузочного восстановления: не настроено

- Восстановление системного диска: настроить

- Создание файла ключа восстановления: заблокировано

- Настройка пакета восстановления BitLocker: пароль и ключ

- Требовать от устройства создавать резервную копию сведений восстановления в Azure AD: да

- Создание пароля для восстановления: разрешено

- Скрыть параметры восстановления во настройки BitLocker: не настроено

- Включить BitLocker после восстановления данных для хранения: не настроено

- Блокировать использование агента восстановления данных на основе сертификатов (DRA): не настроено

- Минимальная длина ПИН-кода: оставить пустым

- Настройка метода шифрования для дисков операционной системы: не настроено

BitLocker — параметры съемных носителей:

- Политика BitLocker в отношении съемных носителей: настроить

- Настроить метод шифрования для съемных носителей данных: не настроено

- Блокировать доступ на запись к съемным носителям данных, не защищенным с помощью BitLocker: не настроено

- Блокировать доступ на запись к устройствам, настроенным в другой организации: не настроено

Диспетчер паролей локальных администраторов Windows (LAPS)

По умолчанию встроенная учетная запись локального администратора (известный SID S-1-5-500) отключена. В некоторых сценариях локальная учетная запись администратора может оказаться полезной, например для устранения неполадок, поддержки конечных пользователей и восстановления устройства. Если вы решите включить встроенную учетную запись администратора или создать новую учетную запись локального администратора, важно защитить пароль для этой учетной записи.

Решение для паролей локального администратора Windows (LAPS) — это одна из функций, которые можно использовать для случайного и безопасного хранения пароля в Microsoft Entra. Если вы используете Intune в качестве службы MDM, выполните следующие действия, чтобы включить Windows LAPS.

Важно!

Windows LAPS предполагает, что локальная учетная запись администратора по умолчанию включена, даже если она переименована или если вы создаете другую локальную учетную запись администратора. Windows LAPS не создает и не активирует для вас какие-либо локальные учетные записи.

Необходимо создать или включить любые локальные учетные записи отдельно от настройки Windows LAPS. Можно создать сценарий этой задачи или использовать поставщиков облачных решений (CSP), например Учетные записи CSP или Политики CSP.

Убедитесь, что на ваших устройствах с Windows 10 (20H2 или более поздней версии) или Windows 11 установлено обновление безопасности от апреля 2023 г. (или более поздней версии).

Дополнительные сведения см. в статье Обновления операционной системы Microsoft Entra.

Включите Windows LAPS в Microsoft Entra:

- Войдите в Microsoft Entra.

- Для параметра Включить Диспетчер паролей локальных администраторов (LAPS) выберите Да>Сохранить (вверху страницы).

Дополнительные сведения см. в статье Включение Windows LAPS с помощью Microsoft Entra.

В Intune создайте политику безопасности конечной точки:

- Войдите в Центр администрирования Microsoft Intune.

- Выберите Endpoint Security>Защита учетной записи>Создать политику>Windows 10 и более поздней версии>Диспетчер паролей локальных администраторов (Windows LAPS)>Создать.

Дополнительные сведения см. в разделе Создание политики LAPS в Intune.

Базовые параметры безопасности

С помощью базовых конфигураций безопасности можно применять наборы конфигураций, заведомо укрепляющих безопасность конечных точек с Windows. Дополнительные сведения о базовых конфигурациях безопасности см. в статье Параметры базовых конфигураций безопасности Windows MDM для Intune.

Можно применять базовые конфигурации безопасности с помощью рекомендуемых параметров и настраивать в соответствии с вашими требованиями. Некоторые параметры в базовых конфигурациях безопасности могут приводить к неожиданным результатам или быть несовместимыми с приложениями и службами, запущенными в конечных точка с Windows. В результате базовые показатели следует тестировать изолированно. Базовую конфигурацию необходимо применять только к отдельной группе тестовых конечных точек без каких-либо других профилей конфигурации и параметров.

Известные проблемы базовых конфигураций безопасности

Следующие параметры базовой конфигурации безопасности Windows могут вызвать неполадки в Windows Autopilot или проблемы при попытке установить приложения от имени обычного пользователя:

- Параметры безопасность локальных политик\Поведение запроса на повышение прав администратора (по умолчанию: запрашивать согласие на безопасном рабочем столе)

- Поведение запроса на повышение прав обычного пользователя (по умолчанию: автоматически отклонять запросы на повышение прав)

Дополнительные сведения см. в статье Устранение конфликтов политик с Windows Autopilot.

Центр обновления Windows для бизнеса

Центр обновления Windows для бизнеса — это облачная технология для управления порядком и временем установки обновлений на устройствах. Центр обновления Windows для бизнеса можно настроить в Intune с помощью следующих функций:

Дополнительные сведения см. в статьях:

- Сведения об использовании Центра обновления Windows для бизнеса в Microsoft Intune

- Модуль 4.2 — основы Центра обновления Windows для бизнеса в серии видеороликов семинара по развертыванию Intune для образовательных учреждений

Если требуется более точное управление Центром обновления Windows, а вы используете Configuration Manager, рассмотрите возможность совместного управления.

Этап 4. Применение настроек и проверка локальной конфигурации.

На этом этапе вы будете применять параметры и приложения для организации, а также проверите локальную конфигурацию. Этот этап предназначен для создания настроек для вашей организации. Обратите внимание на различные компоненты Windows и на способы проверки существующих конфигураций групповой политики локальной службы AD и их применения к собственным облачным конечным точкам. Разделы для каждой из следующих областей:

- Microsoft Edge

- Макет меню "Пуск" и панели задач

- Каталог параметров

- Ограничения устройств

- Оптимизация доставки

- Локальные администраторы

- Групповая политика для миграции параметров MDM

- Scripts

- Сопоставление сетевых дисков и принтеров

- Приложения

Microsoft Edge

Развертывание Microsoft Edge

Браузер Microsoft Edge уже установлен на устройствах со следующими операционными системами:

- Windows 11

- Windows 10 20H2 или более поздних версий

- Windows 10 1803 или более поздних версий с ежемесячным накопительным обновлением системы безопасности за май 2021 г. или более поздним

После входа пользователей Microsoft Edge автоматически обновляется. Чтобы запустить обновление для Microsoft Edge во время развертывания, можно выполнить следующую команду:

Start-Process -FilePath "C:\Program Files (x86)\Microsoft\EdgeUpdate\MicrosoftEdgeUpdate.exe" -argumentlist "/silent /install appguid={56EB18F8-B008-4CBD-B6D2-8C97FE7E9062}&appname=Microsoft%20Edge&needsadmin=True"

Чтобы развернуть Microsoft Edge в предыдущих версиях Windows, см. статью Добавление Microsoft Edge для Windows в Microsoft Intune.

Настройка Microsoft Edge

В Центре администрирования Microsoft 365 можно настроить два компонента Microsoft Edge, которые применяются при входе пользователей с учетными данными Microsoft 365.

Можно настроить логотип начальной страницы в Microsoft Edge. Для этого нужно настроить раздел Ваша организация в Центре администрирования Microsoft 365. Дополнительные сведения см. в статье Настройка темы Microsoft 365 для организации.

Возможности страницы новой вкладки в Microsoft Edge включают сведения Office 365 и персонализированные новости. Отображение этой страницы можно настроить в Центре администрирования Microsoft 365 в разделе Параметры>Параметры организации>Новости>Страница новой вкладки Microsoft Edge.

Также можно настраивать другие параметры для Microsoft Edge с помощью профилей каталога параметров. Например, может потребоваться настроить определенные параметры синхронизации для вашей организации.

-

Microsoft Edge

- Настройка списка типов, исключенных из синхронизации: пароли

Макет меню "Пуск" и панели задач

С помощью Intune можно настроить и задать стандартный макет меню "Пуск" и панели задач.

Для Windows 10:

- Дополнительные сведения о настройке меню "Пуск" и панели задач см. в статье Управление меню "Пуск" и макетом панели задач в Windows.

- Сведения о создании макета меню "Пуск" и панели задач см. в статье Настройка и экспорт макета меню "Пуск" (Windows).

После создания макета можно отправить его в Intune, настроив профиль Ограничения устройств. Этот параметр находится в категории Пуск.

Для Windows 11:

- Дополнительные сведения о создании и применении макета меню "Пуск" см. в статье Настройка макета меню "Пуск" в Windows 11.

- Дополнительные сведения о создании и применении макета панели задач см. в статье Настройка панели задач в Windows 11.

Каталог параметров

Каталог параметров — это единое расположение, в котором перечислены все настраиваемые параметры Windows. Эта функция упрощает создание политик и просмотр всех доступных параметров. Дополнительные сведения см. в статье Создание политики с помощью каталога параметров в Microsoft Intune.

Примечание.

Некоторые параметры могут быть недоступны в каталоге, но доступны в шаблонах для профилей конфигурации устройств Intune.

Многие параметры, хорошо знакомые вам по групповой политике, уже доступны в каталоге параметров. Дополнительные сведения см. в статье Последние сведения о четности параметров групповой политики в управлении мобильными устройствами.

Если вы собираетесь использовать шаблоны ADMX или каталог параметров (рекомендуется), обязательно обновите свои устройства с помощью обновления «Вторник исправлений» за сентябрь 2021 г. (KB5005565) для Windows 10 версий 2004 и более поздних версий. Это ежемесячное обновление включает обновление KB5005101, добавляющее более 1400 параметров групповой политики в MDM. Если не применить это обновление, то рядом с этим параметром в центре администрирования Intune появится сообщение "Неприменимо". Хотя изначально эти дополнительные параметры применяются только к версиям "Windows Корпоративная" и "Windows для образовательных учреждений", однако с мая 2022 г. эти дополнительные параметры также работают в версиях "Windows 10 Профессиональная" и "Windows 11 Профессиональная". При использовании профессиональных версий Windows 10/11 убедитесь, что вы устанавливаете KB5013942 или более позднюю версию на Windows 10 и KB5013943 или более позднюю версию на Windows 11, как упоминалось в последней версии параметров групповой политики в Управлении мобильными устройствами.

Ниже приведены определенные параметры из каталога параметров, которые могут быть важны для вашей организации.

Предпочтительный домен клиента Azure Active Directory Этот параметр настраивает предпочтительное доменное имя клиента для добавления к имени пользователя. Предпочтительный домен клиента позволяет пользователям входить в конечные точки Microsoft Entra только с именем пользователя, а не со всем именем участника-пользователя, если доменное имя пользователя соответствует предпочтительному домену клиента. Пользователи с разными доменными именами могут ввести полное имя субъекта-пользователя.

Этот параметр находится здесь:

- Проверка подлинности

- Предпочтительное доменное имя клиента AAD: укажите доменное имя, например

contoso.onmicrosoft.com.

- Предпочтительное доменное имя клиента AAD: укажите доменное имя, например

- Проверка подлинности

Windows Spotlight По умолчанию включено несколько пользовательских функций Windows, что приводит к установке выбранных приложений Магазина и предложениям сторонних производителей на экране блокировки. Можно управлять этими функциями с помощью раздела "Интерфейс" в каталоге параметров.

- Интерфейс

- Разрешить потребительские функции Windows: блокировать

- Разрешить сторонние предложения на странице "Windows: интересное" (пользователь): блокировать

- Интерфейс

Microsoft Store Организации обычно хотят ограничить приложения, которые могут устанавливаться в конечных точках. Используйте этот параметр, если организации требуется контролировать, какие приложения можно устанавливать из Microsoft Store. Этот параметр не позволяет пользователям устанавливать приложения, если они не утверждены.

- Microsoft App Store

Требовать только частный магазин: включен только частный магазин

Примечание.

Этот параметр применяется к Windows 10. В Windows 11 этот параметр блокирует доступ к публичному магазину Microsoft Store. Для Windows 11 скоро появится частный магазин. Дополнительные сведения см. в статьях:

- Microsoft App Store

Блокировать игры Организации могут предпочесть, чтобы корпоративные конечные точки не использовались для игры. С помощью следующего параметра можно полностью скрыть страницу "Игры" в приложении "Параметры". Дополнительные сведения о видимости страницы параметров см. в разделе Документация CSP и справочнике по схеме URI ms-параметров.

- Settings

- Список видимости страниц: hide:gaming-gamebar;gaming-gamedvr;gaming-broadcasting;gaming-gamemode;gaming-trueplay;gaming-xboxnetworking;quietmomentsgame

- Settings

Управление видимостью значка чата в панели задач Видимость значка чата в панели задач Windows 11 управляется с помощью CSP политики.

- Интерфейс

- Настройка значка чата — отключено

- Интерфейс

Управляйте тем, к каким клиентам может входить клиент рабочего стола Teams

Если эта политика настроена на устройстве, пользователи могут входить только с учетными записями, размещенными в клиенте Microsoft Entra, который включен в список разрешенных клиентов, определенный в этой политике. "Список разрешенных клиентов" — это разделенный запятыми список идентификаторов клиентов Microsoft Entra. Указав эту политику и определив клиент Microsoft Entra, вы также блокируете вход в Teams для личного использования. Дополнительные сведения см. в разделе Как ограничить вход в систему на настольных устройствах.

- Административные шаблоны \ Microsoft Teams

- Ограничение входа для Teams учетных записей в определенных клиентах (пользователь) — Включено

- Административные шаблоны \ Microsoft Teams

Ограничения устройств

Шаблоны ограничений устройств с Windows содержат множество параметров, необходимых для защиты конечных точек Windows и для управления ими с помощью поставщиков служб конфигурации Windows (CSP). Со временем в каталоге параметров будет доступно больше этих параметров. Дополнительные сведения см. в статье Ограничения устройств.

Чтобы создать профиль, использующий шаблон Ограничения устройств, в Центре администрирования Microsoft Intune перейдите в раздел Управление устройствами>>. Создание>>новой политики> Выберите Windows 10 и более поздних версий для шаблоныплатформы> Ограничения устройств для типа профиля.

URL-адрес фонового изображения рабочего стола (только для рабочего стола) Используйте этот параметр, чтобы установить обои на номерах SKU Windows Корпоративная или Windows для образовательных учреждений. Следует разместить этот файл в Интернете либо ссылаться на файл, скопированный на локальный компьютер. Чтобы настроить этот параметр, на вкладке Параметры конфигурации в профиле Ограничения устройств разверните раздел Персонализация и настройте URL-адрес фонового рисунка рабочего стола (только для настольных компьютеров).

Требовать от пользователей подключения к сети во время настройки устройства Этот параметр снижает риск того, что устройство может пропустить Windows Autopilot при сбросе компьютера. Этот параметр требует, чтобы устройство было подключено к сети на этапе первого включения компьютера. Чтобы настроить этот параметр, на вкладке Параметры конфигурации в профиле Ограничения устройств разверните раздел Общие и настройте Требовать подключения пользователей к сети при настройке устройства.

Примечание.

Этот параметр начнет действовать при следующей очистке или при следующем сбросе устройства.

Оптимизация доставки

Оптимизация доставки используется для снижения нагрузки на пропускную способность сети: скачивание поддерживаемых пакетов разделяется между несколькими конечными точками. Оптимизация доставки — это самоорганизующийся распределенный кэш, дающий клиентам возможность скачивать пакеты из альтернативных источников, например из одноранговых узлов в сети. Эти одноранговые источники дополняют традиционные серверы в Интернете. Подробные сведения о параметрах оптимизации доставки и о поддерживаемых типах скачивания см. в статье Оптимизация доставки для обновлений Windows.

Чтобы применить параметры оптимизации доставки, создайте в Intune профиль оптимизации доставки или профиль каталога параметров.

Вот некоторые параметры, которые часто используются организациями:

- Ограничить выбор однорангового узла: подсеть. Этот параметр ограничивает кэширующие узы компьютерами в пределах этой же подсети.

- Идентификатор группы. Клиенты оптимизация доставки можно настроить так, чтобы они обменивались содержимым только с устройствами в этой же группе. Можно настроить идентификаторы группы непосредственно (путем отправки GUID через политику) или с помощью параметров DHCP в областях DHCP.

Клиенты, использующие Microsoft Configuration Manager, могут развернуть серверы подключенного кэша, на которых можно размещать содержимое оптимизации доставки. Дополнительные сведения см. в статье Подключенный кэш Майкрософт в Configuration Manager.

Локальные администраторы

Если есть только одна группа пользователей, которая нуждается в доступе локального администратора ко всем устройствам Windows, присоединенным к Microsoft Entra, вы можете добавить их в локальный администратор устройства, присоединенный к Microsoft Entra.

Может требоваться, чтобы у сотрудников ИТ-поддержки или другой службы поддержки были права локальных администраторов для выбранной группы устройств. В Windows 2004 или более поздних версий можно выполнить это требование с помощью следующих поставщиков служб конфигурации (CSP).

- В идеале следует использовать CSP для локальных пользователей и групп: для этого требуется Windows 10 20H2 или более поздней версии.

- Если вы используете Windows 10 20H1 (2004), используйте CSP для ограниченных групп (без обновления, только замена).

- В Windows версий до Windows 10 20H1 (2004) невозможно использовать группы, можно использовать только учетные записи отдельных пользователей.

Дополнительные сведения см. в статье Управление локальной группой администраторов на устройствах, присоединенных к Microsoft Entra.

Групповая политика для миграции параметров MDM

Создать конфигурацию устройства при переходе от групповой политики к собственному облачному управлению устройствами можно несколькими способами:

- Начните заново и применяйте пользовательские параметры по мере необходимости.

- Просмотрите существующие групповые политики и примените необходимые параметры. Для удобства можно применять различные средства, например аналитику групповой политики.

- Используйте аналитику групповой политики, чтобы создать профили конфигурации устройств непосредственно для поддерживаемых параметров.

Переход на собственные облачные конечные точки Windows дает возможность пересмотреть ваши требования к вычислительным системам для конечных пользователей и разработать новую конфигурацию на будущее. Во всех возможных случаях начинайте с нуля, используя минимальный набор политик. Старайтесь не переносить ненужные или устаревшие параметры из среды, присоединенной к домену, или из более старых операционных систем, таких как Windows 7 или Windows XP.

Чтобы начать с нуля, проверьте текущие требования и примените минимальный набор параметра, необходимый для выполнения этих требований. Требования могут включать нормативные или обязательные параметры безопасности, а также параметры для улучшения работы конечных пользователей. Бизнес создает список требований, а не ИТ. Каждый параметр должен быть понятен и задокументирован, каждый параметр должен служить для определенной цели.

Перенос параметров из существующих групповых политик в MDM (Microsoft Intune) не является рекомендуемым подходом. При переходе на собственную облачную среду с Windows не следует просто перемещать все существующие параметры групповой политики. Вместо этого следует проанализировать целевую аудиторию и понять, какие параметры ей необходимы. Если пытаться рассматривать каждый параметр групповой политики в вашей среде и определять его применимость и совместимость с современными управляемыми устройствами, это займет слишком много времени, такой подход нельзя назвать практичным. Не пытайтесь оценить каждую групповую политику и каждый отдельный параметр. Вместо этого постарайтесь оценить общие политики, действующие для большинства устройств и сценариев.

Определите обязательные параметры групповой политики и проверьте эти параметры для доступных параметров MDM. Любые неустраненные несоответствия не позволят вам продолжать работу с облачными устройствами. Можно использовать такие средства как Аналитика групповой политики, чтобы анализировать параметры групповой политики и определять, можно ли переносить их в политики MDM.

Сценарии

Можно использовать сценарии PowerShell для всех параметров и изменений, которые необходимо настроить в дополнение к встроенным профилям конфигурации. Дополнительные сведения см. в статье Добавление сценариев PowerShell для устройств с Windows в Microsoft Intune.

Сопоставление сетевых дисков и принтеров

В собственных облачных сценариях нет встроенного решения для подключенных сетевых дисков. Вместо этого мы рекомендуем пользователям перейти на Teams, SharePoint и OneDrive для бизнеса. Если миграция невозможна, рассмотрите возможность использования сценариев.

В качестве личного хранилища на шаге 8 — настройка параметров для оптимальной работы Microsoft 365 мы настроили перемещение известных папок OneDrive. Дополнительные сведения см. в статье Перенаправление известных папок.

Для хранения документов пользователи могут воспользоваться интеграцией SharePoint с проводником и возможностью локальной синхронизации библиотек, как описано в статье Синхронизация файлов SharePoint и Teams с вашим компьютером.

Если вы используете корпоративные шаблоны документов Office, которые обычно находятся на внутренних серверах, рассмотрите возможность использования более современного облачного эквивалента, который позволит пользователям получать доступ к шаблонам из любого места.

Для печати рекомендуем использовать функцию универсальной печати. Дополнительные сведения см. в статьях:

- Что такое универсальная печать?

- Объявление о выпуске общедоступной версии универсальной печати

- Задачи, которые можно выполнить с помощью каталога параметров Intune

Приложения

Intune поддерживает развертывание различных типов Windows-приложений.

- Установщик Windows (MSI) — см. Добавление бизнес-приложений Windows в Microsoft Intune

- MSIX — см. Добавление бизнес-приложений Windows в Microsoft Intune

- Приложения Win32 (MSI, EXE, установщики на основе сценариев) — см. Управление приложениями Win32 в Microsoft Intune

- Приложения Store — см. Добавление приложений Microsoft Store в Microsoft Intune

- Веб-ссылки — см. Добавление веб-приложений в Microsoft Intune

Если у вас есть приложения, использующие установщики MSI, EXE или установщики на основе сценариев, вы можете развертывать все эти приложения с помощью функции управления приложениями Win32 в Microsoft Intune. Упаковка этих установщиков в формат Win32 повышает гибкость и обеспечивает ряд других преимуществ: это уведомления, оптимизация доставки, зависимости, правила обнаружения, поддержка страницы состояния регистрации в Windows Autopilot.

Примечание.

Чтобы избежать возникновения конфликтов во время установки, рекомендуем использовать только бизнес-приложения Windows или приложения Win32. Если у вас есть приложения, упакованные в виде .msi или .exe, их можно преобразовать в приложения Win32 (.intunewin) с помощью Средства подготовки файлов Win32 (Майкрософт), которое доступно в GitHub.

Этап 5. Крупномасштабное развертывание с помощью Windows Autopilot

Итак, собственная облачная конечная точка Windows настроена и подготовлена с помощью Windows Autopilot. Теперь следует подумать о том, как импортировать другие устройства. Кроме того, обдумайте порядок работы с партнером или поставщиком оборудования, чтобы можно было начать подготавливать новые конечные точки из облака. Ознакомьтесь со следующими ресурсами, чтобы определить оптимальный подход для вашей организации.

Если по каким-либо причинам решение Windows Autopilot не подходит, доступны другие методы регистрации для Windows. Дополнительные сведения см. в статье Методы регистрации Intune для устройств с Windows.

Следуйте рекомендациям по облачным конечным точкам

- Обзор. Что такое облачные конечные точки?

- 🡺Руководство. Начало работы с облачными конечными точками Windows (вы здесь)

- Концепция: присоединение к Microsoft Entra и гибридное присоединение к Microsoft Entra

- Концепция. Ориентированные на облако конечные точки и локальные ресурсы

- Руководство по высокоуровневому планированию

- Известные проблемы и важные сведения

Полезные веб-ресурсы

- Совместное управление для устройств c Windows

- Активация подписки Windows

- Настройка политики соответствия устройств Intune, которая может разрешать или запрещать доступ к ресурсам на основе политики условного доступа Microsoft Entra

- Добавление приложений Store

- Добавление приложений Win32

- Использование сертификатов для проверки подлинности в Intune

- Развертывание сетевых профилей, в том числе VPN и Wi-Fi

- Развертывание многофакторной проверки подлинности

- Базовая конфигурация безопасности в Microsoft Edge