Обзор соединителей для приложений на основе холста

Большинство приложений основываются на данных, в том числе и те, которые создаются в Power Apps. Эти данные хранятся в источниках данных. Вы переносите их в приложение при создании подключения. Для подключения используется определенный соединитель, который обеспечивает обмен данными с источником данных. В Power Apps есть соединители для многих популярных служб и локальных источников данных, включая SharePoint, SQL Server, Office 365, Salesforce и Twitter. Чтобы начать добавлять данные в приложение на основе холста, ознакомьтесь со статьей Добавление подключения к данным в Power Apps.

Соединитель может предоставлять таблицы данных или действия. Некоторые соединители предоставляют только таблицы, некоторые — только действия, а некоторые — и то, и другое. Соединитель может быть стандартным или настраиваемым.

Заметка

Рекомендуется, чтобы количество соединителей в приложении на основе холста не превышало 10, а ссылок на подключение было не более 20. Превышение этих ограничений может привести к увеличению времени загрузки для пользователей при запуске приложения и вызвать проблемы при сохранении приложения.

Таблицы

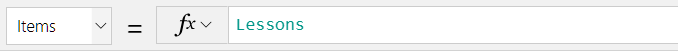

Если ваш соединитель предоставляет таблицы, вы добавляете источник данных, а затем выбираете таблицу в источнике данных, которой вы хотите управлять. Power Apps извлекает данные таблицы в приложение и обновляет данные в источнике данных автоматически. Например, можно добавить источник данных, который содержит таблицу с именем Lessons, и задать для свойства Items элемента управления (например, коллекции или формы) следующее значение в строке формул:

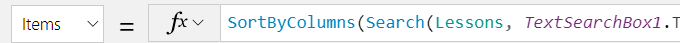

Вы можете указать данные, которые извлекает приложение, настроив свойство Items элемента управления, отображающего ваши данные. Продолжая предыдущий пример, вы можете сортировать или фильтровать данные в таблице Lessons с помощью этого имени в качестве аргумента для функций Search и SortByColumn. На этом рисунке формула, по которой задано свойство Items, указывает, что данные сортируются и фильтруются в соответствии с текстом в поле TextSearchBox1.

Дополнительные сведения о том, как настроить формулу с таблицами, см. в статьях:

Общие сведения об источниках данных в Power Apps

Создание приложения на основе данных Excel

Создание приложения с нуля

Общие сведения о таблицах и записях в Power Apps

Заметка

Чтобы подключиться к данным в книге Excel, необходимо разместить книгу в службе облачного хранения, например OneDrive. Дополнительные сведения см. в статье Подключение к облачным хранилищам из Power Apps.

Действия

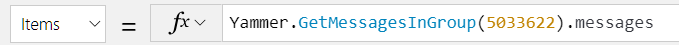

Если ваш соединитель предоставляет действия, вам также нужно выбрать источник данных. Но вместо выбора таблицы в качестве следующего шага, вам нужно вручную подключить элемент управления к действию путем изменения свойства Items элемента управления, который будет отображать данные. Формула, для которой вы задаете свойство Items, указывает действие, которое извлекает данные. Например, приложение не получит никакие данные, если вы подключитесь к Yammer, а затем укажете для свойства Items имя источника данных. Чтобы заполнить элемент управления данными, укажите действие, например GetMessagesInGroup(5033622).messages.

Если вам нужно обрабатывать пользовательские обновления данных для соединителей действия, создайте формулу с функцией Patch. В формуле определите действие и поля, которые требуется привязать к действию.

Заметка

В случае соединителей на основе действий галереи и другие элементы управления не выгружают автоматически дополнительные данные, как это происходит в случае табличных соединителей. Например, если вы привяжете табличный источник данных к галерее, соединитель будет извлекать первый набор или страницу записей (например, 100 записей), а затем выгружать дополнительные данные, если элемент управления того потребует. Однако соединитель на основе действий будет извлекать "страницу" данных. Но если запрошенные данные превышают размер страницы данных, элемент управления не будет автоматически получать следующую страницу.

Дополнительные сведения о том, как настроить формулу для пользовательских обновлений, см. в статьях:

Динамическая схема — это распространенный тип результата для соединителей на основе действий. Фраза "динамическая схема" относится к возможности того, что одно и то же действие может вернуть другую таблицу с другими столбцами в зависимости от ее названия. Условия, которые могут вызывать различия в столбцах таблиц, включают в себя, среди прочего, входные параметры, пользователя или роль, выполняющую действие, и группу, в которой работает пользователь. Например, хранимые процедуры SQL Server могут возвращать разные столбцы, если они выполняются с разными входными данными, или экземпляр Azure DevOps может использовать настраиваемые поля, недоступные по умолчанию.

Заметка

Документация по соединителю показывает результаты динамической схемы с сообщением "Выходные данные этой операции являются динамическими." в качестве возвращаемого значения.

Дополнительные сведения о том, как работать с динамической схемой в Power Apps, см. в статье Работа с нетипизированными и динамическими объектами (обзорные сведения) и в статье Подключение к Azure DevOps из Power Apps (подробный пример).

Популярные соединители

В этой таблице содержатся ссылки на статьи с дополнительными сведениями о самых популярных соединителях. Полный список соединителей см. в разделе Все соединители.

| Microsoft Dataverse | Облачное хранилище ** |

| Dynamics AX | Excel |

| Microsoft Translator | Office 365 Outlook |

| Пользователи Office 365 | Oracle |

| Power BI | SharePoint |

| Сервер SQL Server |

** Относится к Azure Blob, Box, Dropbox, Google Drive, OneDrive и OneDrive для бизнеса

Стандартные и пользовательские соединители

Power Apps обеспечивает стандартные соединители для многих часто используемых источников данных. Если в Power Apps есть стандартный соединитель для типа источника данных, который вы хотите использовать, следует использовать этот соединитель. Чтобы подключиться к другому типу источника данных, например созданной вами службе, см. инструкции по регистрации и использованию настраиваемых соединителей.

Все стандартные соединители

Стандартные соединители не требуют специального лицензирования. Дополнительные ведения см. в статье Планы Power Apps.

Вы можете задавать вопросы по конкретному соединителю на форумах Power Apps, а также предложить новые соединители или другие улучшения на странице Идей о Power Apps.

Безопасность и виды аутентификации

Когда вы создаете свое приложение и создаете соединение с источником данных, вы можете увидеть, что выбранный вами соединитель позволяет вам использовать разные способы аутентификации. Например, соединитель SQL Server позволяет использовать встроенную аутентификацию Microsoft Entra, аутентификацию SQL Server и аутентификацию Windows. С каждым типом аутентификации связаны разные уровни безопасности. Важно понимать, какой информацией и правами вы делитесь с пользователями, которые используют ваше приложение. Основным примером в этой статье является SQL Server, однако принципы применяются ко всем типам соединений.

Заметка

- Для получения подробной информации о соображениях безопасности при использовании сервера реляционной базы данных (например, Microsoft SQL Server или Oracle) как источника данных для приложения, см. Безопасное использование Microsoft SQL Server с Power Apps.

- Power Apps не поддерживает удостоверения внешних участников. Дополнительные сведения см. в разделе Свойства пользователя Совместной работы B2B Microsoft Entra.

ИД Microsoft Entra

Эта аутентификация — безопасный тип соединения. Например, SharePoint использует этот тип аутентификации. SQL Server также допускает такой тип аутентификации. При подключении служба Microsoft Entra идентифицирует вас отдельно на SharePoint от вашего имени. Вам не нужно указывать имя пользователя или пароль. Как автор, вы можете создавать и работать с источником данных со своими учетными данными. Когда вы публикуете свое приложение и пользователь приложения выполняет вход, он делает это со своими учетными данными. Если данные должным образом защищены на сервере, ваши пользователи могут видеть только то, что им разрешено видеть, на основе их учетных данных. Этот тип безопасности позволяет вам изменять права для определенных пользователей приложения на сервере источника данных после публикации приложения. Например, вы можете предоставить доступ, запретить доступ или уточнить, что пользователь или группа пользователей могут видеть все на серверной части источника данных.

Авторизация по открытому стандарту (OAuth)

Это тип соединения также безопасный. Например, Twitter использует этот тип аутентификации. При подключении необходимо указать имя пользователя и пароль. Как автор, вы можете создавать источники данных и работать с ним, используя свои учетные данные. Когда вы публикуете свое приложение и пользователь приложения выполняет вход, он также должен указать свои учетные данные. Поэтому этот тип соединения безопасен, поскольку ваши пользователи должны использовать свои собственные учетные данные для доступа к службе источника данных.

Общие соединения/Безопасные неявные соединения

При общем подключении имя пользователя и пароль для подключения предоставляются автором Power Apps во время создания источника данных в приложении. Аутентификация соединения с источником данных затем неявно предоставляется вашим конечным пользователям. После того как приложение опубликовано, подключение также публикуется и становится доступным для ваших пользователей.

До января 2024 года конечные пользователи могли использовать подключение, к которому им предоставлен доступ, и создавать отдельные новые приложения. Ваши пользователи не могут видеть имя пользователя или пароль, но соединение будет им доступно. Однако после января 2024 года все вновь созданные общие подключения будут защищены. Обратите внимание, что для обеспечения безопасности старые приложения должны быть опубликованы повторно. Доступ к подключению больше не предоставляется конечным пользователям. Опубликованное приложение Power App взаимодействует с прокси-сервером подключения. Прокси-сервер подключения взаимодействует только с конкретным приложением Power App, с которым он связан. Прокси-сервер подключения ограничивает действия, отправляемые в подключения, действиями в приложении Power App {Get, Put/Patch, Delete} для заданного источника данных. Если у вас есть приложение, использующее подключения, опубликованные до января 2024 года, следует повторно опубликовать приложение и отменить предоставление общего доступа ко всем подключениям конечным пользователям, у которых его не должно быть.

В SQL Server примером этого типа подключения является Проверка подлинности SQL Server. Многие другие источники данных типа баз данных предоставляют аналогичные возможности. Когда вы публикуете свое приложение, вашим пользователям не нужно указывать уникальное имя пользователя и пароль.

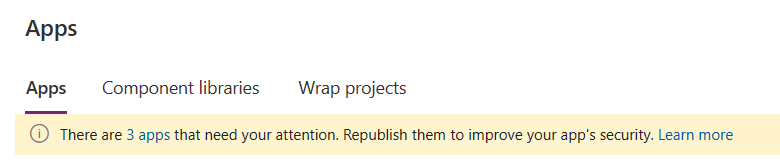

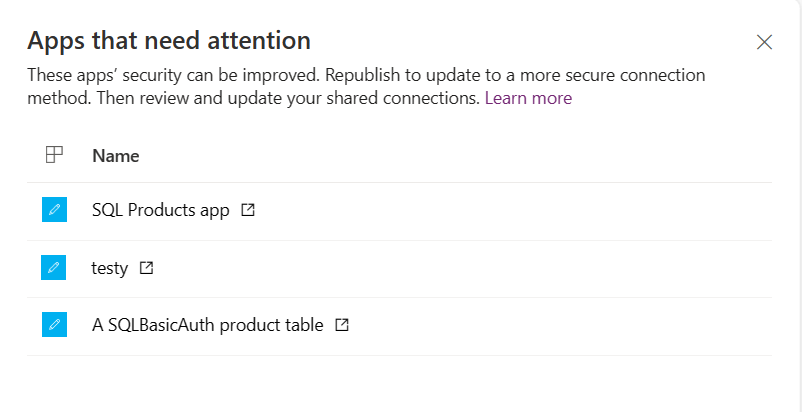

Уведомление об обновлении ваших приложений (безопасные неявные соединения)

Если у вас есть приложения, которые можно обновить для использования этой функции, вы увидите сообщение на странице "Приложения". В нем указано количество приложений, требующих вашего внимания.

Выберите ссылку, и откроется боковая панель со списком всех приложений, требующих внимания.

Выберите значок Открыть справа от имени приложения, чтобы открыть и повторно опубликовать его. Следуйте следующим указаниям.

Включение защищенных неявных подключений для существующего приложения

Откройте существующее приложение, открытое для редактирования, с уже неявно опубликованными общими подключениями:

- На панели команд выберите Параметры и выполните поиск по слову Защищенные.

- Переведите переключатель функции в соответствующее положение, чтобы включить защищенные неявные подключения.

- Сохраните и опубликуйте приложение.

Отмена общего доступа

После публикации приложения выполните следующие действия, чтобы убедиться, что общий доступ работает правильно:

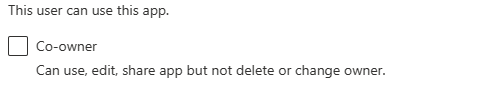

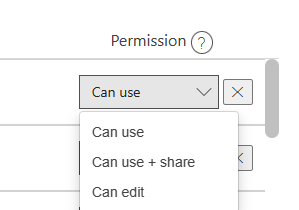

Проверьте, доступны ли подключения совладельцам. Если вы не хотите, чтобы конечный пользователь имел доступ к подключению, снимите флажок Совладелец.

Чтобы убедиться, что функция работает правильно, предоставьте доступ к приложению другому пользователю, который не является владельцем. После того как вы предоставите доступ к приложению, проверьте список Подключения на вкладке Dataverse в Power Apps для этого пользователя. Убедитесь, что у пользователя нет доступного подключения.

Откройте панель Общий доступ, чтобы изменить права конечного пользователя в отношении подключения. При выборе X удаляется доступ пользователя к подключению.

Использование приложений с новым защищенным неявным подключением

При повторной публикации и предоставлении общего доступа к приложению конечные пользователи не имеют доступа к подключению, а работают со скрытым прокси-подключением. Пользователи не могут создать новое приложение на основе исходного подключения.

Ограничения

- Работают все типы подключений с неявным доступом, такие как действия и табличные.

- Имена серверов и баз данных скрыты в сетевых трассировках, но видны в диалоговом окне предоставления согласия. Имена столбцов не скрыты.

- Для табличных соединителей ограничиваются только действия CRUD, такие как Get, Post, Put или Delete. Если у вас есть разрешения на использование действия Put, у вас также есть доступ к действию Post.

- Ограничения на подключения на основе действий зависят от конкретного API, используемого в приложении.

- Предупреждения при общем доступе по-прежнему включены. Предупреждение о неявно общих подключениях по-прежнему уведомляет в рамках предварительной версии. Однако ваше подключение при использовании этой функции является защищенным несмотря на предупреждение.

- Публикация для всего клиента, а не для отдельных групп или отдельных лиц, не поддерживается.

- Существует известная проблема при импорте неявно общего защищенного соединения через ссылку на подключение. Безопасность в целевой среде настроена неправильно.

- Существует известная проблема при импорте решения с использованием субъекта-службы, вызывающая сбой импорта. Обходной путь — поделиться подключением с субъектом-службой.

Проверка подлинности Windows

Этот тип подключения небезопасен, потому что он не полагается на аутентификацию конечного пользователя. Используйте аутентификацию Windows, когда вам нужно подключиться к локальному источнику данных. Примером такого типа подключения является локальный сервер, на котором установлен сервер SQL Server. Соединение должно проходить через шлюз. Поскольку оно проходит через шлюз, соединитель имеет доступ ко всем данным в этом источнике данных. В результате любая информация, к которой вы можете получить доступ с помощью предоставленных вами учетных данных Windows, доступна соединителю. И после того как приложение опубликовано, подключение также публикуется и становится доступным для ваших пользователей. Такое поведение означает, что ваши конечные пользователи также могут создавать приложения, используя это же соединение, и получать доступ к данным на этом компьютере. Доступ к соединениям с источником данных также неявно предоставлен пользователям, которым предоставлен доступ к приложению. Этот тип соединения может быть допустимым, если ваш источник данных существует только на локальном сервере, а данные из этого источника свободно доступны.

Источники данных в решениях

Решения используются для управления жизненным циклом приложения и предоставления других возможностей для управления жизненным циклом источников данных. Если приложение на основе холста находится в решении, ссылки на соединения и переменные среды могут быть созданы для хранения информации об источниках данных. Этот процесс гарантирует, что источники данных могут быть изменены или восстановлены при переносе решений в другие среды.

Переименование источников данных в приложениях

Чтобы узнать о переименовании источников данных в приложении и различиях между табличными и основанными на действиях источниками данных, перейдите Переименование источников данных Power Apps на основе действий.

Диалоговое окно согласия на подключение

Когда пользователи впервые открывают приложение, использующее соединители, они видят диалоговое окно «Согласие на подключение» для следующих целей.

Чтобы проинформировать пользователей об источниках данных, к которым имеет доступ приложение.

Чтобы описать действия, которые соединитель может или не может выполнять в приложении. Например, для приложений, использующих соединитель Пользователи Office 365:

- Это приложение может:

- Читать ваш полный профиль пользователя

- Читать полный профиль всех пользователей

- Это приложение не может:

- Изменить или удалить любую информацию профиля пользователя

- Это приложение может:

Чтобы получить согласие конечного пользователя на подключение к источникам данных, которые использует приложение.

Для облегчения аутентификации конечного пользователя вручную, когда это необходимо.

Для некоторых подключений Power Platform может автоматически аутентифицировать пользователя для доступа к источнику данных. Однако, если автоматический вход не удается, это диалоговое окно предлагает пользователям исправить соединение, выполнив вход вручную. Power Platform может попытаться выполнить автоматический вход для подключения только в том случае, если источник данных предварительно авторизует субъект-службу подключений Microsoft Azure API, предоставив ему разрешение на выполнение единого входа для пользователя при создании подключения. Для получения дополнительной информации о едином входе читайте Что такое единый вход (SSO)?

Обратите внимание, что для приложений на основе модели, использующих пользовательские страницы, при наличии в приложении нескольких пользовательских страниц диалоговое окно согласия запрашивает разрешения на доступ к данным для всех соединителей на всех пользовательских страницах, даже если они не открыты.

На следующем изображении показан пример диалогового окна согласия на подключение для приложения, подключающегося к сайту SharePoint.

Для выбранных соединителей администраторы могут скрыть это диалоговое окно и дать согласие на подключение от имени конечных пользователей к источнику данных. В следующей таблице объясняется, какие типы соединителей могут быть запрещены в диалоговом окне согласия для приложения.

Заметка

Если администратор запрещает диалоговое окно согласия, но платформа не может выполнить единый вход для конечного пользователя, диалоговое окно будет представлено пользователю при запуске приложения.

| Тип соединителя | Диалоговое окно согласия запрещено? | Ссылка |

|---|---|---|

| Соединители Microsoft, поддерживающие единый вход (например, пользователи SharePoint, Office 365) | Да | Командлет администратора Power Apps |

| Соединитель для доступа к партнерской службе, не принадлежащей Microsoft, например Salesforce | нет | Неприменимо |

| Пользовательские соединители, использующие OAuth с Microsoft Entra ID в качестве поставщика удостоверений. Это настраиваемые соединители, созданные организациями и доступные только пользователям внутри организации (например, созданные Contoso только для пользователей Contoso) | Да | Управление подключениями |

Microsoft Power Platform может только запретить диалоговое окно согласия для подключений к источникам данных, где:

- Источник данных не обязан показывать пользовательский интерфейс явного согласия.

- Источник данных выполняет предварительную авторизацию субъекта-службы подключений Microsoft Azure API для включения единого входа.

- Администратор настраивает приложение для запрета согласия для предыдущих подключений.

Предварительная авторизация субъекта-службы подключений Microsoft Azure API существует для собственных источников данных Microsoft и может быть настроена пользовательскими приложениями, зарегистрированными в клиенте Microsoft Entra, используемом настраиваемыми соединителями. Администратор управляет запретом согласия для каждого приложения (в отличие от соединителя), поэтому запрет осуществляется на самом детальном уровне взаимодействия с приложением — такой уровень детализации предотвращает непреднамеренный запрет согласия для «одобренных приложений» организации от непреднамеренного запрета согласия для приложений, которые не были одобрены или проверены.