Планирование защиты от потери данных (DLP)

Каждая организация планирует и реализует защиту от потери данных (DLP) по-разному. Почему? Потому что бизнес-потребности, цели, ресурсы и ситуация каждой организации уникальны. Однако существуют элементы, которые являются общими для всех успешных реализаций защиты от потери данных. В этой статье представлены рекомендации по планированию развертывания защиты от потери данных.

Совет

Начните работу с Microsoft Copilot for Security, чтобы изучить новые способы интеллектуальной и быстрой работы с использованием возможностей ИИ. Дополнительные сведения о Microsoft Copilot for Security в Microsoft Purview.

Подготовка к работе

Если вы не знакомы с Microsoft Purview DLP, вот список основных статей, необходимых для реализации DLP:

- Административные единицы

- Сведения о защите от потери данных в Microsoft Purview . В этой статье представлены сведения о дисциплине защиты от потери данных и реализации защиты от потери данных корпорацией Майкрософт.

- Планирование защиты от потери данных (DLP). Проработав статью, которую вы читаете сейчас, вы:

- Справочник по политике защиты от потери данных . В этой статье описаны все компоненты политики защиты от потери данных, а также сведения о том, как каждый из них влияет на поведение политики.

- Разработка политики защиты от потери данных . В этой статье описано, как создать инструкцию намерения политики и сопоставить ее с определенной конфигурацией политики.

- Создание и развертывание политик защиты от потери данных . В этой статье представлены некоторые распространенные сценарии намерения политики, которые будут сопоставлены с параметрами конфигурации. Затем вы сможете настроить эти параметры.

- Сведения об изучении оповещений о предотвращении потери данных . В этой статье вы узнаете о жизненном цикле оповещений с момента создания до окончательного исправления и настройки политики. Он также знакомит вас с инструментами, используемыми для исследования оповещений.

Несколько отправных точек

Многие организации предпочитают внедрять DLP в соответствии с различными государственными или отраслевыми правилами. Например, Общее положение Европейского союза о защите данных (GDPR), Закон о переносимости и подотчетности медицинского страхования (HIPAA) или Закон о конфиденциальности потребителей Калифорнии (CCPA). Они также реализуют защиту от потери данных для защиты своей интеллектуальной собственности. Однако начальное и конечное место назначения в пути защиты от потери данных различаются.

Организации могут начать свой путь защиты от потери данных с нескольких разных точек:

- С фокусом на платформе, например желание защитить информацию в сообщениях чата и канала Teams или на устройствах с Windows 10 или 11

- Знание конфиденциальной информации, которую они хотят приоритета для защиты, например медицинских записей, и переход непосредственно к определению политик для ее защиты

- Не зная, что такое конфиденциальная информация, где она находится или кто что с ней делает; Таким образом, они начинают с обнаружения и классификации и принимают более методичный подход

- Не зная, что такое конфиденциальная информация, где она находится или кто что делает с ней, они сразу же идут к определению политик, а затем используют эти результаты для их уточнения

- Зная, что им нужно реализовать полный стек Microsoft Purview Information Protection, и план принять долгосрочный методичный подход

Ниже приведены лишь некоторые примеры того, как клиенты могут обращаться к защите от потери данных. Не имеет значения, с чего вы начинаете; Защита от потери данных достаточно гибкая, чтобы обеспечить различные типы защиты информации от начала до полностью реализованной стратегии защиты от потери данных.

Обзор процесса планирования

В статье Сведения о защите от потери данных Microsoft Purview представлены три различных аспекта процесса планирования защиты от потери данных. Мы рассмотрим более подробные сведения об элементах, которые являются общими для всех планов защиты от потери данных.

Определение круга заинтересованных лиц

После реализации политики защиты от потери данных могут применяться в значительной части организации. Ит-отдел не может самостоятельно разработать широкий план без негативных последствий. Необходимо определить заинтересованных лиц, которые могут:

- определение нормативных актов, законов и отраслевых стандартов, которые применяются в вашей организации;

- определение категорий конфиденциальных элементов для защиты

- определение бизнес-процессов, в которые они используются

- определение рискованного поведения, которое должно быть ограничено

- определение приоритетов, какие данные следует защищать в первую очередь, на основе конфиденциальности элементов и риска, связанного с этим

- описание процесса проверки и исправления событий соответствия политике защиты от потери данных

Как правило, эти потребности должны составлять 85 % защиты от нормативных требований и соответствия требованиям и 15 % защиты интеллектуальной собственности. Ниже приведены некоторые рекомендации по ролям, которые следует включить в процесс планирования.

- Сотрудники по регулированию и соответствию

- Директор по рискам

- Сотрудники по юридическим вопросам

- Сотрудники по безопасности и соответствию требованиям

- Владельцы бизнеса для элементов данных

- Бизнес-пользователи

- IT

Описание категорий конфиденциальной информации для защиты

После идентификации заинтересованные лица описывают категории конфиденциальной информации, которую необходимо защитить, и бизнес-процессы, в которых они используются. Например, DLP определяет следующие категории:

- Финансы

- Медицинская информация и информация о здоровье

- Конфиденциальность

- Пользовательский

Заинтересованные лица могут определить конфиденциальную информацию так: "Мы обработчик данных, поэтому мы должны реализовать защиту конфиденциальности в отношении информации субъекта данных и финансовой информации".

Установка целей и стратегии

Определив заинтересованных лиц, узнав, какая конфиденциальная информация нуждается в защите и где она используется, заинтересованные лица могут задать свои цели защиты, а ИТ-служба может разработать план реализации.

Настройка плана реализации

План реализации должен включать:

- карта начального состояния, требуемого конечного состояния и шагов для переходов от одного к другому

- план решения проблемы обнаружения конфиденциальных элементов;

- план разработки политик и порядок их реализации

- план по устранению любых предварительных требований;

- план имитации политик перед их реализацией для принудительного применения;

- план обучения конечных пользователей

- план настройки политик;

- план проверки и обновления стратегии защиты от потери данных на основе изменения нормативных, юридических, отраслевых стандартов или защиты интеллектуальной собственности и бизнес-потребностей

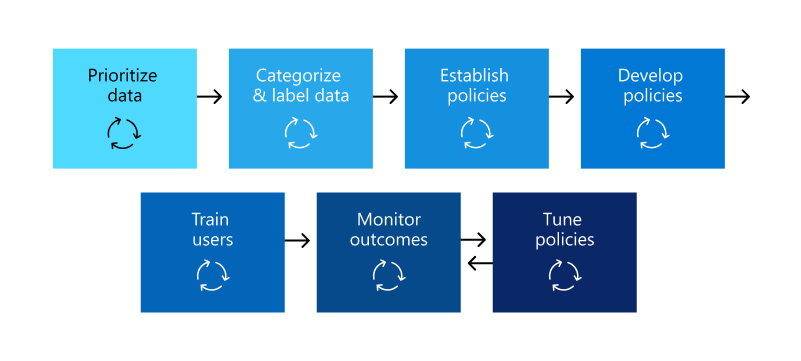

Сопоставление пути от начала до требуемого конечного состояния

Документирование того, как ваша организация собирается перейти из начального состояния в требуемое конечное состояние, имеет важное значение для общения с заинтересованными лицами и настройки области проекта. Ниже приведен набор шагов, которые обычно используются для развертывания защиты от потери данных. Вам потребуется больше сведений, чем на рисунке, но вы можете использовать его для обрамления пути внедрения защиты от потери данных.

Обнаружение конфиденциальных элементов

Существует несколько способов определить, какие отдельные конфиденциальные элементы и где они находятся. Возможно, у вас уже развернуты метки конфиденциальности или вы решили развернуть широкую политику защиты от потери данных во всех расположениях, которые обнаруживают и проверяют только элементы. Дополнительные сведения см. в статье Сведения о данных.

Планирование политик

По мере того как вы начнете внедрение защиты от потери данных, вы можете использовать эти вопросы, чтобы сосредоточиться на разработке и реализации политики.

Каким законам, нормативным актам и отраслевым стандартам должна соответствовать ваша организация?

Поскольку многие организации приходят к защите от потери данных с целью обеспечения соответствия нормативным требованиям, ответ на этот вопрос является естественным отправным местом для планирования реализации DLP. Но, как ИТ-разработчик, вы, вероятно, не в состоянии ответить на него. Вместо этого вы должны обратиться к своей юридической команде и руководителям бизнеса, чтобы получить ответ.

Пример На вашу организацию распространяются финансовые правила Великобритании.

Какие конфиденциальные элементы должна защищать ваша организация от утечки?

После того как вы узнаете, где находится ваша организация с точки зрения требований к соответствию нормативным требованиям, вы получите представление о том, какие конфиденциальные элементы необходимо защитить от утечки. Вы также получите представление о том, как вы хотите определить приоритет реализации политики для защиты этих элементов. Эти знания помогают выбрать наиболее подходящие шаблоны политик защиты от потери данных. Microsoft Purview поставляется с предварительно настроенными шаблонами защиты от потери данных для финансовых, медицинских и медицинских и политик конфиденциальности. Кроме того, вы можете создать собственный шаблон с помощью пользовательского шаблона. При разработке и создании фактических политик защиты от потери данных наличие рабочих знаний о конфиденциальных элементах, которые необходимо защитить, помогает выбрать правильный тип конфиденциальной информации.

Пример Чтобы быстро приступить к работе, можно выбрать предварительно настроенный U.K. Financial Data шаблон политики, который включает типы конфиденциальной Credit Card Numberинформации , EU Debit Card Numberи SWIFT Code .

Как вы хотите, чтобы политики были ограничены

Если в вашей организации реализованы административные единицы, можно задать область политик защиты от потери данных по административной единице или оставить область по умолчанию, которая применяет политики к полному каталогу. Дополнительные сведения см. в разделе Определение области политики.

Где находятся конфиденциальные элементы и в каких бизнес-процессах они участвуют?

Элементы, содержащие конфиденциальную информацию вашей организации, используются каждый день в процессе ведения бизнеса. Необходимо знать, где могут находиться экземпляры этой конфиденциальной информации и в каких бизнес-процессах они используются. Зная это, вы можете выбрать подходящие расположения для применения политик защиты от потери данных. Политики защиты от потери данных можно применить к следующим расположениям:

- Электронная почта Exchange Online

- Сайты SharePoint

- Учетные записи OneDrive

- сообщения в чатах и каналах Teams

- Устройства с Windows 10, 11 и macOS

- Microsoft Defender for Cloud Apps

- Локальные репозитории

Пример Внутренние аудиторы вашей организации отслеживают набор номеров кредитных карт. Они хранят электронную таблицу на безопасном сайте SharePoint. Некоторые сотрудники делают копии и сохраняют их на рабочем сайте OneDrive, который синхронизируется с устройством с Windows 10. Один из этих сотрудников вставляет список из 14 номеров кредитных карт в электронное письмо и пытается отправить его внешним аудиторам для проверки. В этом случае вы хотите применить политику к защищенному сайту SharePoint, ко всем внутренним учетным записям Аудиторов OneDrive, их устройствам Windows 10 и электронной почте Exchange.

Какова устойчивость вашей организации к утечке?

Разные группы в вашей организации могут иметь разные представления о том, что считается приемлемым уровнем утечки конфиденциальных элементов. Достижение совершенства нулевой утечки может привести к слишком высоким затратам для бизнеса.

Пример Группа безопасности и юридическая команда вашей организации считают, что никто за пределами организации не должен обмениваться номерами кредитных карт. Они настаивают на нулевой утечке. Однако в рамках регулярной проверки деятельности по номеру кредитных карт внутренние аудиторы должны поделиться некоторыми номерами кредитных карт со сторонними аудиторами. Если ваша политика защиты от потери данных запрещает доступ ко всем номерам кредитных карт за пределами организации, произойдет значительное прерывание бизнес-процесса и дополнительные затраты на устранение сбоев, чтобы внутренние аудиторы завершили отслеживание. Эти дополнительные расходы неприемлемы для исполнительного руководства. Чтобы устранить эту проблему, необходимо провести внутренний диалог, чтобы определить приемлемый уровень утечки. После принятия этого решения политика может предоставлять исключения для определенных пользователей для совместного использования информации или применяться в режиме только аудита.

Важно!

Сведения о создании оператора намерения политики и его сопоставлении с конфигурациями политик см. в статье Проектирование политики защиты от потери данных.

Планирование предварительных требований

Прежде чем отслеживать некоторые расположения защиты от потери данных, необходимо выполнить предварительные требования. Ознакомьтесь с разделами Перед началом работы в следующих статьях:

- Начало работы с локальным сканером для защиты от потери данных

- Начало работы с функцией защиты от потери данных в конечной точке

- Начало работы с расширением соответствия требованиям Майкрософт

- Использование политик защиты от потери данных для облачных приложений сторонних разработчиков

Развертывание политики

При создании политик защиты от потери данных следует рассмотреть возможность их постепенного развертывания, чтобы вы могли оценить их влияние и проверить их эффективность, прежде чем полностью применять их. Например, вы не хотите, чтобы новая политика защиты от потери данных непреднамеренно блокирует доступ к тысячам документов или нарушает существующий бизнес-процесс.

При создании политик защиты от потери данных с потенциально мощным влиянием рекомендуется выполнить указанные ниже действия.

Запустите политику в режиме имитации без подсказок политики, а затем используйте отчеты о защите от потери данных и любые отчеты об инцидентах для оценки влияния политик. В них содержатся сведения о количестве, расположении, типе и серьезности совпадений. На основе результатов можно настроить политики по мере необходимости. В режиме имитации политики защиты от потери данных не повлияют на производительность сотрудников, работающих в вашей организации. Этот этап также рекомендуется использовать для тестирования рабочего процесса для проверки событий защиты от потери данных и устранения проблем.

Запустите политику в режиме имитации с уведомлениями и советами по политике , чтобы вы могли начать обучать пользователей политикам соответствия требованиям и подготовить их к применению политик. Полезно иметь ссылку на страницу политики организации, которая содержит дополнительные сведения о политике в совете по политике. На этом этапе можно также попросить пользователей сообщать о ложноположительных результатах, чтобы можно было дополнительно уточнить условия и уменьшить количество ложноположительных результатов. Перейдите к этому этапу, когда у вас будет уверенность в том, что результаты применения политик соответствуют тем, которые имели в виду заинтересованные лица.

Запустите полное применение политики , чтобы применить действия в правилах и защитить содержимое. Продолжайте отслеживать отчеты системы защиты от потери данных и все отчеты об инцидентах или уведомления, чтобы убедиться в соответствии результатов вашим потребностям.

Обучение пользователей

Вы можете настроить политики так, чтобы при активации политики защиты от потери данных уведомления по электронной почте отправлялись автоматически, а советы по политикам отображались администраторам и конечным пользователям. Советы по политике — это полезные способы повышения осведомленности о рискованном поведении в конфиденциальных элементах и обучения пользователей, чтобы избежать этого поведения в будущем.

Ознакомьтесь с требованиями к защите от потери данных и стратегией обновления

Правила, законы и отраслевые стандарты, к которым применяется ваша организация, со временем изменятся, как и ваши бизнес-цели для защиты от потери данных. Обязательно включайте регулярные проверки всех этих областей, чтобы ваша организация соответствовала требованиям, а реализация защиты от потери данных продолжала соответствовать вашим бизнес-потребностям.

Подходы к развертыванию

| Описание бизнес-потребностей клиента | Способ |

|---|---|

|

Contoso Bank находится в строго регулируемых отраслях и имеет множество различных типов конфиденциальных элементов в разных местах.

Contoso: - знает, какие типы конфиденциальной информации являются главным приоритетом - должна свести к минимуму прерывание работы бизнеса по мере развертывания политик. Имеет участие владельцев бизнес-процессов - имеет ИТ-ресурсы и может нанять экспертов для планирования, проектирования и развертывания - имеет главный контракт на поддержку с корпорацией Майкрософт |

- Наберите время, чтобы понять, какие правила они должны соблюдать и как они будут соответствовать.

— Найдите время, чтобы понять значение "лучше вместе" стека Microsoft Purview Information Protection. Разработка схемы меток конфиденциальности для приоритетных элементов и ее применение. Проектирование и код политик, их развертывание в режиме имитации и обучение пользователей . Повторение и уточнение политик |

| TailSpin Toys не знает, какие конфиденциальные данные у них есть и где они есть, и они практически не имеют глубины ресурсов. Они широко используют Teams, OneDrive и Exchange. | — Начните с простых политик в приоритетных расположениях.

— Отслеживать, что идентифицируется . Применение меток конфиденциальности соответствующим образом — уточнение политик и обучение пользователей |

|

Fabrikam — небольшой стартап. Они хотят защитить свою интеллектуальную собственность и должны двигаться быстро. Они готовы выделить некоторые ресурсы, но не могут позволить себе нанимать внешних экспертов.

Другие рекомендации: — Все конфиденциальные элементы находятся в Microsoft 365 OneDrive и SharePoint . Внедрение OneDrive и SharePoint происходит медленно. Многие сотрудники по-прежнему используют DropBox и Диск Google для хранения и совместного использования элементов . Сотрудники ценят скорость работы по сравнению с дисциплиной защиты данных . Все 18 сотрудников имеют новые устройства с Windows |

— Воспользуйтесь преимуществами политики защиты от потери данных по умолчанию в Teams . Использование параметра "ограничено по умолчанию" для элементов SharePoint. Развертывание политик, которые предотвращают внешний общий доступ . Развертывание политик в приоритетных расположениях - Развертывание политик на устройствах Windows - Блокировка отправки в облачные решения хранилища, отличные от OneDrive. |

Дальнейшие действия

Важно!

Дополнительные сведения о развертывании политики защиты от потери данных см. в разделе Развертывание.