Создание политик управления рисками внутри организации и управление ими

Важно!

Управление внутренними рисками Microsoft Purview сопоставляет различные сигналы для выявления потенциально вредоносных или непреднамеренных внутренних рисков, таких как кража IP-адресов, утечка данных и нарушения безопасности. Управление внутренними рисками позволяет клиентам создавать политики для управления безопасностью и соответствием требованиям. Созданные с учетом конфиденциальности по умолчанию, пользователи по умолчанию псевдонимизированы, а элементы управления доступом на основе ролей и журналы аудита позволяют обеспечить конфиденциальность на уровне пользователя.

Политики управления внутренними рисками определяют, какие пользователи находятся в зоне внимания и о каких индикаторах риска высылаются оповещения. Вы можете быстро создать политику безопасности, которая применяется ко всем пользователям в организации, или определить отдельных пользователей или группы для управления в политике. Политики поддерживают приоритеты содержимого, чтобы сосредоточиться на условиях политики на нескольких или определенных Microsoft Teams, сайтах SharePoint, типах конфиденциальности данных и метках данных. С помощью шаблонов можно выбирать определенные индикаторы риска и настраивать пороговые значения событий для индикаторов политики, эффективно настраивая оценки риска, а также уровень и частоту оповещений.

Вы также можете настроить политики быстрой утечки данных и кражи данных, отправив пользовательские политики, которые автоматически определяют условия политики на основе результатов последней аналитики. Кроме того, бустеры оценки риска и обнаружение аномалий помогают выявлять потенциально рискованные действия пользователей, которые имеют более высокую важность или необычные. Окна политик позволяют определить период времени применения политики к действиям оповещений и используются для определения длительности действия политики после ее активации.

Ознакомьтесь с видео о настройке политик управления внутренними рисками , чтобы узнать, как политики, созданные с помощью встроенных шаблонов политик, помогут вам быстро реагировать на потенциальные риски.

Совет

Приступая к работе с Microsoft Security Copilot изучить новые способы интеллектуальной и быстрой работы с использованием возможностей ИИ. Дополнительные сведения о Microsoft Security Copilot в Microsoft Purview.

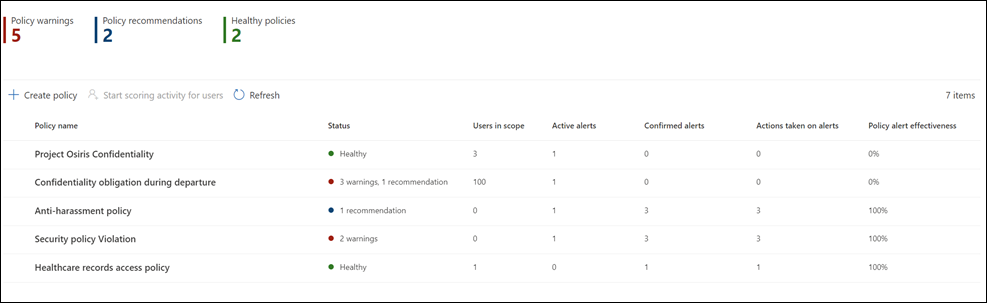

Панель мониторинга политики

Панель мониторинга политики позволяет быстро просмотреть политики в организации, работоспособность политики, вручную добавить пользователей в политики безопасности и просмотреть состояние оповещений, связанных с каждой политикой.

- Имя политики: имя, назначенное политике в рабочем процессе политики.

- Состояние: состояние работоспособности для каждой политики. Отображает количество предупреждений и рекомендаций политики или состояние работоспособности для политик без проблем. Вы можете выбрать политику, чтобы просмотреть сведения о состоянии работоспособности для любых предупреждений или рекомендаций.

- Активные оповещения: количество активных оповещений для каждой политики.

- Подтвержденные оповещения: общее количество оповещений, которые привели к обращениям из политики за последние 365 дней.

- Действия, выполняемые с оповещениями: общее количество оповещений, которые были подтверждены или отклонены за последние 365 дней.

- Эффективность оповещений политики. Процент определяется общим числом подтвержденных оповещений, разделенных на общее количество действий, выполненных с оповещениями (это сумма оповещений, которые были подтверждены или отклонены за последний год).

Рекомендации по политике из аналитики

Аналитика внутренних рисков предоставляет совокупное представление об анонимных действиях пользователей, связанных с безопасностью и соответствием требованиям, что позволяет оценивать потенциальные внутренние риски в организации без настройки политик внутренних рисков. Эта оценка поможет вашей организации определить потенциальные области повышенного риска и определить тип и область политик управления внутренними рисками, которые можно настроить. Если вы решили действовать с результатами сканирования аналитики на предмет утечки данных или кражи данных путем ухода из политик пользователей, вы даже можете настроить быструю политику на основе этих результатов.

Дополнительные сведения об аналитике внутренних рисков и рекомендациях политик см. в статье Параметры управления внутренними рисками: Аналитика.

Примечание.

Для доступа к аналитическим сведениям необходимо быть неограниченным администратором. Узнайте, как административные группы влияют на разрешения.

Быстрые политики

Для многих организаций начало работы с начальной политикой может оказаться сложной задачей. Если вы не знакомы с управлением внутренними рисками или используете рекомендуемые действия для начала работы, вы можете использовать быструю политику для создания и настройки новой политики. Параметры быстрой политики автоматически заполняются из рекомендуемых рекомендаций или результатов последней проверки аналитики в вашей организации. Например, если аналитика проверка обнаружила потенциальные действия по утечке данных в организации, политика быстрой утечки дат автоматически будет включать индикаторы, используемые для обнаружения этих действий.

Вы можете выбрать один из следующих быстрых политик:

- Защита критически важных ресурсов. Обнаруживает действия, связанные с наиболее ценными ресурсами вашей организации. Потеря этих активов может привести к юридической ответственности, финансовому ущербу или репутации.

- Утечки данных. Обнаружение потенциальных утечек данных от всех пользователей в вашей организации, которые могут варьироваться от случайного совместного использования конфиденциальной информации до кражи данных с злонамеренным намерением.

- Кража данных путем ухода пользователей. Обнаруживает потенциальные кражи данных пользователями вблизи даты их отставки или прекращения или на основе удаления учетной записи из Microsoft Entra ID.

- Email кражи. Определяет, когда пользователи отправит конфиденциальные ресурсы за пределы вашей организации. Например, пользователи отправят конфиденциальные ресурсы по электронной почте на свой личный адрес электронной почты.

Чтобы приступить к работе, перейдите враздел Политикиуправления внутренними рисками> и выберите Создать политику>Быстрая политика. Если вы просматриваете аналитические отчеты, можно выбрать Просмотреть сведения>Начало работы , чтобы приступить к работе с быстрой политикой для соответствующей области.

После запуска рабочего процесса быстрой политики просмотрите параметры политики и настройте политику с помощью одного выбора. Если необходимо настроить быструю политику, вы можете изменить условия после создания политики. Будьте в курсе результатов обнаружения для быстрой политики, настроив Уведомления по электронной почте каждый раз, когда у вас есть предупреждение политики или каждый раз, когда политика создает оповещение с высоким уровнем серьезности.

Примечание.

Для создания быстрых политик необходимо быть неограниченным администратором. Узнайте, как административные группы влияют на разрешения.

Определение приоритетов содержимого в политиках

Политики управления внутренними рисками поддерживают указание более высокого приоритета для содержимого в зависимости от того, где оно хранится, тип контента или его классификация. Вы также можете выбрать, следует ли назначать оценки риска всем действиям, обнаруженным политикой, или только действиям, которые содержат приоритетный контент. Указание содержимого в качестве приоритета увеличивает оценку риска для любого связанного с ним действия, что, в свою очередь, увеличивает вероятность создания оповещения высокой важности. Однако некоторые действия не будут создавать оповещение, если связанное содержимое не содержит встроенные или пользовательские типы конфиденциальной информации или не указано в качестве приоритета в политике.

Например, у вашей организации есть выделенный сайт SharePoint для строго конфиденциального проекта. Утечка данных на этом сайте SharePoint может скомпрометировать проект и существенно повлиять на его успех. При назначении этому сайту SharePoint приоритета в политике утечки данных автоматически повышаются оценки риска для соответствующих действий. Такая приоритезация увеличивает вероятность того, что эти действия создают оповещение о внутреннем риске, и повышает степень серьезности оповещения.

Кроме того, эту политику можно сфокусировать на действиях сайта SharePoint, которые включают только приоритетное содержимое для этого проекта. Назначаются оценки риска, а оповещения создаются только в том случае, если указанные действия включают содержимое с приоритетом. Действия без приоритетного содержимого не будут оценены, но вы по-прежнему сможете просмотреть их, если будет создано оповещение.

Примечание.

Если настроить политику для создания оповещений только для действий, включающих содержимое с приоритетом, никакие изменения не будут применены к повышателям оценки риска.

При создании политики управления внутренними рисками в рабочем процессе политики можно выбрать один из следующих приоритетов:

- Сайты SharePoint: все действия, связанные со всеми типами файлов на определенных сайтах SharePoint, получают более высокую оценку риска. Пользователи, настроив политику и выбрав приоритетные сайты SharePoint, могут выбирать сайты SharePoint, на доступ к которым у них есть разрешение. Если сайты SharePoint недоступны для выбора в политике текущим пользователем, другой пользователь с необходимыми разрешениями может выбрать сайты для политики позже или текущий пользователь должен получить доступ к требуемым сайтам.

- Типы конфиденциальной информации: все действия, связанные с содержимым, которое содержит типы конфиденциальной информации, получают более высокую оценку риска.

- Метки конфиденциальности: все действия, связанные с содержимым, которое содержит метки конфиденциальности, получают более высокую оценку риска.

- Расширения файлов: любые действия, связанные с содержимым с определенными расширениями файлов. Пользователи, настраивающие политику кражи и утечки данных, которая выбирает расширения файлов для определения приоритетов в рабочем процессе политики, могут определить до 50 расширений файлов для определения приоритетов в политике. Введенные расширения могут включать или опускать символ "." в качестве первого символа приоритетного расширения.

- Обучаемые классификаторы: любое действие, связанное с содержимым, которое входит в обучаемый классификатор. Пользователи, настраивающие политику, которая выбирает обучаемые классификаторы в рабочем процессе политики, могут выбрать до 5 обучаемых классификаторов для применения к политике. Эти классификаторы могут быть существующими классификаторами, которые определяют шаблоны конфиденциальной информации, такие как социальное обеспечение, кредитные карта, номера банковских счетов или пользовательские классификаторы, созданные в вашей организации.

Обнаружение последовательности

Действия по управлению рисками могут не выполняться как изолированные события. Эти риски часто являются частью более широкой последовательности событий. Последовательность — это группа из двух или более потенциально рискованных действий, выполняемых один за другим, которые могут предполагать повышенный риск. Выявление этих связанных действий пользователей является важной частью оценки общего риска. Если выбрано обнаружение последовательности для политик кражи данных или утечки данных, на вкладке Действия пользователя в случае управления внутренними рисками отображаются аналитические сведения о действиях со сведениями о последовательности. Следующие шаблоны политик поддерживают обнаружение последовательности:

- Кража данных уходящими пользователями

- Утечки данных

- Утечки данных приоритетными пользователями

- Утечка данных рискованными пользователями

- Рискованное использование ИИ

Эти политики управления внутренними рисками могут использовать определенные индикаторы и порядок их возникновения для выявления каждого шага в последовательности рисков. Для политик, созданных на основе утечек данных и утечек данных с помощью шаблонов приоритетных пользователей , можно также выбрать, какие последовательности активируют политику. Имена файлов используются при сопоставлении действий в последовательности. Эти риски организованы по четырем основным категориям действий:

- Коллекция. Обнаруживает действия скачивания пользователями политики область. Примеры действий по управлению рисками включают скачивание файлов с сайтов SharePoint, сторонних облачных служб, не разрешенных доменов или перемещение файлов в сжатую папку.

- Кража: обнаруживает действия общего доступа или извлечения во внутренние и внешние источники пользователями политики область. Пример действий по управлению рисками включает отправку сообщений электронной почты с вложениями из организации внешним получателям.

- Запутывание. Обнаруживает маскировку потенциально рискованных действий пользователями политики область. Пример действия по управлению рисками включает переименование файлов на устройстве.

- Очистка. Обнаруживает действия удаления пользователей область политики. Пример действия по управлению рисками включает удаление файлов с устройства.

Примечание.

Для обнаружения последовательностей используются индикаторы, включенные в глобальных параметрах для управления внутренними рисками. Если соответствующие индикаторы не выбраны, вы сможете включить эти индикаторы на этапе обнаружения последовательности в рабочем процессе политики.

При настройке политики можно настроить отдельные параметры пороговых значений для каждого типа обнаружения последовательности. Эти пороговые параметры настраивают оповещения в зависимости от объема файлов, связанных с типом последовательности.

Примечание.

Последовательность может содержать одно или несколько событий, которые исключаются из оценки рисков на основе конфигурации параметров. Например, ваша организация может использовать параметр Глобальные исключения, чтобы исключить .png файлы из оценки риска, так как .png файлы обычно не являются рискованными. Но для маскировки вредоносного действия можно использовать файл .png. По этой причине, если событие, исключенное из оценки риска, является частью последовательности из-за действия маскировки, событие включается в последовательность, так как оно может быть интересно в контексте последовательности. Дополнительные сведения о том, как исключения, которые являются частью последовательности, отображаются в обозревателе действий.

Дополнительные сведения об управлении обнаружением последовательности в представлении Действия пользователей см. в разделе Случаи управления внутренними рисками: Действия пользователей.

Накопительное обнаружение кражи

Если конфиденциальность включена по умолчанию, индикаторы внутренних рисков помогают выявлять необычные уровни рисков при ежедневной оценке для пользователей, которые находятся в область для политик внутренних рисков. Накопительное обнаружение кражи использует модели машинного обучения, чтобы определить, когда действия кражи, выполняемые пользователем в течение определенного времени, превышают обычный объем, выполняемый пользователями в вашей организации за последние 30 дней по нескольким типам действий кражи. Например, если пользователь предоставил общий доступ к большему объему файлов, чем большинство пользователей за последний месяц, это действие будет обнаружено и классифицировано как совокупное действие кражи.

Аналитики по управлению внутренними рисками и следователи могут использовать совокупные аналитические сведения об обнаружении кражи для выявления действий по краже , которые обычно не могут создавать оповещения, но больше, чем обычно для их организации. Некоторые примеры могут быть увядающими пользователями, медленно эксфильтрующими данные в течение нескольких дней, или когда пользователи многократно обмениваются данными по нескольким каналам больше, чем обычно для общего доступа к данным в вашей организации, или по сравнению с их одноранговых групп.

Примечание.

По умолчанию накопительное обнаружение кражи создает оценки риска на основе совокупной активности пользователя по сравнению с его организационными нормами. Вы можете включить накопительные параметры обнаружения кражи в разделе Индикаторы политики на странице Параметры управления внутренними рисками. Более высокие оценки риска назначаются совокупным действиям кражи для сайтов SharePoint, типов конфиденциальной информации и содержимого с метками конфиденциальности, настроенными в качестве приоритетного содержимого в политике или для действий с метками, настроенными как высокоприоритетные в Защита информации Microsoft Purview.

При использовании следующих шаблонов политики по умолчанию включены обнаружения накопительных краж данных:

- Кража данных уходящими пользователями

- Утечки данных

- Утечки данных приоритетными пользователями

- Утечка данных рискованными пользователями

Группы одноранговых узлов для совокупного обнаружения кражи

Управление внутренними рисками определяет три типа одноранговых групп для анализа действий кражи, выполняемых пользователями. Группы одноранговых узлов, определенные для пользователей, основаны на следующих критериях:

Сайты SharePoint. Управление внутренними рисками определяет группы одноранговых узлов на основе пользователей, которые получают доступ к похожим сайтам SharePoint.

Аналогичная организация: пользователи с отчетами и членами команды на основе иерархии организации. Для этого параметра требуется, чтобы ваша организация использовала Microsoft Entra ID для поддержания иерархии организации.

Аналогичная должность: пользователи с сочетанием расстояния в организации и аналогичных должностей. Например, пользователь с должностью старшего менеджера по продажам с аналогичным назначением роли в качестве ведущего менеджера по продажам в той же организации будет определен как аналогичная должность. Этот параметр требует, чтобы ваша организация использовала Microsoft Entra ID для поддержания иерархии организации, обозначений ролей и должностей. Если у вас нет Microsoft Entra ID, настроенных для структуры организации и должностей, управление внутренними рисками определяет группы одноранговых узлов на основе общих сайтов SharePoint.

Если включить накопительное обнаружение кражи, ваша организация соглашается предоставлять общий доступ к данным Microsoft Entra на портале соответствия требованиям, включая иерархию организации и названия должностей. Если ваша организация не использует Microsoft Entra ID для хранения этой информации, обнаружение может быть менее точным.

Примечание.

При обнаружении накопительных краж данных используются индикаторы кражи данных, включенные в глобальные параметры управления внутренними рисками, а также индикаторы кражи данных, выбранные в политике. Таким образом, обнаружения накопительных краж данных оцениваются только для выбранных необходимых индикаторов кражи данных. Совокупные действия кражи для меток конфиденциальности, настроенных в содержимом с приоритетом, создают более высокие оценки риска.

Если для политик кражи данных или утечки данных включено обнаружение накопительных краж данных, на вкладке Действия пользователя отображаются сведения о действиях, связанных с обнаружением накопительных краж данных, в деле об управлении внутренними рисками. Дополнительные сведения об управлении действиями пользователей см. в разделе Сценарии управления внутренними рисками: Действия пользователей.

Работоспособности политики

Примечание.

Если ваша политика ограничена одной или несколькими административными единицами, вы можете просмотреть работоспособность политики только для политик, для которые вы ограничены. Если вы являетесь неограниченным администратором, вы можете просмотреть работоспособность политик для всех политик в клиенте.

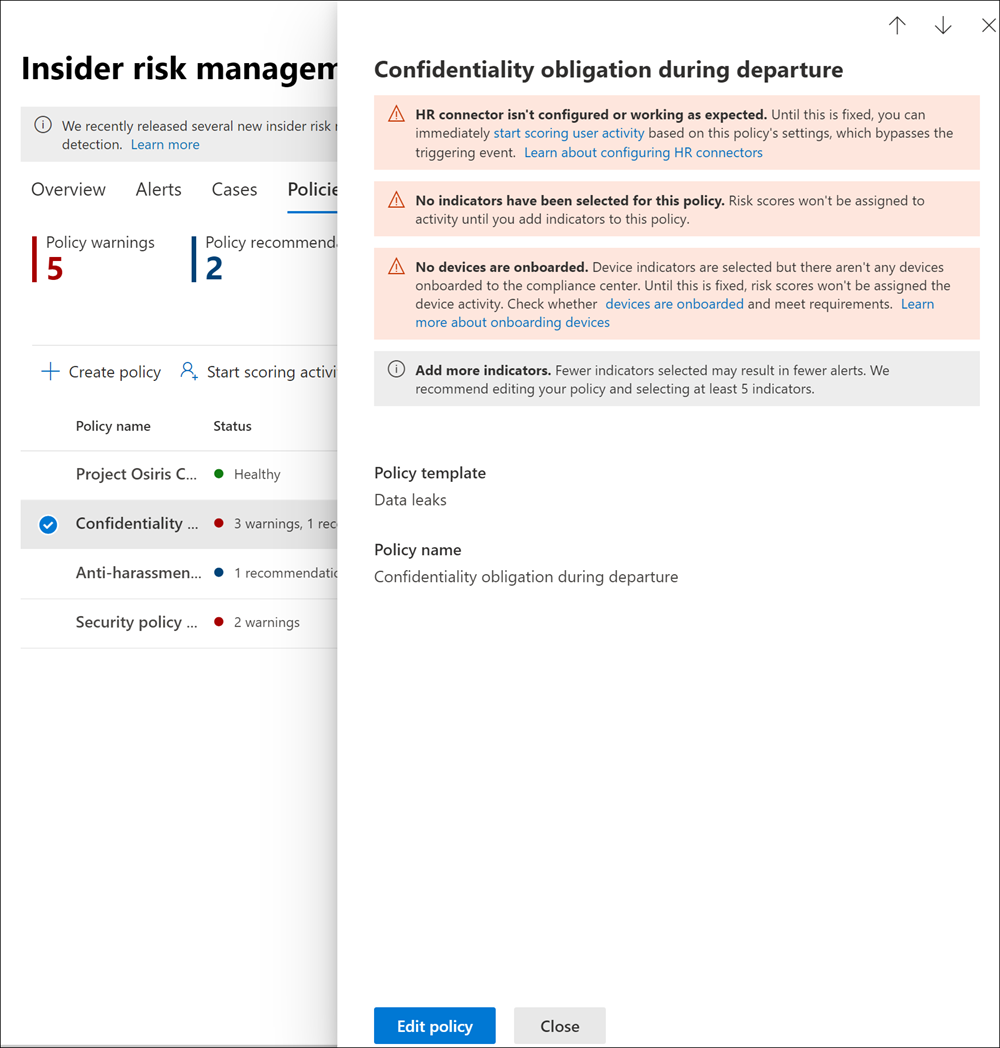

Состояние работоспособности политики дает представление о потенциальных проблемах с вашими политиками управления внутренними рисками. Столбец Состояние на вкладке Политики может оповещать вас о проблемах политик, которые могут препятствовать отправке сообщений о действиях пользователей или о том, почему количество оповещений о действиях является необычным. Состояние работоспособности политики также может подтвердить, что политика работоспособна и не требует внимания или изменения конфигурации.

Важно!

Для доступа к работоспособности политики необходимо иметь роль "Управление внутренними рисками " или "Администраторы управления внутренними рисками ".

Если с политикой имеются проблемы, в состоянии работоспособности политики отображаются уведомления и рекомендации, которые помогут вам принять меры для решения проблем с политикой. Эти уведомления помогут устранить следующие проблемы:

- Политики с неполной конфигурацией. Эти проблемы могут включать отсутствующих пользователей или группы в политике или другие незавершенные действия по настройке политики.

- Политики с проблемами конфигурации индикаторов. Индикаторы являются важной частью каждой политики. Если индикаторы не настроены или выбрано слишком мало индикаторов, политика может не оценивать действия риска должным образом.

- Триггеры политики не работают или требования к триггерам политики настроены неправильно. Функциональные возможности политики могут зависеть от других служб или требований к конфигурации для эффективного обнаружения инициирующих событий для активации присвоения оценок риска пользователям в политике. Эти зависимости могут включать проблемы с конфигурацией соединители, совместном доступом к оповещениям в Microsoft Defender для конечной точки или параметрам конфигурации политики защиты от потери данных.

- Ограничения тома приближаются к ограничениям или выходят за пределы. Политики управления внутренними рисками используют многочисленные службы и конечные точки Microsoft 365 для агрегирования сигналов действий риска. В зависимости от количества пользователей в ваших политиках ограничения объемов могут задерживать выявление действий риска и представление отчетов о них. Подробнее об этих ограничениях можно узнать в разделе "Ограничения шаблона политики" этой статьи.

Чтобы быстро просмотреть состояние работоспособности политики, перейдите на вкладку Политика и столбец Состояние . Здесь вы увидите следующие параметры состояния работоспособности политики для каждой политики:

- Работоспособно. Проблемы с политикой не обнаружены.

- Рекомендации. Проблема с политикой, которая может препятствовать правильной работе политики.

- Предупреждения. Проблема с политикой, которая может препятствовать выявлению потенциально рискованных действий.

Для получения дополнительных сведений о рекомендациях или предупреждениях выберите политику на вкладке Политики, чтобы открыть карточку сведений о политике. Дополнительные сведения о рекомендациях и предупреждениях, включая рекомендации по устранению этих проблем, отображаются в разделе Уведомления сведений карта.

Уведомления

В следующей таблице вы узнаете больше о рекомендациях, предупреждениях и действиях, которые необходимо принять для устранения потенциальных проблем.

| Сообщения с уведомлениями | Шаблоны политик | Причины / Попробуйте это действие, чтобы исправить |

|---|---|---|

| Политика не назначает оценки риска действиям | Все шаблоны политик | Вам может потребоваться просмотреть политику область и конфигурацию событий, чтобы политика могла назначать оценки риска действиям. 1. Просмотрите пользователей, выбранных для политики. Если выбрано несколько пользователей, может потребоваться выбрать дополнительных пользователей. 2. Если вы используете соединителя отдела кадров, убедитесь, что соединитель отдела кадров отправляет правильные данные. 3. Если в качестве события активации используется политика защиты от потери данных, проверка конфигурацию политики защиты от потери данных, чтобы убедиться, что она настроена для использования в этой политике. 4. Для политик нарушения безопасности просмотрите состояние рассмотрения оповещений Microsoft Defender для конечной точки, выбранное в разделе Параметры предварительной > оценки рисков Интеллектуальное обнаружение. Подтвердите, что фильтр оповещений не слишком узкий. |

| Политика не создала никаких оповещений | Все шаблоны политик | Вам может потребоваться проверить конфигурацию политики, чтобы проанализировать наиболее релевантные действия оценки. 1. Подтвердите выбранные индикаторы, которые вы хотите оценить. Чем больше индикаторов выбрано, тем большему количеству действий назначаются оценки риска. 2. Просмотрите настройку пороговых значений для политики. Если выбранные пороговые значения не соответствуют допустимости риска вашей организации, измените выбранные значения таким образом, чтобы оповещения создавались на основе предпочитаемых пороговых значений. 3. Просмотрите пользователей и группы, выбранные для политики. Убедитесь, что вы выбрали всех подходящих пользователей и групп. 4. Для политик нарушения безопасности убедитесь, что вы выбрали статус сортировки предупреждений, который вы хотите оценивать для оповещений Microsoft Defender для конечной точки в интеллектуальных обнаружениях в параметрах. |

| В эту политику не включены пользователи или группы | Все шаблоны политик | Пользователи или группы не назначены политике. Изменение политики и выбор пользователей или групп для политики. |

| Для этой политики не выбраны индикаторы | Все шаблоны политик | Индикаторы не выбраны для политики Изменение политики и выбор соответствующих индикаторов политики. |

| В эту политику не включены группы приоритетных пользователей | - Утечки данных приоритетными пользователями - Нарушения политики безопасности приоритетными пользователями |

Группы приоритетных пользователей не назначены политике. Настройте группы приоритетных пользователей в параметрах управления внутренними рисками и назначьте группы приоритетных пользователей политике. |

| Для этой политики не выбрано инициирующее событие | Все шаблоны политик | Инициирующее событие не настроено для политики Оценки риска не будут назначены действиям пользователей, пока вы не отредактируете политику и не выберете инициирующее событие. |

| Соединитель отдела кадров не настроен или не работает должным образом | - Кража данных уходящим пользователем - Нарушения политики безопасности уходящим пользователем — утечки данных рискованными пользователями — нарушения политики безопасности пользователями, которые рискуют |

Возникла проблема с соединителем отдела кадров. 1. Если вы используете соединителя отдела кадров, убедитесь, что соединитель отдела кадров отправляет правильные данные ИЛИ 2. Выберите событие активации Microsoft Entra учетной записи удалено. |

| Устройства не подключены | - Кража данных уходящими пользователями — утечки данных — утечки данных рискованными пользователями - Утечки данных приоритетными пользователями |

Индикаторы устройств выбраны, но нет устройств, подключенных к порталу соответствия требованиям Проверьте подключение устройств и соответствие требованиям. |

| Соединитель отдела кадров в последнее время не загружал данные | - Кража данных уходящим пользователем - Нарушения политики безопасности уходящим пользователем — утечки данных рискованными пользователями — нарушения политики безопасности пользователями, которые рискуют |

Соединитель отдела кадров не импортировал данные более 7 дней. Проверьте правильность настройки соединителя отдела кадров и отправку данных. |

| Мы не можем проверка состояние вашего соединителя отдела кадров прямо сейчас, пожалуйста, проверка позже | - Кража данных уходящим пользователем - Нарушения политики безопасности уходящим пользователем — утечки данных рискованными пользователями — нарушения политики безопасности пользователями, которые рискуют |

Решение по управлению внутренними рисками не может проверить состояние вашего соединителя отдела кадров. Проверьте правильность настройки соединителя отдела кадров и отправку данных, а также проверьте состояние политики. |

| Политика защиты от потери данных не выбрана в качестве инициирующего события | — утечки данных - Утечки данных приоритетными пользователями |

Политика защиты от потери данных не выбрана в качестве события активации или выбранная политика защиты от потери данных была удалена. Измените политику и выберите активную политику защиты от потери данных или установить событие "Пользователь выполняет действие кражи" в качестве инициирующего события в конфигурации политики. |

| В этой политике выключено использование политики защиты от потери данных | — утечки данных - Утечки данных приоритетными пользователями |

В этой политике выключено использование политики защиты от потери данных. 1. Включите политику защиты от потери данных, назначенную этой политике. ИЛИ 2. Измените политику и выберите новую политику защиты от потери данных или установить событие "Пользователь выполняет действие кражи" в качестве инициирующего события в конфигурации политики. |

| Политика защиты от потери данных не соответствует требованиям | — утечки данных - Утечки данных приоритетными пользователями |

Политики защиты от потери данных, используемые в качестве инициирующих событий, должны быть настроены для создания оповещений высокой важности. 1. Измените политику защиты от потери данных, чтобы назначить применимым оповещениям высокий уровень важности. ИЛИ 2. Отредактируете эту политику и выберите Пользователь выполняет действие кражи в качестве инициирующего события. |

| У вашей организации нет подписки на Microsoft Defender для конечной точки | — Нарушения политики безопасности - Нарушения политики безопасности уходящими пользователями — нарушения политики безопасности пользователями, которые рискуют - Нарушения политики безопасности приоритетными пользователями |

Активная подписка на Microsoft Defender для конечной точки не обнаружена для вашей организации. Пока не будет добавлена подписка на Microsoft Defender для конечной точки, эти политики не будут назначать оценки риска для действий пользователей. |

| Microsoft Defender для конечной точки оповещения не передаются на портал соответствия требованиям | — Нарушения политики безопасности - Нарушения политики безопасности уходящими пользователями — нарушения политики безопасности пользователями, которые рискуют - Нарушения политики безопасности приоритетными пользователями |

Microsoft Defender для конечной точки оповещения не передаются на портал соответствия требованиям. Настройка общего доступа к оповещениям Microsoft Defender для конечной точки. |

| Вы приближаетесь к максимальному ограничению пользователей, которые активно оцениваются для этого шаблона политики. | Все шаблоны политик | Каждый шаблон политики имеет максимальное количество пользователей в области действия. См. сведения о разделе ограничения шаблона. Просмотрите пользователей на вкладке Пользователи и удалите всех пользователей, которым больше не требуется оценка. |

| Событие активации неоднократно возникает для более чем 15% пользователей в этой политике | Все шаблоны политик | Настройте событие триггера, чтобы уменьшить частоту использования пользователей в политике область. |

Создание новой политики

Чтобы создать новую политику управления внутренними рисками, обычно используется рабочий процесс политики в решении для управления внутренними рисками в Портал соответствия требованиям Microsoft Purview. Вы также можете создать быстрые политики для общих утечек данных и кражи данных, отправляя пользователей из проверок Аналитики, если это применимо.

Выполните шаг 6. Создайте политику управления внутренними рисками , чтобы настроить новые политики внутренних рисков.

Обновление политики

Выберите соответствующую вкладку для используемого портала. В зависимости от плана Microsoft 365 Портал соответствия требованиям Microsoft Purview будет прекращена или будет прекращена в ближайшее время.

Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

- Войдите на портал Microsoft Purview , используя учетные данные учетной записи администратора в организации Microsoft 365.

- Перейдите к решению для управления внутренними рисками .

- Выберите Политики в области навигации слева.

- На панели мониторинга политики выберите политику, которую требуется обновить.

- На странице сведений о политике выберите Изменить политику.

- При необходимости на странице Имя и описание можно обновить описание политики.

Примечание.

Вы не можете изменить шаблон политики или поле Имя .

- Нажмите кнопку Далее, чтобы продолжить.

- Перейдите к шагу 7 процедуры Создания политики.

Копирование политики

Возможно, вам потребуется создать новую политику, аналогичную существующей политике, но требующую всего лишь нескольких изменений конфигурации. Вместо создания новой политики с нуля можно скопировать существующую политику, а затем изменить области, которые необходимо обновить в новой политике.

Выберите соответствующую вкладку для используемого портала. В зависимости от плана Microsoft 365 Портал соответствия требованиям Microsoft Purview будет прекращена или будет прекращена в ближайшее время.

Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

- Войдите на портал Microsoft Purview , используя учетные данные учетной записи администратора в организации Microsoft 365.

- Перейдите к решению для управления внутренними рисками .

- Выберите Политики в области навигации слева.

- На панели мониторинга политики выберите политику, которую вы хотите скопировать.

- На странице сведений о политике выберите Копировать.

- В рабочем процессе политики присвойте новой политике имя и при необходимости обновите ее конфигурацию.

Немедленное начало оценки действий пользователей

Могут возникать сценарии, в которых необходимо начать назначать оценки риска пользователям с политиками внутренних рисков за пределами рабочего процесса события, активировающего управление внутренними рисками. Используйте функцию Начать оценку для пользователей на вкладке Политики , чтобы вручную добавить пользователя (или пользователей) в одну или несколько политик внутренних рисков в течение определенного периода времени, приступить к назначению оценок риска их действиям и обойти требование для пользователя иметь индикатор активации (например, соответствие политике защиты от потери данных или дата окончания занятости из соединителя отдела кадров).

Значение в поле Причина действия оценки отображается в временная шкала действий пользователей. Пользователи, вручную добавленные в политики, отображаются на панели мониторинга Пользователи , а оповещения создаются, если действие соответствует пороговым значениям оповещений политики. В любой момент времени вы можете иметь до 4000 пользователей в область, которые были добавлены вручную с помощью функции Начать оценку для пользователей.

Ниже приведены некоторые сценарии, в которых может потребоваться немедленно приступить к оценке действий пользователей.

- Когда пользователи определены с проблемами риска и вы хотите немедленно приступить к назначению оценок риска их действиям для одной или нескольких ваших политик.

- При возникновении инцидента может потребоваться немедленно присвоить оценку риска действиям участвующих пользователей для одной или нескольких ваших политик.

- Если вы еще не настроили соединитель отдела кадров, но хотите начать назначать оценки риска действиям пользователей для событий отдела кадров, отправив файл .csv.

Примечание.

Добавление пользователей на панель мониторинга пользователей может занять несколько часов. Отображение действий этих пользователей за предыдущие 90 дней может занять до 24 часов. Чтобы просмотреть действия для пользователей, добавленных вручную, перейдите на вкладку Пользователи , выберите пользователя на панели мониторинга Пользователи , а затем откройте вкладку Действия пользователя в области сведений.

Запуск действий по оценке вручную для пользователей в одной или нескольких политиках управления внутренними рисками

Выберите соответствующую вкладку для используемого портала. В зависимости от плана Microsoft 365 Портал соответствия требованиям Microsoft Purview будет прекращена или будет прекращена в ближайшее время.

Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

Войдите на портал Microsoft Purview , используя учетные данные учетной записи администратора в организации Microsoft 365.

Перейдите к решению для управления внутренними рисками .

Выберите Политики в области навигации слева.

На панели мониторинга политики выберите политику или политики, в которые вы хотите добавить пользователей.

Выберите Начать оценку действий для пользователей.

В области Добавление пользователей в несколько политик в поле Причина добавьте причину для добавления пользователей.

В поле Это должно длиться (от 5 до 30 дней) определите количество дней для оценки активности пользователя.

Введите имя пользователя, которого вы хотите добавить, или используйте поиск пользователя для добавления в поле политики, чтобы найти пользователя, а затем выберите имя пользователя. Повторите эту процедуру, чтобы назначить дополнительных пользователей. Список пользователей, которые вы выбираете, отображается в разделе пользователи области Добавление пользователей в несколько политик .

Примечание.

Если политика ограничена одной или несколькими административными единицами, вы можете видеть только пользователей, которые были ограничены.

Чтобы импортировать список пользователей, выберите Импорт , чтобы импортировать файл .csv (значения, разделенные запятыми). Файл должен иметь следующий формат. Также необходимо указать основные имена пользователей в файле:

user principal name user1@domain.com user2@domain.comВыберите Добавить пользователей в политики , чтобы принять изменения.

Прекращение оценки пользователей в политике

Чтобы прекратить оценку пользователей в политике, см. статью Пользователи управления внутренними рисками: удаление пользователей из назначения в области политик.

Удаление политики

Важно!

Отменить удаление политики нельзя.

При удалении политики есть два варианта. Варианты действий:

- Удалите только политику.

- Удалите политику и все связанные оповещения и пользователей.

При выборе второго варианта:

- Все оповещения, созданные этой политикой, удаляются, если они не связаны с обращением. Связанные случаи никогда не удаляются при удалении политики.

- Любой пользователь, связанный с оповещением из этой политики, удаляется со страницы Пользователи .

- Если пользователь находится в область нескольких политик, он удаляется только из удаляемой политики. Они не удаляются из других активных политик.

Например, предположим, что вы создаете политику для тестовых целей, прежде чем развертывать ее в организации. Завершив тестирование, вы можете быстро удалить политику и все связанные с ней тестовые данные, чтобы начать новую работу, когда будете готовы отправить политику в режим реального времени.

Удаление политики может занять до 72 часов.

Примечание.

При удалении политики, связанной с адаптивной защитой управления внутренними рисками, вы увидите предупреждение о том, что адаптивная защита перестанет назначать уровни внутренних рисков пользователям, пока вы не выберете другую политику в адаптивной защите. Это связано с тем, что адаптивная защита должна быть связана с политикой, чтобы она действовала.

Удаление политики

Выберите соответствующую вкладку для используемого портала. В зависимости от плана Microsoft 365 Портал соответствия требованиям Microsoft Purview будет прекращена или будет прекращена в ближайшее время.

Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

Войдите на портал Microsoft Purview , используя учетные данные учетной записи администратора в организации Microsoft 365.

Перейдите к решению для управления внутренними рисками .

Выберите Политики в области навигации слева.

На панели мониторинга политики выберите политику, которую вы хотите удалить.

Выберите Удалить на панели панель инструментов панели мониторинга.

Выполните одно из следующих действий.

- Выберите Удалить только политику.

- Выберите Удалить политику и все связанные оповещения и пользователей.

Важно!

Отменить удаление политики нельзя.

Выберите Подтвердить.

В верхней части экрана появится сообщение с сообщением об успешном удалении или ожидании.