Реализация защиты от угроз и XDR

В рамках руководства по внедрению нулевого доверия в этой статье описывается, как защитить вашу организацию от кибератак и их возможной потери репутации. Эта статья является частью бизнес-сценария предотвращения или уменьшения ущерба от нарушения бизнес-сценария и посвящена созданию инфраструктуры защиты от угроз и eXtended обнаружения и реагирования (XDR) для обнаружения и устранения кибератак в ходе выполнения и минимизации ущерба для бизнеса от нарушения.

Для элементов руководящих принципов нарушения нулевого доверия к нарушению нулевого доверия:

Использование аналитики для получения видимости, обнаружения угроз на диске и улучшения защиты

Он описан в этой статье.

Минимизация доступа к радиусу взрыва и сегменту

Описано в статье о реализации защиты от нарушений безопасности и инфраструктуры восстановления.

Проверка сквозного шифрования

Описано в статье о реализации защиты от нарушений безопасности и инфраструктуры восстановления.

В этой статье предполагается, что вы уже модернизировали состояние безопасности.

Цикл внедрения для реализации защиты от угроз и XDR

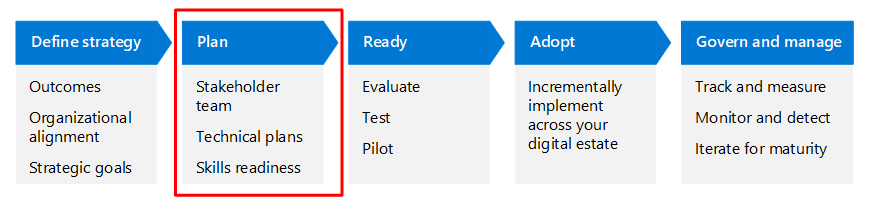

В этой статье описывается реализация защиты от угроз и элементов XDR в бизнес-сценарии предотвращения или уменьшения ущерба от нарушения бизнес-сценария с использованием тех же этапов жизненного цикла, что и платформа Cloud Adoption Framework для Azure— определение стратегии, планирование, подготовка, внедрение и управление и управление ими, но адаптированная для нулевого доверия.

В следующей таблице представлена доступна версия иллюстрации.

| Определение стратегии | Планирование | Ready | Внедрение | Контроль и управление |

|---|---|---|---|---|

| Результаты Выравнивание организации Стратегические цели |

Команда заинтересованных лиц Технические планы отсутствие достаточных навыков; |

Оценить Тест Пилотная программа |

Постепенно реализуйте цифровые активы | Отслеживание и измерение Мониторинг и обнаружение Итерацию для зрелости |

Дополнительные сведения о цикле внедрения "Нулевое доверие" см. в обзоре платформы внедрения "Нулевое доверие".

Дополнительные сведения о бизнес-сценарии предотвращения или уменьшения ущерба для бизнеса см. в следующих примерах:

- Обзор

- Дополнительные элементы реализации инфраструктуры предотвращения нарушений безопасности и восстановления

Определение этапа стратегии

Этап определения стратегии имеет решающее значение для определения и официального оформления наших усилий . Он формализирует "Почему?" этого сценария. На этом этапе вы понимаете сценарий с помощью бизнес-, ИТ- и операционных и стратегических перспектив. Вы определяете результаты, с помощью которых можно оценить успех в сценарии, понимая, что безопасность — это добавочное и итеративное путешествие.

В этой статье приводятся мотивации и результаты, относящиеся ко многим организациям. Используйте эти предложения, чтобы отобразить стратегию для вашей организации на основе уникальных потребностей.

Мотивы реализации защиты от угроз и XDR

Мотивы реализации защиты от угроз и XDR просты, но разные части вашей организации имеют различные стимулы для выполнения этой работы. В следующей таблице приведены некоторые из этих мотивов.

| Площадь | Цели |

|---|---|

| Бизнес-потребности | Чтобы предотвратить влияние или нарушение способности вашей организации выполнять обычные бизнес-действия или держаться за выкуп, снизить стоимость киберстрахования и предотвратить нормативные штрафы. |

| Ит-потребности | Чтобы помочь команде по операциям безопасности (SecOps) создавать и поддерживать интегрированный набор средств обороны для защиты ресурсов, важных для бизнеса. Интеграция и отчетность должны выполняться в классах активов и технологиях, а также снизить усилия, необходимые для обеспечения прогнозируемых результатов безопасности. |

| Операционные потребности | Чтобы бизнес-процессы работали с помощью упреждающего обнаружения и реагирования на атаки в режиме реального времени. |

| Стратегические потребности | Свести к минимуму ущерб и затраты на атаки и сохранить репутацию вашей организации с клиентами и партнерами. |

Результаты реализации защиты от угроз и XDR

Применение общей цели нулевого доверия к "никогда не доверяйте, всегда проверяйте" добавляет значительный уровень защиты в вашей среде. Важно быть ясным в результатах, которые вы ожидаете достичь, чтобы вы могли достичь правильного баланса защиты для всех участвующих команд. В следующей таблице приведены предлагаемые цели и результаты реализации защиты от угроз и XDR.

| Цель | Результат |

|---|---|

| Бизнес-результаты | Защита от угроз приводит к минимальным затратам, связанным с нарушениями бизнеса, выплатами выкупа или нормативными штрафами. |

| Система управления | Средства защиты от угроз и XDR развертываются, а процессы SecOps обновляются для изменяющегося ландшафта кибербезопасности, угроз, обнаруженных и автоматизации реагирования на инциденты. |

| Устойчивость организации | Между предотвращением нарушений безопасности и восстановлением и упреждающей защитой от угроз ваша организация может быстро восстановиться после атаки и предотвратить будущие атаки своего типа. |

| Безопасность | Защита от угроз интегрирована в общие требования и политики безопасности. |

Этап плана

Планы внедрения преобразуют принципы стратегии нулевого доверия в практический план. Ваши коллективные команды могут использовать план внедрения, чтобы руководствоваться своими техническими усилиями и выравнивать их с бизнес-стратегией вашей организации.

Мотивации и результаты, которые вы определяете вместе с вашими бизнес-лидерами и командами, поддерживают "Почему?" для вашей организации и становятся Северной звездой для вашей стратегии. Далее происходит техническое планирование для достижения целей.

Техническое внедрение для реализации защиты от угроз и XDR включает:

Настройка набора средств XDR, предоставляемых корпорацией Майкрософт:

Выполните реагирование на инциденты, чтобы обнаружить и отсортировать атаки.

Упреждающая охота на угрозы.

Автоматическое обнаружение и реагирование на известные атаки.

Интеграция XDR в Microsoft Defender и Microsoft Sentinel.

Определение процессов и процедур SecOps для реагирования на инциденты и восстановления.

Реализация защиты от угроз и XDR также включает несколько связанных действий, в том числе:

- Использование средств XDR для мониторинга критически важных для бизнеса ресурсов и ресурсов honeypot, которые вы реализовали в статье по предотвращению и восстановлению безопасности, чтобы заманить злоумышленников в демонстрацию их присутствия, прежде чем они смогут атаковать ваши реальные ресурсы.

- Развивая свою команду SecOps, чтобы знать о последних атаках и их методах.

Многие организации могут использовать четырехэтапный подход к этим целям развертывания, приведенный в следующей таблице.

| Этап 1 | Этап 2 | Этап 3 | Этап 4 |

|---|---|---|---|

| Включите средства XDR: — Defender для конечной точки - Defender для Office 365 - Защита идентификации Microsoft Entra — Defender для удостоверений — приложения Defender для облака Изучение угроз и реагирование на них с помощью XDR в Microsoft Defender |

Включение Defender для облака Определение внутреннего процесса для SecOps Мониторинг критически важных для бизнеса ресурсов и ресурсов honeypot с помощью средств XDR |

Включение Defender для Интернета вещей Разработка рабочей области Microsoft Sentinel и прием сигналов XDR Упреждающая охота за угрозами |

Развитие SecOps в качестве дисциплины в вашей организации Использование автоматизации для снижения нагрузки на аналитиков SecOps |

Если этот поэтапный подход подходит для вашей организации, можно использовать следующее:

Эта скачиваемая презентация слайдов PowerPoint и отслеживание хода выполнения этих этапов и целей для руководителей бизнеса и других заинтересованных лиц. Ниже приведен слайд для этого бизнес-сценария.

Эта книга Excel позволяет назначать владельцев и отслеживать ход выполнения этих этапов, целей и их задач. Ниже приведен лист для этого бизнес-сценария.

Общие сведения о вашей организации

Этот рекомендуемый поэтапный подход к технической реализации может помочь дать контекст для понимания вашей организации.

Базовый шаг жизненного цикла внедрения Нулевого доверия для каждого бизнес-сценария включает инвентаризацию и определение текущего состояния вашей команды SecOps. Для этого бизнес-сценария необходимо выполнить следующие действия.

- Инвентаризация текущих средств XDR, их интеграции и использования автоматизации для реагирования на инциденты.

- Просмотрите процедуры и процессы реагирования на инциденты, а также процедуры и процессы восстановления.

- Просмотрите развертывание ресурсов honeypot.

- Определите состояние готовности аналитиков безопасности и требуется ли им дополнительное обучение или разработка навыков.

Планирование и выравнивание организации

Техническая работа по реализации защиты от угроз и XDR попадает в группу безопасности вашей организации, ответственной за обнаружение угроз и реагирование, которая в основном персоналируется аналитиками системы безопасности передней линии, которые понимают текущий ландшафт угроз и могут использовать средства XDR для обнаружения и реагирования на атаки.

В этой таблице перечислены роли, которые рекомендуется использовать при создании спонсорской программы и иерархии управления проектами для определения и обеспечения результатов.

| Руководители программ и технические владельцы | Отчетность |

|---|---|

| CISO, CIO или директор по безопасности данных | Поддержка руководства |

| Руководитель программы из отдела безопасности данных | Достижение результатов и совместная работа между командами |

| Архитектор систем безопасности | Рекомендации по стратегиям реагирования на инциденты, средствам XDR и инфраструктуре и эволюции команды SecOps |

| Свинца SecOps | Реализация процедур реагирования на инциденты, конфигурация инфраструктуры XDR, автоматизация реагирования на инциденты и дисциплина SecOps в организации |

| Безопасность для ИТ-руководителя | Рекомендации, реализация и управление критически важными для бизнеса ресурсами и медовым ресурсом |

Палуба ресурсов PowerPoint для этого содержимого внедрения включает следующий слайд с представлением заинтересованных лиц, которые можно настроить для вашей организации.

Техническое планирование и готовность к работе с навыками

Прежде чем приступить к технической работе, корпорация Майкрософт рекомендует узнать о возможностях, способах совместной работы и рекомендациях по подходу к этой работе.

Так как нулевое доверие предполагает нарушение, необходимо подготовиться к нарушению. Внедрение платформы реагирования на нарушения на основе NIST, ISO 27001, CIS или MITRE , чтобы снизить влияние нарушения или кибератаки на вашу организацию.

В следующей таблице содержится несколько учебных ресурсов Майкрософт, которые помогут вашим командам безопасности получить навыки.

| Ресурс | Description |

|---|---|

| Модуль. Устранение инцидентов с помощью XDR в Microsoft Defender | Узнайте, как портал XDR в Microsoft Defender предоставляет единое представление инцидентов и оповещений из семейства продуктов XDR в Microsoft Defender. |

| Путь Обучение: Устранение угроз с помощью XDR в Microsoft Defender | Анализ данных угроз между доменами и быстрое исправление угроз с помощью встроенной оркестрации и автоматизации в Microsoft Defender XDR. |

| Модуль. Повышение надежности с помощью современных методик операций: реагирование на инциденты | Изучите основы эффективного реагирования на инциденты и инструменты Azure, которые делают возможным такое реагирование. |

| Модуль: обучение: управление инцидентами безопасности в Microsoft Sentinel | Узнайте о событиях и сущностях Microsoft Sentinel и о способах устранения инцидентов. |

Этап 1

Цели развертывания этапа 1 включают включение основных средств Microsoft XDR и использование XDR в Microsoft Defender, который интегрирует сигналы из средств на один портал для реагирования на инциденты.

Включение средств XDR

Начните с основного набора средств XDR для защиты организации от атак на устройства, удостоверения и облачные приложения.

| Ресурс | Description |

|---|---|

| Microsoft Defender для конечной точки | Платформа безопасности корпоративной конечной точки помогает вашей корпоративной сети предотвращать, обнаруживать, исследовать и реагировать на расширенные угрозы на устройствах, которые могут включать ноутбуки, телефоны, планшеты, компьютеры, точки доступа, маршрутизаторы и брандмауэры. |

| Defender для Office 365 | Простая интеграция с подпиской Microsoft 365 или Office 365, которая защищает от угроз по электронной почте, ссылок (URLS), вложений и средств совместной работы. |

| Защита идентификации Microsoft Entra | Помогает организациям обнаруживать, исследовать и устранять риски на основе удостоверений. Эти риски на основе удостоверений можно использовать в таких средствах, как Entra Условный доступ для принятия решений о доступе или обратно в средство управления безопасностью и событиями (SIEM) для дальнейшего изучения и корреляции. |

| Defender для удостоверений | Использует сигналы от локальная служба Active Directory и облачных удостоверений, чтобы помочь вам лучше выявлять, обнаруживать и исследовать расширенные угрозы, направленные на вашу организацию. |

| приложения Defender для облака | Обеспечивает полную защиту приложений SaaS, помогая отслеживать и защищать данные облачных приложений. |

Изучение угроз и реагирование на них с помощью XDR в Microsoft Defender

Теперь, когда вы включили основные средства XDR, вы можете начать использовать XDR в Microsoft Defender и его портале для анализа оповещений и инцидентов и выполнения реагирования на инциденты при подозрительных кибератаках.

| Ресурс | Description |

|---|---|

| Интеграция Microsoft 365 XDR в операции безопасности | Тщательно спланируйте интеграцию с командой SecOps, чтобы оптимизировать повседневные операции и управление жизненным циклом инструментов в XDR в Microsoft Defender. |

| Реагирование на инциденты с XDR в Microsoft Defender | Использование XDR в Microsoft Defender для анализа оповещений и инцидентов и внедрения рекомендаций в процедуры и процессы SecOps. |

| Исследование инцидентов с помощью XDR в Microsoft Defender | Как проанализировать оповещения, влияющие на вашу сеть, понять, что они означают, и свалить доказательства, чтобы вы могли разработать эффективный план исправления. |

| Модуль. Устранение инцидентов с помощью XDR в Microsoft Defender | Узнайте, как портал XDR в Microsoft Defender предоставляет единое представление инцидентов и оповещений из семейства продуктов XDR в Microsoft Defender. |

| Путь Обучение: Устранение угроз с помощью XDR в Microsoft Defender | Анализ данных угроз между доменами и быстрое исправление угроз с помощью встроенной оркестрации и автоматизации в Microsoft Defender XDR. |

Этап 2

На этом этапе вы включите дополнительные средства XDR для Azure и локальных ресурсов, создайте или обновите процессы и процедуры SecOps для служб защиты от угроз Майкрософт и XDR, а также отслеживайте критически важные для бизнеса ресурсы и ресурсы honeypot для обнаружения кибер-злоумышленников в начале нарушения.

Включение Microsoft Defender для облака

Microsoft Defender для облака — это платформа защиты облачных приложений (CNAPP), предназначенная для защиты облачных приложений от различных киберугрывов и уязвимостей. Используйте Microsoft Defender для облака для Azure, гибридного облака и локальной защиты рабочих нагрузок и безопасности.

| Ресурс | Description |

|---|---|

| Microsoft Defender для облака | Начало работы с набором документации. |

| Оповещения системы безопасности и инциденты для Microsoft Defender для облака | Используйте Microsoft Defender для облака Security для реагирования на инциденты для azure, гибридного облака и локальных рабочих нагрузок. |

| Модуль: исправление оповещений системы безопасности с помощью Microsoft Defender для облака | Узнайте, как искать угрозы и устранять риски для azure, гибридного облака и локальных рабочих нагрузок. |

| Путь Обучение: Устранение угроз с помощью Microsoft Defender для облака | Узнайте, как обнаруживать, исследовать и реагировать на сложные угрозы в Azure, гибридном облаке и локальных рабочих нагрузках. |

Определение внутреннего процесса для SecOps

Используя средства Microsoft XDR, убедитесь, что их использование интегрировано в процессы и процедуры SecOps.

| Ресурс | Description |

|---|---|

| Обзор реагирования на инциденты | Упреждающее изучение и исправление активных кампаний атак в организации. |

| Планирование реагирования на инциденты | Используйте эту статью в качестве списка проверка для подготовки команды SecOps к реагированию на инциденты кибербезопасности. |

| Распространенные сборники схем реагирования на инциденты атак | Используйте эти статьи для получения подробных рекомендаций по общим методам атаки, которые злоумышленники используют каждый день. |

| Интеграция Microsoft 365 XDR в операции безопасности | Тщательно спланируйте интеграцию с командой SecOps, чтобы оптимизировать повседневные операции и средства управления жизненным циклом в XDR в Microsoft Defender. |

| Шесть упражнений на столе для подготовки команды кибербезопасности | Используйте эти упражнения, предоставляемые Центром интернет-безопасности (CIS), чтобы подготовить команду SecOps. |

Мониторинг критически важных для бизнеса ресурсов и ресурсов honeypot с помощью средств XDR

Развернутые ресурсы honeypot действуют в качестве целевого объекта для кибер-злоумышленников и могут использоваться для обнаружения своих действий рано, прежде чем они переходят к реальным целевым объектам и причиняют ущерб бизнесу. Сосредоточиться на обнаружении угроз и охоте на мониторинг критически важных для бизнеса ресурсов и медовых ресурсов.

| Ресурс | Description |

|---|---|

| Реагирование на инциденты с XDR в Microsoft Defender | Используйте XDR в Microsoft Defender, чтобы обнаружить инциденты с оповещениями, которые влияют на критически важные для бизнеса ресурсы и медовые ресурсы. |

| Оповещения системы безопасности и инциденты для Microsoft Defender для облака | Используйте Microsoft Defender для облака для поиска оповещений, вызванных расширенными обнаружениями критически важных для бизнеса ресурсов и ресурсов honeypot, таких как Azure, гибридное облако и локальные рабочие нагрузки. |

Этап 3

На этом этапе вы включите Defender для Интернета вещей, интегрируете XDR Microsoft Defender с Microsoft Sentinel, а затем используете объединенную инфраструктуру защиты от угроз и XDR для упреждающего поиска угроз.

Включение Defender для Интернета вещей

Интернет вещей (IoT) поддерживает миллиарды подключенных устройств, использующих операционные технологии (OT) и сети Интернета вещей. Устройства и сети IoT/OT часто создаются с помощью специализированных протоколов и могут определять приоритеты операционных проблем по обеспечению безопасности. Microsoft Defender для Интернета вещей — это единое решение для обеспечения безопасности, созданное специально для выявления устройств Интернета вещей и OT, уязвимостей и угроз.

| Ресурс | Description |

|---|---|

| Microsoft Defender для Интернета вещей | Начало работы с набором документации. |

| Модуль. Введение в Microsoft Defender для Интернета вещей | Узнайте о компонентах и функциях Defender для Интернета вещей и о том, как они поддерживают мониторинг безопасности устройств OT и IoT. |

| Путь Обучение. Повышение безопасности решения Интернета вещей с помощью Microsoft Defender для Интернета вещей | Узнайте о проблемах безопасности, которые применяются на каждом уровне решения Интернета вещей и служб Azure и средств, которые можно настроить для решения проблем безопасности с нуля. |

Разработка рабочей области Microsoft Sentinel и прием сигналов XDR

Microsoft Sentinel — это облачное решение, которое предоставляет возможности управления сведениями о безопасности и событиями (SIEM) и оркестрации безопасности, автоматизации и реагирования (SOAR). Вместе Microsoft Sentinel и XDR в Microsoft Defender предоставляют комплексное решение для защиты организации от современных кибератак.

| Ресурс | Description |

|---|---|

| Реализация Microsoft Sentinel и XDR в Microsoft Defender для нулевого доверия | Начало работы с этой документацией по решению, которая также включает принципы нулевого доверия. |

| Модуль: Подключение XDR в Microsoft Sentinel в Microsoft Defender | Сведения о параметрах конфигурации и данных, предоставляемых соединителями Microsoft Sentinel для XDR в Microsoft Defender. |

| Архитектор рабочей области Microsoft Sentinel | Узнайте, как разрабатывать и реализовывать рабочие области Microsoft Sentinel. |

| Прием источников данных и настройка обнаружения инцидентов в Microsoft Sentinel | Узнайте, как настроить соединители данных для приема данных в рабочую область Microsoft Sentinel. |

| Модуль: Подключение данные в Microsoft Sentinel с помощью соединителей данных | Ознакомьтесь с общими сведениями о доступных соединителях данных для Microsoft Sentinel. |

Упреждающая охота за угрозами

Теперь, когда инфраструктура XDR и SIEM запущена, ваша команда SecOps может предпринять инициативу и упреждающе охотиться на угрозы, выполняемые в вашей среде, а не действовать реактивно к атакам, которые уже вызвали ущерб.

| Ресурс | Description |

|---|---|

| Упреждающая охота на угрозы с расширенной охотой в XDR в Microsoft Defender | Начало работы с набором документации по поиску угроз с помощью XDR в Microsoft Defender. |

| Охота на угрозы с помощью Microsoft Sentinel | Начало работы с набором документации по поиску угроз с помощью Microsoft Sentinel. |

| Модуль: поиск угроз с помощью Microsoft Sentinel | Узнайте, как заранее определить поведение угроз с помощью запросов Microsoft Sentinel. |

Этап 4

На этом этапе вы развиваетсяе SecOps в качестве дисциплины в организации и используете возможности XDR в Microsoft Defender и Microsoft Sentinel для автоматизации реагирования на инциденты для известных или предыдущих атак.

Развитие SecOps в качестве дисциплины в вашей организации

Несколько сложных вредоносных событий, атрибутов и контекстных сведений включают расширенные атаки кибербезопасности. Определение и определение того, какие из этих действий относятся к подозрительным, могут быть сложной задачей. Знание известных атрибутов и ненормальных действий, относящихся к вашей отрасли, является основным в том, чтобы знать, когда определить, что наблюдаемое поведение подозрительно.

Чтобы развивать свою команду SecOps и дисциплину за рамки повседневных задач реагирования на инциденты и восстановления, специалисты или старшие члены должны понимать более широкий ландшафт угроз и распространять эти знания по всей команде.

| Ресурс | Description |

|---|---|

| Аналитика угроз в XDR в Microsoft Defender | Используйте панель мониторинга аналитики угроз на портале XDR в Microsoft Defender (требуется вход) для отчетов, наиболее важных для вашей организации. |

| Аналитика угроз Microsoft Defender (Defender TI) | Используйте эту встроенную платформу для упрощения обработки, реагирования на инциденты, охоты на угрозы, управление уязвимостями и аналитических рабочих процессов аналитика кибер-угроз при проведении анализа инфраструктуры угроз и сбора аналитики угроз. |

| Блог по безопасности Майкрософт | Получите последние сведения об угрозах безопасности и новых функциях и обновлениях для XDR в Microsoft Defender и Microsoft Sentinel. |

Использование автоматизации для снижения нагрузки на аналитиков SecOps

Используйте возможности XDR в Microsoft Defender и Microsoft Sentinel для автоматизации реагирования на инциденты для обнаружения и восстановления от известных и ожидаемых инцидентов, а также для более эффективного фокуса команды SecOps на непреднамеренных атаках и новых методах атаки.

| Ресурс | Description |

|---|---|

| Автоматическое исследование и реагирование в XDR в Microsoft Defender | Начало работы с набором документации по XDR в Microsoft Defender. |

| Настройка возможностей автоматического исследования и исправления | Для атак на устройствах начните работу с набором документации по Microsoft Defender для конечной точки. |

| Автоматизация реагирования на угрозы с помощью сборников схем в Microsoft Sentinel | Начало работы с набором документации по использованию сборников схем в Microsoft Sentinel. |

План внедрения облака

План внедрения является важным требованием для успешного внедрения облака. Ключевыми атрибутами успешного плана внедрения для реализации защиты от угроз и XDR являются следующие:

- Стратегия и планирование согласованы. По мере создания планов тестирования, пилотирования и развертывания возможностей защиты от угроз и восстановления атак в локальной и облачной инфраструктуре обязательно ознакомьтесь со своей стратегией и целями, чтобы обеспечить соответствие планов. Это включает в себя приоритет и целевые вехи целей для обнаружения атак и реагирования и использования автоматизации.

- План является итеративным. По мере развертывания плана вы узнаете о среде XDR и средствах, которые вы используете. На каждом этапе развертывания просмотрите результаты по сравнению с целями и точно настройте планы. Например, это может включать пересмотр более ранних работ для точной настройки процедур и политик.

- Обучение сотрудников SecOps хорошо запланировано: от архитекторов безопасности до ваших внешних аналитиков безопасности все обучены быть успешными с их защитой от угроз, обнаружения, устранения рисков и восстановления обязанностей.

Дополнительные сведения из Cloud Adoption Framework для Azure см. в разделе "Планирование внедрения облака".

Этап готовности

Используйте ресурсы, перечисленные в этой статье, чтобы определить приоритет плана. Работа по реализации защиты от угроз и XDR представляет один из уровней в стратегии развертывания с несколькими уровнями нулевого доверия.

Поэтапный подход, рекомендуемый в этой статье, включает каскадную работу защиты от угроз в методичном режиме по всему цифровому активу. На этом этапе вернитесь к этим элементам плана, чтобы убедиться, что все готово к работе:

- Ваша команда SecOps сообщает, что изменения в процессах реагирования на инциденты для XDR в Microsoft Defender и Microsoft Sentinel неминуемы

- Ваша команда SecOps проинформирована о документации и учебных ресурсах

- Процедуры и рекомендации по поиску угроз и методы автоматизации готовы к использованию аналитиками

- Ваши ресурсы honeypot находятся на месте

Этап планирования показал разрыв между тем, что у вас есть и где вы хотите быть. Используйте этот этап для реализации и тестирования средств XDR и их использования. Например, руководитель команды SecOps может:

- Включение и использование средств XDR для XDR в Microsoft Defender для реагирования на инциденты в текущих атаках

- Настройка интеграции XDR в Microsoft Defender и Microsoft Sentinel с помощью соединителей данных и рабочих областей

- Определение или уточнение процедур и процессов команды SecOps

- Изучение и проверка охоты на угрозы для упреждающего выявления угроз и автоматизации для обнаружения и восстановления от известных атак

Этап внедрения

Корпорация Майкрософт рекомендует каскадный итеративный подход к реализации защиты от угроз и XDR. Это позволяет уточнить стратегию и политики, чтобы повысить точность результатов. Нет необходимости ждать, пока один этап завершится до начала следующего. Ваши результаты более эффективны, если вы реализуете элементы каждого этапа, если вы выполняете итерацию по пути.

Основными элементами этапа принятия должны быть следующие элементы:

- Создание XDR в Microsoft Defender в рамках текущего текущего ежедневного рабочего процесса реагирования на инциденты в команде SecOps.

- Использование функций Microsoft Sentinel с интеграцией XDR в Microsoft Defender.

- Реализация автоматизации для решения известных атак, освобождения команды SecOps для выполнения охоты на угрозы и развития дисциплины вашей команды, чтобы быть вперед и подготовиться к новым тенденциям в кибератаках

Управление этапами управления и управление ими

Управление способностью вашей организации обнаруживать атаки с помощью защиты от угроз и инфраструктура XDR — это итеративный процесс. Создавая план реализации и развертывая его в вашей команде SecOps, вы создали основу. Используйте следующие задачи, чтобы приступить к созданию первоначального плана управления для этого фундамента.

| Цель | Задачи |

|---|---|

| Отслеживание и измерение | Назначьте владельцам критически важные действия и обязанности, такие как процедуры реагирования на инциденты, сбор и распространение угроз, а также обслуживание автоматизации. Создайте планы, доступные для действий, с датами и расписаниями для каждого действия. |

| Мониторинг и обнаружение | Управление угрозами безопасности с помощью XDR в Microsoft Defender и Microsoft Sentinel с помощью автоматизации для распространенных или предыдущих атак. |

| Итерацию для зрелости | Постоянно переоценивает риски и ландшафт кибертреата и вносит изменения в процедуры SecOps, обязанности, политики и приоритеты. |

Next Steps

Для этого бизнес-сценария:

- Предотвращение или уменьшение ущерба для бизнеса из-за нарушения

- Реализация инфраструктуры защиты от нарушений безопасности и восстановления

Дополнительные статьи в платформе внедрения нулевого доверия:

- Обзор платформы внедрения нулевого доверия

- Быстрая модернизация состояния безопасности

- Безопасная удаленная и гибридная работа

- Определение и защита конфиденциальных бизнес-данных

- Соответствие нормативным требованиям и требованиям к соответствию

Ресурсы отслеживания хода выполнения

Для любого из бизнес-сценариев нулевого доверия можно использовать следующие ресурсы отслеживания хода выполнения.

| Ресурс отслеживания хода выполнения | Это помогает вам... | Целевая аудитория |

|---|---|---|

Скачиваемый файл Visio или PDF-файл планов внедрения плана внедрения

|

Легко понять улучшения безопасности для каждого бизнес-сценария и уровня усилий для этапов и целей этапа плана. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

| Средство отслеживания внедрения нулевого доверия, скачиваемое с помощью слайд-палубы PowerPoint |

Отслеживайте ход выполнения этапов и целей этапа плана. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

Задачи и задачи , которые можно скачать в Книге Excel

|

Назначьте владение и отслеживайте ход выполнения этапов, целей и задач этапа плана. | Руководители проектов бизнес-сценариев, ИТ-руководители и ИТ-реализация. |

Дополнительные ресурсы см. в разделе "Оценка нулевого доверия" и ресурсы отслеживания хода выполнения.