Архитектура Windows 365

Windows 365 предоставляет модель лицензирования на одного пользователя в месяц путем размещения облачных компьютеров от имени клиентов в Microsoft Azure. При использовании такой модели отпадает необходимость рассматривать хранение, архитектуру инфраструктуры вычислений или затраты. Архитектура Windows 365 также позволяет использовать имеющиеся инвестиции в сеть и безопасность Azure. Каждый облачный компьютер подготавливается в соответствии с конфигурацией, определяемой в разделе Windows 365 Центра администрирования Microsoft Intune.

Возможность подключения к виртуальной сети

На каждом облачном компьютере в Microsoft Azure имеется сетевая карта виртуальной машины (NIC). Доступно два варианта управления NIC:

- Если вы используете присоединение к Microsoft Entra и размещенную сеть Майкрософт, вам не нужно использовать подписку Azure или управлять сетевым адаптером.

- Если вы используете собственную сеть и сетевое подключение Azure (ANC), NIC создаются с помощью Windows 365 в вашей подписке Azure.

NIC подключаются к виртуальной сети Azure на основе конфигурации сетевого подключения Azure (ANC).

Windows 365 поддерживается во многих регионах Azure. Вы можете управлять используемым регионом Azure двумя способами.

- Выбрав сеть, размещенную в Майкрософт, и регион Azure.

- Выбрав виртуальную сеть Azure в подписке Azure при создании ANC.

Регион виртуальной сети Azure определяет место создания и размещения Облачного компьютера.

При использовании собственной виртуальной сети вы можете расширить доступ между вашими текущими регионами Azure и другими регионами Azure, поддерживаемыми Windows 365. Чтобы расширить доступ на другие регионы можно использовать пиринг между виртуальными сетями Azure или Виртуальную глобальную сеть.

С помощью собственной виртуальной сети Azure Windows 365 позволяет использовать функции безопасности и маршрутизации виртуальной сети, в том числе следующие:

- Группы безопасности сети Azure

- Определяемая пользователем маршрутизация

- Брандмауэр Azure

- Сетевые виртуальные устройства (NVAs)

Совет

Для фильтрации веб-содержимого и защиты сети для Облачных компьютеров рекомендуется использовать функции Защита сети и Веб-защита Microsoft Defender для конечной точки. Эти функции можно развернуть в физических и виртуальных конечных точках с помощью Центра администрирования Microsoft Intune.

Интеграция с Microsoft Intune

Microsoft Intune используется для управления всеми облачными компьютерами. Microsoft Intune и связанные компоненты Windows имеют различные конечные точки сети, которые должны быть разрешены через виртуальную сеть. Конечные точки Apple и Android можно спокойно игнорировать, если вы не используете Microsoft Intune для управления этими типами устройств.

Совет

Обязательно разрешите доступ к службам уведомлений Windows (WNS). Вы можете не сразу заметить последствия, если доступ заблокирован. Однако WNS позволяет Microsoft Intune немедленно активировать действия на конечных точках Windows, а не ждать обычных интервалов опроса политики на этих устройствах или опроса политики при запуске или входе в систему. WNS рекомендует устанавливать прямое подключение клиента Windows к WNS.

Вам нужно предоставить доступ только к подмножествию конечных точек на основе расположения клиента Microsoft Intune. Чтобы найти расположение клиента (или единицу масштабирования Azure (ASU), войдите в Центр администрирования Microsoft Intune, выберите Администрирование>клиента Сведения о клиенте. В разделе Расположение клиента будет, например, отображаться "Северная Америка 0501" или "Европа 0202". Строки в документации по Microsoft Intune различаются по географическому региону. Регионы обозначены первыми двумя буквами в имени (na = Северная Америка, eu = Европа, ap = Азиатско-Тихоокеанский регион). Так как клиенты могут перемещаться в пределах региона, рекомендуется разрешить доступ ко всему региону, а не к определенной конечной точке в этом регионе.

Дополнительные сведения о регионах службы Microsoft Intune и сведения о расположении данных см . в разделе Хранение и обработка данных в Intune.

Службы удостоверений

Windows 365 использует идентификатор Microsoft Entra и локальные доменные службы Active Directory (AD DS). Идентификатор Microsoft Entra предоставляет:

- Проверку подлинности пользователей для Windows 365 (как и для любой другой службы Microsoft 365).

- Службы удостоверений устройств для Microsoft Intune через гибридное присоединение к Microsoft Entra или присоединение к Microsoft Entra.

При настройке облачных компьютеров для использования гибридного присоединения к Microsoft Entra AD DS предоставляет следующие возможности:

- Локальное присоединение к домену для облачных компьютеров.

- Проверка подлинности пользователей для подключений по протоколу удаленного рабочего стола (RDP).

При настройке облачных компьютеров для использования присоединения к Microsoft Entra идентификатор Microsoft Entra предоставляет:

- Механизм присоединения к домену для облачных компьютеров.

- Проверку подлинности пользователей для подключений RDP.

Дополнительные сведения о том, как службы удостоверений влияют на развертывание и использование облачных компьютеров, а также управление ими, см. в разделе Удостоверение и проверка подлинности.

Microsoft Entra ID

Microsoft Entra ID обеспечивает проверку подлинности и авторизацию пользователей как для веб-портала Windows 365, так и для клиентских приложений удаленного рабочего стола. Оба поддерживают современную проверку подлинности, что означает, что условный доступ Microsoft Entra можно интегрировать для предоставления:

- многофакторная проверка подлинности

- ограничений на основе расположения;

- управления рисками при входе;

- ограничений сеанса, в том числе следующего:

- частоты входа для клиентов удаленного рабочего стола и веб-портала Windows 365;

- сохраняемости файлов cookie для веб-портала Windows 365;

- элементов управления соответствием устройств.

Дополнительные сведения об использовании условного доступа Microsoft Entra в Windows 365 см. в разделе Настройка политик условного доступа.

Доменные службы Active Directory

Облачные компьютеры с Windows 365 могут быть гибридными или присоединенными к Microsoft Entra. При использовании гибридного присоединения к Microsoft Entra облачные компьютеры должны быть присоединены к домену AD DS. Этот домен должен быть синхронизирован с идентификатором Microsoft Entra. Контроллеры домена могут размещаться в Azure или локально. При размещении в локальной среде необходимо установить подключение из Azure к локальной среде. Подключение может иметь форму маршрута Azure Express или VPN типа "сеть — сеть". Дополнительные сведения об установке гибридных сетевых подключений см. в статье Реализация безопасной гибридной сети. Подключение должно разрешать обмен данными между облачными компьютерами и контроллерами домена, которых требует Active Directory. Дополнительные сведения см. в статье Настройка брандмауэра для работы с доменом AD и отношениями доверия.

Подключение пользователей

Возможность подключения к Облачному компьютеру обеспечивается Виртуальным рабочим столом Azure. Входящие подключения напрямую через Интернет с облачным компьютером не устанавливаются. Вместо этого подключения выполняются с помощью:

- Облачного компьютера к конечным точкам виртуального рабочего стола Azure.

- Клиентов удаленного рабочего стола к конечным точкам виртуального рабочего стола Azure.

Дополнительные сведения об этих портах см. в разделе список обязательных URL-адресов для Виртуального рабочего стола Azure. Чтобы упростить настройку средств управления безопасностью сети, используйте теги службы для Виртуального рабочего стола Azure, чтобы идентифицировать эти конечные точки. Дополнительные сведения о тегах служб Azure см. в статьеОбзор тегов служб Azure.

Для установки этих подключений не требуется настраивать облачные компьютеры. Windows 365 легко интегрирует компоненты подключения к Виртуальному рабочему столу Azure в образы из коллекции или пользовательские образы.

Дополнительные сведения о сетевой архитектуре Виртуального рабочего стола Azure см. в статье Общие сведения о сетевом подключении к Виртуальному рабочему столу Azure.

Облачные компьютеры с Windows 365 не поддерживают сторонние посредники подключений.

Архитектура размещения от имени

Архитектура размещения от имени позволяет службам Майкрософт после делегирования владельцем подписки соответствующих разрешений с надлежащей областью действия виртуальной сети подключать размещенные службы Azure к клиентской подписке. Такая модель подключения позволяет службе Майкрософт предоставлять программное обеспечение как услугу и службы с пользовательским лицензированием в противоположность стандартным службам на основе потребления.

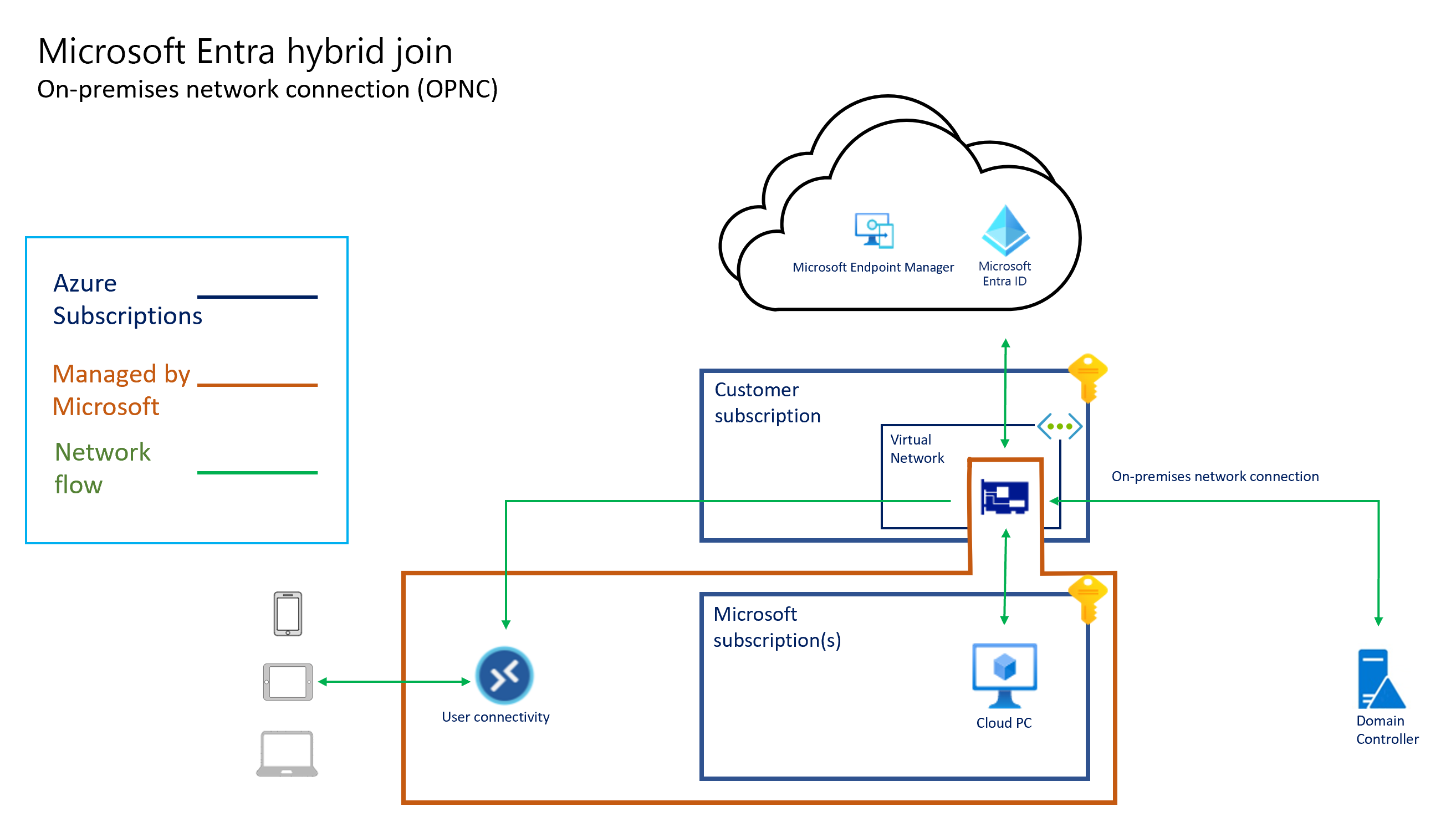

На следующих схемах показана логическая архитектура для конфигурации присоединения Microsoft Entra с использованием размещенной сети Майкрософт, конфигурации соединения Microsoft Entra с использованием сетевого подключения клиента ("принеси свою собственную сеть") и конфигурации гибридного соединения Microsoft Entra с помощью ANC соответственно.

Все возможности подключения к облачному компьютеру обеспечивает сетевая карта виртуальной машины. Архитектура "размещение от имени" означает, что облачные ПК существуют в подписке, которая принадлежит Корпорации Майкрософт. В связи с этим корпорация Майкрософт берет на себя расходы на выполнение этой инфраструктуры и управление ею.

Windows 365 управляет емкостью и доступностью в регионе в подписках Windows 365. Windows 365 определяет размер и тип виртуальной машины в зависимости от лицензии, назначенной пользователю. Windows 365 определяет регион Azure для размещения ваших облачных компьютеров в зависимости от виртуальной сети, которую вы выбрали при создании локального сетевого подключения.

Windows 365 соответствует политикам защиты данных Microsoft 365. Защита данных клиентов в корпоративных облачных службах Майкрософт обеспечивается с применением различных технологий и процессов:

- различные формы шифрования;

- изоляция логики от других клиентов;

- доступ для ограниченного, контролируемого и защищенного набора пользователей из конкретных клиентов;

- защита от доступа с помощью управления доступом на основе ролей;

- репликация на несколько серверов, в несколько конечных точек хранилища и центров обработки данных для обеспечения избыточности;

- отслеживание несанкционированного доступа, чрезмерного потребления ресурсов и доступности.

Дополнительные сведения о шифровании облачных компьютеров Windows 365 см. в статье Шифрование данных в Windows 365.

Дальнейшие действия

Узнайте об удостоверениях и проверки подлинности Windows 365.