Управление доступом к данным организации с помощью службы федерации Active Directory (AD FS)

В этом документе представлен обзор управления доступом с помощью AD FS в локальных, гибридных и облачных сценариях.

AD FS и условный доступ к локальным ресурсам

С момента внедрения службы федерации Active Directory (AD FS) политики авторизации были доступны для ограничения или разрешения пользователям доступа к ресурсам на основе атрибутов запроса и ресурса. Так как AD FS перешел из версии в версию, как эти политики реализованы, изменились. Подробные сведения о функциях управления доступом по версии см. в:

- политики контроль доступа в AD FS в Windows Server 2016

- Управление доступом в AD FS в Windows Server 2012 R2

AD FS и условный доступ в гибридной организации

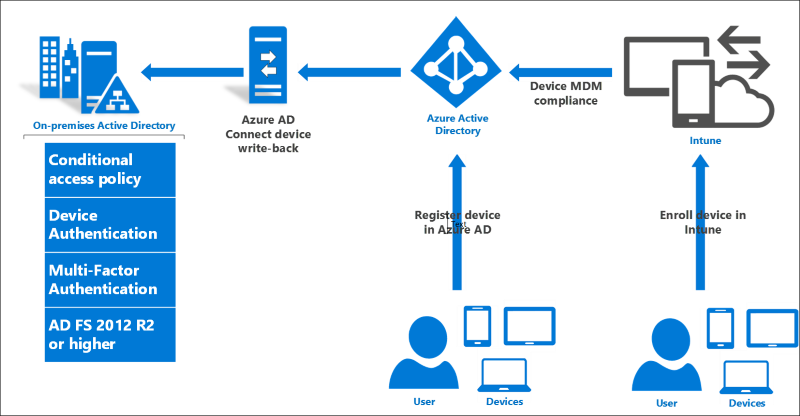

AD FS предоставляет локальный компонент политики условного доступа в гибридном сценарии. Правила авторизации на основе AD FS должны использоваться для ресурсов, отличных от Microsoft Entra, таких как локальные приложения, федеративные непосредственно с AD FS. Облачный компонент предоставляется условным доступом Microsoft Entra. Microsoft Entra Подключение предоставляет плоскость управления, подключающуюся к двум.

Например, при регистрации устройств с помощью идентификатора Microsoft Entra для условного доступа к облачным ресурсам microsoft Entra Подключение возможность обратной записи устройств делает сведения о регистрации устройств доступными в локальной среде для политик AD FS для использования и принудительного применения. Таким образом, у вас есть согласованный подход к политикам управления доступом как для локальных, так и для облачных ресурсов.

Эволюция политик клиентского доступа для Office 365

Многие из вас используют политики клиентского доступа с AD FS, чтобы ограничить доступ к Office 365 и другим службам Microsoft Online на основе таких факторов, как расположение клиента и тип используемого клиентского приложения.

Ниже приведены некоторые примеры этих политик:

- Блокировка доступа всех клиентов экстрасети к Office 365

- Блокировать доступ всех клиентов экстрасети к Office 365, за исключением устройств, обращаюющихся к Exchange Online для Exchange Active Sync

Часто основная необходимость этих политик заключается в том, чтобы снизить риск утечки данных, обеспечивая доступ к ресурсам только авторизованным клиентам, приложениям, которые не кэшируют данные или устройства, которые могут быть отключены удаленно.

Хотя приведенные выше политики для AD FS работают в определенных сценариях, они имеют ограничения, так как они зависят от данных клиента, которые не являются согласованными доступными. Например, удостоверение клиентского приложения доступно только для служб на основе Exchange Online, а не для ресурсов, таких как SharePoint Online, где те же данные могут быть доступны через браузер или "толстый клиент", например Word или Excel. Кроме того, AD FS не знает о доступе к ресурсу в Office 365, например SharePoint Online или Exchange Online.

Чтобы устранить эти ограничения и обеспечить более надежный способ управления доступом к бизнес-данным в Office 365 или других ресурсах на основе идентификатора Microsoft Entra, корпорация Майкрософт представила условный доступ Microsoft Entra. Политики условного доступа Microsoft Entra можно настроить для определенного ресурса или для всех ресурсов в Office 365, SaaS или пользовательских приложениях в идентификаторе Microsoft Entra. Эти политики относятся к доверию устройств, расположению и другим факторам.

Дополнительные сведения об условном доступе Microsoft Entra см. в разделе "Условный доступ" в идентификаторе Microsoft Entra

Ключевым изменением этих сценариев является современная проверка подлинности, новый способ проверки подлинности пользователей и устройств, которые работают одинаково в клиентах Office, Skype, Outlook и браузерах.

Next Steps

Дополнительные сведения об управлении доступом в облаке и локальной среде см. в следующих статье: